Похожие презентации:

Информационная безопасность. Cyber security

1.

The discipline:"Information and Communication Technologies«

Teacher :Shuakhanova K.SH.

The theme 9

«CYBER SECURITY

ИНФОРМАЦИОННАЯ

БЕЗОПАСНОСТЬ»

2.

CYBER SECURITY ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬCyber security is a set of tools, strategies, security principles, security guarantees, guidelines, approaches to risk

management, actions, professional training, practical experience, insurance and technology that can be used to protect

the cyber environment, organization and user resources.

Common security tasks include the following:

1) accessibility;

2) integrity, which may include authenticity and non-repudiation;

3) confidentiality».

This definition is applied in the activities of the International Telecommunication Union (ITU) associated with

building confidence and security in the use of ICT.

Кибербезопасность — это набор инструментов, стратегий, принципов безопасности, гарантий безопасности,

руководств, подходов к управлению рисками, действий, профессиональной подготовки, практического опыта,

страхования и технологий, которые можно использовать для защиты киберсреды, организации и пользовательских

ресурсов.

К общим задачам обеспечения безопасности относятся следующие:

1) доступность;

2) целостность, которая может включать в себя подлинность и неоспоримость;

3) конфиденциальность».

Это определение применяется в деятельности Международного союза электросвязи (МСЭ), связанной с

укреплением доверия и безопасности при использовании ИКТ.

3.

THE THREATS TO INFORMATION SECURITYУГРОЗЫ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

The threats to information security are potentially

possible actions, phenomena or processes that may have

an undesirable effect on the information system or on

the information stored in it.

Угрозы информационной безопасности – это потенциально

возможные действия, явления или процессы, которые могут

оказать нежелательное влияние на информационную систему

или на хранящуюся в ней информацию.

4.

CLASSIFICATION OF THREATS TO INFORMATIONSECURITYКЛАССИФИКАЦИЯ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

By the nature of the occurrence

По характеру возникновения

• natural threats

• artificial threats

• природные угрозы

• искусственные угрозы

By the degree of intentionality of

manifestation

По степени интенциональности

проявления

• accidental

• Intentional

• случайный

• преднамеренный

By the position against the controlled zone

По положению относительно

контролируемой зоны

• internal threats

• external threats

• внутренние угрозы

• внешние угрозы

By the degree of impact on the automated

system (AS

По степени воздействия на

автоматизированную систему (АС)

• passive

• active

• пассивный

• активный

5.

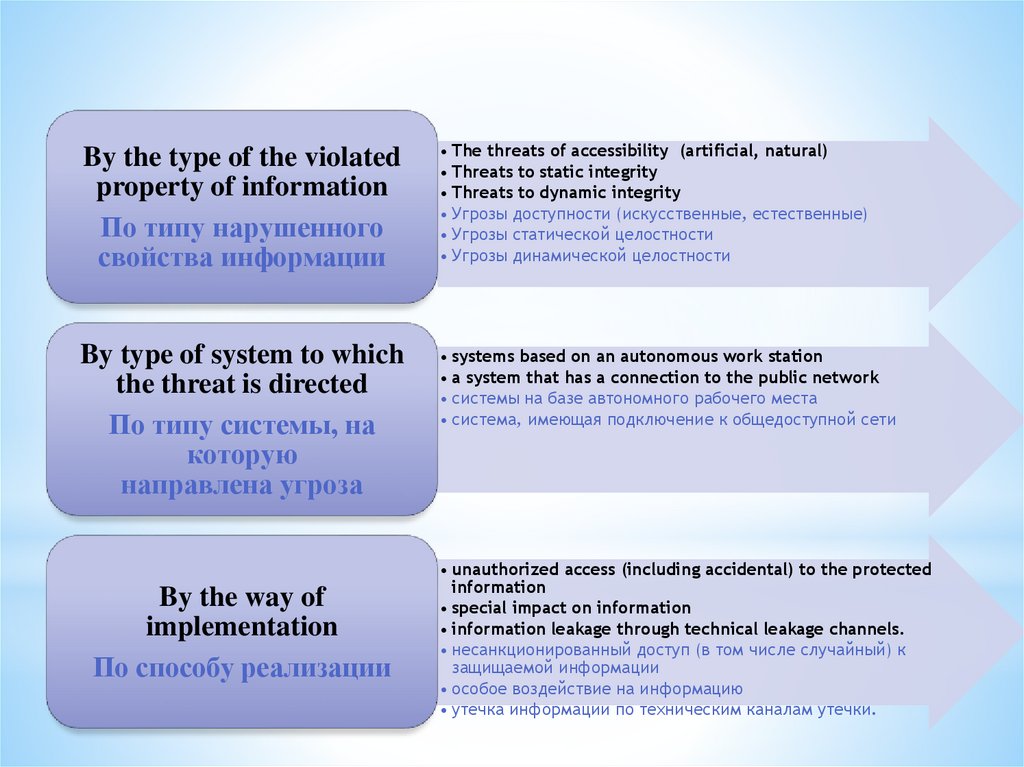

By the type of the violatedproperty of information

По типу нарушенного

свойства информации

• The threats of accessibility (artificial, natural)

• Threats to static integrity

• Threats to dynamic integrity

• Угрозы доступности (искусственные, естественные)

• Угрозы статической целостности

• Угрозы динамической целостности

By type of system to which

the threat is directed

По типу системы, на

которую

направлена угроза

• systems based on an autonomous work station

• a system that has a connection to the public network

• системы на базе автономного рабочего места

• система, имеющая подключение к общедоступной сети

By the way of

implementation

По способу реализации

• unauthorized access (including accidental) to the protected

information

• special impact on information

• information leakage through technical leakage channels.

• несанкционированный доступ (в том числе случайный) к

защищаемой информации

• особое воздействие на информацию

• утечка информации по техническим каналам утечки.

6.

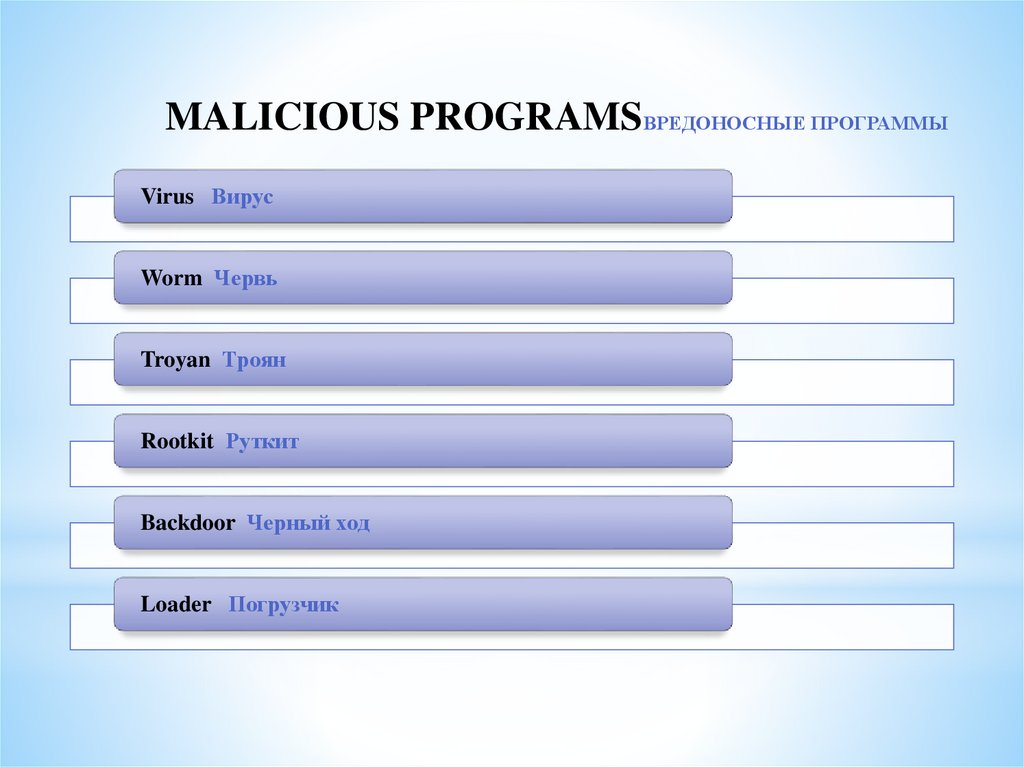

MALICIOUS PROGRAMSВРЕДОНОСНЫЕ ПРОГРАММЫVirus Вирус

Worm Червь

Troyan Троян

Rootkit Руткит

Backdoor Черный ход

Loader Погрузчик

7.

PROBLEMS IN THE FIELD OF CYBERSECURITYProtecting children in online communication.

Countering the manifestations of extremism, inciting ethnic hatred.

Protection of copyright.

Ensuring the security of electronic payments and trade transactions.

Countering the sending of spam.

Countering theft with the use of modern network technologies.

Ensuring the safety of the privacy of personal life in networked interaction.

ПРОБЛЕМЫ В ОБЛАСТИ КИБЕРБЕЗОПАСНОСТИ

Защита детей в онлайн-общении.

Противодействие проявлениям экстремизма, разжиганию межнациональной розни.

Защита авторских прав.

Обеспечение безопасности электронных платежей и торговых операций.

Противодействие рассылке спама.

Противодействие хищениям с использованием современных сетевых технологий.

Обеспечение безопасности конфиденциальности личной жизни при сетевом взаимодействии.

8.

LEGISLATIVE ACTS OF THE REPUBLIC OF KAZAKHSTAN, REGULATING LEGALRELATIONS IN THE SPHERE OF INFORMATION SECURITY:

1.The Concept of information security of the RK till 2016. (Decree of the President of the RK №174 dated

november14, 2011).

2. The Law Republic of Kazakhstan ‘On national security’.

3. Decree of the Government of the Republic of Kazakhstan of 12.12.2016 № 832 ‘On approval of Unified

Requirements in the field of Information and Communication Technologies and Provision of Information

Security’.

ЗАКОНОДАТЕЛЬНЫЕ

АКТЫ

РЕСПУБЛИКИ

КАЗАХСТАН,

ПРАВООТНОШЕНИЯ В СФЕРЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ:

РЕГУЛИРУЮЩИЕ

1.Концепция информационной безопасности РК до 2016 года. (Указ Президента РК №174 от 14

ноября 2011 года).

2. Закон Республики Казахстан «О национальной безопасности».

3. Постановление Правительства Республики Казахстан от 12.12.2016 № 832 «Об утверждении

Единых требований в области информационно-коммуникационных технологий и обеспечения

информационной безопасности».

9.

AN ELECTRONIC DIGITAL SIGNATURE (EDS)ЭЛЕКТРОННО-ЦИФРОВАЯ ПОДПИСЬ

(ЭЦП)

is an analog of a handwritten signature.

It is used as a means of identification and confirmation of the legal significance of

documents received in electronic form. (Registration center of the national

certification authority or www.pki.gov. kz)

является аналогом собственноручной подписи.

Используется как средство идентификации и подтверждения юридической

значимости документов, полученных в электронной форме. (Регистрационный центр

национального удостоверяющего центра или www.pki.gov.kz)

10.

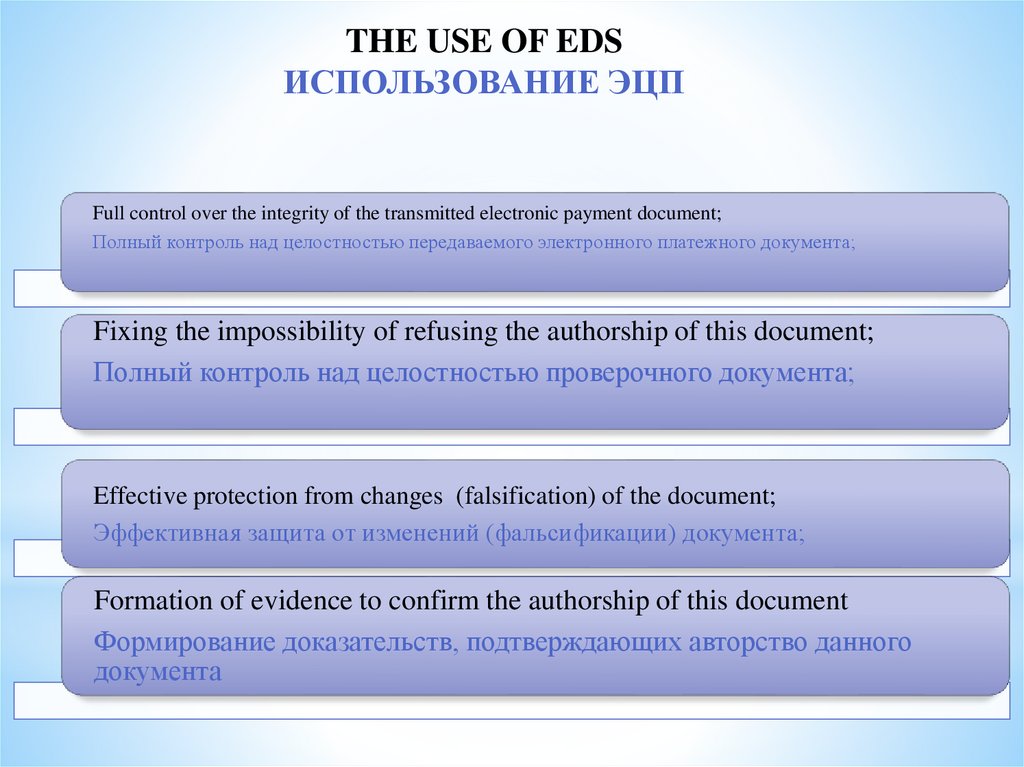

THE USE OF EDSИСПОЛЬЗОВАНИЕ ЭЦП

Full control over the integrity of the transmitted electronic payment document;

Полный контроль над целостностью передаваемого электронного платежного документа;

Fixing the impossibility of refusing the authorship of this document;

Полный контроль над целостностью проверочного документа;

Effective protection from changes (falsification) of the document;

Эффективная защита от изменений (фальсификации) документа;

Formation of evidence to confirm the authorship of this document

Формирование доказательств, подтверждающих авторство данного

документа

11.

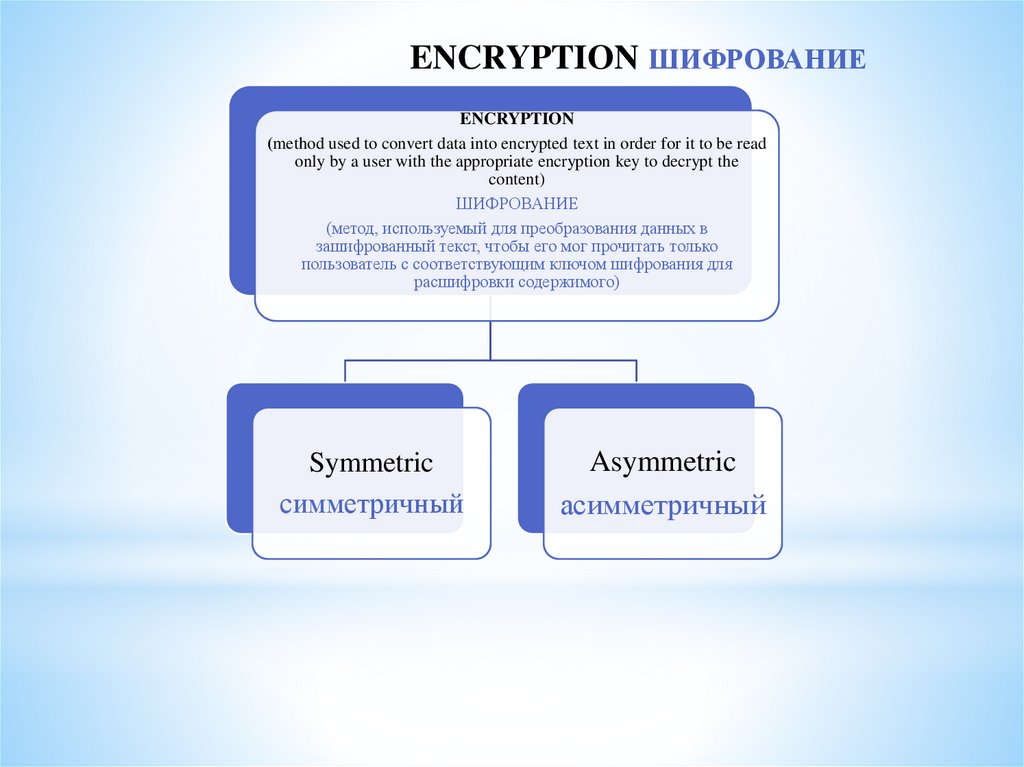

ENCRYPTION ШИФРОВАНИЕENCRYPTION

(method used to convert data into encrypted text in order for it to be read

only by a user with the appropriate encryption key to decrypt the

content)

ШИФРОВАНИЕ

(метод, используемый для преобразования данных в

зашифрованный текст, чтобы его мог прочитать только

пользователь с соответствующим ключом шифрования для

расшифровки содержимого)

Symmetric

симметричный

Asymmetric

асимметричный

12.

SELF –EXAMINATION QUESTIONS•Information security model.

•Methods and means of protection of information processing systems.

•Information security of distributed systems.

•Distinctive features of encryption standards.

•Electronic digital signature – legal and technical aspects.

13.

Literature1.Нурпеисова Т.Б., Кайдаш И.Н. Ақпараттықкоммуникациялық

технологиялар:

Оқу

құралы./Т.Б.Нурпеисова, И.Н: Кайдаш –

Алматы: “Бастау”, 2018. -536стр.

2.Nurpeisova T.B., Kaidash I.N. Information and

Communication Technologies: Textbook./

T.B. Nurpeisova, I.N. Kaidash – Almaty:

“Bastau”, 2017. – 480pages.

Информатика

Информатика