Похожие презентации:

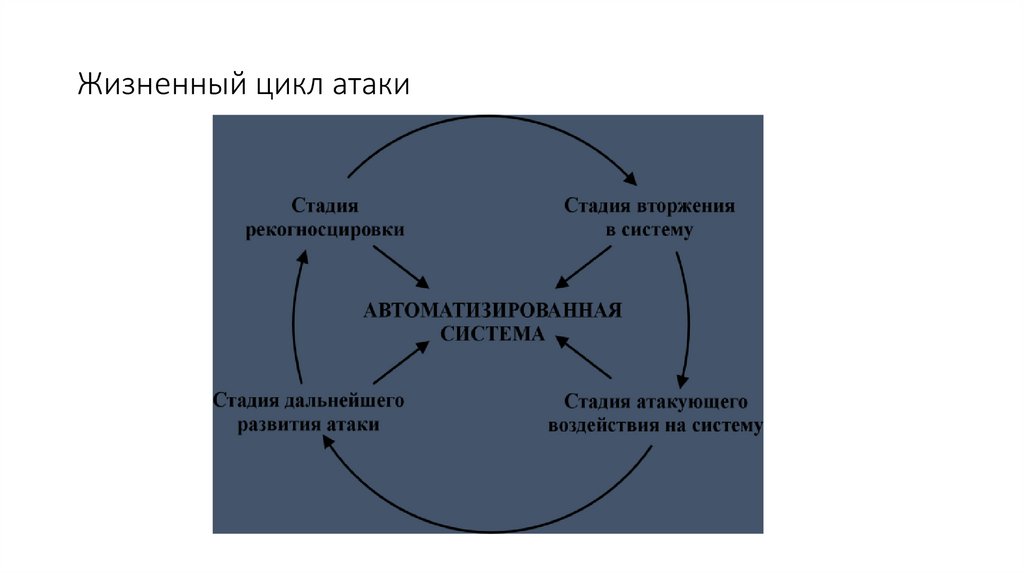

Жизненный цикл атаки (лекция 5)

1.

Жизненный цикл атаки1

Высшая школа экономики - 2008

2.

Этап рекогносцировки• информация о структуре и топологии ИС. Для

получения информации этого типа нарушитель

может воспользоваться стандартными утилитами

типа " traceroute ", входящими в состав

практически любой операционной системы (ОС).

Злоумышленник также может получить

необходимую ему информацию о структуре ИС

путём обращения к DNS -серверу, на котором могут

храниться данные о хостах ИС;

2

Высшая школа экономики - 2008

3.

Этап рекогносцировки• информация о типе ОС, установленной в ИС. Один из

наиболее распространённых методов определения типа ОС

основан на том факте, что разные системы по-разному

реализуют требования стандартов RFC, в которых

определены правила взаимодействия на основе

различных сетевых протоколов. Таким образом, при

формировании одних и тех же сетевых запросов разные ОС

в ответ отправляют отличные друг от друга данные, на

основе которых можно с большой долей вероятности

определить характеристики используемой ОС.

3

Высшая школа экономики - 2008

4.

Этап рекогносцировки• информация о типе прикладных сервисов,

присутствующих в ИС. Нарушитель может

определить какие сетевые сервисы и прикладное

ПО функционирует на хосте путём сканирования

открытых портов и анализа заголовков ответов,

полученных от этих служб;

4

Высшая школа экономики - 2008

5.

Этап рекогносцировки• информация о зарегистрированных пользователях

ИС. Информация этого типа может быть получена

злоумышленником из базы данных SNMP MIB,

установленной на рабочих станциях и серверах ИС.

5

Высшая школа экономики - 2008

6.

Этап вторжения в ИСПримеры:

• ошибочная конфигурация сетевых служб ИС

• наличие программного обеспечения без

установленных модулей обновления ( service

packs, patches, hotfixes )

• использование "слабых" и "нестойких" паролей

• отсутствие необходимых средств защиты

6

Высшая школа экономики - 2008

7.

Результат успешной реализациистадии вторжения в ИС

В результате успешной реализации этой

стадии атаки нарушитель получает

несанкционированный доступ к ресурсам

атакованного хоста ИС, что позволяет ему

перейти к реализации следующей

стадии информационной атаки.

7

Высшая школа экономики - 2008

8.

Обнаружениеинформационных атак

В качестве одного из базовых средств защиты

информационных ресурсов в настоящее время

выступают системы обнаружения атак (СОА),

позволяющие своевременно как выявлять, так

и блокировать атаки нарушителей, желающих

заполучить секреты компании.

8

Высшая школа экономики - 2008

9.

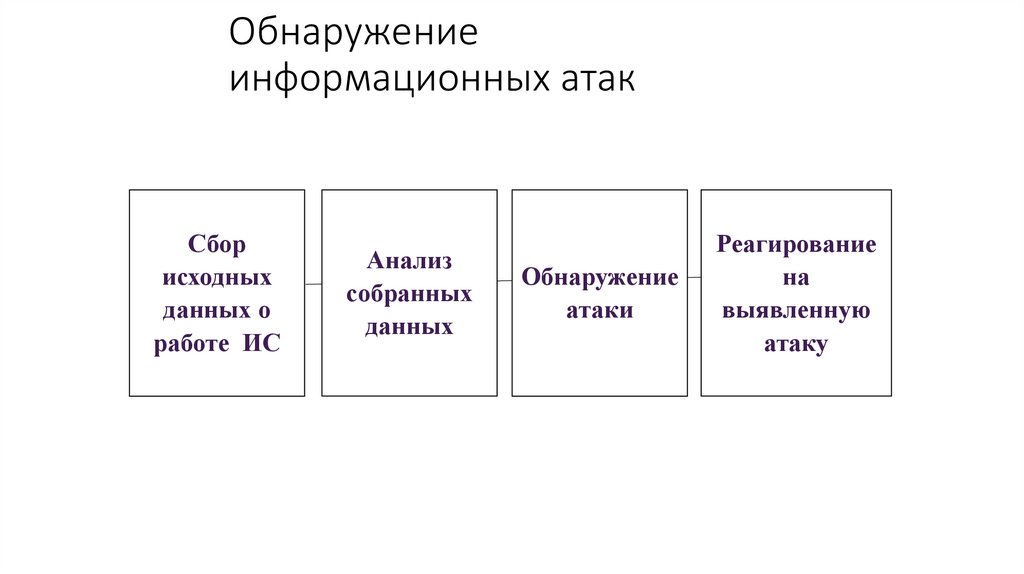

Обнаружениеинформационных атак

Сбор

исходных

данных о

работе ИС

Анализ

собранных

данных

Обнаружение

атаки

Реагирование

на

выявленную

атаку

9

Высшая школа экономики - 2008

10.

Обнаружение информационных атакПроцесс обнаружения информационных атак начинается со

сбора исходных данных, необходимых для того, чтобы

сделать вывод о проведении атаки в ИС. Примерами таких

данных являются:

• сведения о пакетах данных, передаваемых в ИС;

• информация о производительности программноаппаратного обеспечения ИС (вычислительная нагрузка на

процессор хостов ИС, загруженность оперативной памяти,

скорость работы прикладного ПО и др.);

• сведения о доступе к файлам ИС;

• информация о регистрации новых пользователей в ИС и др.

10

Высшая школа экономики - 2008

11.

Специализированныедатчики СОА

СОА может включать в себя два типа датчиков сетевые и хостовые.

Сетевые датчики предназначены для сбора

информации о пакетах данных, передаваемых в

том сегменте ИС, где установлен датчик.

Хостовые же датчики устанавливаются на

определённые компьютеры в ИС и предназначаются

для сбора информации о событиях, возникающих на

этих компьютерах.

11

Высшая школа экономики - 2008

12.

Анализ данныхАнализ данных может проводиться при помощи

двух основных групп методов - сигнатурных и

поведенческих.

12

Высшая школа экономики - 2008

13.

Сигнатурные методыСигнатурные методы описывают каждую атаку в виде

специальной модели или сигнатуры. В

качестве сигнатуры атаки могут выступать: строка

символов, семантическое выражение на специальном

языке, формальная математическая

модель др. Алгоритм работы сигнатурного метода

заключается в поиске сигнатур атак в исходных данных,

собранных сетевыми и хостовыми датчиками СОА.

13

Высшая школа экономики - 2008

14.

Сигнатурные методыВ случае обнаружения искомой сигнатуры, СОА

фиксирует факт информационной атаки, которая

соответствует найденной сигнатуре.

Преимуществом сигнатурных методов является их

высокая точность работы, а очевидным

недостатком - невозможность обнаружения тех

атак, сигнатуры которых не определены при

помощи методов.

14

Высшая школа экономики - 2008

15.

Поведенческие методыПринцип работы поведенческих

методов заключается в обнаружении

несоответствия между текущим режимом

функционирования ИС и моделью

штатного режима работы, заложенной в

параметрах метода. Любое такое

несоответствие рассматривается

как информационная атака.

15

Высшая школа экономики - 2008

16.

Поведенческие методыПреимуществом методов данного типа является

возможность обнаружения новых атак без

необходимости постоянного изменения параметров

функционирования модуля. Недостатком же этой

группы методов является сложность создания

точной модели штатного режима

функционирования ИС.

16

Высшая школа экономики - 2008

17.

Сигнатурные методы атакНаиболее распространённым сигнатурным

методом выявления атак является метод контекстного

поиска определённого множества символов в исходных

данных.

Так, например, для выявления атаки на Web -сервер,

направленной на получение

несанкционированного доступа к файлу паролей,

необходимо при помощи этого метода

провести поиск последовательность символов "GET

*/etc/passwd" в заголовке HTTP -запроса.

17

Высшая школа экономики - 2008

18.

Сигнатурные методы атакИспользование контекстного поиска в сигнатурном

анализе позволяет эффективно выявлять атаки на

основе анализа сетевого трафика, поскольку

данный метод позволяет наиболее точно задать

параметры сигнатуры, которую необходимо

выявить в потоке исходных данных.

18

Высшая школа экономики - 2008

19.

Сигнатурные методыВ ряде академических СОА были реализованы ещё

два типа сигнатурных методов - метод анализа

состояний и метод, базирующийся на экспертных

системах.

19

Высшая школа экономики - 2008

20.

Метод анализа состоянийМетод анализа состояний

формирует сигнатуры атак в виде

последовательности переходов ИС из одного

состояние в другое. При этом каждый такой переход

связан с наступлением в ИС определённых событий,

которые определяются в параметрах сигнатуры

атаки.

20

Высшая школа экономики - 2008

21.

Метод анализа состоянийКак правило, сигнатуры атак, созданные на основе

метода анализа состояний, описываются при

помощи математических аппаратов

конечных автоматов или сетей Петри.

21

Высшая школа экономики - 2008

22.

Сеть Петри22

Высшая школа экономики - 2008

23.

Методы, базирующиеся наэкспертных системах

Методы выявления атак, базирующиеся

на экспертных системах, позволяют описывать

модели атак на естественном языке с высоким

уровнем абстракции. Экспертная система,

лежащая в основе методов этого типа, состоит

из базы фактов и базы правил. Факты

представляют собой исходные данные о работе ИС,

а правила - методы логического вывода об атаке на

основе имеющейся базы фактов.

23

Высшая школа экономики - 2008

24.

Методы, базирующиеся наэкспертных системах

Все правила экспертной системы записываются в

формате "если <...>, то <...>". Результирующая база

правил должна описывать характерные признаки

атак, которые должна обнаруживать СОА.

24

Высшая школа экономики - 2008

25.

Сигнатурные методыОдной из наиболее перспективных

групп сигнатурных методов выявления атак

являются методы, основанные на биологических

моделях. Для описания таких моделей могут

использоваться генетические или нейросетевые

алгоритмы.

25

Высшая школа экономики - 2008

26.

Генетические алгоритмыВ случае применения генетических алгоритмов для выявления атак

в качестве элементов популяции

выступают вектора определённой длины, каждый элемент

которых соответствует определённой атаке. В результаты развития

такой популяции можно получить оптимальный вектор, который

будет указывать на то, какие атаки происходят в системе в

текущий момент времени.

26

Высшая школа экономики - 2008

27.

Нейросетевой методНейросетевой метод выявления атак основан на

создании сети взаимосвязанных друг с

другом искусственных нейронов, при этом

каждый нейрон представляет собой

пороговый сумматор. После

создания нейросеть проходит период "обучения", в

течение которого она учится распознавать

определенные типы атак. В процессе обучения на вход

нейросети вводятся данные, являющиеся признаком

определённой атаки, после

чего коэффициенты нейросети настраиваются таким

образом, чтобы на выходе она смогла определить

тип атаки.

27

Высшая школа экономики - 2008

28.

Поведенческие методывыявления атак

Наиболее часто поведенческий метод реализуется на основе

статистических моделей. Эти модели определяют статистические

показатели, которые характеризуют параметры штатного

поведения системы. Если с течением времени эти параметры

отклоняются от своих заданных значений, то метод позволяет

сделать вывод о факте реализации атаки.

28

Высшая школа экономики - 2008

29.

Штатные параметры системы• уровень загруженности процессора

• загрузка каналов связи ИС

• штатное время работы пользователей системы

• количество обращений пользователей к сетевым ресурсам ИС и

др.

29

Высшая школа экономики - 2008

30.

Поведенческий методПоведенческий метод может быть также реализован при помощи

экспертных систем. При этом база правил такой системы

описывает штатное поведение ИС. Так, например, при помощи

экспертной системы можно точно специфицировать

взаимодействие между хостами ИС по определенному протоколу в

соответствии с действующими стандартами.

30

Высшая школа экономики - 2008

31.

Практические аспектыприменения методов выявления

атак

31

Высшая школа экономики - 2008

32.

Стадия рекогносцировкиДля выявления атаки на стадии рекогносцировки, на котором

осуществляется сбор информации об ИС, эффективно могут

использоваться только сигнатурные методы выявления атак.

32

Высшая школа экономики - 2008

33.

Стадия вторжения в ИСОбнаружение атаки на стадии вторжения в ИС возможно как при

помощи сигнатурных, так и при помощи поведенческих методов.

Это объясняется тем, что с одной стороны

любое вторжение характеризуется определёнными признаками,

которые могут быть представлены в виде сигнатуры, а другой

стороны это же вторжение может также быть описано как

некоторое отклонение от штатного поведения ИС.

33

Высшая школа экономики - 2008

34.

Стадия атакующеговоздействия

Эффективное выявление атак на стадиях атакующего воздействия

и развития атаки возможно при помощи поведенческих методов,

поскольку действия нарушителей на этих этапах могут сильно

варьироваться в зависимости от целей проводимой атаки и

поэтому не могут быть однозначно определены фиксированным

множеством сигнатур атак.

34

Высшая школа экономики - 2008

35.

Краткие итогиМожно ли выявить вторжение в информационную систему? Ответ

однозначен - можно. Однако это "можно" подразумевает то, что

обнаружение информационных атак на ресурсы ИС является

весьма сложным технологическим процессом, который связан со

сбором необходимых данных о процессе функционирования ИС, их

анализом и, наконец, выявлением факта атаки.

35

Высшая школа экономики - 2008

36.

Типы информационных атак36

Высшая школа экономики - 2008

37.

Инструментальный анализ защищенностиДля чего предназначен:

• Инвентаризация ресурсов сети (устройства, ОС,

службы, ПО)

• Идентификация и анализ технологических уязвимостей

• Подготовка отчетов, описание проблем и методов

устранения

Типы используемых для анализа средств:

• Сетевые сканеры безопасности

• Хостовые сканеры безопасности (проверка ОС и

приложений)

• Утилиты удаленного администрирования

• Утилиты для верификации найденных уязвимостей

• Утилиты для инвентаризации ресурсов

37

Высшая школа экономики - 2008

38.

Сбор информации• Сетевые датчики предназначены для сбора информации о

пакетах данных, передаваемых в том сегменте ИС, где установлен

датчик

• Хостовые датчики устанавливаются на определённые

компьютеры в ИС и предназначаются для сбора информации о

событиях, возникающих на этих компьютерах

38

Высшая школа экономики - 2008

39.

Анализ информации• Сигнатурные методы описывают каждую атаку в виде

специальной модели или сигнатуры. В качестве сигнатуры атаки

могут выступать:

• строка символов

• семантическое выражение на специальном языке

• формальная математическая модель и т.д.

• Поведенческие методы отслеживают несоответствия между

текущим режимом функционирования ИС и моделью штатного

режима работы, заложенной в параметрах метода

39

Высшая школа экономики - 2008

40.

Система предотвращения вторжений• Основанная на сигнатурах

• Определяет и противостоит атакам из интернета,

основанным на уязвимостях

• Определяет и предупреждает о «внутренних»

компьютерах, которые ведут атаки

• Основанная на анализе поведения

• «Найди то, не знаю что»

• Отслеживает поведение систем и определяет

потенциально зловредные компоненты сети

• Может противодействовать угрозе на основании

политики

40

Высшая школа экономики - 2008

Информатика

Информатика