Похожие презентации:

Системы противодействия утечке данных. Литература

1. Системы противодействия утечке данных

2.

Литература1. Т.В. Борботько, О.В. Бойправ, В.Е. Морозов, А.В. Дрозд. Противодействие

утечке конфиденциальной информации. Лабораторный практикум: учебнометодическое пособие. Минск, БГУИР, 2018. – 188 с.

2. Т.В. Борботько, О.В. Бойправ, В.Е. Морозов, А.В. Дрозд. Система

противодействия утечке данных «Контур информационной безопасности

Searchinform»: учебно-методическое пособие. Минск, БГУИР, 2021. – 284 с.

3.

1. ОБЩИЕ СВЕДЕНИЯ О DLP СИСТЕМАХ1.1. Классификация информации

4.

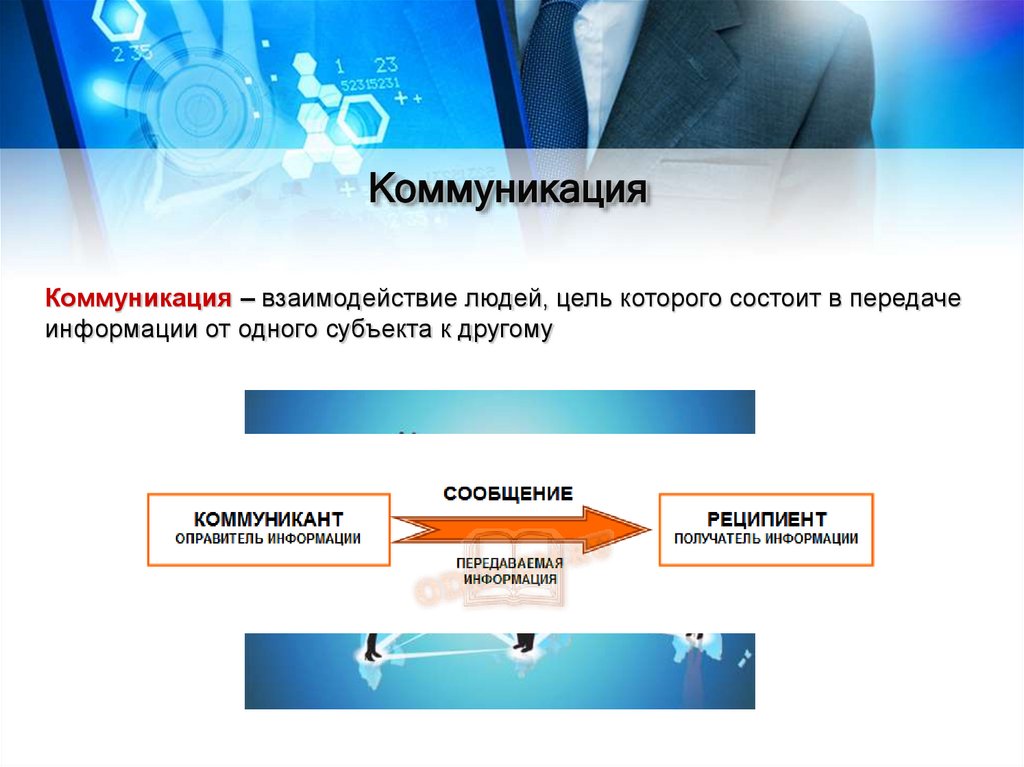

КоммуникацияКоммуникация – взаимодействие людей, цель которого состоит в передаче

информации от одного субъекта к другому

5.

ИнформацияИнформация - сведения о лицах, предметах, фактах, событиях,

явлениях и процессах не зависимо от формы их представления

Закон Республики Беларусь № 455-З от 10.10.2008

«Об информации, информатизации и защите

информации»

6.

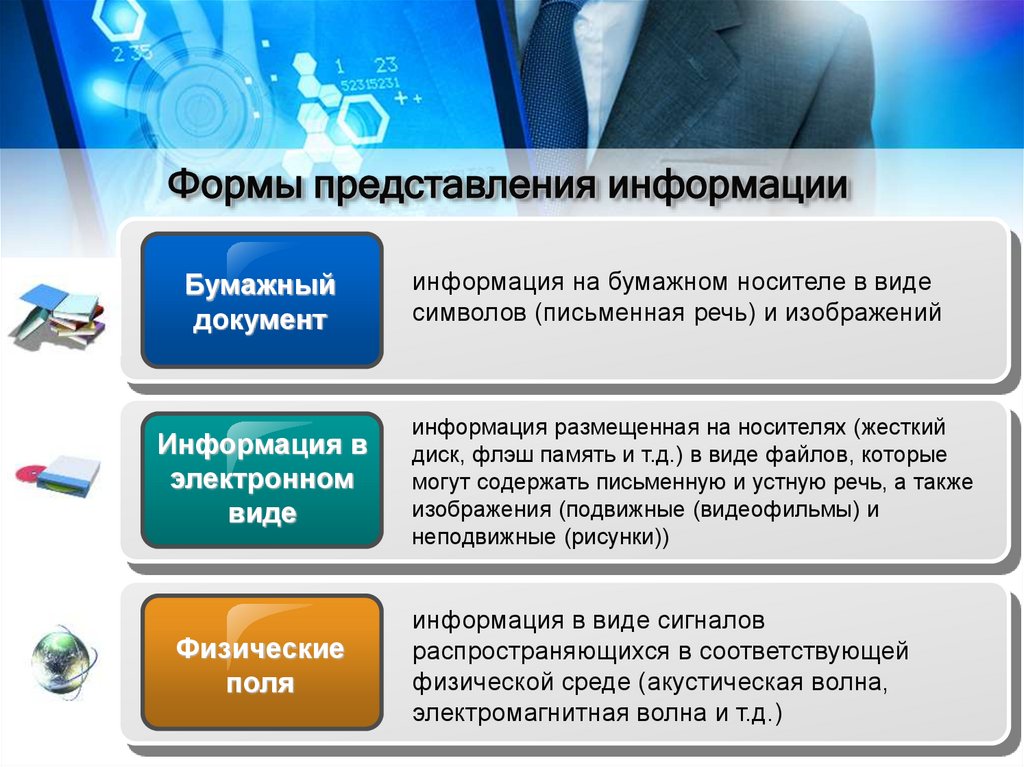

Формы представления информацииБумажный

документ

Информация в

электронном

виде

Физические

поля

информация на бумажном носителе в виде

символов (письменная речь) и изображений

информация размещенная на носителях (жесткий

диск, флэш память и т.д.) в виде файлов, которые

могут содержать письменную и устную речь, а также

изображения (подвижные (видеофильмы) и

неподвижные (рисунки))

информация в виде сигналов

распространяющихся в соответствующей

физической среде (акустическая волна,

электромагнитная волна и т.д.)

7.

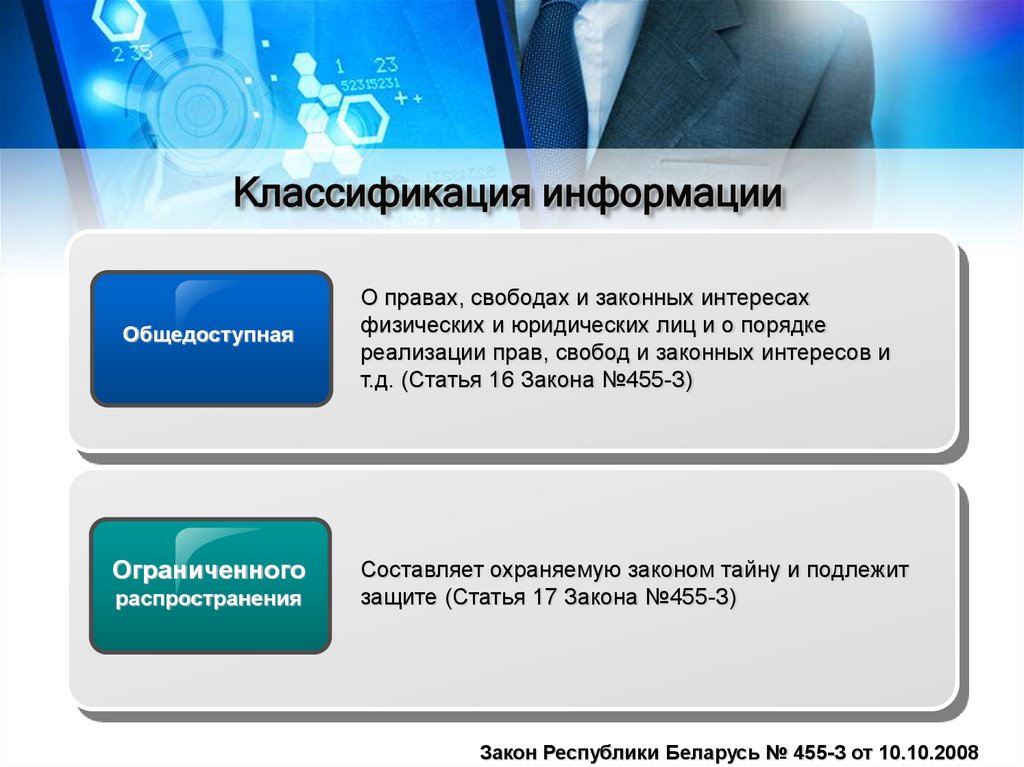

Классификация информацииОбщедоступная

Ограниченного

распространения

О правах, свободах и законных интересах

физических и юридических лиц и о порядке

реализации прав, свобод и законных интересов и

т.д. (Статья 16 Закона №455-З)

Составляет охраняемую законом тайну и подлежит

защите (Статья 17 Закона №455-З)

Закон Республики Беларусь № 455-З от 10.10.2008

8.

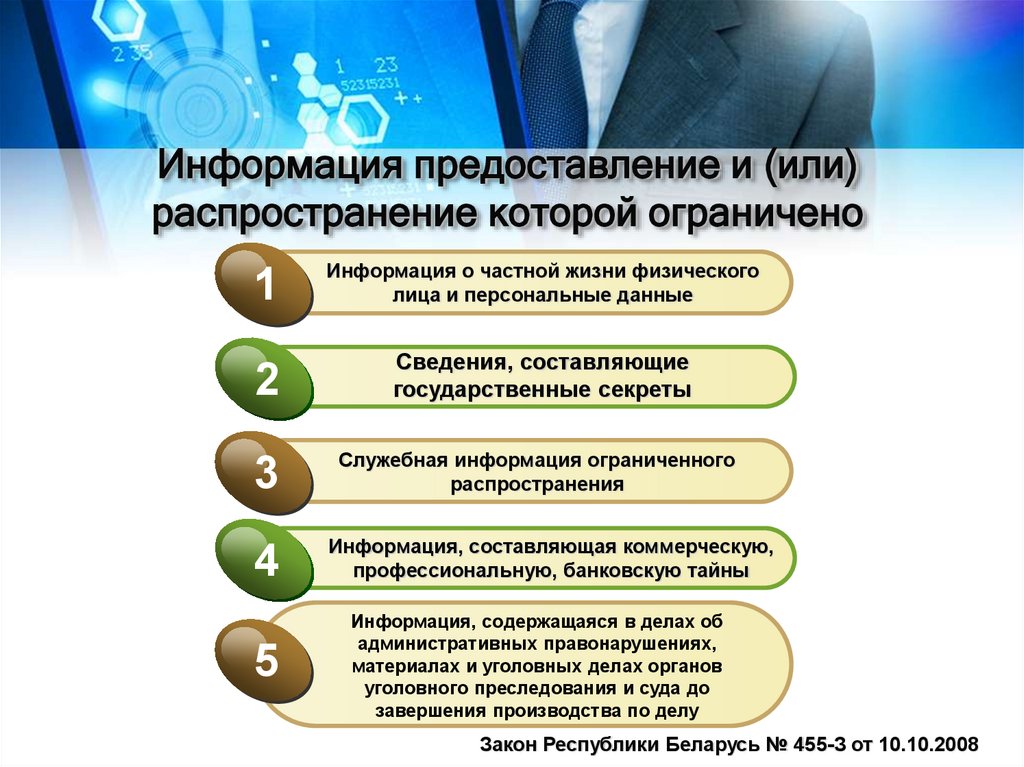

Информация предоставление и (или)распространение которой ограничено

1

Информация о частной жизни физического

лица и персональные данные

2

Сведения, составляющие

государственные секреты

3

Служебная информация ограниченного

распространения

4

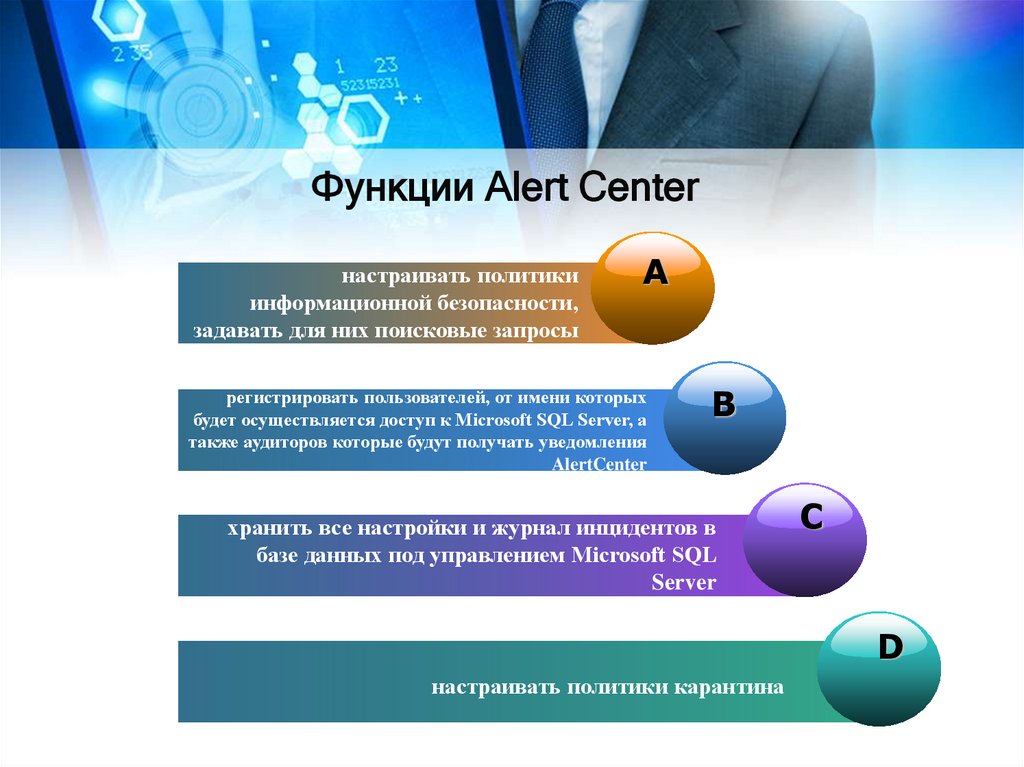

Информация, составляющая коммерческую,

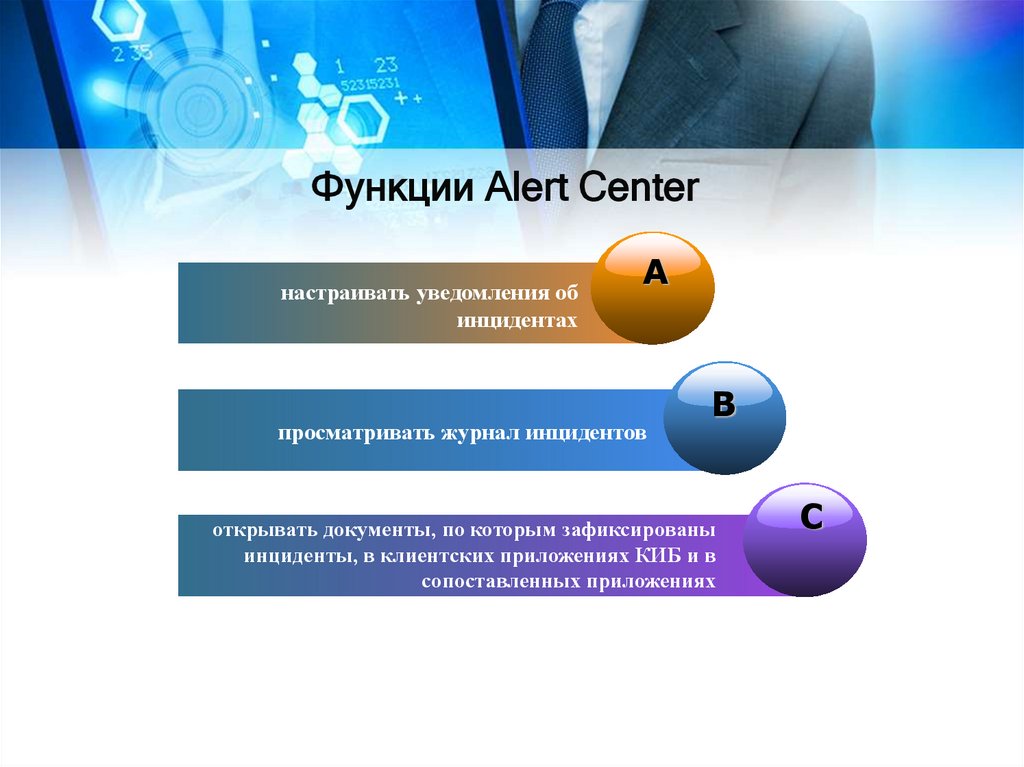

профессиональную, банковскую тайны

5

Информация, содержащаяся в делах об

административных правонарушениях,

материалах и уголовных делах органов

уголовного преследования и суда до

завершения производства по делу

Закон Республики Беларусь № 455-З от 10.10.2008

9.

Персональные данные (ПД)Персональные

данные

любая информация, относящаяся к

идентифицированному физическому лицу или

физическому лицу, которое может быть

идентифицировано

Закон Республики Беларусь № 99-З от 07.05.2021 «О защите персональных данных»

10.

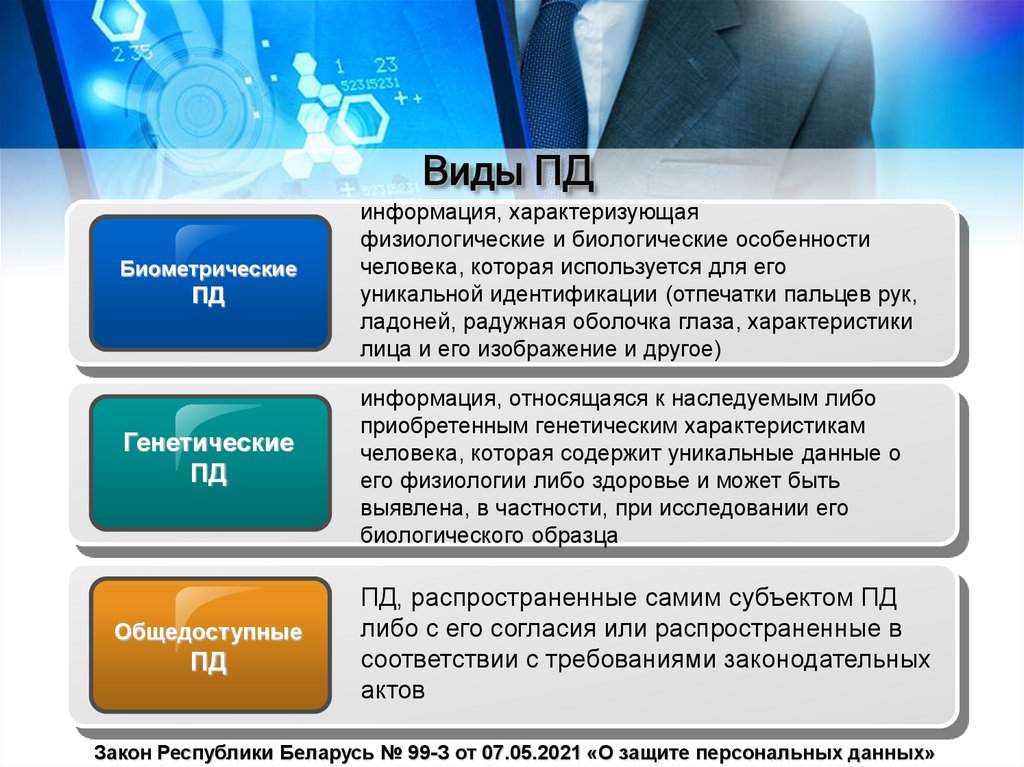

Виды ПДБиометрические

ПД

Генетические

ПД

Общедоступные

ПД

информация, характеризующая

физиологические и биологические особенности

человека, которая используется для его

уникальной идентификации (отпечатки пальцев рук,

ладоней, радужная оболочка глаза, характеристики

лица и его изображение и другое)

информация, относящаяся к наследуемым либо

приобретенным генетическим характеристикам

человека, которая содержит уникальные данные о

его физиологии либо здоровье и может быть

выявлена, в частности, при исследовании его

биологического образца

ПД, распространенные самим субъектом ПД

либо с его согласия или распространенные в

соответствии с требованиями законодательных

актов

Закон Республики Беларусь № 99-З от 07.05.2021 «О защите персональных данных»

11.

Виды ПДСпециальные

ПД

ПД, касающиеся расовой либо национальной

принадлежности, политических взглядов, членства в

профессиональных союзах, религиозных или других

убеждений, здоровья или половой жизни, привлечения к

административной или уголовной ответственности, а

также биометрические и генетические ПД

Закон Республики Беларусь № 99-З от 07.05.2021 «О защите персональных данных»

12.

Государственные секреты (ГС)Государственные секреты (сведения,

составляющие государственные секреты) –

сведения, отнесенные в установленном порядке

к государственным секретам, защищаемые

государством в соответствии с законом и

другими актами законодательства Республики

Беларусь

Закон Республики Беларусь № 170-З от 19.07.2010 «О

государственных секретах»

Государственная секреты являются собственностью

Республики Беларусь

13.

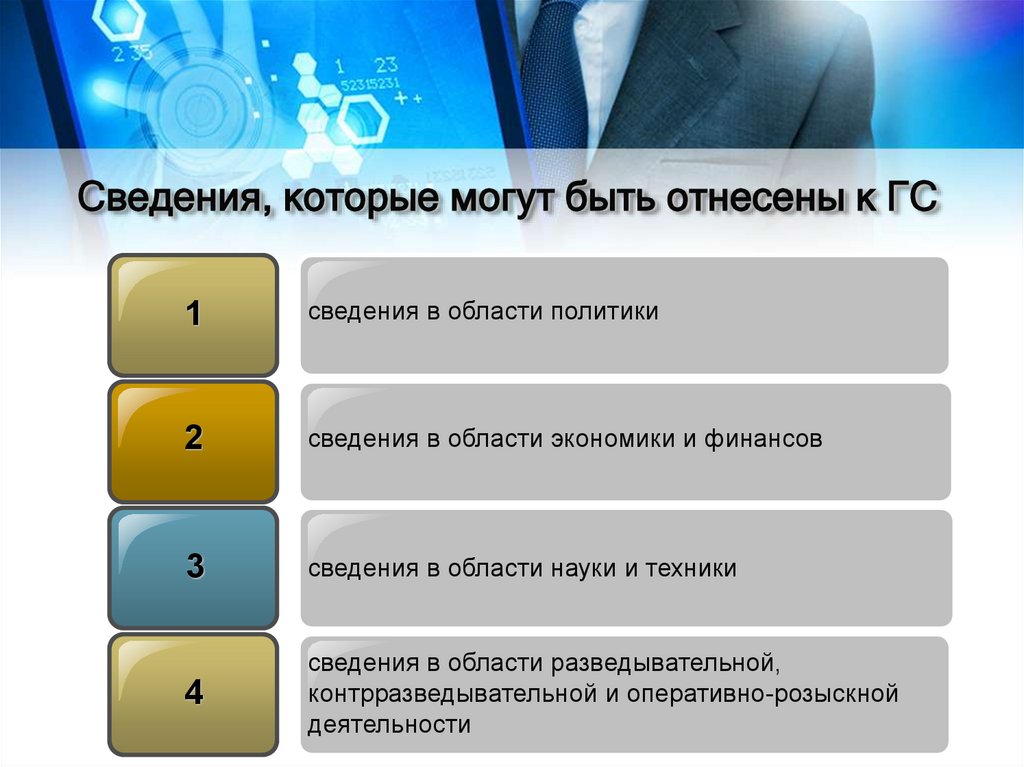

Сведения, которые могут быть отнесены к ГС1

сведения в области политики

2

сведения в области экономики и финансов

3

сведения в области науки и техники

4

сведения в области разведывательной,

контрразведывательной и оперативно-розыскной

деятельности

14.

Сведения, которые могут быть отнесены к ГС5

сведения в информационной и иных областях

национальной безопасности Республики Беларусь

15.

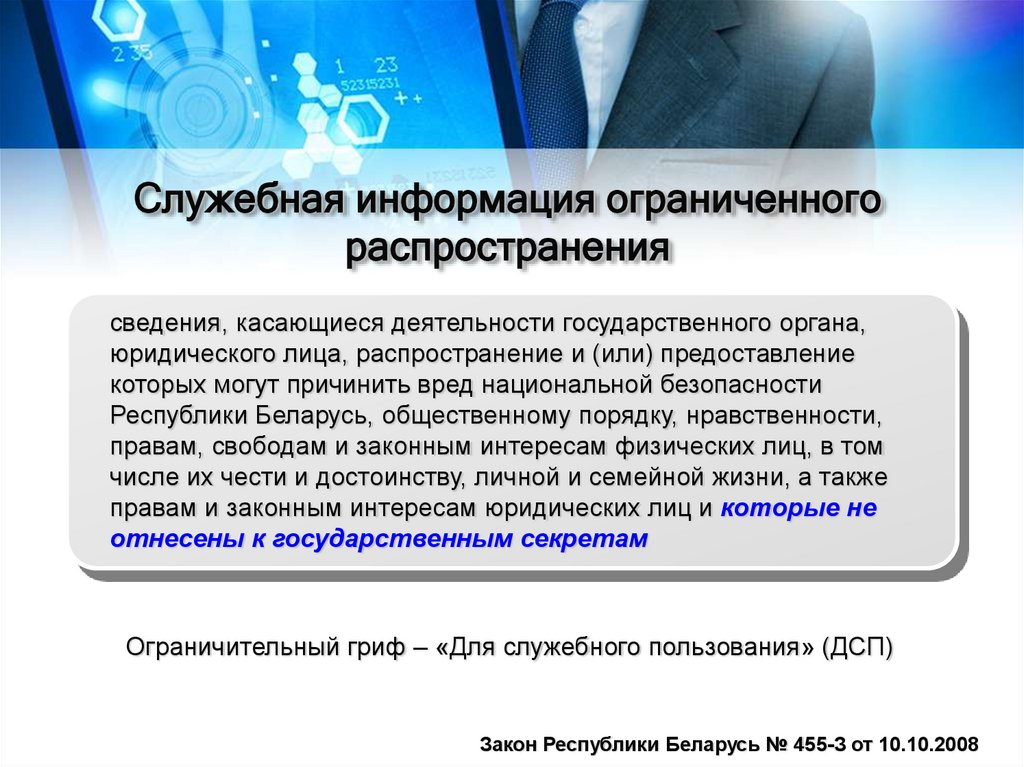

Служебная информация ограниченногораспространения

сведения, касающиеся деятельности государственного органа,

юридического лица, распространение и (или) предоставление

которых могут причинить вред национальной безопасности

Республики Беларусь, общественному порядку, нравственности,

правам, свободам и законным интересам физических лиц, в том

числе их чести и достоинству, личной и семейной жизни, а также

правам и законным интересам юридических лиц и которые не

отнесены к государственным секретам

Ограничительный гриф – «Для служебного пользования» (ДСП)

Закон Республики Беларусь № 455-З от 10.10.2008

16.

Коммерческая тайнаКоммерческая

тайна

сведения любого характера (технического,

производственного, организационного,

коммерческого, финансового и иного), в том числе

секреты производства (ноу-хау), соответствующие

требованиям настоящего закона, в отношении

которых установлен режим коммерческой тайны

Закон Республики Беларусь «О коммерческой тайне» № 16-З от 05.01.2013 г.

17.

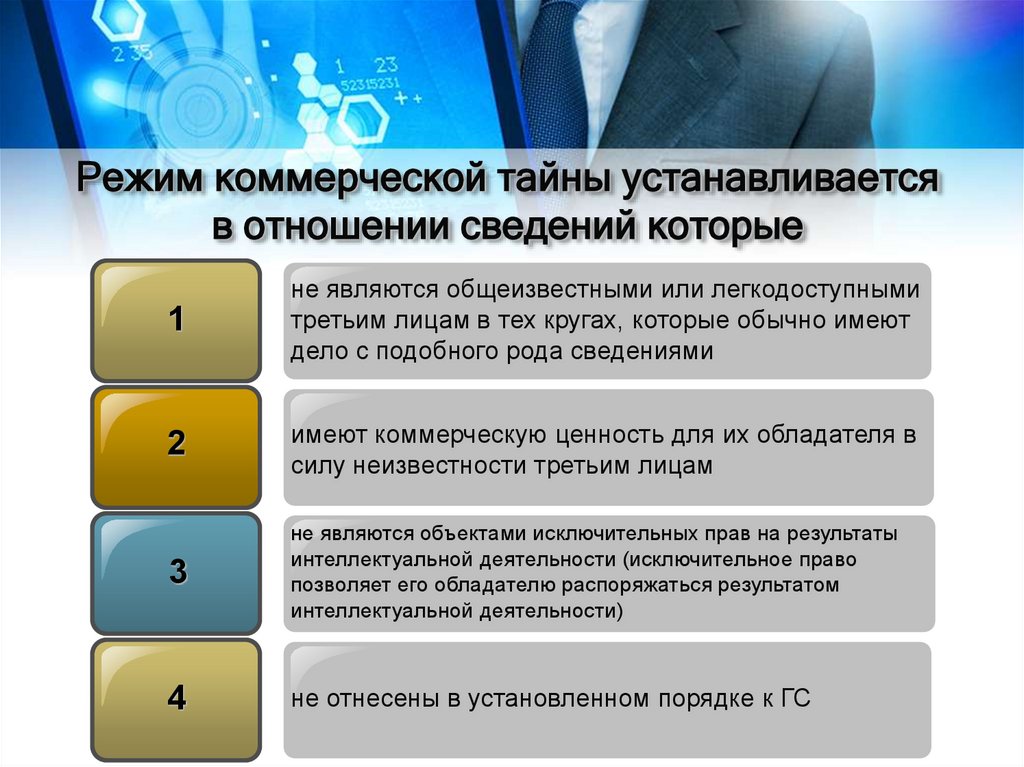

Режим коммерческой тайны устанавливаетсяв отношении сведений которые

1

не являются общеизвестными или легкодоступными

третьим лицам в тех кругах, которые обычно имеют

дело с подобного рода сведениями

2

имеют коммерческую ценность для их обладателя в

силу неизвестности третьим лицам

3

не являются объектами исключительных прав на результаты

интеллектуальной деятельности (исключительное право

позволяет его обладателю распоряжаться результатом

интеллектуальной деятельности)

4

не отнесены в установленном порядке к ГС

18.

Профессиональная тайнаПрофессиональная

тайна

общее наименование охраняемых законом

тайн

Предметом профессиональной тайны является

результат, который возникает в процессе

взаимоотношений (трудовой деятельности) между

нанимателем и работников определенной организации

19.

Банковская тайнасведения о счетах и вкладах (депозитах), в том числе о наличии

счета в банке (небанковской кредитно-финансовой организации),

его владельце, номере и других реквизитах счета, размере средств,

находящихся на счетах и во вкладах (депозитах), а равно сведения

о конкретных сделках, об операциях без открытия счета, операциях

по счетам и вкладам (депозитам), а также об имуществе,

находящемся на хранении в банке, являются банковской тайной и

не подлежат разглашению

Банковский кодекс Республики Беларусь от 25.10.2000 г.

20.

21.

1.2. Назначение DLP систем и принципыих функционирования

22.

DLP (Data Leak Prevention ) - система защиты конфиденциальныхданных от внутренних угроз – комплекс аппаратно-программных

средств защиты информации

Угрозы по характеру воздействия

1. Преднамеренные

2. Не преднамеренные

23.

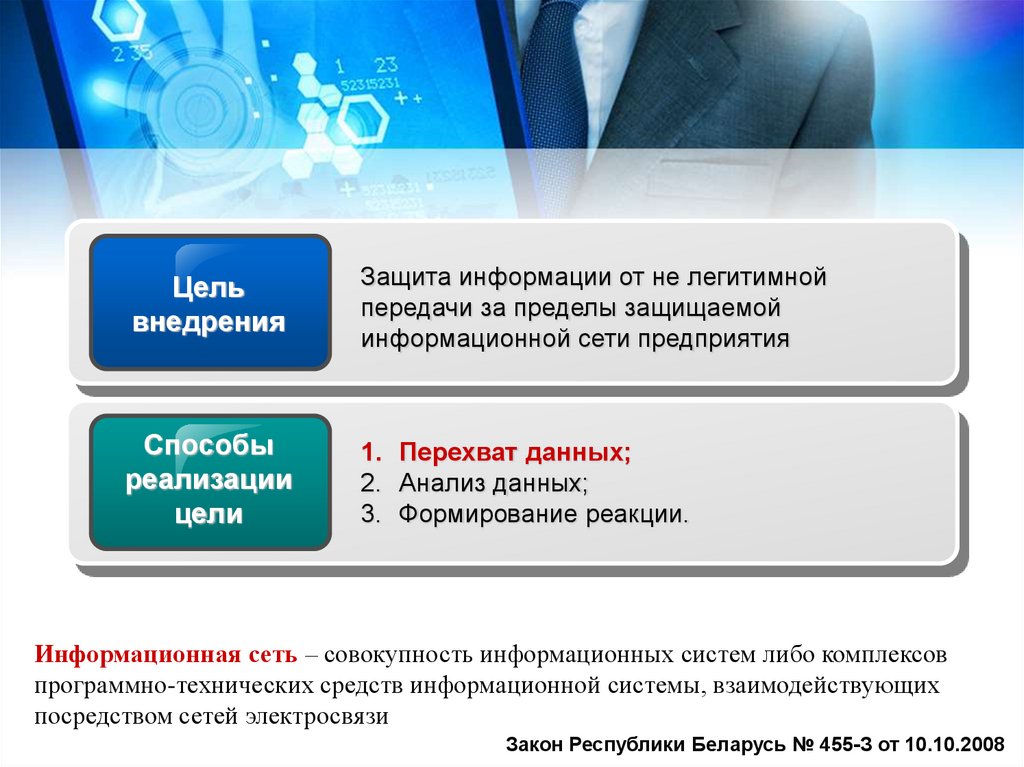

Цельвнедрения

Защита информации от не легитимной

передачи за пределы защищаемой

информационной сети предприятия

Способы

реализации

цели

1. Перехват данных;

2. Анализ данных;

3. Формирование реакции.

Информационная сеть – совокупность информационных систем либо комплексов

программно-технических средств информационной системы, взаимодействующих

посредством сетей электросвязи

Закон Республики Беларусь № 455-З от 10.10.2008

24.

Способы передачи информации за пределы защищаемойинформационной сети предприятия

25.

Способы реакции26.

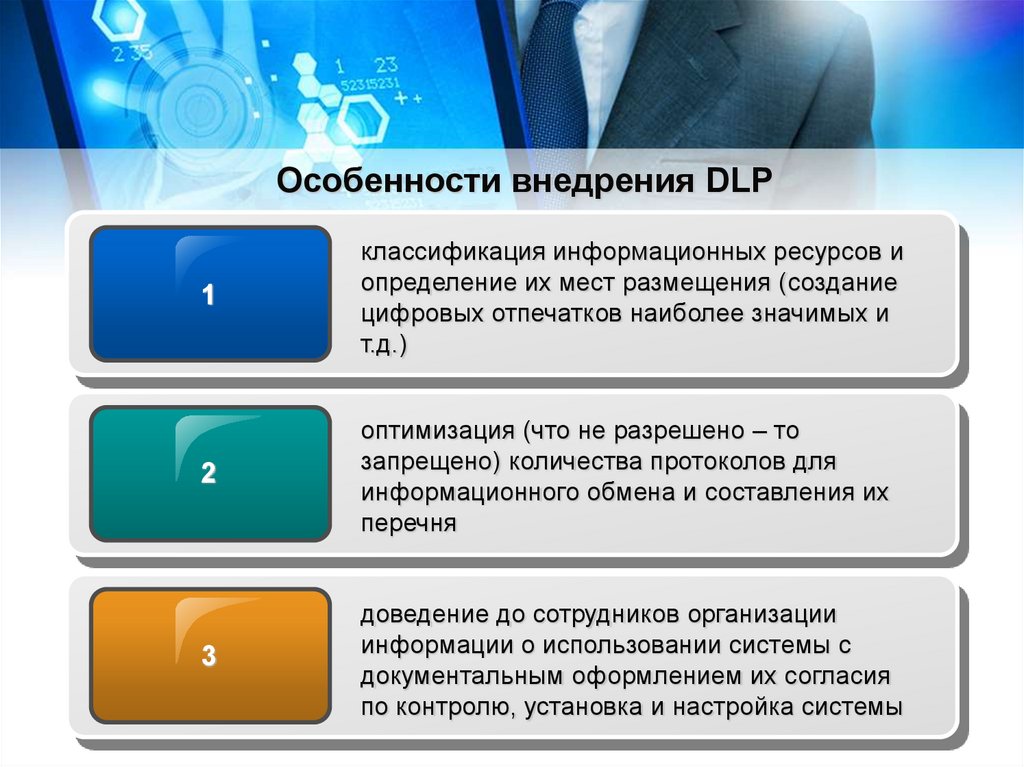

Особенности внедрения DLP1

классификация информационных ресурсов и

определение их мест размещения (создание

цифровых отпечатков наиболее значимых и

т.д.)

2

оптимизация (что не разрешено – то

запрещено) количества протоколов для

информационного обмена и составления их

перечня

3

доведение до сотрудников организации

информации о использовании системы с

документальным оформлением их согласия

по контролю, установка и настройка системы

27.

Принцип функционирования DLP системы28.

Типовые формы представленияконфиденциальной информации в DLP

Ключевые слова (словарь)

Регулярные выражения

«Цифровые отпечатки»

29.

30.

1.3. Технические возможности получения информацииоб активности сотрудников организации

31.

Упрощенная модель вычислительной системыСистема – некоторая совокупность субъектов и объектов и отношений между

ними

Субъект 1

Субъект 2

Субъект N

Объект 1

Система

Объект 2

Объект N

Субъект - активный компонент системы, который может явиться

причиной потока информации от объекта к объекту или изменения

состояния системы

Объект - пассивный компонент системы, хранящий, принимающий

или передающий информацию

32.

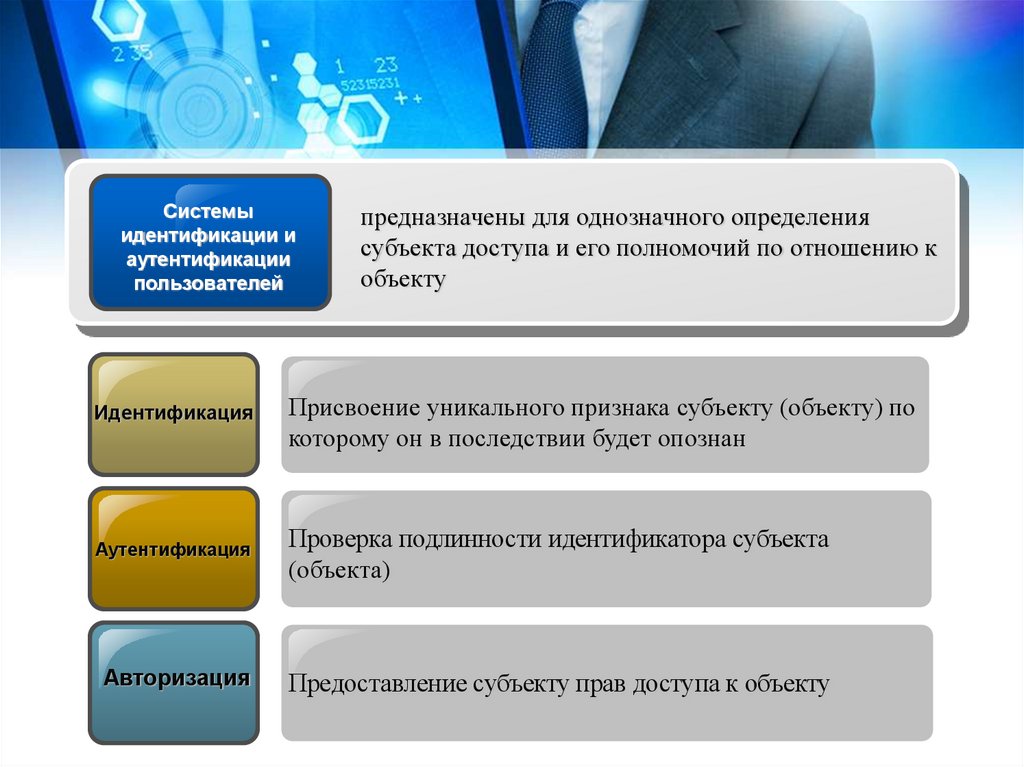

Системыидентификации и

аутентификации

пользователей

Идентификация

предназначены для однозначного определения

субъекта доступа и его полномочий по отношению к

объекту

Присвоение уникального признака субъекту (объекту) по

которому он в последствии будет опознан

Аутентификация

Проверка подлинности идентификатора субъекта

(объекта)

Авторизация

Предоставление субъекту прав доступа к объекту

33.

Системы аутентификации пользователей(субъектов)

1

Парольные

2

Public Key Infrastructure (PKI)

3

One Time Password (ОТР)

4

Биометрические

34.

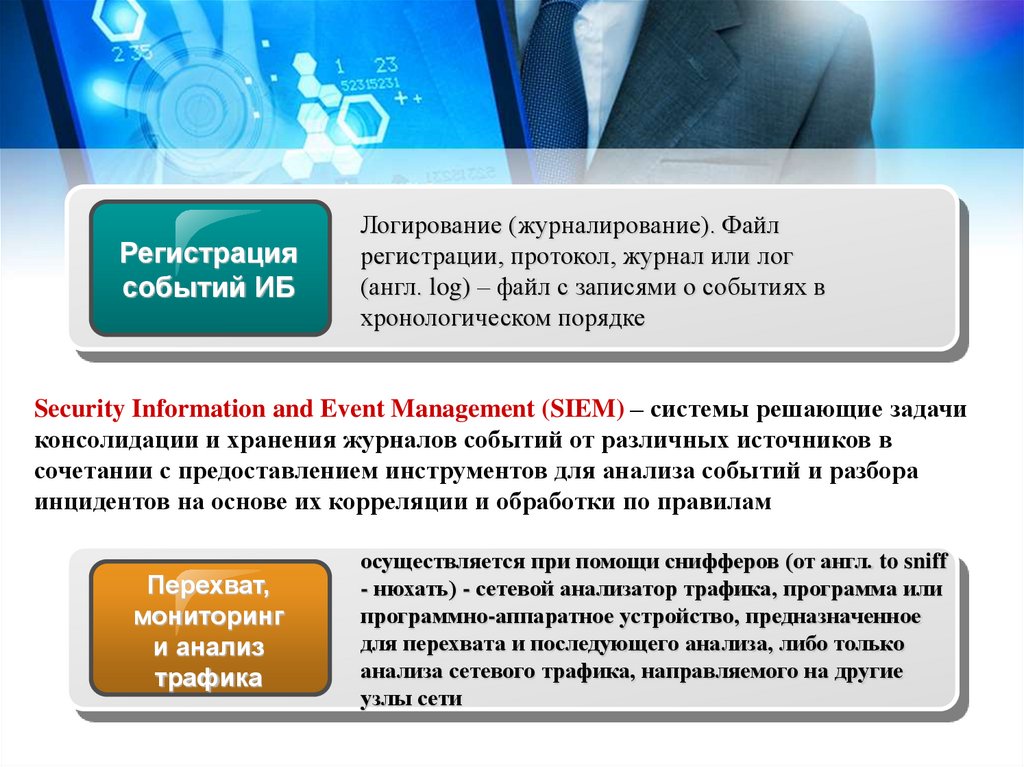

Регистрациясобытий ИБ

Логирование (журналирование). Файл

регистрации, протокол, журнал или лог

(англ. log) – файл с записями о событиях в

хронологическом порядке

Security Information and Event Management (SIEM) – системы решающие задачи

консолидации и хранения журналов событий от различных источников в

сочетании с предоставлением инструментов для анализа событий и разбора

инцидентов на основе их корреляции и обработки по правилам

Перехват,

мониторинг

и анализ

трафика

осуществляется при помощи снифферов (от англ. to sniff

- нюхать) - сетевой анализатор трафика, программа или

программно-аппаратное устройство, предназначенное

для перехвата и последующего анализа, либо только

анализа сетевого трафика, направляемого на другие

узлы сети

35.

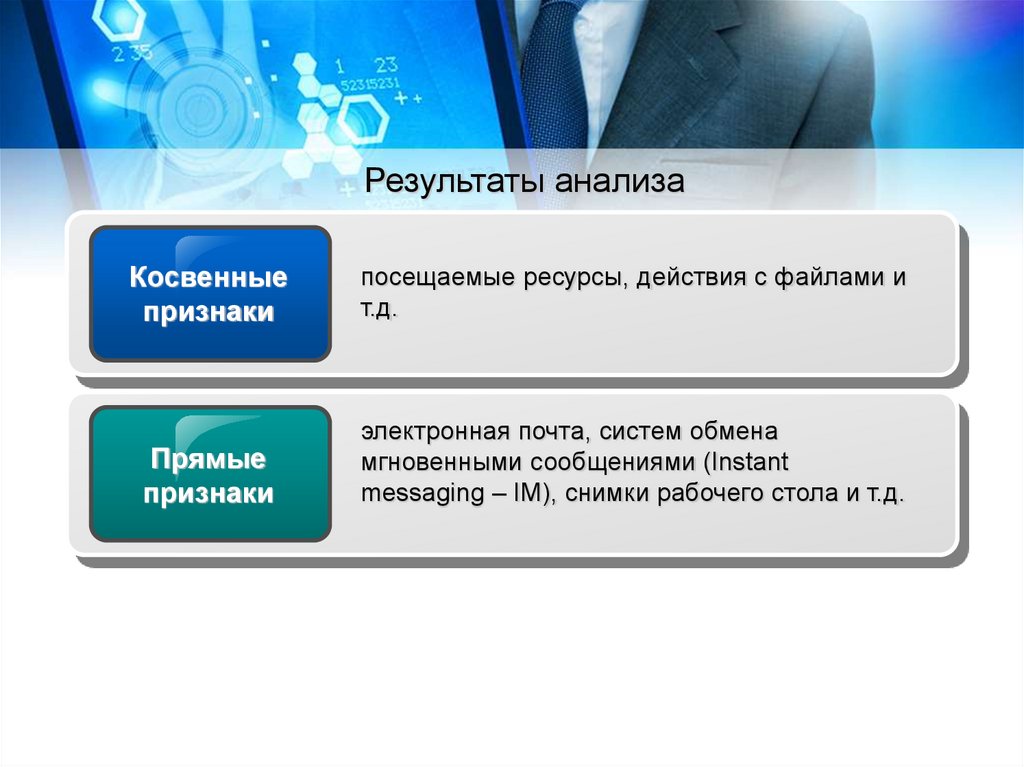

Результаты анализаКосвенные

признаки

посещаемые ресурсы, действия с файлами и

т.д.

Прямые

признаки

электронная почта, систем обмена

мгновенными сообщениями (Instant

messaging – IM), снимки рабочего стола и т.д.

36.

37.

1.4. Виды перехвата информации38.

Перехват вразрыв канала

связи

трафик организации транслируется через

специальное физическое устройство

39.

Недостатки1

Резервирование аппаратуры

2

Скорость передачи информации

3

Стоимость

40.

Сетевойперехват

управляемые сетевые коммутаторы

позволяют дублировать трафик от одного

или нескольких физических портов на

отдельно взятый физический порт –

зеркалирование трафика (mirroring)

41.

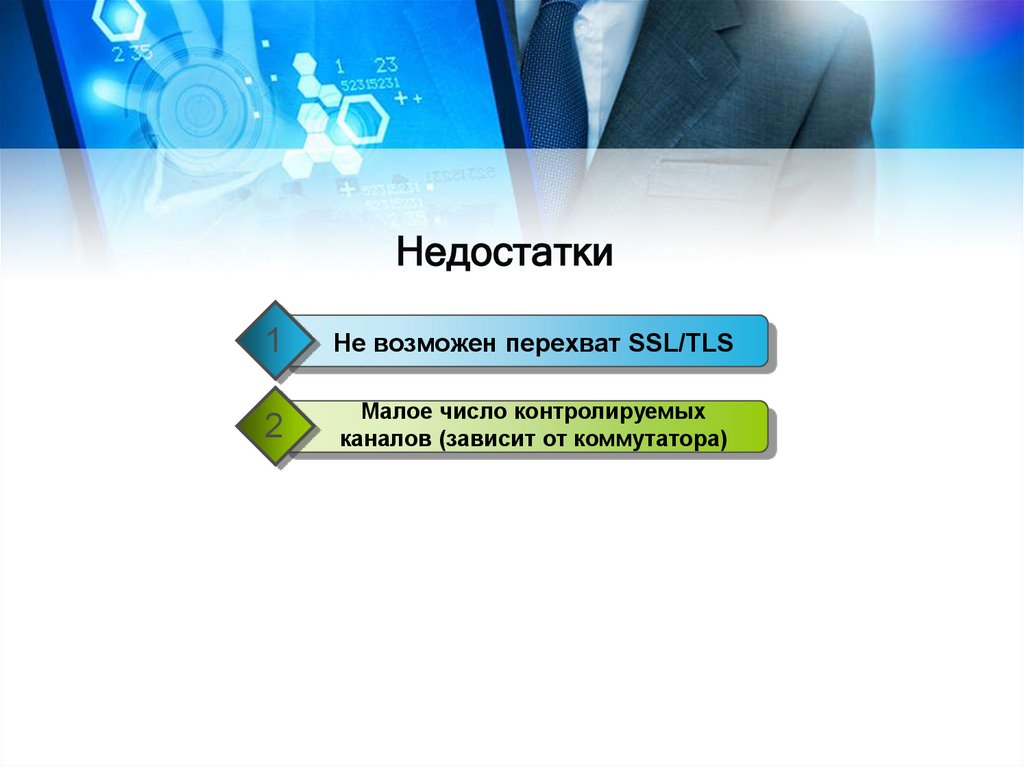

Недостатки1

Не возможен перехват SSL/TLS

2

Малое число контролируемых

каналов (зависит от коммутатора)

42.

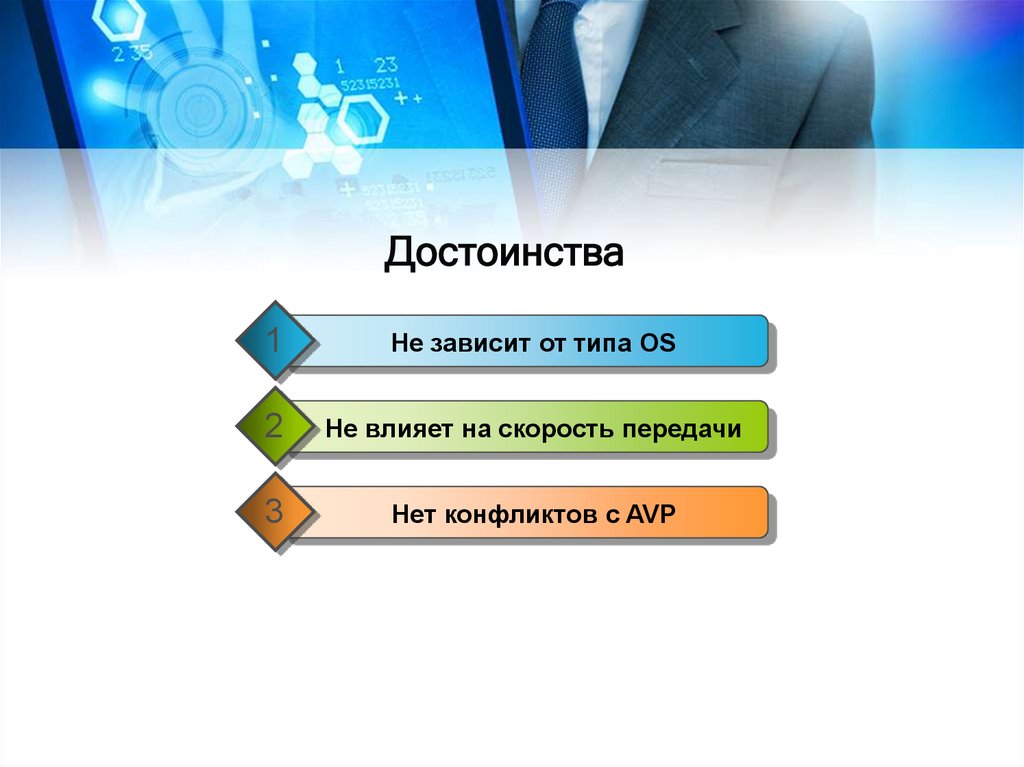

Достоинства1

Не зависит от типа OS

2

Не влияет на скорость передачи

3

Нет конфликтов с AVP

43.

Перехват путеминтеграции со

сторонним ПО

ориентирован на работу с прокси- (proxy) и

почтовыми серверами

зеркалирование трафика (mirroring)

44.

Взаимодействие с почтовым серверомВозможен перехват

шифрованной почты

Настройка ящика для сбора почты

Выемка писем

Удаление содержимого ящика

45.

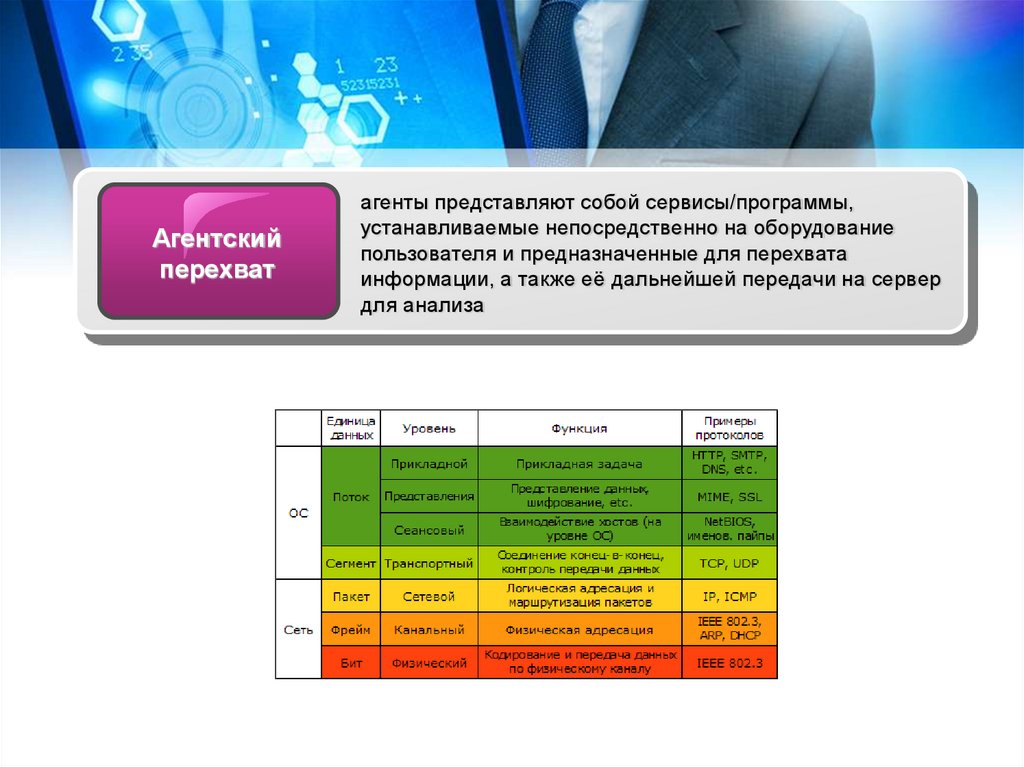

Агентскийперехват

агенты представляют собой сервисы/программы,

устанавливаемые непосредственно на оборудование

пользователя и предназначенные для перехвата

информации, а также её дальнейшей передачи на сервер

для анализа

46.

Недостатки1

Доп. нагрузка на сеть

2

Агент должен быть установлен

3

Каждой OS – свой агент

47.

Достоинства1

Контроль большого числа каналов

2

Перехват SSL/TLS

3

Блокирование трафика

48.

49.

1.5. Состав и взаимосвязь компонентов DLP системы«Контур информационной безопасности» (КИБ)

50.

Функции DLP системы КИБ1

Обнаружение и предотвращение утечки

информации

2

Обнаружение конфиденциальной

информации на ПК пользователей

3

Обнаружение не рационального использования

рабочего времени сотрудниками

51.

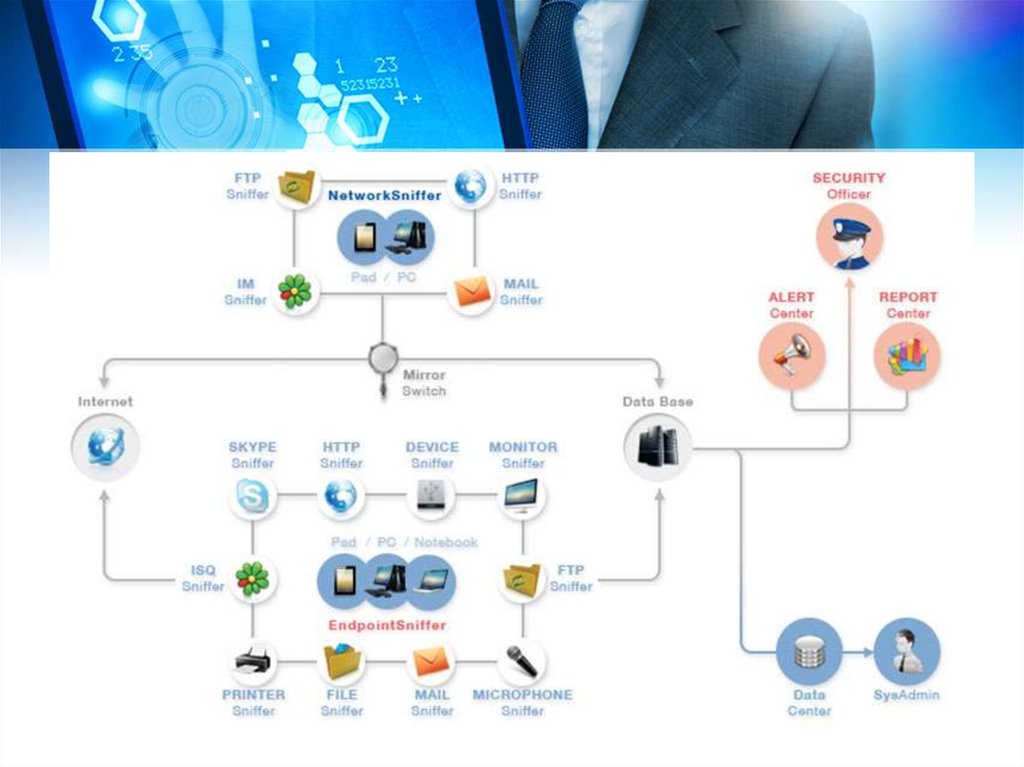

Функциональная схема КИБ52.

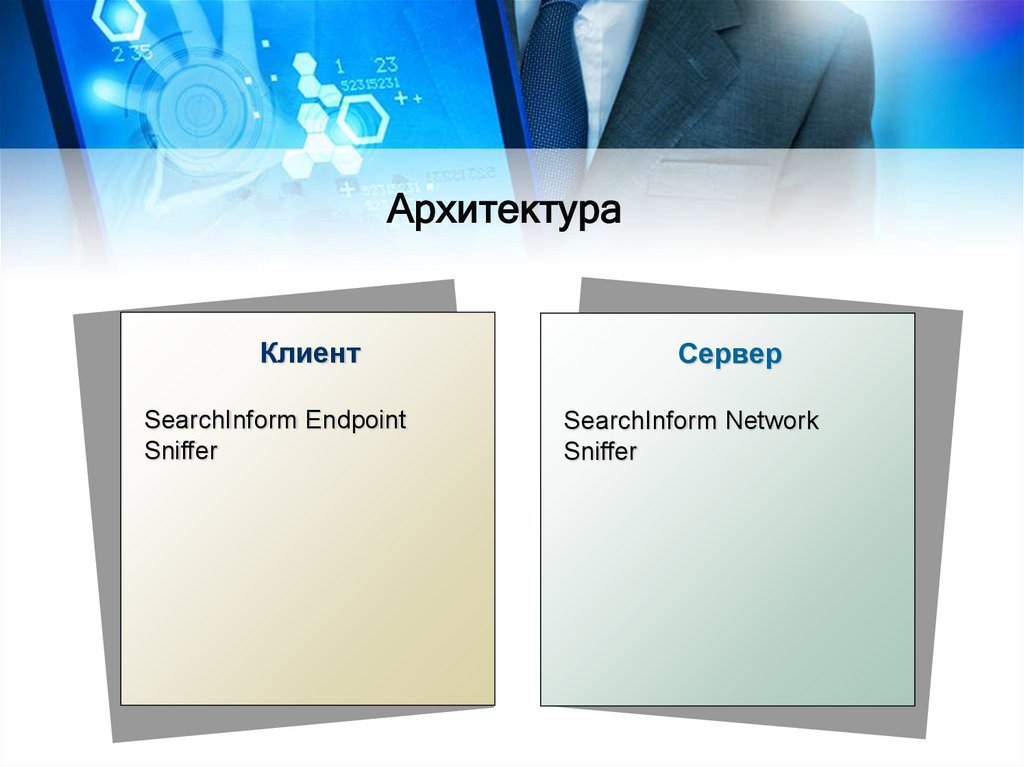

АрхитектураКлиент

SearchInform Endpoint

Sniffer

Сервер

SearchInform Network

Sniffer

53.

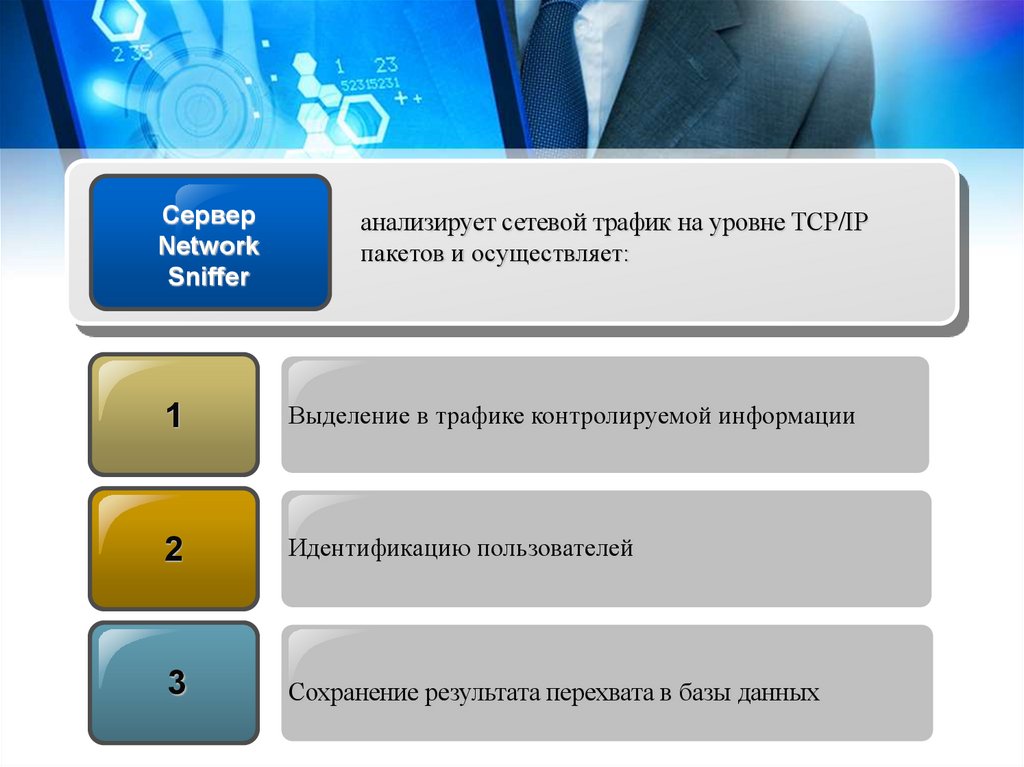

СерверNetwork

Sniffer

анализирует сетевой трафик на уровне TCP/IP

пакетов и осуществляет:

1

Выделение в трафике контролируемой информации

2

Идентификацию пользователей

3

Сохранение результата перехвата в базы данных

54.

Сопряжение компонентов КИБNetwork

Sniffer

HTTPSniffer

55.

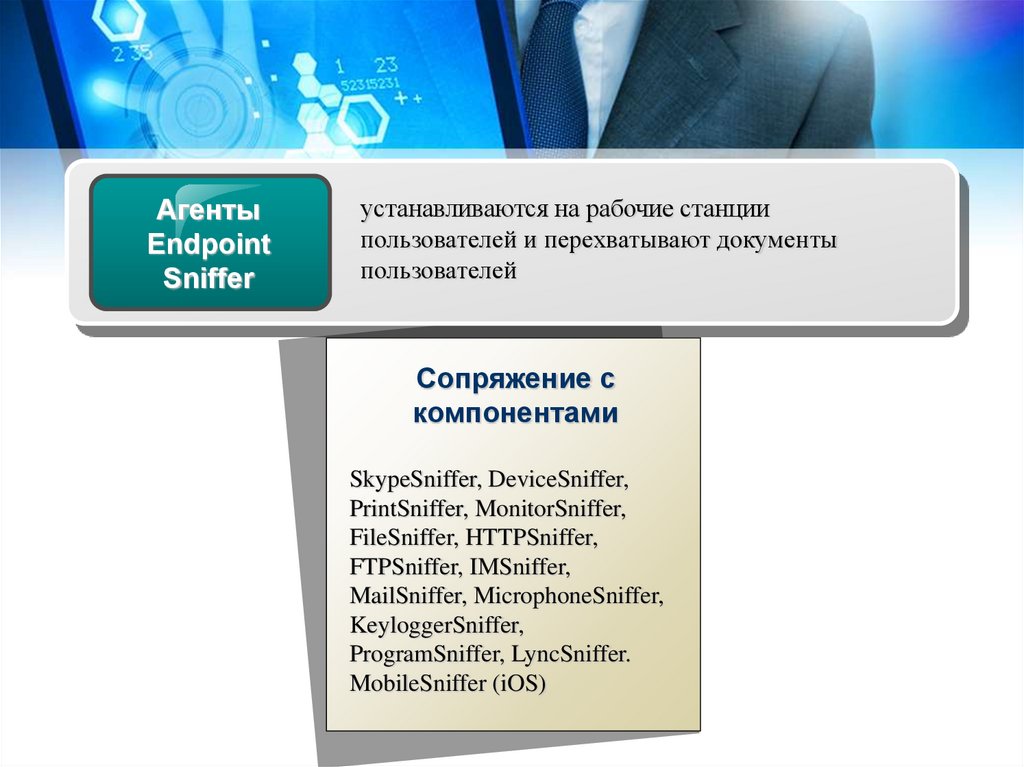

АгентыEndpoint

Sniffer

устанавливаются на рабочие станции

пользователей и перехватывают документы

пользователей

Сопряжение с

компонентами

SkypeSniffer, DeviceSniffer,

PrintSniffer, MonitorSniffer,

FileSniffer, HTTPSniffer,

FTPSniffer, IMSniffer,

MailSniffer, MicrophoneSniffer,

KeyloggerSniffer,

ProgramSniffer, LyncSniffer.

MobileSniffer (iOS)

56.

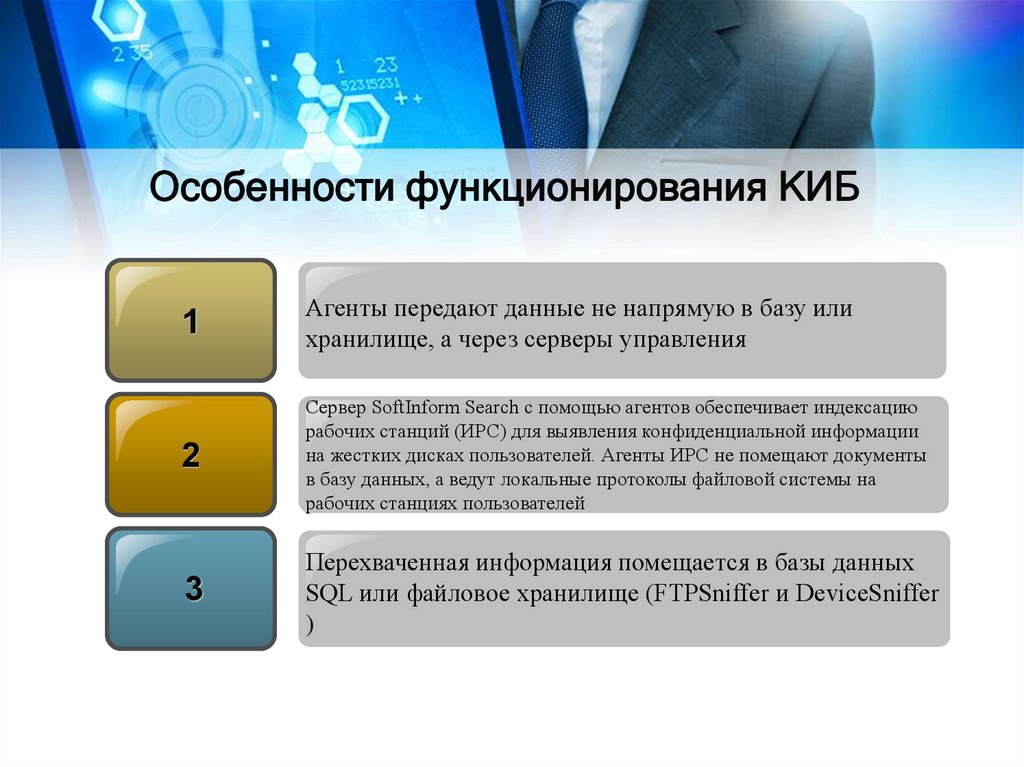

Особенности функционирования КИБ1

Агенты передают данные не напрямую в базу или

хранилище, а через серверы управления

2

Сервер SoftInform Search с помощью агентов обеспечивает индексацию

рабочих станций (ИРС) для выявления конфиденциальной информации

на жестких дисках пользователей. Агенты ИРС не помещают документы

в базу данных, а ведут локальные протоколы файловой системы на

рабочих станциях пользователей

3

Перехваченная информация помещается в базы данных

SQL или файловое хранилище (FTPSniffer и DeviceSniffer

)

57.

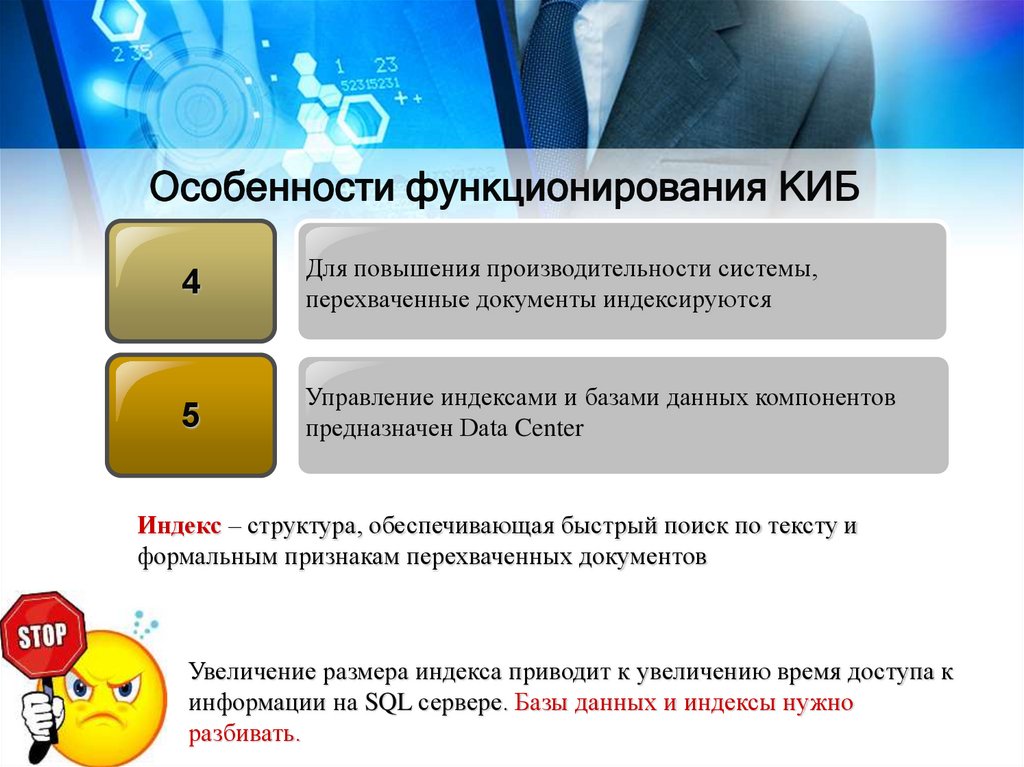

Особенности функционирования КИБ4

Для повышения производительности системы,

перехваченные документы индексируются

5

Управление индексами и базами данных компонентов

предназначен Data Center

Индекс – структура, обеспечивающая быстрый поиск по тексту и

формальным признакам перехваченных документов

Увеличение размера индекса приводит к увеличению время доступа к

информации на SQL сервере. Базы данных и индексы нужно

разбивать.

58.

Функции Data Centerпозволяет задать условия, по достижению

которых автоматически создаются новые

индекс или база данных

контролирует факт поступления

перехватываемых данных в индексы и

базы данных

A

B

контролирует наличие свободного дискового

пространства для работы системы

извещает пользователя о различных событиях или

неудовлетворительных условиях для функционирования

системы

C

D

59.

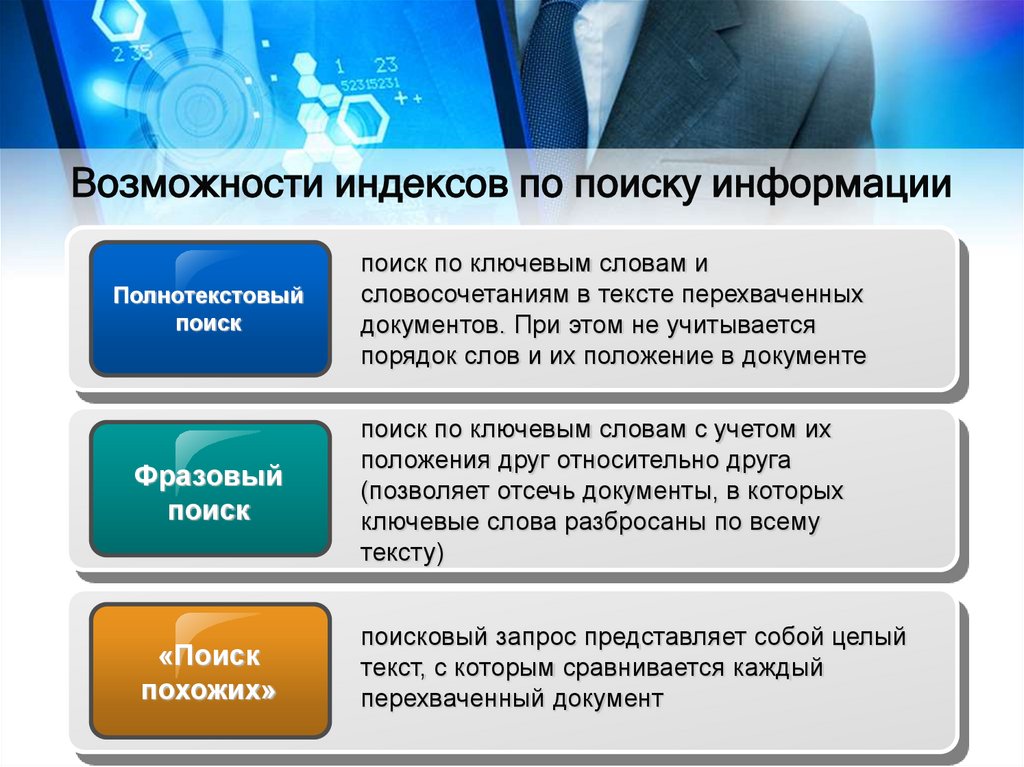

Возможности индексов по поиску информацииПолнотекстовый

поиск

поиск по ключевым словам и

словосочетаниям в тексте перехваченных

документов. При этом не учитывается

порядок слов и их положение в документе

Фразовый

поиск

поиск по ключевым словам с учетом их

положения друг относительно друга

(позволяет отсечь документы, в которых

ключевые слова разбросаны по всему

тексту)

«Поиск

похожих»

поисковый запрос представляет собой целый

текст, с которым сравнивается каждый

перехваченный документ

60.

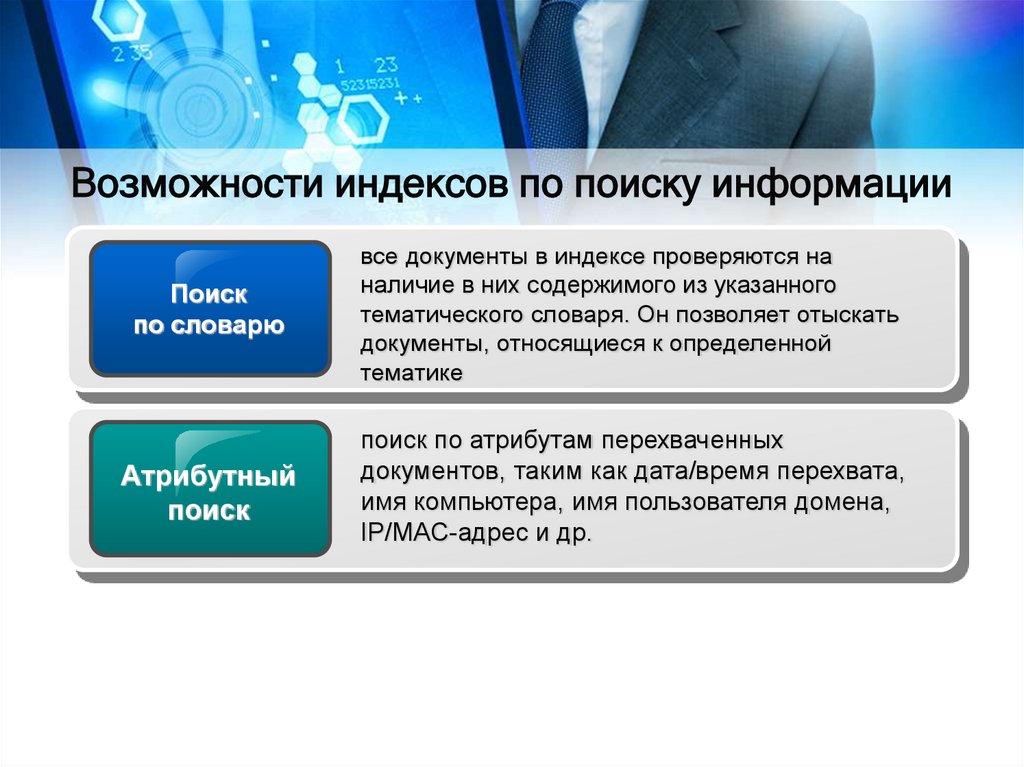

Возможности индексов по поиску информацииПоиск

по словарю

все документы в индексе проверяются на

наличие в них содержимого из указанного

тематического словаря. Он позволяет отыскать

документы, относящиеся к определенной

тематике

Атрибутный

поиск

поиск по атрибутам перехваченных

документов, таким как дата/время перехвата,

имя компьютера, имя пользователя домена,

IP/MAC-адрес и др.

61.

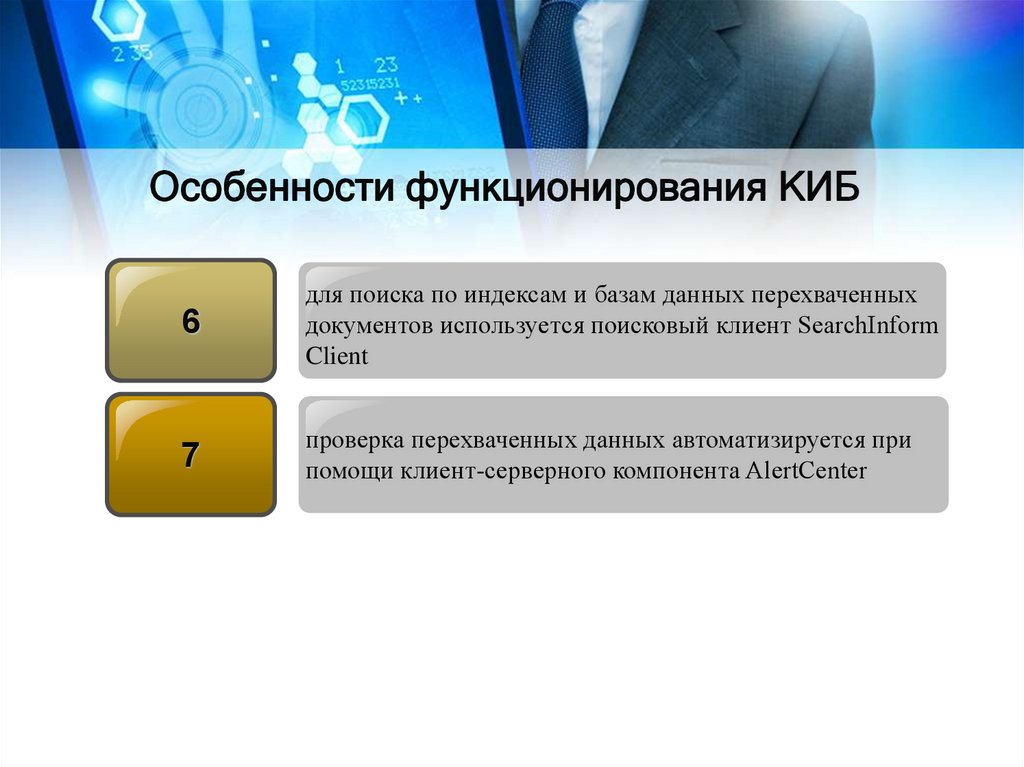

Особенности функционирования КИБ6

для поиска по индексам и базам данных перехваченных

документов используется поисковый клиент SearchInform

Client

7

проверка перехваченных данных автоматизируется при

помощи клиент-серверного компонента AlertCenter

62.

Функции Alert Centerнастраивать политики

информационной безопасности,

задавать для них поисковые запросы

A

регистрировать пользователей, от имени которых

будет осуществляется доступ к Microsoft SQL Server, а

также аудиторов которые будут получать уведомления

AlertCenter

B

хранить все настройки и журнал инцидентов в

базе данных под управлением Microsoft SQL

Server

C

D

настраивать политики карантина

63.

Функции Alert Centerнастраивать уведомления об

инцидентах

A

просматривать журнал инцидентов

B

открывать документы, по которым зафиксированы

инциденты, в клиентских приложениях КИБ и в

сопоставленных приложениях

C

64.

Особенности функционирования КИБ8

SearchInform ReportCenter позволяет формировать статистику по

активности пользователей и фактам нарушения политик

информационной безопасности (инцидентам), представляя

статистические данные в виде отчетов

65.

Схема функционирования КИБРазворачивание системы можно выполнять на виртуальных серверах. Для повышения

производительности нужны физические сервера

Программное обеспечение

Программное обеспечение