Access control list (ACL) NAT(Network Address Translation)

1.

ЛекцияAccess control list (ACL)

NAT(Network Address Translation)

COMPUTER

NETWORKS

2.

ACL (Access Control List)ACL (Access Control List) — бұл бір нәрсеге рұқсат беретін немесе бір нәрсеге тыйым

салатын мәтіндік өрнектер жиынтығы. Әдетте ACL IP пакеттеріне рұқсат береді

немесе тыйым салады, cонымен қатар IP пакетінің ішіне қарап, пакет түрін

анықтайды, TCP және UDP порттарыма. Сондай-ақ, ACL бар әртүрлі желілік

протоколдар (IP, IPX, AppleTalk және т.б.). Негізінен, кіру тізімдерін қолдану пакеттік

сүзгілеу тұрғысынан қарастырылады, яғни пакеттік сүзгілеу Интернет пен жеке желінің

шекарасында жабдық болған кезде және қажет емес трафикті сүзу қажет болған

жағдайда қажет.

3.

ACL (Access Control List)ACL функционалы трафикті жіктеуден тұрады, оны алдымен тексеріп,

содан кейін ACL қайда қолданылатынына байланысты онымен

бірдеңе жасау керек. ACL барлық жерде қолданылады, мысалы:

Интерфейсте: пакеттік сүзу

Telnet желісіндегі әрекет: маршрутизаторға кіру шектеулері

Vpn: қандай трафикті шифрлау керек

Qos: қандай трафикті өңдеуге басымдық беріледі

Nat: қандай мекен-жайларды трансляциялау керек

4.

ACL (Access Control List)Осы компоненттердің барлығына ACL қолдану үшін олардың

қалай жұмыс істейтінін түсіну керек. Біз ең алдымен пакеттік

сүзгіге тоқталамыз. Пакеттік сүзгілеуге қатысты ACL

интерфейстерге орналастырылады, олар өздері дербес

жасалады, содан кейін олар интерфейске бұралады.

5.

ACL (Access Control List)Сіз оны интерфейске бұрап алғаннан кейін, маршрутизатор трафикті көре

бастайды. Маршрутизатор трафикті кіріс және шығыс ретінде қарастырады.

Маршрутизаторға кіретін трафик кіріс деп аталады, одан шығатын трафик

шығыс болып табылады. Тиісінше, ACL кіріс немесе шығыс бағытта

орналастырылады. Кіріс және шығыс трафик туралы не түсінуге болады? Бұл

бізге болашақта қажет болады. Кіріс трафигі — бұл интерфейске сырттан

келетін трафик. Шығыс-интерфейстен сыртқа жіберілетін.

6.

ACL (Access Control List)Сіздің жеке желіңізден пакет fa0/1 маршрутизаторының интерфейсіне келеді,

маршрутизатор интерфейсте ACL бар-жоғын тексереді, егер бар болса, содан

кейін өңдеу кіру тізімінің ережелеріне сәйкес өрнектер жазылған ретпен жүзеге

асырылады, егер кіру тізімі пакеттің өтуіне мүмкіндік берсе, онда бұл жағдайда

маршрутизатор пакетті провайдерге жібереді fa0 / 0 интерфейсі арқылы, Егер

кіру тізімі пакеттің өтуіне мүмкіндік бермесе, пакет жойылады. Егер кіру тізімі

болмаса-пакет ешқандай шектеусіз ұшады. Пакетті провайдерге жібермес

бұрын, маршрутизатор fa0/0 интерфейсін Шығыс ACL үшін тексереді. Мәселе

мынада, ACL интерфейске кіріс немесе шығыс ретінде қосылуы мүмкін.

Мысалы, бізде ACL бар, Интернеттегі барлық түйіндерге біздің желіге пакеттер

жіберуге тыйым салу ережесі бар.

7.

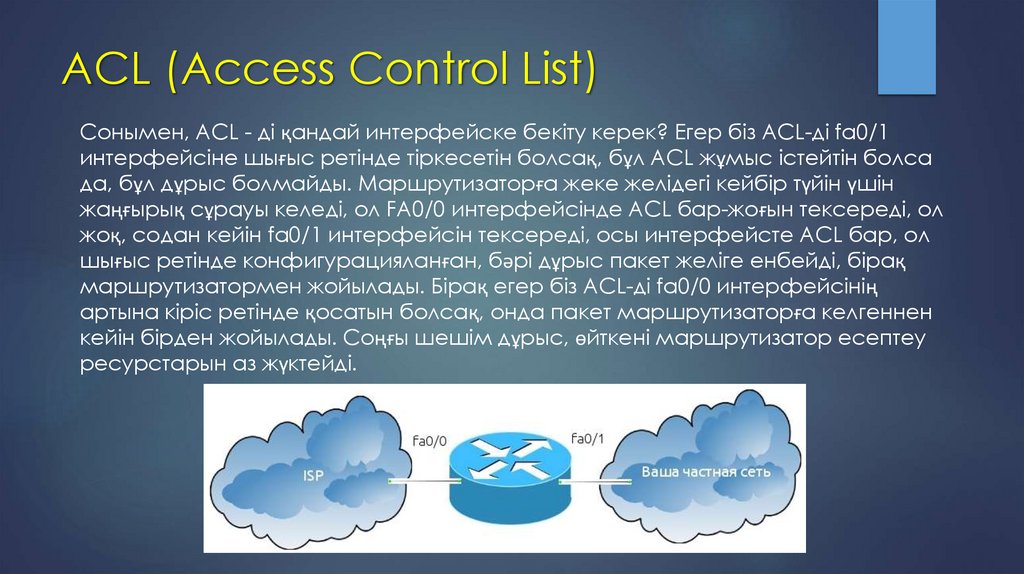

ACL (Access Control List)Сонымен, ACL - ді қандай интерфейске бекіту керек? Егер біз ACL-ді fa0/1

интерфейсіне шығыс ретінде тіркесетін болсақ, бұл ACL жұмыс істейтін болса

да, бұл дұрыс болмайды. Маршрутизаторға жеке желідегі кейбір түйін үшін

жаңғырық сұрауы келеді, ол FA0/0 интерфейсінде ACL бар-жоғын тексереді, ол

жоқ, содан кейін fa0/1 интерфейсін тексереді, осы интерфейсте ACL бар, ол

шығыс ретінде конфигурацияланған, бәрі дұрыс пакет желіге енбейді, бірақ

маршрутизатормен жойылады. Бірақ егер біз ACL-ді fa0/0 интерфейсінің

артына кіріс ретінде қосатын болсақ, онда пакет маршрутизаторға келгеннен

кейін бірден жойылады. Соңғы шешім дұрыс, өйткені маршрутизатор есептеу

ресурстарын аз жүктейді.

8.

ACL (Access Control List)ACL өзі-бұл permit (рұқсат ету) немесе deny (тыйым салу) деп

жазылған мәтіндік өрнектер жиынтығы және өңдеу өрнектер

берілген тәртіпте қатаң түрде жүзеге асырылады. Тиісінше, пакет

интерфейске түскенде, ол бірінші шартқа тексеріледі, егер

бірінші шарт пакетке сәйкес келсе, оны әрі қарай өңдеу

тоқтатылады. Пакет әрі қарай жүреді немесе жойылады. Тағы бір

рет, Егер пакет Шартқа сәйкес келсе, ол одан әрі өңделмейді.

Егер бірінші шарт сәйкес келмесе, екінші шарт өңделеді, егер ол

сәйкес келсе, өңдеу тоқтатылады, егер жоқ болса, үшінші шарт

өңделеді және барлық шарттар тексерілгенге дейін, егер

шарттардың ешқайсысы сәйкес келмесе, пакет жай жойылады.

Есіңізде болсын, тізімнің әр шетінде жасырын deny any (барлық

трафикке тыйым салу) бар.

9.

ACL типтерACL екі түрге бөлінеді:

Стандартты (Standard): тек дереккөздердің мекен-жайларын тексере

алады

Кеңейтілген (Extended): IP жағдайында бастапқы мекен-жайларды,

сондай-ақ алушылардың мекен-жайларын тексере алады

Протокол түрі және TCP / UDP порттар Кіру тізімдері нөмірлермен

немесе символдық атаулармен көрсетіледі. ACL әртүрлі желілік

протоколдар үшін де қолданылады. Біз өз кезегінде IP-мен жұмыс істейтін

боламыз. Олар келесідей белгіленеді, нөмірленген кіру тізімдері:

Стандартты: 1-ден 99-ға дейін

Кеңейтілген: 100-ден 199-ға дейін

10.

ACL (Access Control List)ACL таңбалары стандартты және кеңейтілген болып бөлінеді.

Кеңейтілгендер стандарттыдан гөрі көп нәрсені тексере алады, бірақ

олар баяу жұмыс істейді, өйткені біз пакеттің ішіне қарауымыз керек,

стандарттыдан айырмашылығы, онда біз тек Source Address өрісін

(жіберушінің мекен-жайы) көреміз. ACL құру кезінде кіру тізімінің әрбір

жазбасы реттік нөмірмен белгіленеді, әдепкі бойынша он (10, 20, 30

және т.б.).Осының арқасында сіз белгілі бір жазбаны жойып, оның

орнына басқасын енгізе аласыз, бірақ бұл мүмкіндік Cisco IOS 12.3-те

пайда болды, 12.3-ке дейін ACL-ді жойып, содан кейін оны толығымен

жасау керек болды.

11.

ACL (Access Control List)Интерфейске, хаттамаға, бағытқа кіру тізімінің 1-ден астамын

орналастыру мүмкін емес. Егер бізде маршрутизатор болса және

оның интерфейсі болса, Біз IP протоколының кіріс бағытына бір ғана

кіру тізімін орналастыра аламыз мысалы 10 нөмірі.

Маршрутизаторлардың өздеріне қатысты тағы бір ереже, ACL

маршрутизатордың өзі жасаған трафикке әсер етпейді.

12.

ACL (Access Control List)ACL-дің өзі бөлек жасалады, яғни бұл жаһандық конфигурацияда

жасалған тізім, содан кейін ол интерфейске тағайындалады, содан

кейін ол жұмыс істей бастайды. Кіру тізімдерін дұрыс конфигурациялау

үшін кейбір тармақтарды есте ұстаған жөн:

Өңдеу шарттар жазылған тәртіпте қатаң түрде жүргізіледі

Егер пакет Шартқа сәйкес келсе, ол одан әрі өңделмейді

Әрбір кіру тізімінің соңында жасырын deny any (бәріне тыйым

салу)бар

Кеңейтілген ACL-ді көзге мүмкіндігінше жақын орналастыру керек, ал

стандартты алушыға мүмкіндігінше жақын

Интерфейске, хаттамаға, бағытқа кіру тізімінің 1-ден астамын

орналастыру мүмкін емес

ACL бағыты маршрутизатордың өзі жасаған трафикке әсер етпейді

Мекен жайларды сүзу үшін wildcard маскасы қолданылады

13.

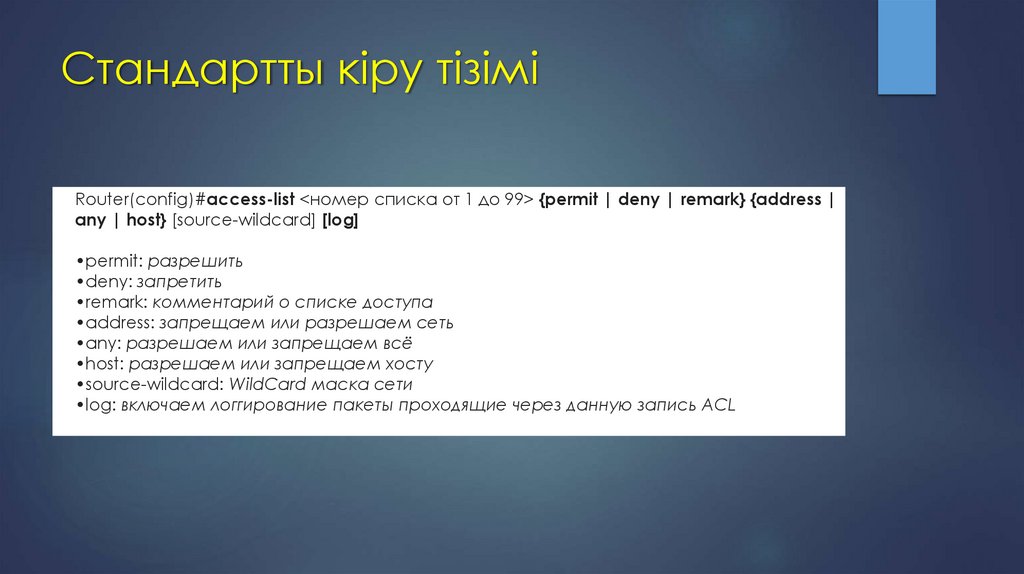

Стандартты кіру тізіміRouter(config)#access-list <номер списка от 1 до 99> {permit | deny | remark} {address |

any | host} [source-wildcard] [log]

•permit: разрешить

•deny: запретить

•remark: комментарий о списке доступа

•address: запрещаем или разрешаем сеть

•any: разрешаем или запрещаем всё

•host: разрешаем или запрещаем хосту

•source-wildcard: WildCard маска сети

•log: включаем логгирование пакеты проходящие через данную запись ACL

14.

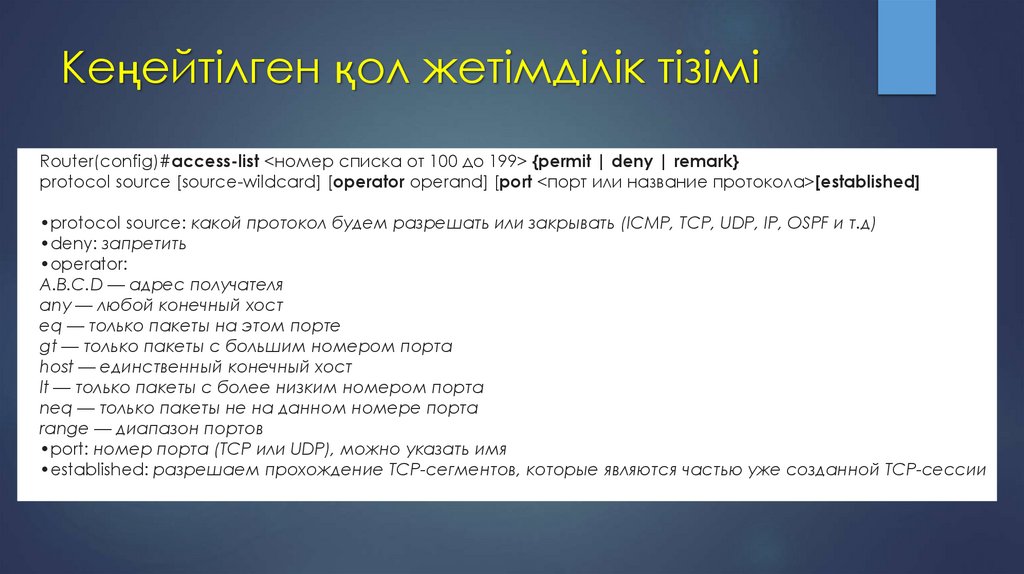

Кеңейтілген қол жетімділік тізіміRouter(config)#access-list <номер списка от 100 до 199> {permit | deny | remark}

protocol source [source-wildcard] [operator operand] [port <порт или название протокола>[established]

•protocol source: какой протокол будем разрешать или закрывать (ICMP, TCP, UDP, IP, OSPF и т.д)

•deny: запретить

•operator:

A.B.C.D — адрес получателя

any — любой конечный хост

eq — только пакеты на этом порте

gt — только пакеты с большим номером порта

host — единственный конечный хост

lt — только пакеты с более низким номером порта

neq — только пакеты не на данном номере порта

range — диапазон портов

•port: номер порта (TCP или UDP), можно указать имя

•established: разрешаем прохождение TCP-сегментов, которые являются частью уже созданной TCP-сессии

15.

Интерфейске бекітіңізRouter(config-if)#ip access-group <номер списка или имя ACL> {in | out}

in: входящее направление

out: исходящее направление

16.

Атаулы қол жеткізу тізімдеріRouter(config)#ip access-list {standard | extended} {<номер ACL> | <имя ACL>}

Router(config-ext-nacl)# {default | deny | exit | no | permit | remark}

standard: стандартный ACL

extended: расширенный ACL

default: установить команду в значение по умолчанию

17.

Маршрутизаторға кіруді шектеуR(config)#line vty 0 4 — переходим в режим настройки виртуальных линий.

R(config-line)#password <пароль>

R(config-line)#login

R(config-line)#access-class 21 in — настраиваем логин и пароль, а также закрепляем список

доступа с разрешенными IP-адресами.

18.

Проблемаларды іздеуR#show access-lists {ACL номер | имя} — смотрим информацию о списке

доступа.

R#show access-lists — смотрим все списки доступа на маршрутизаторе.

19.

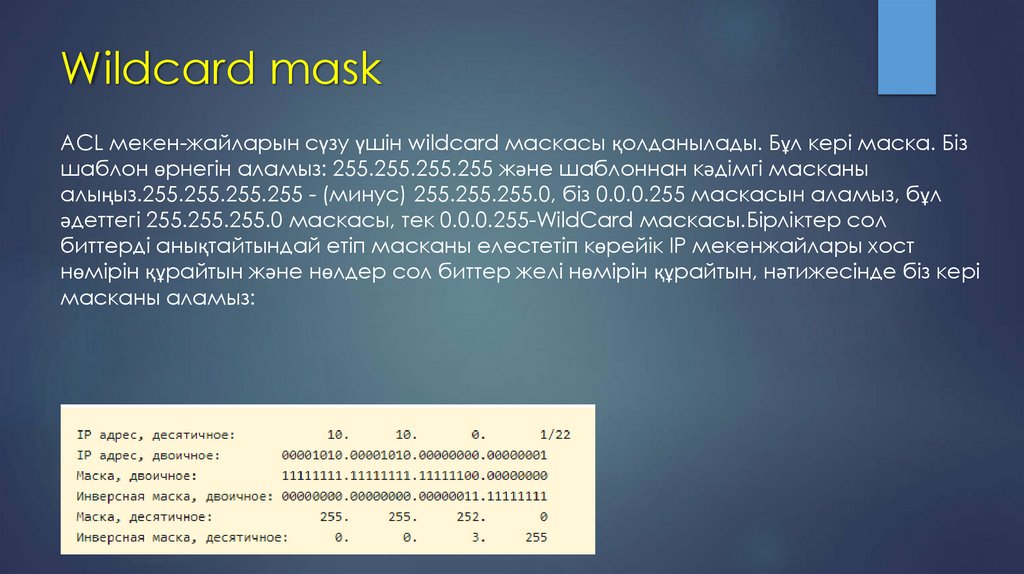

Wildcard maskACL мекен-жайларын сүзу үшін wildcard маскасы қолданылады. Бұл кері маска. Біз

шаблон өрнегін аламыз: 255.255.255.255 және шаблоннан кәдімгі масканы

алыңыз.255.255.255.255 - (минус) 255.255.255.0, біз 0.0.0.255 маскасын аламыз, бұл

әдеттегі 255.255.255.0 маскасы, тек 0.0.0.255-WildCard маскасы.Бірліктер сол

биттерді анықтайтындай етіп масканы елестетіп көрейік IP мекенжайлары хост

нөмірін құрайтын және нөлдер сол биттер желі нөмірін құрайтын, нәтижесінде біз кері

масканы аламыз:

20.

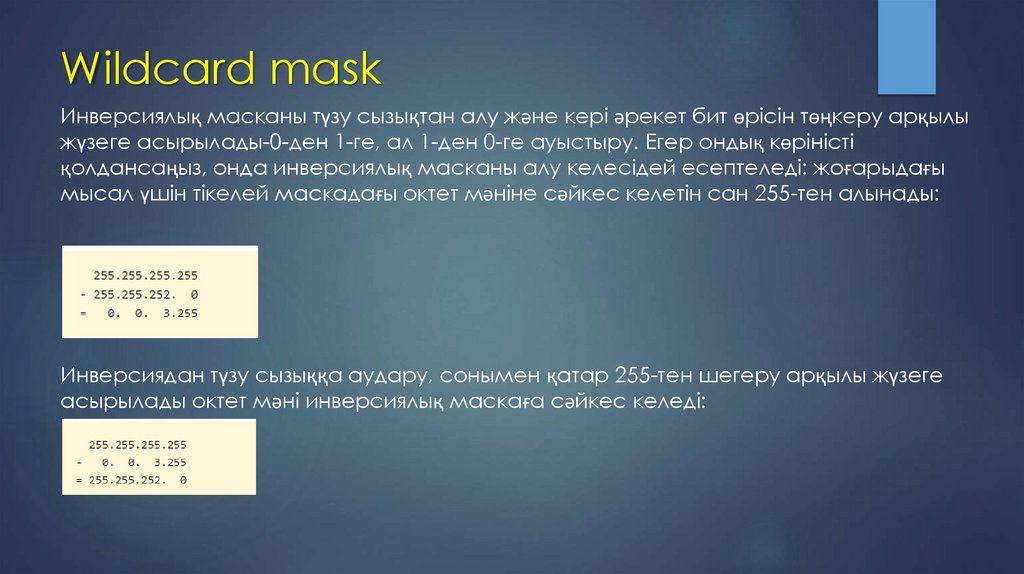

Wildcard maskИнверсиялық масканы түзу сызықтан алу және кері әрекет бит өрісін төңкеру арқылы

жүзеге асырылады-0-ден 1-ге, ал 1-ден 0-ге ауыстыру. Егер ондық көріністі

қолдансаңыз, онда инверсиялық масканы алу келесідей есептеледі: жоғарыдағы

мысал үшін тікелей маскадағы октет мәніне сәйкес келетін сан 255-тен алынады:

Инверсиядан түзу сызыққа аудару, сонымен қатар 255-тен шегеру арқылы жүзеге

асырылады октет мәні инверсиялық маскаға сәйкес келеді:

21.

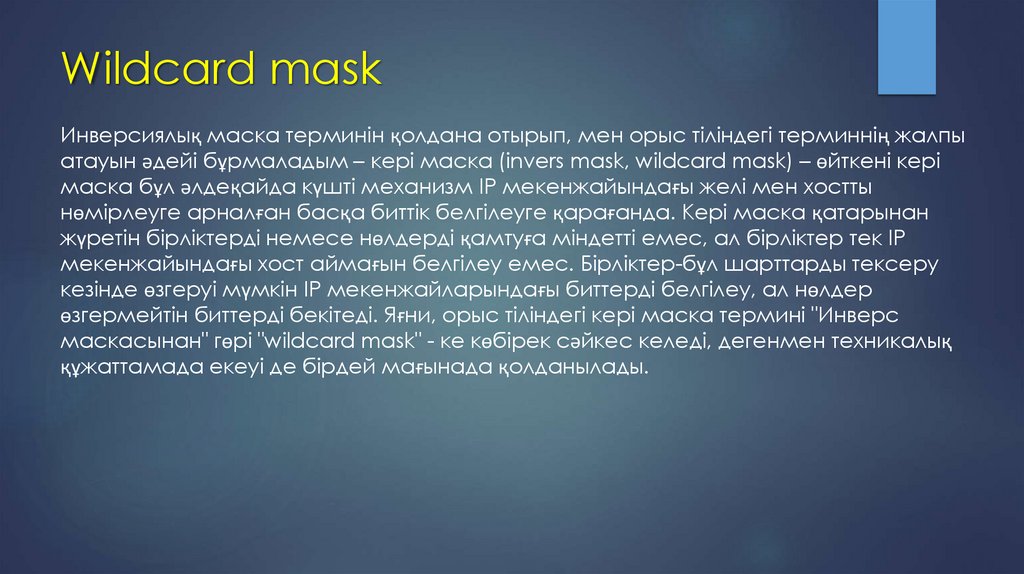

Wildcard maskИнверсиялық маска терминін қолдана отырып, мен орыс тіліндегі терминнің жалпы

атауын әдейі бұрмаладым – кері маска (invers mask, wildcard mask) – өйткені кері

маска бұл әлдеқайда күшті механизм IP мекенжайындағы желі мен хостты

нөмірлеуге арналған басқа биттік белгілеуге қарағанда. Кері маска қатарынан

жүретін бірліктерді немесе нөлдерді қамтуға міндетті емес, ал бірліктер тек IP

мекенжайындағы хост аймағын белгілеу емес. Бірліктер-бұл шарттарды тексеру

кезінде өзгеруі мүмкін IP мекенжайларындағы биттерді белгілеу, ал нөлдер

өзгермейтін биттерді бекітеді. Яғни, орыс тіліндегі кері маска термині "Инверс

маскасынан" гөрі "wildcard mask" - ке көбірек сәйкес келеді, дегенмен техникалық

құжаттамада екеуі де бірдей мағынада қолданылады.

22.

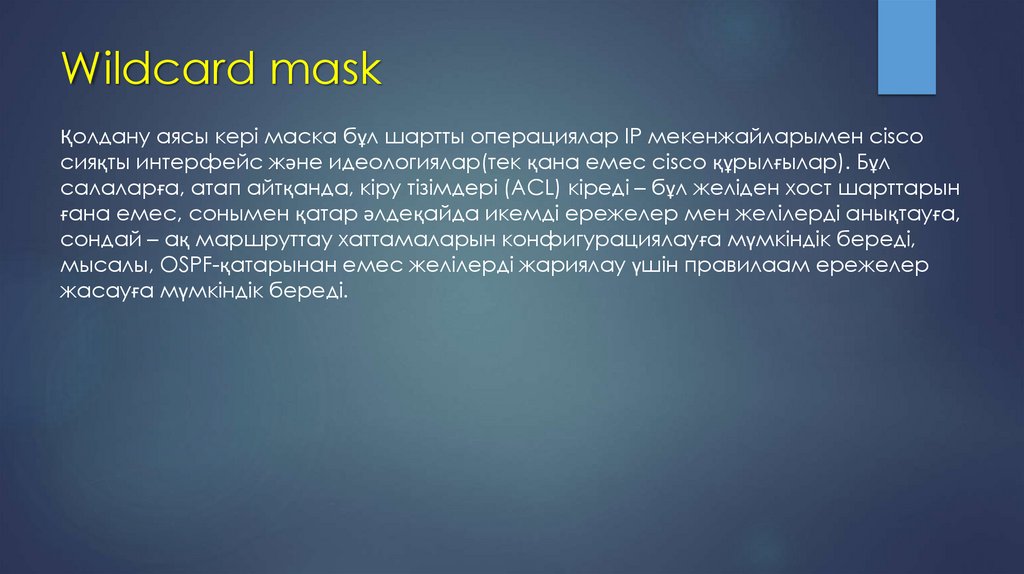

Wildcard maskҚолдану аясы кері маска бұл шартты операциялар IP мекенжайларымен cisco

сияқты интерфейс және идеологиялар(тек қана емес cisco құрылғылар). Бұл

салаларға, атап айтқанда, кіру тізімдері (ACL) кіреді – бұл желіден хост шарттарын

ғана емес, сонымен қатар әлдеқайда икемді ережелер мен желілерді анықтауға,

сондай – ақ маршруттау хаттамаларын конфигурациялауға мүмкіндік береді,

мысалы, OSPF-қатарынан емес желілерді жариялау үшін правилаам ережелер

жасауға мүмкіндік береді.

23.

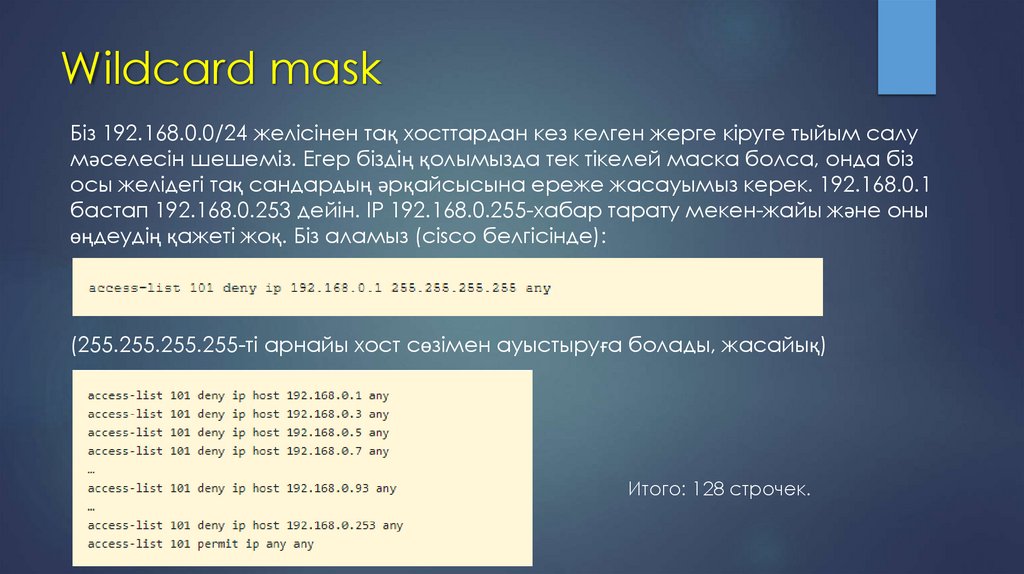

Wildcard maskБіз 192.168.0.0/24 желісінен тақ хосттардан кез келген жерге кіруге тыйым салу

мәселесін шешеміз. Егер біздің қолымызда тек тікелей маска болса, онда біз

осы желідегі тақ сандардың әрқайсысына ереже жасауымыз керек. 192.168.0.1

бастап 192.168.0.253 дейін. IP 192.168.0.255-хабар тарату мекен-жайы және оны

өңдеудің қажеті жоқ. Біз аламыз (cisco белгісінде):

(255.255.255.255-ті арнайы хост сөзімен ауыстыруға болады, жасайық)

Итого: 128 строчек.

24.

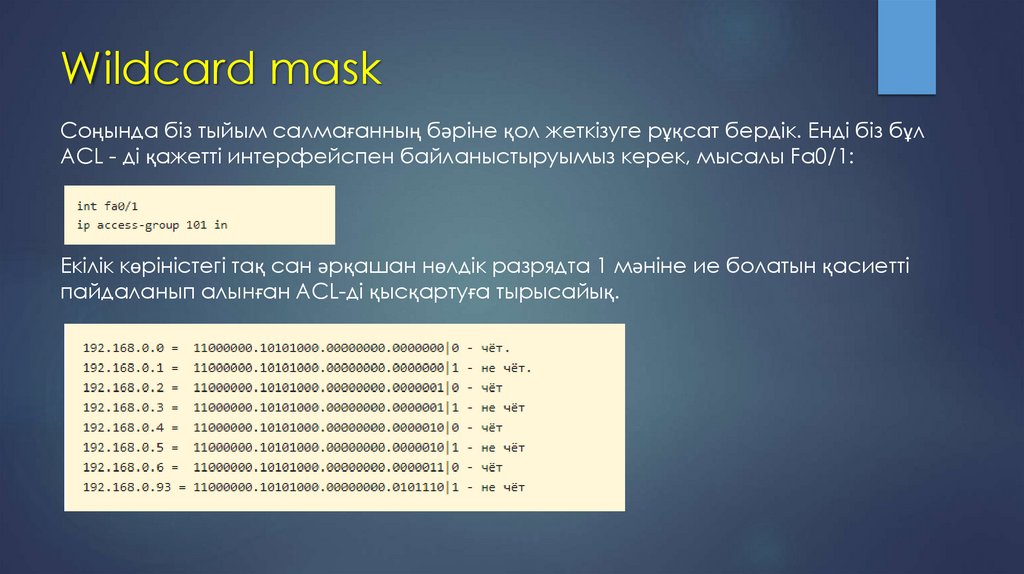

Wildcard maskСоңында біз тыйым салмағанның бәріне қол жеткізуге рұқсат бердік. Енді біз бұл

ACL - ді қажетті интерфейспен байланыстыруымыз керек, мысалы Fa0/1:

Екілік көріністегі тақ сан әрқашан нөлдік разрядта 1 мәніне ие болатын қасиетті

пайдаланып алынған ACL-ді қысқартуға тырысайық.

25.

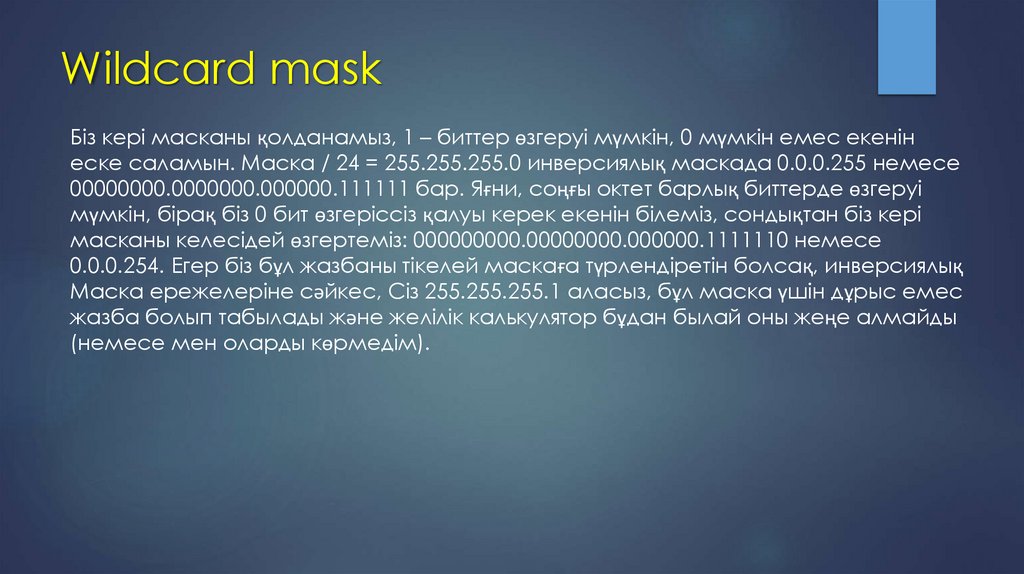

Wildcard maskБіз кері масканы қолданамыз, 1 – биттер өзгеруі мүмкін, 0 мүмкін емес екенін

еске саламын. Маска / 24 = 255.255.255.0 инверсиялық маскада 0.0.0.255 немесе

00000000.0000000.000000.111111 бар. Яғни, соңғы октет барлық биттерде өзгеруі

мүмкін, бірақ біз 0 бит өзгеріссіз қалуы керек екенін білеміз, сондықтан біз кері

масканы келесідей өзгертеміз: 000000000.00000000.000000.1111110 немесе

0.0.0.254. Егер біз бұл жазбаны тікелей маскаға түрлендіретін болсақ, инверсиялық

Маска ережелеріне сәйкес, Сіз 255.255.255.1 аласыз, бұл маска үшін дұрыс емес

жазба болып табылады және желілік калькулятор бұдан былай оны жеңе алмайды

(немесе мен оларды көрмедім).

26.

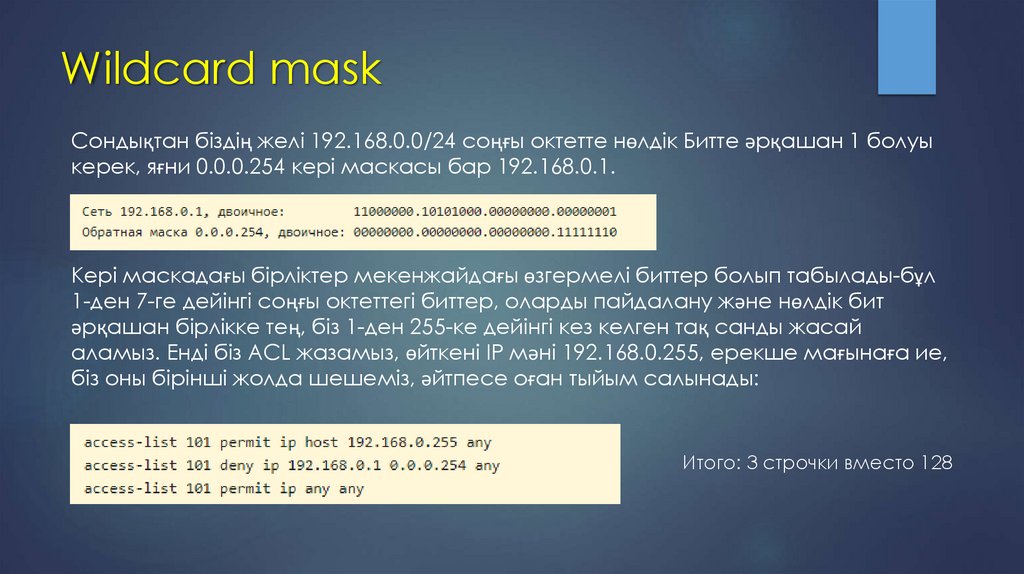

Wildcard maskСондықтан біздің желі 192.168.0.0/24 соңғы октетте нөлдік Битте әрқашан 1 болуы

керек, яғни 0.0.0.254 кері маскасы бар 192.168.0.1.

Кері маскадағы бірліктер мекенжайдағы өзгермелі биттер болып табылады-бұл

1-ден 7-ге дейінгі соңғы октеттегі биттер, оларды пайдалану және нөлдік бит

әрқашан бірлікке тең, біз 1-ден 255-ке дейінгі кез келген тақ санды жасай

аламыз. Енді біз ACL жазамыз, өйткені IP мәні 192.168.0.255, ерекше мағынаға ие,

біз оны бірінші жолда шешеміз, әйтпесе оған тыйым салынады:

Итого: 3 строчки вместо 128

27.

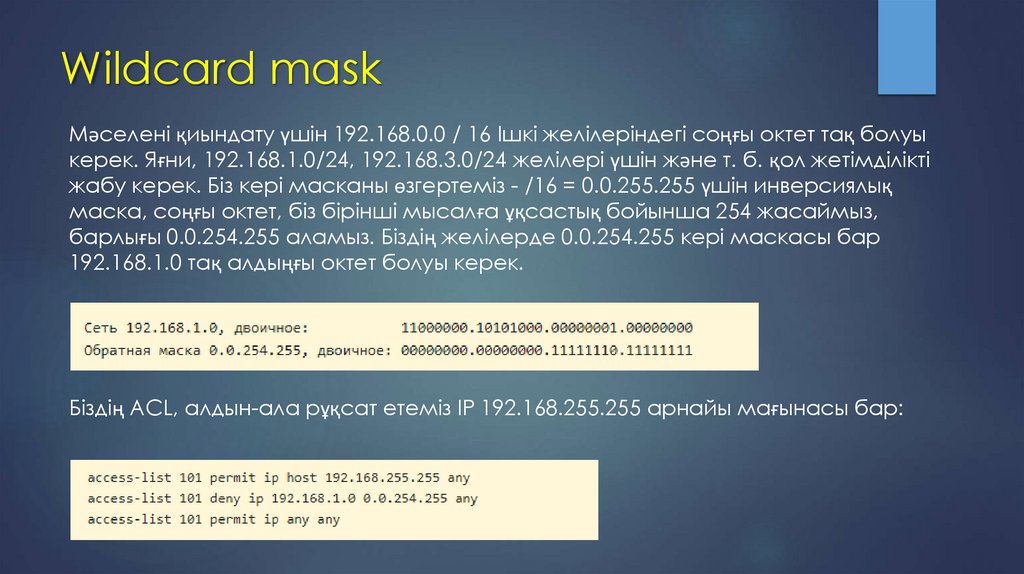

Wildcard maskМәселені қиындату үшін 192.168.0.0 / 16 Ішкі желілеріндегі соңғы октет тақ болуы

керек. Яғни, 192.168.1.0/24, 192.168.3.0/24 желілері үшін және т. б. қол жетімділікті

жабу керек. Біз кері масканы өзгертеміз - /16 = 0.0.255.255 үшін инверсиялық

маска, соңғы октет, біз бірінші мысалға ұқсастық бойынша 254 жасаймыз,

барлығы 0.0.254.255 аламыз. Біздің желілерде 0.0.254.255 кері маскасы бар

192.168.1.0 тақ алдыңғы октет болуы керек.

Біздің ACL, алдын-ала рұқсат етеміз IP 192.168.255.255 арнайы мағынасы бар:

28.

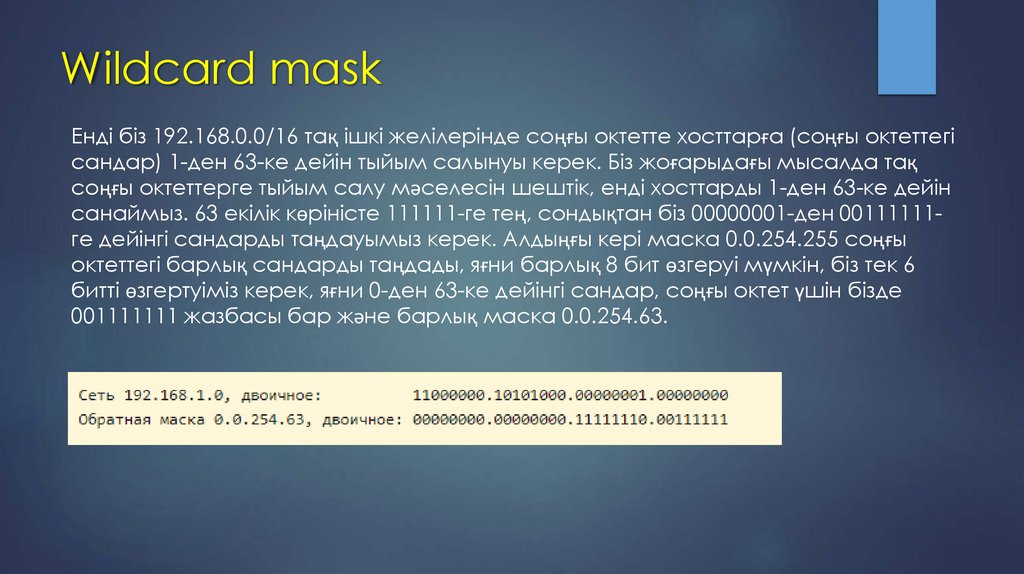

Wildcard maskЕнді біз 192.168.0.0/16 тақ ішкі желілерінде соңғы октетте хосттарға (соңғы октеттегі

сандар) 1-ден 63-ке дейін тыйым салынуы керек. Біз жоғарыдағы мысалда тақ

соңғы октеттерге тыйым салу мәселесін шештік, енді хосттарды 1-ден 63-ке дейін

санаймыз. 63 екілік көріністе 111111-ге тең, сондықтан біз 00000001-ден 00111111ге дейінгі сандарды таңдауымыз керек. Алдыңғы кері маска 0.0.254.255 соңғы

октеттегі барлық сандарды таңдады, яғни барлық 8 бит өзгеруі мүмкін, біз тек 6

битті өзгертуіміз керек, яғни 0-ден 63-ке дейінгі сандар, соңғы октет үшін бізде

001111111 жазбасы бар және барлық маска 0.0.254.63.

29.

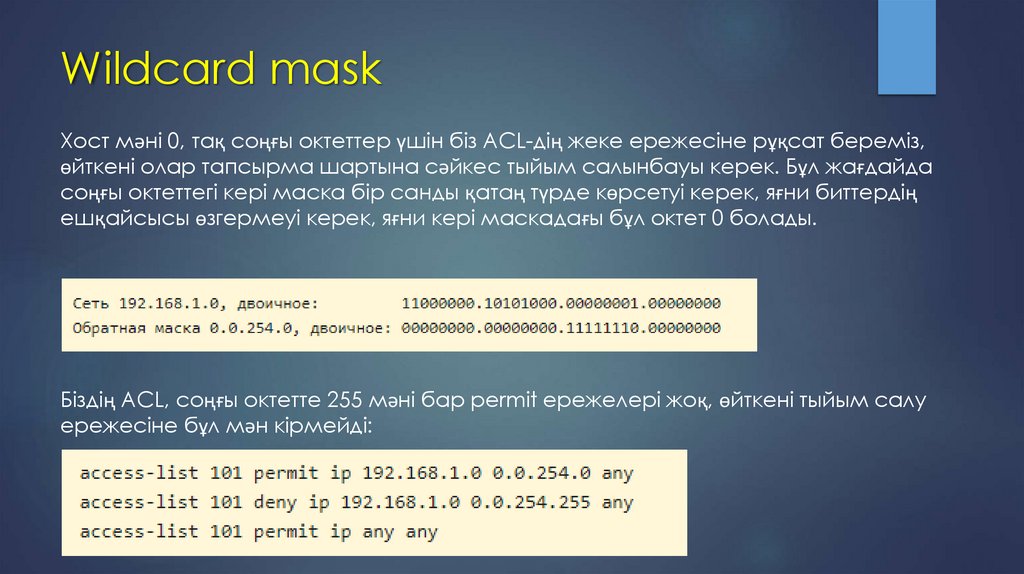

Wildcard maskХост мәні 0, тақ соңғы октеттер үшін біз ACL-дің жеке ережесіне рұқсат береміз,

өйткені олар тапсырма шартына сәйкес тыйым салынбауы керек. Бұл жағдайда

соңғы октеттегі кері маска бір санды қатаң түрде көрсетуі керек, яғни биттердің

ешқайсысы өзгермеуі керек, яғни кері маскадағы бұл октет 0 болады.

Біздің ACL, соңғы октетте 255 мәні бар permit ережелері жоқ, өйткені тыйым салу

ережесіне бұл мән кірмейді:

30.

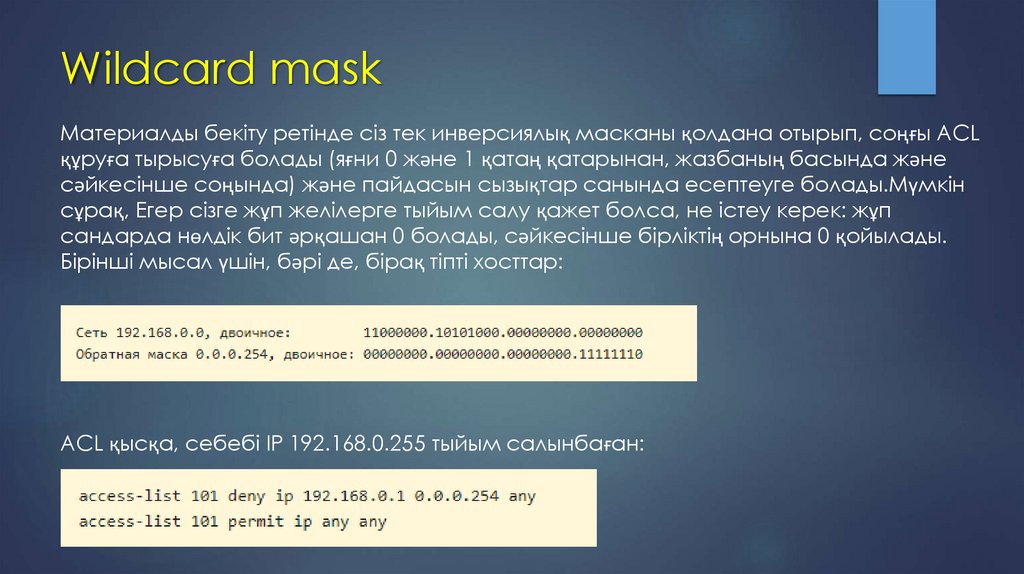

Wildcard maskМатериалды бекіту ретінде сіз тек инверсиялық масканы қолдана отырып, соңғы ACL

құруға тырысуға болады (яғни 0 және 1 қатаң қатарынан, жазбаның басында және

сәйкесінше соңында) және пайдасын сызықтар санында есептеуге болады.Мүмкін

сұрақ, Егер сізге жұп желілерге тыйым салу қажет болса, не істеу керек: жұп

сандарда нөлдік бит әрқашан 0 болады, сәйкесінше бірліктің орнына 0 қойылады.

Бірінші мысал үшін, бәрі де, бірақ тіпті хосттар:

ACL қысқа, себебі IP 192.168.0.255 тыйым салынбаған:

31.

NATNAT (network Address Translation) — желілік мекенжайларды түрлендіру. IP

мекенжайларын жеңілдетуге және сақтауға арналған. Ол тіркелмеген IP

мекенжайларын пайдаланатын жеке IP желілеріне Интернетке қосылуға

мүмкіндік береді. NAT әдетте екі желіні қосатын маршрутизаторда жұмыс істейді

және пакеттерді басқа желіге жібермес бұрын ішкі желідегі жеке (жаһандық

бірегей емес) мекенжайларды жарамды мекенжайларға түрлендіреді. Бұл

функция маршрутизатордың мүмкіндіктерінің бөлігі болғандықтан, желілік мекенжайларды (NAT) трансляциялауды сыртқы әлем үшін бүкіл желінің бір ғана мекенжайын көрсету үшін конфигурациялауға болады. Бұл қосымша қауіпсіздікті

қамтамасыз етеді және ішкі желіні сырттан кіруден жасыруға мүмкіндік береді.

NAT бірлескен қауіпсіздік және мекен-жайларды сақтау мүмкіндіктерін қолдайды

және әдетте қашықтан қол жеткізу орталарында орнатылады.

32.

NATNat термині іс жүзінде IP маскировкасының синониміне айналды.Желілік

мекен-жайларды түрлендіру IP мекен-жайы туралы ақпаратты пакеттерге

өзгертетіндіктен, бұл Интернетке қосылу сапасына елеулі әсер етеді және іске

асыру процесінің егжей-тегжейіне мұқият назар аударуды қажет етеді.

33.

Желілік ресурстарды түрлендірудіңнегізгі түрі

Желілік ресурстарды түрлендірудің ең қарапайым түрі (NAT) IP мекенжайларын бірбіріне аударуды қамтамасыз етеді. RFC 2663 негізгі NAT ретінде NAT типіне жатады;

оны көбінесе бір-бір NAT деп те атайды. Бұл типте NAT, тек IP мекенжайлары,

бақылау сомасының IP тақырыбы және өзгертілген IP мекенжайын қамтитын кез

келген жоғары деңгейдегі бақылау сомалары. Негізгі NAT мекенжайлары сәйкес

келмейтін екі IP желісін қосу үшін пайдаланылуы мүмкін.

34.

NAT тағайындауСыртқы мекенжайлар пулы арқылы ішкі желіні Интернетке шығару; бір сыртқы

мекенжай; Сыртқы IP мекенжайын басқаларға ауыстыруға арналған нұсқаулық

(трафикті қайта бағыттау); Әр түрлі IP мекенжайлары бар бірдей серверлер

арасындағы жүктемені теңестіруге арналған нұсқаулық; Қиылысатын ішкі мекенжайы бар екі жергілікті желіні біріктіруге арналған нұсқаулық.

35.

Приватты адрестарОсыдан бастайық: IPv4 мекенжайлары жалпыға ортақ және жеке болып табылады.

Егер қысқаша айтқанда, жеке мекен-жайларды өз желісіндегі кез-келген адам

қолдана алады, бұл үшін мекен-жай кеңістігін жалға алудың немесе провайдерден

мекен-жайларды бөлудің қажеті жоқ. Мұндай мекен – жайлардың айқын кемшілігі –

жеке мекен-жайы бар құрылғыға интернеттен қосылу мүмкін емес-тек өзіңіздің

жергілікті желіңізден. Себебі, әлемнің бірде-бір провайдері бұл мекен-жайлар сіздің

желіңізде қолданылатынын білмейді және сәйкесінше бұл желілер үшінші тарап

маршрутизаторларының маршруттау кестесінде жоқ және оларға трафик

бағытталмайды. Барлық тілектермен маршруттарды үшінші тарап

маршрутизаторларына тіркеуге болмайтыны түсінікті, өйткені бұл мекен-жайларды

тек сіз ғана пайдаланбайсыз. Жеке мекен – жайлардың басты артықшылығы-олар

үшін ақы төлеудің қажеті жоқ, оларды өз қалауыңыз бойынша пайдалануға болады

және ең бастысы-бірдей мекен-жайлар әртүрлі ұйымдардың әртүрлі жергілікті

желілерінде қолданылады, бұл IPv4 мекен-жай кеңістігін үнемдеуге әкеледі.

36.

37.

Мекен-жайларды аударуЖеке мекен-жайы бар құрылғылардан Интернетке шығу мүмкіндігін

ұйымдастыру үшін мекен-жайларды аудару технологиясы қолданылады немесе

прокси-сервер қолданылады. Егер сіз, мысалы, Интернеттегі веб-серверге жеке

мекен – жайдан сұрау жіберуге тырыссаңыз, онда сұраныстың өзі теориялық

тұрғыдан келеді, өйткені веб-серверде Жалпыға Ортақ мекен-жай бар, бірақ

серверден жауап қайтарылмайды, өйткені бұл жауап жіберілуі керек кері

мекен-жай жеке болып табылады. Мекен-жайларды аудару-бұл бір немесе

бірнеше қоғамдық мекен-жайы бар сервер немесе маршрутизатор сияқты

кейбір NAT құрылғысы бар. Жеке мекен-жайы бар клиенттер сұраныстарды

тікелей алушыға онлайн режимінде жіберуге тырысады, бірақ IP пакеттері жол

бойында осындай құрылғыға түседі. Бұл жағдайда пакетте жіберушінің мекенжайы ауыстырылады: клиенттің жеке мекен-жайының орнына құрылғы осы өріске

өзінің қоғамдық мекен-жайларының бірін қояды, содан кейін пакет желіге

жіберіледі. Енді оның жіберушінің мекен – жайы да, алушының мекен-жайы да

жалпыға ортақ. Алушы пакетті өңдейді және оған жауап қайтарады (мысалы,

интернеттен сұралған беттің мазмұны). Бұл жауап, болжау қиын емес, Nat-omмен айналысатын құрылғының көпшілікке арналған мекен-жайына келеді.

38.

Мекен-жайларды аударуҚұрылғы қашан және қандай мекен-жайды ауыстырғанын есіне алады және осы

пакетте алушының мекен-жайы қайтадан өзгереді: құрылғының жалпы мекен-жайы

клиенттің жеке мекен-жайымен ауыстырылады, содан кейін пакет ішкі желіге өтеді.

Клиент деректерді мекен-жайларды түрлендіру болмаған сияқты алады. Бірақ

мұның бәрі теорияда жақсы. Іс жүзінде NAT-ом-Мен жұмыс істей алмайтын

бірқатар хаттамалар бар. Мұның өзіндік себептері бар. Жетінші деңгейдегі

деректердегі кейбір хаттамаларда IP мекенжайының көшірмесі болуы мүмкін

және бұл көшірме табиғи түрде ауыстырылмайды, өйткені NAT құрылғысы OSI

моделінің 3 және 4 деңгейлерінде жұмыс істейді. Басқа хаттамалар жұмыс

процесінде сыртқы жағынан келуі мүмкін қосымша қосылыстардың пайда болуын

білдіреді. Nat құрылғысы мұндай қосылыстар туралы білмейді және оларды

клиентке бермейді. Бірақ, егер сіздің желіңіздегі пайдаланушылар интернетте

отырып, поштаны оқуы керек болса, онда ешқандай проблема болмайды.

39.

Мекен-жайларды аударудыңартықшылықтары:

Қоғамдық мекенжайларды пайдалануды азайту Мекен-жайларды пайдалану

икемділігінің жоғарылауы Жергілікті желінің мекенжай жоспарын өзгертпестен

сыртқы мекенжайларды өзгерту мүмкіндігі Интернеттен ішкі құрылғыларға тікелей

жүгінуге болмайтындығына байланысты қауіпсіздіктің жоғарылауы.

Мекен-жайларды аударудың

кемшіліктері:

Маршрутизатордағы қосымша әрекеттерге байланысты өнімділіктің

төмендеуі.Кейбір хаттамалардың жұмысындағы проблемалар.Туннельдерді

ұйымдастырудағы қиындықтар.Сырттан кіретін қосылыстарды ұйымдастырудағы

қиындықтар.

40.

ТерминологияТерминдерді шарлау үшін трансляция процесінде пайда болатын 4 мекен-жайды

есте сақтау керек:

Inside local

Inside global

Outside local

Outside global

41.

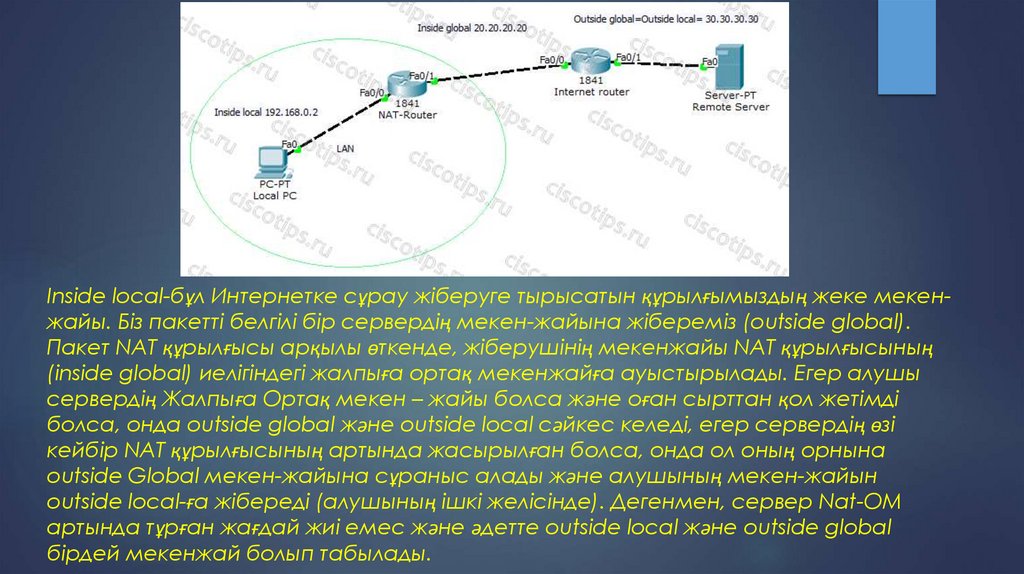

Inside local-бұл Интернетке сұрау жіберуге тырысатын құрылғымыздың жеке мекенжайы. Біз пакетті белгілі бір сервердің мекен-жайына жібереміз (outside global).Пакет NAT құрылғысы арқылы өткенде, жіберушінің мекенжайы NAT құрылғысының

(inside global) иелігіндегі жалпыға ортақ мекенжайға ауыстырылады. Егер алушы

сервердің Жалпыға Ортақ мекен – жайы болса және оған сырттан қол жетімді

болса, онда outside global және outside local сәйкес келеді, егер сервердің өзі

кейбір NAT құрылғысының артында жасырылған болса, онда ол оның орнына

outside Global мекен-жайына сұраныс алады және алушының мекен-жайын

outside local-ға жібереді (алушының ішкі желісінде). Дегенмен, сервер Nat-ОМ

артында тұрған жағдай жиі емес және әдетте outside local және outside global

бірдей мекенжай болып табылады.

42.

Ал басқаша айтқанда, біз бұл терминдерді келесідей түсіндіре аламыз: Insideбіздің жіберуші құрылғының мекен-жайы, ол таратылады (жергілікті Ғаламдықжәне кері). Алушының outside мекен-жайы Жергілікті желі-бұл жергілікті желілер

тұрғысынан ішкі, көбінесе құрылғылардың жеке мекен-жайлары (жіберуші де,

алушы да), олардан тікелей эфирсіз өзара әрекеттесу мүмкін емес. Global-бұл

Интернетте өзара әрекеттесетін Nat құрылғыларының иелігіндегі қоғамдық мекенжайлар.

43.

Хабар тарату кестесіДұрыс жұмыс істеуін қамтамасыз ету үшін маршрутизатордың жадында

трансляциялардың қашан жүргізілгені туралы ақпарат, сондай-ақ inside local, inside

global, outside global және outside local мекенжайлары жазылған трансляция

кестесі болуы керек. Бұл кесте дұрыс кері трансляцияны ұйымдастыру үшін қажет.

Мысалы, егер "А" мекен-жайы бар ішкі компьютер "в" мекен-жайына сұраныс

жіберсе және маршрутизатор "А" жеке мекен-жайын өзінің " с " мекен-жайына

ауыстырса, онда интернеттен "в" мекен-жайынан "с" мекен-жайына жауап

келгенде, маршрутизатор осы тақтаға қарап біледі, алушының "с" мекен-жайын

"А"мекен-жайына ауыстыру керек.

44.

Мекен-жайларды аудару түрлеріЖоғарыда айтылғандардың барлығы NAT жұмысының жалпы принциптері болып

табылады. Алайда, бұл процесті ұйымдастырудың әртүрлі тәсілдері бар: Статикалық

NAT-маршрутизаторда бір нақты inside local мекенжайын бір нақты inside Global

мекенжайына трансляциялау ұйымдастырылған кезде. The NAT динамикалық

трансляциясы-маршрутизаторда бос inside Global мекенжайларының пулы болған

кезде және конфигурация кейбір inside local мекенжайларының клиенттеріне

трансляциялауға мүмкіндік береді. Бұл жағдайда келесі клиент үшін бассейннің

ішінен келесі бос мекен-жай таңдалады және трансляция жүреді. The порттар мен

мекен – жайларды аудару (PAT) - бұл OSI моделінің үшінші деңгейіне ғана емес,

төртінші деңгейіне де әсер ететін Nat механизмі. Клиенттер саны inside Global

мекенжай пулының көлемінен асқан кезде қолданылады. Бұл жағдайда клиенттер

бірдей inside Global мекен-жайына жіберілуі мүмкін, бірақ жауап алған кезде порт

нөмірін (TCP немесе UDP) өзгерте алады, осылайша порт қай жерге келгеніне

байланысты сол жауапты бір немесе басқа клиентке таратуды ұйымдастыруға

болады.

45.

№1. Static NATStatic Nat үйге қажет емес, бірақ егер провайдер Сіздің компанияңыздың

бірнеше IP-мекен-жайларын (сыртқы немесе "ақ" мекен-жайларын) бөлген

болса және сізге кейбір серверлер әрдайым интернеттен көрініп тұруы керек

болса, олардың мекен-жайлары өзгермейді.Яғни, 1-1 мекенжайлары

түрлендіріледі (бір сыртқы IP бір ішкі серверге тағайындалады). Бұл параметрде

сіздің серверлеріңіз кез-келген портта интернеттен әрқашан қол жетімді

болады.

46.

Статикалық NAT жұмыс схемасыМысалы, провайдер сізге 87.123.41.11, 87.123.41.12,

87.123.41.13, 87.123.41.14 төрт IP мекенжайын берді

және сізде үш сервер мен маршрутизатор бар.

Сіз маршрутизаторға, мысалы, осы диапазондағы

бірінші мекенжайды тағайындайсыз (87.123.41.11),

ал қалғандарын серверлер арасында бөлесіз

(сервер 1 - .12, сервер 2 - .13, сервер 3 .14).Интернеттегі пайдаланушылар осы

серверлерге қосыла алуы үшін оларға

серверлердің сыртқы IP мекенжайларын енгізу

жеткілікті болады. Мысалы, пайдаланушы

87.123.41.12 мекен-жайына қосылғанда,

маршрутизатор оны 1-серверге бағыттайды және

пайдаланушы сервермен сөйлеседі, бірақ ол

нақты сервер мекен-жайы шынымен басқаша

екенін білмейді (192.168.1.2). Маршрутизатордың

NAT кестесіндегі мұндай жазба әрқашан

сақталады.

47.

Бұл әдістің артықшылықтары:нақты сервер мекенжайлары жасырылады; Сіздің

серверлеріңіз әрқашан интернетте көрінеді.

Кемшіліктері: бұл әдіс:

Шабуылдаушылар оларға шабуыл жасауға немесе шабуыл

жасауға тырысуы мүмкін;Бірнеше сыртқы мекенжайлар қажет,

бұл қымбатқа түсуі мүмкін.

48.

№2.Dynamic NATДинамикалық NAT статикалық Nat-тан аз ерекшеленеді. Ол сондай-ақ дерлік

қолданылады, бірақ тек сіздің серверлеріңіз интернеттен көрінбейді, бірақ

серверлердің өздері бұл Интернетке мұқтаж. Оның мәні мынада: сізге

провайдерден бірнеше сыртқы IP-мекен-жайлар беріледі, содан кейін

маршрутизатор мекен-жайларды "мұқтаждар"арасында бөледі.Яғни, сервер

немесе компьютер интернетке кіргісі келгеннен кейін, маршрутизатор провайдер

берген сыртқы мекен-жайлар тізіміне қарап, осы тізімнен бір мекен-жай береді,

сонымен бірге ол осындай сыртқы мекен-жайды осындай серверге немесе

компьютерге бергенін белгілейді (NAT кестесі).Сонымен қатар, мұндай жазбаның

өмір сүру ұзақтығы өте қысқа уақытқа созылады және сервер / компьютер

интернетке кіруді талап етуді тоқтатқаннан кейін, бұл мекен-жай маршрутизатордың

NAT кестесінен жойылады.Маңызды кемшілігі-Интернетке кіруді қажет ететін

серверлер мен компьютерлер саны провайдер берген сыртқы мекенжайлар

санынан аспауы керек.

49.

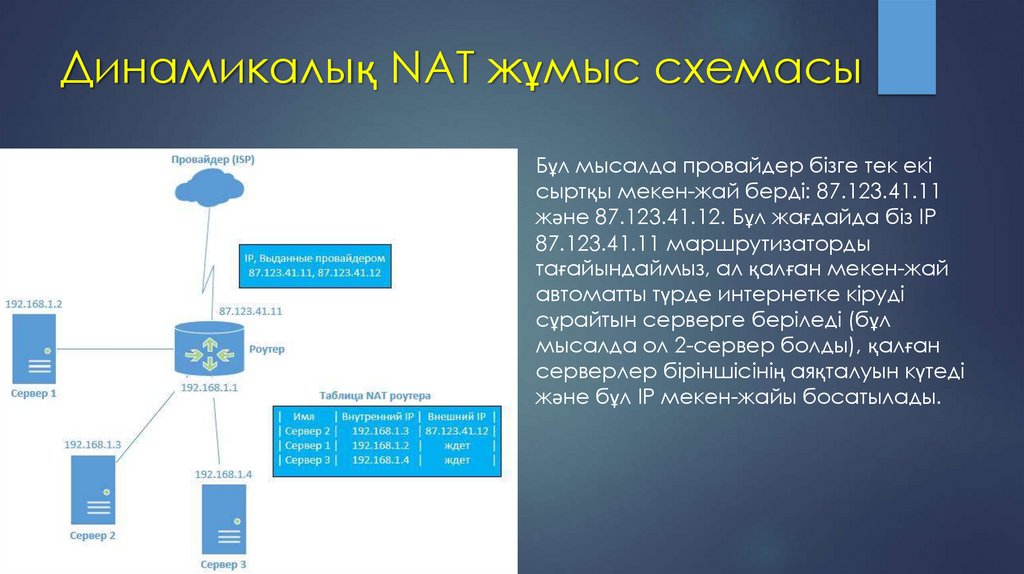

Динамикалық NAT жұмыс схемасыБұл мысалда провайдер бізге тек екі

сыртқы мекен-жай берді: 87.123.41.11

және 87.123.41.12. Бұл жағдайда біз IP

87.123.41.11 маршрутизаторды

тағайындаймыз, ал қалған мекен-жай

автоматты түрде интернетке кіруді

сұрайтын серверге беріледі (бұл

мысалда ол 2-сервер болды), қалған

серверлер біріншісінің аяқталуын күтеді

және бұл IP мекен-жайы босатылады.

50.

Бұл әдістің артықшылықтары:Кез-келген зиянкестер сіздің серверлеріңіздің қандай мекенжайлары бар екенін анықтай алмайды, өйткені олардың мекенжайлары үнемі өзгеріп отырады; IP мекенжайларын қолмен

тағайындаудың қажеті жоқ, маршрутизатор өзі таратады.

Кемшіліктері: бұл әдіс:

Бірнеше сыртқы мекенжайлар қажет;Сіздің желіңіздегі

хосттардың саны провайдер берген IP мекенжайларынан көп

болмауы керек.

51.

№3. Port Address Translation (PAT), сондай-ақ NatOverload немесе Nat Masquerading деп аталады

Бірнеше сыртқы мекенжайлар қажет;Сіздің желіңіздегі хосттардың саны провайдер

берген IP мекенжайларынан көп болмауы керек.Бұл қарапайым қарапайым

пайдаланушыға қатысты. Бұл әдістің мәні-провайдер сізге тек бір сыртқы мекен-жай

береді (мысалы, 87.123.41.12), ал сіз әр компьютерге немесе серверге қандай да бір

порт тағайындайсыз.Мысалы, интернеттегі пайдаланушыларға 1 және 2

компьютерлердегі торрент клиентіне, 1-сервердегі Teamspeak серверіне, 2-сервердегі

FTP серверіне, 3-сервердегі веб-сайтқа (HTTP және HTTPS протоколы бойынша),

сонымен қатар 1 және 2-дегі барлық нәрсеге қашықтан қол жеткізу қажет болады. Енді

ішкі және сыртқы порттардың тақырыбына тоқталайық (иә, бұл да бар).

52.

Порттар мен басқа да нюанстар туралыаздап

Ішкі порт-бұл пайдаланатын порт бағдарлама орналасқан компьютерде немесе

серверде. Сыртқы порт-бұл пайдаланушылар қосылатын маршрутизаторда

ашқыңыз келетін порт. Көбінесе ішкі және сыртқы порттар сәйкес келеді, бірақ

әрқашан емес.Көптеген бағдарламаларда (барлығы ғана емес) қайта

конфигурациялау мүмкіндігі жоқ тігілген порттар бар немесе мысалы, сізде

Windows-та екі Веб-сервер бар (IIS деп аталады), олардың әрқайсысы 80 портта

жұмыс істейді және Интернеттен екі серверге де кіру керек.Мұнда сіз

маршрутизаторда бір серверге 80 портты ашасыз, ал қалғаны басқа портты

(мысалы, 8080) таңдауыңыз керек.

53.

Барлығы, маршрутизаторда біз порттарды осылай конфигурациялаймыз:Мұндағы * - бағдарлама қолданатын стандартты порт (яғни сіз оны орнаттыңыз және

ештеңе конфигурацияламадыңыз);** - Қызметті пайдаланатын және өзгертуге

болмайтын стандартты порт.

54.

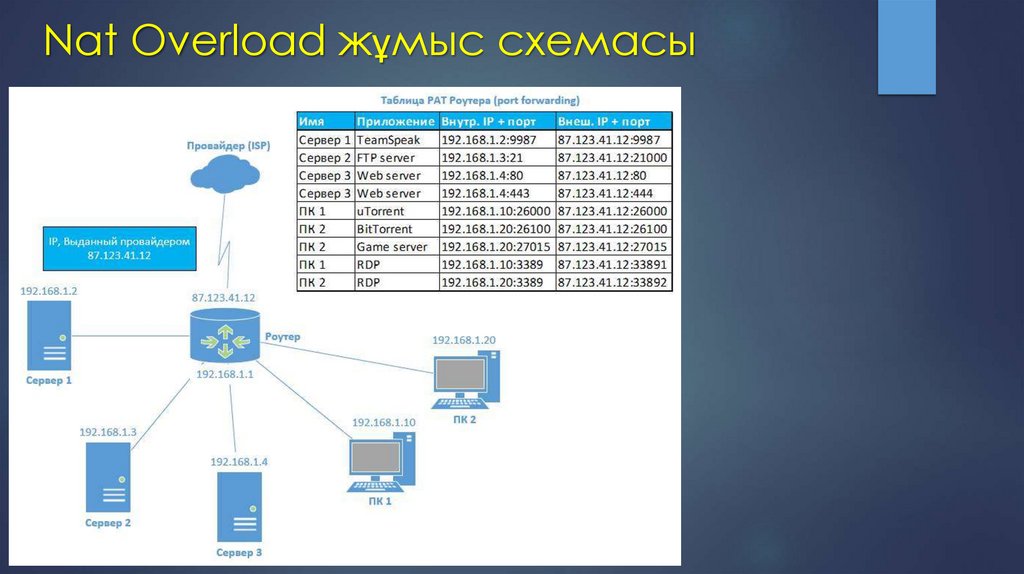

Nat Overload жұмыс схемасы55.

TeamSpeak (TS) сервері үшін мен портты өзгертпедім, өйткені бізде мұндайсервер бар және пайдаланушылар оның портын мүлдем енгізудің қажеті жоқ.

Олар жай ғана 87.123.41.12 мекен-жайын жүргізеді және біздің TS серверімізге

ыңғайлы және практикалық түрде түседі; FTP сервері үшін мен портты өзгерттім,

өйткені қатаң айтқанда, FTP сервері стандартты порт арқылы қол жетімді

болмауы керек, оған жосықсыз адамдар көтеріле алады. Сонымен, сіз

87.123.41.12:21000-ға қосылу керек адамдарға айтасыз және олар сіздің FTP

серверіңізге түседі; Веб-сервер үшін Мен HTTP портын өзгертпедім, себебі

пайдаланушыларға мекен-жай жолына портпен бірге мекен-жай енгізудің

қажеті жоқ. Олар жай ғана 87.123.41.12 енгізеді және сіздің Веб-серверіңізге

қосылады. Мен HTTPS портын түсінікті болу үшін өзгерттім. Пайдаланушылар

қауіпсіз арна арқылы Веб-серверге кіру үшін мекенжай жолына

87.123.41.12:444 мекенжайын енгізуі керек;

56.

Торренттері бар ойын-бұл қарапайым, бағдарламаның өзінде қандай портконфигурацияланған және маршрутизаторда конфигурацияланған; Ойын

серверінің порты, мұнда мысал ретінде мен әдеттегі стимов ойын серверін

(Dedicated Server) алдым, Мен де өзгерген жоқпын, бірақ стандартты

қалдырдым; Бірақ RDP-мен жағдай қызықты. Әрбір компьютерде RDP қызметі

3389 портында жұмыс істейді және бұл сіздің RDP серверіңізсіз өзгермейді (олар

да бар). Сондықтан 1 және 2 компьютерлеріне қосылу үшін мен

маршрутизаторда 33891 және Сов порттарын қойдым. 33892, өйткені қай жерде

қолданылатынын есте сақтау оңайырақ. Осылайша, RDP клиентіне

87.123.41.12:33891 мекен-жайын енгізу арқылы біз 1 компьютерге кіреміз, ал

87.123.41.12:33892 енгізу арқылы біз сәйкес келеміз. ДК 2-ге жетейік.Осының бәрін

қорытындылай келе, қашықтағы пайдаланушыларға бізде қандай ішкі порттар

бар екендігі маңызды емес, олар олар туралы білмейді және біле алмайды. Бұл

ақпарат тек біздің маршрутизаторға қажет, сондықтан ол сұрауларды олар

жетуі керек жерге жібере алады.

57.

Үшінші нұсқаның артықшылықтары менкемшіліктері

Теориялық тұрғыдан, сіз 131072 (2 * 2^16) қосымшаларға дейін бір IP мекенжайын

тағайындай аласыз. Неліктен мен компьютерлер/серверлер емес, "қолданбалар"

деп айтамын?Себебі бір компьютер немесе сервер, жоғарыда байқағаныңыздай,

бірнеше түрлі қосымшаларды қолдана алады (бір қолданба бірнеше портты

қолдана алады), әр порт екі түрлі болуы мүмкін: TCP және UDP. Бұл әдістің

артықшылығы-сіз белгілі бір компьютерде/серверде белгілі бір бағдарламаға

интернеттен кіруді ашасыз, компьютердің/сервердің барлық басқа порттары жабық

күйінде қалады; Кемшілігі-барлық порттарды қолмен ашу қажет (кейде

бағдарламалар мұны сіз үшін UPnP технологиясымен жасайды, бірақ бұл әрдайым

бола бермейді).

58.

ПрактикаЕң кең таралған және қарапайым нұсқа. Бізде осындай топология бар делік:

Басқаша айтқанда, а) ішкі мекенжайлардың ішкі желісі-10.0.0.0 / 8б) сыртқы

мекенжайлардың ішкі желісі-11.0.0.0 / 8біз маршрутизатор арқылы трафикті өткізу

кезінде ішкі мекенжайларды сыртқы мекенжайларға қандай да бір жолмен

таратқымыз келеді.

59.

Ол үшін не қажет?1. Біз нені таратқымыз келетінін анық көрсетеміз. Яғни, қандай трафик және қандай

хосттар.2. Біз нені трансляциялағымыз келетінін анық көрсетеміз, яғни сыртқы

мекенжайлар пулы (немесе статикалық трансляцияның жалғыз мекенжайы).3. Біз

ішкі және сыртқы интерфейсті белгілейміз.4. Трансляцияны қосыңыз.

60.

Бұл қалай жұмыс істейді?Сонымен, біз бүкіл 10-сеть таратамыз деп шештік делік. Біздің интерфейстерімізді

ішкі (inside) және сыртқы (outside) деп белгіледі.Енді inside source NAT не істейтінін

анықтайық. Шын мәнінде, әрекеттің жартысы тақырыпта тігілген, атап айтқанда:

inside-ге келген бума үшін интерфейс source өзгереді. Есіңізде болсын, біз жауап

пакеттері біздің ішкі хостқа жетуі керек деп айттық па? Осы жерден әрекеттің екінші

жартысы: outside-ге келген бумада интерфейс destination өзгереді.

61.

Тікелей эфирТікелей эфирді қарастырыңыз.

1. Inside деп белгіленген интерфейске келетін Трафик, егер ол біз таратқымыз

келетін нәрсеге сәйкес келсе, мүмкін деп белгіленеді_трансляцияланған. Бұл кезде

хабар тарату орын алады деп жиі сенеді, бірақ олай емес.2. Келесі қадам, трафик

маршруттаудан өтеді (PBR және қалыпты). Егер бұл процесте трафик outside деп

белгіленген интерфейске бағытталса-тек содан кейін трансляция болады. Егер

трансляция динамикалық болса, маршрутизатор оның трансляция кестесінде баржоғын тексереді. Егер ол жоқ болса — жасайды, егер бар болса-белсенділік

есептегішін нөлге айналдырады. Егер пакет outside деп белгіленбеген интерфейстің

шығуына түссе-хабар тарату болмайды.

62.

Кері хабар таратуЕнді кері хабар.1. Тікелей эфирге қарсы outside интерфейсіне кіретін Трафик

алдымен Nat-қа ұшырайды. Егер трансляция бар болса (маңызды емес,

динамикалық немесе статикалық), inside source NAT жағдайында оның бағыты

өзгереді. Осыдан кейін ғана трафик бағытталады және мақсатына қарай

бағытталады.

63.

Nat көзінің ішіндегіконгрестербастапқы код ішіндегі

динамикалық NAT

1. Трансляциялау керек екенін көрсетіңіз. Ол үшін access-list, алдын ала

қарау жасаңыз. Мысалы, біздің жағдайда бір жол

жеткілікті:(конфигурация) # кіру тізімі 100 IP рұқсаттары 10.0.0.0

0.255.255.255 кез келгенЕскерту. ACL-де сәтсіздік сызықтары қосылуы

мүмкін. Жалпы қате түсінікке қарамастан, трафик осы жолды

қанағаттандырмайды, бірақ жай ғана хабар таратпайды. Осылайша,

ACL стандартты және кеңейтілген, өлшенетін және аталуы мүмкін.2.

Бастапқы және соңғы мекен-жайды көрсете отырып, мекен-жайлардан

пул жасаңыз. Мысалы:((config)# ip nat-name_of_pool бассейні 11.1.1.10

11.1.1.20 желі маскасы 255.255.255.0

64.

Ескертулер.1. Бассейндегі бастапқы және соңғы мекен-жайсәйкес келуі мүмкін, содан кейін трансляция 1 мекен-жайда

болады.2. Менің ойымша, міндетті болып табылатын желілік

Маска опциясы — редимент. Бұл сізге бассейндегі мекенжайлар ауқымынан ішкі желі мекен-жайы немесе берілген

Маска кезінде бродкаст болып табылатын мекен-жайларды

кесуге мүмкіндік береді.3. Біз интерфейстерді белгілейміз.

Біздің жағдайда жеткілікті((конфигурация) # fa 0/0

интерфейсі(config-if) ішіндегі# IP natжәне (конфигурация)#

fa 0/1 интерфейсі( config-if) # IP nat сыртта4. біз нақты

трансляцияны жасаймыз: IP Nat көздер тізімінде 100 бассейн

атауы_of_poolЕгер біз қазір 10.1.1.1 хостынан 11.1.1.2 хостына

жүгінетін болсақ, онда біз осындай трансляцияны

аламыз:Router # SH IP Nat аудармалары Кәсіби Ғаламдық

ішкі жергілікті Сыртқы жергілікті сыртқы жаһандықTCP

ХАТТАМАСЫ 11.1.1.10:55209 10.0.1.1:55209 11.1.1.2:23 11.1.1.2:23

65.

Бір қызығы, кестеде source port және destination port анық жазылғанымен, трансляциятолығымен мекен-жай үшін жасалады. Оның өмір сүру кезеңінде кестеде

трансляция, сыртқы пакеттер сыртқы мекен-жайға (inside global)өтуі мүмкінМысалы,

сыртқы желідегі кейбір мекен-жайдан біздің inside global-ға пинг сәтті болады

(эфирдің өмір сүру кезеңінде):R4#ping 11.1.1.10Type escape sequence to

abort.Sending 5, 100-byte ICMP Echos to 11.1.1.10, timeout is 2 seconds:!!!!!Басқаша

айтқанда, трансляция бір рет және кейбір хостқа ашылады, содан кейін кез-келген

мекен-жай үшін біраз уақыт жұмыс істейді.

66.

Inside source dynamic NAT withoverload

Б. 1,2 және 3 — алдыңғы бөлімдегідей.4. Біз нақты трансляцияны жасаймыз: ip nat

inside source list 100 pool NAME_OF_POOL overloadБір ғана сөз қосылғанын

көреміз: overload. Бірақ бұл хабар тарату схемасын айтарлықтай

өзгертті.Айтылғандай, PAT-бұл көп-аз-аз немесе тіпті көп-бір. Бірақ бір қосылым

трафигін екіншісінен ажырата алу үшін маршрутизатор тек IP мекенжайларын

ғана емес, сонымен қатар TCP/UDP порттары.Ескерту. Портты басқару схемасы

(көз өзгерген кезде, тағдыр өзгерген кезде) IP мекенжай схемасымен

бірдей.Басқаша айтқанда, ішінен сыртқа қараған кезде source IP және source

port өзгереді, бұл туралы жазба хабар тарату кестесіне енгізіледі. Кері

трансляция кезінде бәрі керісінше өзгереді.

67.

Не өзгергенін көрейік:R3#sh ip nat translationsPro Inside global Inside local Outside localOutside globaltcp 11.1.1.11:21545 10.0.1.1:21545 11.1.1.2:23 11.1.1.2:23tcp 11.1.1.11:49000

10.0.2.1:49000 11.1.1.2:23 11.1.1.2:23Әр түрлі ішкі мекен-жайлар (10.0.1.1 және 10.0.2.1)

бір сыртқы (11.1.1.11) эфирге шыққанын көреміз.

68.

Ескертулер.1. Source-port уәде етілгендей өзгертілмеген сияқты, тәртіпсіздік :).Шындығында, маршрутизатор source port-ты барлық қол жетімді құралдармен сақтауға

тырысады. Атап айтқанда, егер inside Global мекенжай порты әлдеқашан алынған

болса, ол бассейндегі келесі мекенжайды алып, оның портын жұмысқа алу үшін

тексереді. Тек тегін порты бар мекенжайды таппай келесі тегін алады.2. Мұндай

трансляцияның мінез-құлқы әдеттегі динамикалық NAT мінез-құлқынан ерекшеленеді,

сонымен қатар inside Global мекен-жайына сырттан кіру мүмкін емес. Мен PAT

пайдалану кезінде қауіпсіздіктің жоғарылауы туралы айтқан кезде дәл осылай айтқым

келді, өйткені іс жүзінде барлық қосылыстар біздің желінің ішінен басталады, ал

сыртынан біз оларға тек жауап ала аламыз.3. Егер біз провайдерден мекенжайлардың бүкіл блогын емес, маршрутизатордың алдыңғы жағына тағайындалған бір

бақытсыз мекен-жай алсақ, сіз бақшаны бассейнмен бір мекен-жайға орналастыра

алмайсыз, бірақ бірден жаза аласыз, мысалы:(config)# ip nat inside source list 100

interface fa0/1 overload

69.

Inside source static NAT and PATБұл не үшін қажет?Егер dynamic Nat жағдайында трансляция жасалмаса және

PAT жағдайында сырттан қол жеткізу мүмкін болмаса, біз талқыладық. Егер

dynamic Nat жағдайында да трансляция жасалса, онда inside Global мекен-жайы

өзгеруі мүмкін. Біздің ішкі хостқа қандай да бір сыртқы мекен-жай бойынша

хабарласу мүмкін емес.Дегенмен, корпоративтік желіде сырттан статикалық

сыртқы мекен-жайға кіру өте маңызды сервер болатын жағдайлар жиі кездеседі.

Бұл жағдайда сіз оны ғаламдық мекен-жай тағайындау арқылы тікелей интернетке

қоя аласыз. Бірақ көбінесе бұл өте ыңғайлы емес, мысалы, қауіпсіздік мақсатында.

Мұндай жағдайларда бізге static Nat келеді.

70.

Ол екі жақты және тұрақты хабар таратады. Сондықтан біздің хост әрқашан бір сыртқымекенжайда қолжетімді болады және бұл трансляция ешқашан уақыт кестесінен

шықпайды.нақты орнату.Біз бірден трансляция жасаймыз:(конфигурация)# IP nat көзі

ішінде статикалық 10.0.1.1 11.1.1.21Біз интерфейстерді және voila-ны белгілейміз!R3 # SH

IP Nat аудармалары Кәсіби Ғаламдық ішкі жергілікті Сыртқы жергілікті сыртқы

жаһандықicmp 11.1.1.21:14 10.0.1.1:14 11.1.1.2:14 11.1.1.2:14--- 11.1.1.21 10.0.1.1 --- ---Көріп

отырғаныңыздай, екі жазба пайда болды — біреуі тұрақты, екіншісі (таза ақпараттық) —

уақытша, іштен сыртқа Трафиктен туындаған.Ескерту. Мұндай ақпараттық

жазбалардың пайда болуын команда өшіре алады(config)# ағын жазбаларын жасау

үшін ip nat жоқ

71.

Әрі қарай жүрейік. Көбінесе сіз бүкіл мекен-жайды емес, тек бір портты (мысалы,www сервері үшін 80-ші) қоюыңыз керек. Ешқандай проблема жоқ, кейбір порттар

үшін статикалық PAT трансляциясын жасауға болады:(config)# ip nat inside source

static tcp 10.0.1.1 80 11.1.1.21 80(config)# ip nat inside source static udp 10.0.1.1 5060

11.1.1.21 7877 Көріп отырғаныңыздай, бір сыртқы мекен-жайдың порттарын ішкі

порттардың әр түрлі порттарына лақтыруға болады және порттардың трансляциясын

басқаруға болады.

Интернет

Интернет