Похожие презентации:

Взаимосвязь функциональной и информационной безопасности критически важных систем

1.

ВЗАИМОСВЯЗЬФУНКЦИОНАЛЬНОЙ И

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ КРИТИЧЕСКИ

ВАЖНЫХ СИСТЕМ

ВЫПОЛНИЛ: СИДОРЕНКО М.С.

ГР. СО251КОБ

ПРОВЕРИЛ: ПОПОВ М.А.

2.

ДЛЯ ОЦЕНКИ ВЗАИМОСВЯЗИ ФУНКЦИОНАЛЬНОЙ ИИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ КРИТИЧЕСКИ

ВАЖНЫХ ИНФОРМАЦИОННЫХ СИСТЕМ НЕОБХОДИМО

ВЫПОЛНИТЬ СЛЕДУЮЩИЕ ПРОЦЕДУРЫ:

• построить математическую модель потока информационных атак;

• разработать модель защиты от одиночной информационной атаки

средствами информационной безопасности и, в случае их неэффективности,

средствами обеспечения функциональной безопасности;

• сформировать комплексную модель, которая как описывает поток атак, так и

анализирует эффективность их блокирования возможными средствами.

3.

МЕТОДИКА ПОСТРОЕНИЯ ДАННОЙ МОДЕЛИЗадаются исходные условия:

• поток информационных атак простейший с суммарной интенсивностью λа;

• вероятность обнаружения информационной атаки средствами обнаружения, предусмотренными

для обеспечения функциональной надежности α(t ≤ tд, где tд— допустимое время обнаружения и

устранения опасного функционального отказа в критически важной ИС;

• в случае своевременного обнаружения реализованной информационной атаки возможно либо

гарантированное устранение результатов атаки (например, блокирование выходных данных,

исправление искаженных операндов и операций и др.), либо введение защитного отказа критически

важной ИС (под защитным отказом понимается перевод этой системы в состояние ожидания начала

работы).

4.

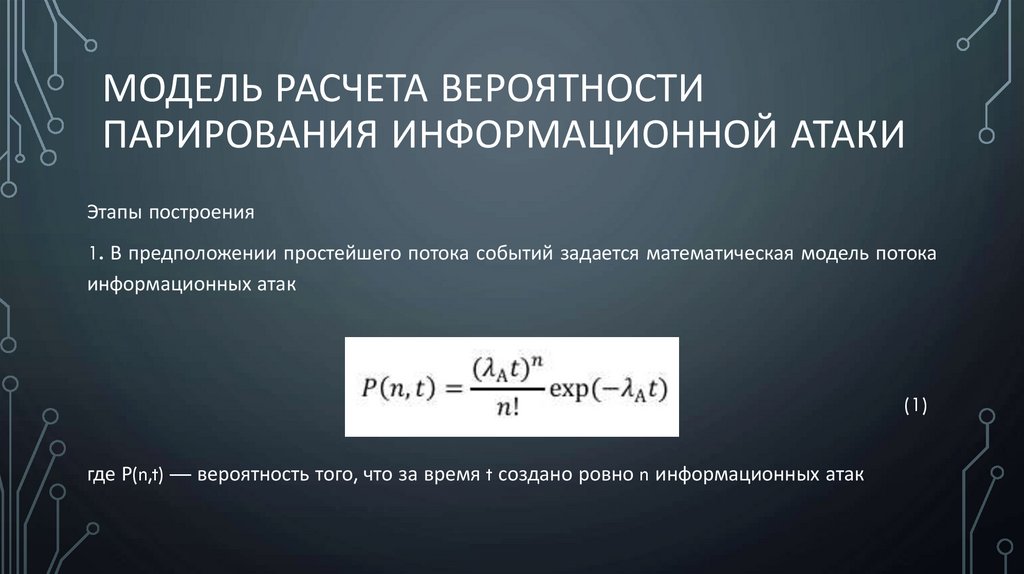

МОДЕЛЬ РАСЧЕТА ВЕРОЯТНОСТИПАРИРОВАНИЯ ИНФОРМАЦИОННОЙ АТАКИ

Этапы построения

1. В предположении простейшего потока событий задается математическая модель потока

информационных атак

(1)

где Р(n,t) — вероятность того, что за время t создано ровно n информационных атак

5.

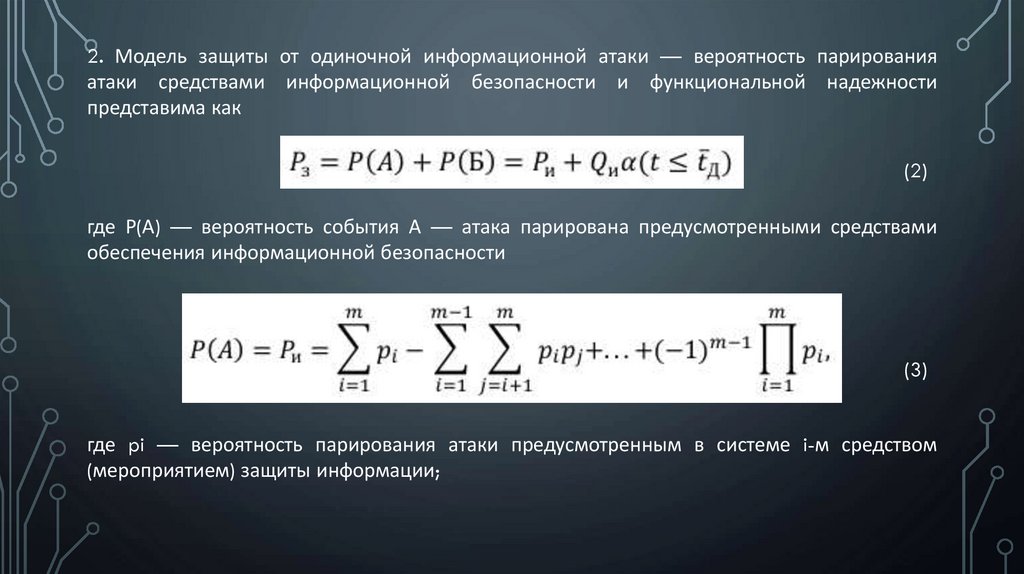

2. Модель защиты от одиночной информационной атаки — вероятность парированияатаки средствами информационной безопасности и функциональной надежности

представима как

(2)

где Р(А) — вероятность события А — атака парирована предусмотренными средствами

обеспечения информационной безопасности

(3)

где pi — вероятность парирования атаки предусмотренным в системе i-м средством

(мероприятием) защиты информации;

6.

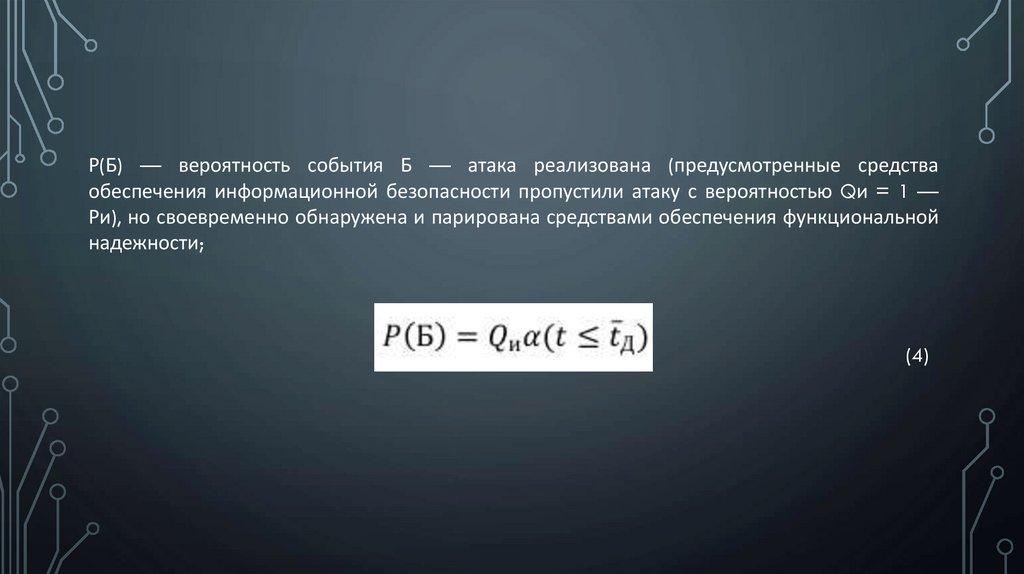

Р(Б) — вероятность события Б — атака реализована (предусмотренные средстваобеспечения информационной безопасности пропустили атаку с вероятностью Qи = 1 —

Ри), но своевременно обнаружена и парирована средствами обеспечения функциональной

надежности;

(4)

7.

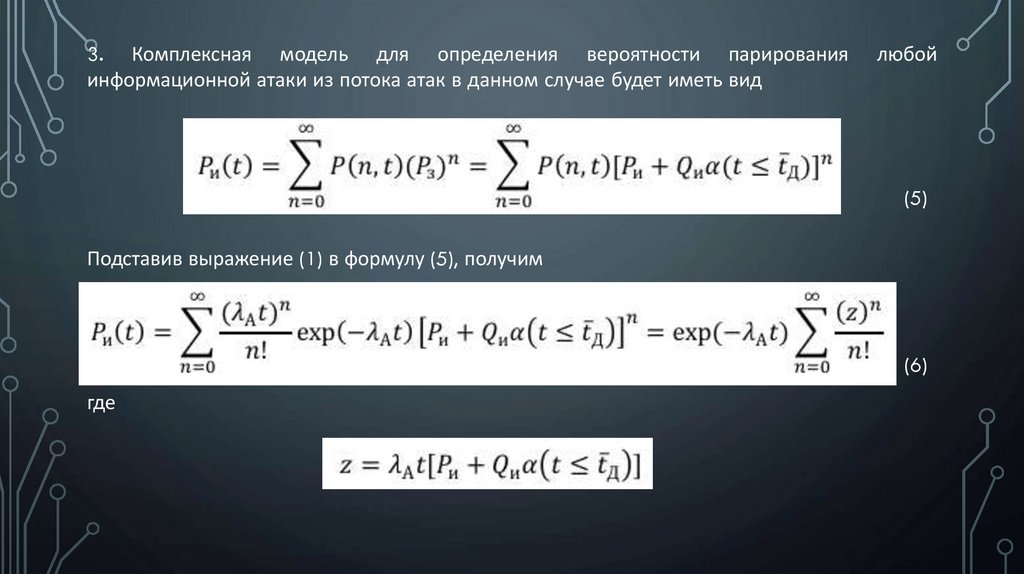

3. Комплексная модель для определения вероятности парированияинформационной атаки из потока атак в данном случае будет иметь вид

любой

(5)

Подставив выражение (1) в формулу (5), получим

(6)

где

8.

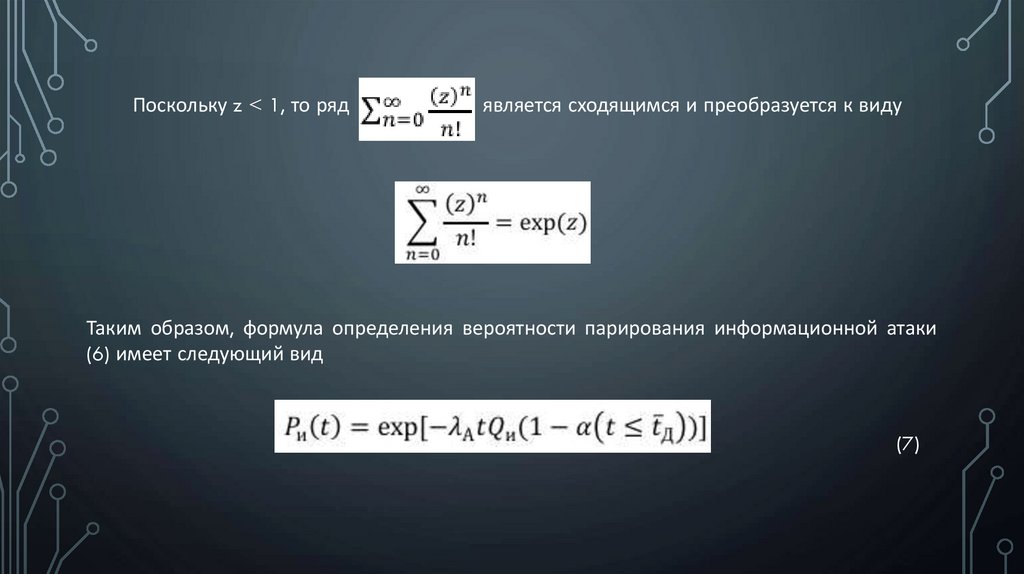

Поскольку z < 1, то рядявляется сходящимся и преобразуется к виду

Таким образом, формула определения вероятности парирования информационной атаки

(6) имеет следующий вид

(7)

9.

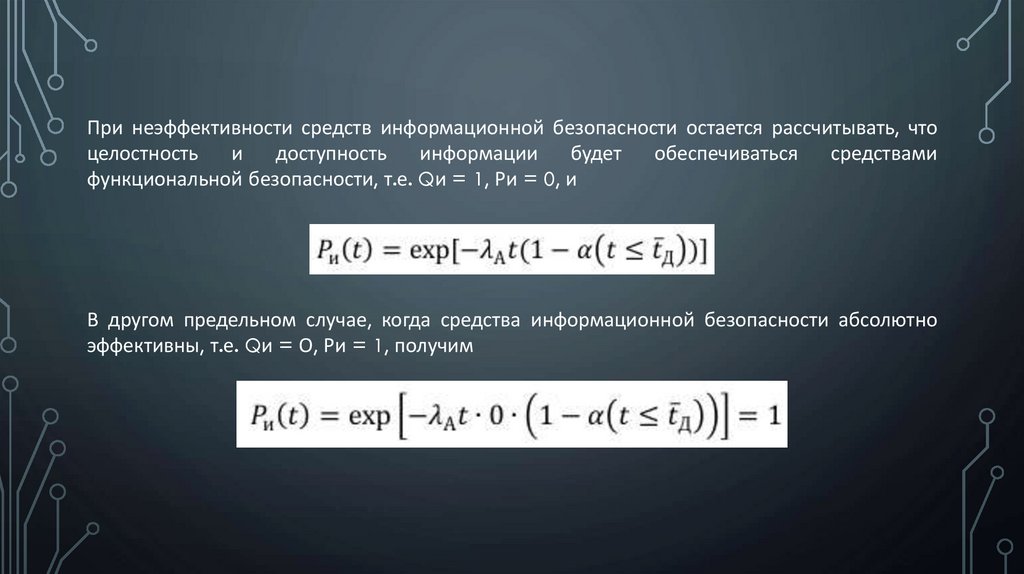

При неэффективности средств информационной безопасности остается рассчитывать, чтоцелостность

и

доступность

информации

будет

обеспечиваться

средствами

функциональной безопасности, т.е. Qи = 1, Ри = 0, и

В другом предельном случае, когда средства информационной безопасности абсолютно

эффективны, т.е. Qи = О, Ри = 1, получим

10.

Реализация аспектов теоретического, методического и организационнотехнического уровней должна осуществляться в рамках соответствующей

концепции обеспечения безопасности, особенно в случае программных

продуктов, являющихся критически важными для систем.

Надежность и безопасность этих программ определяются их способностью

обеспечивать нормальное функционирование даже при деструктивных

воздействиях и противостоять опасным функциональным сбоям, которые

могут привести к неприемлемому ущербу внешней среде

Математика

Математика