Похожие презентации:

Построение безопасной инфраструктуры для мобильных устройств

1.

Курсовая работа«Построение безопасной

инфраструктуры для

мобильных

устройств»

Студент: Кореньков Андрей

Иванович

Руководитель: Нефедов Г.П.

2025 год

2.

Введение• Цель работы:

• - Разработка концепции безопасной

инфраструктуры.

• Задачи:

• - Анализ угроз и нормативных документов.

• - Разработка и тестирование решений.

3.

Теоретический раздел• Основные аспекты:

• - Нормативные документы (ГОСТ, ISO/IEC

27001).

• - Методы защиты: шифрование, VPN, MDM.

• - Анализ существующих решений.

4.

Практический раздел• Разработка концепции:

• - Многоуровневая защита устройств.

• - Применение технологий шифрования и

VPN.

• - Управление доступом через MDM.

5.

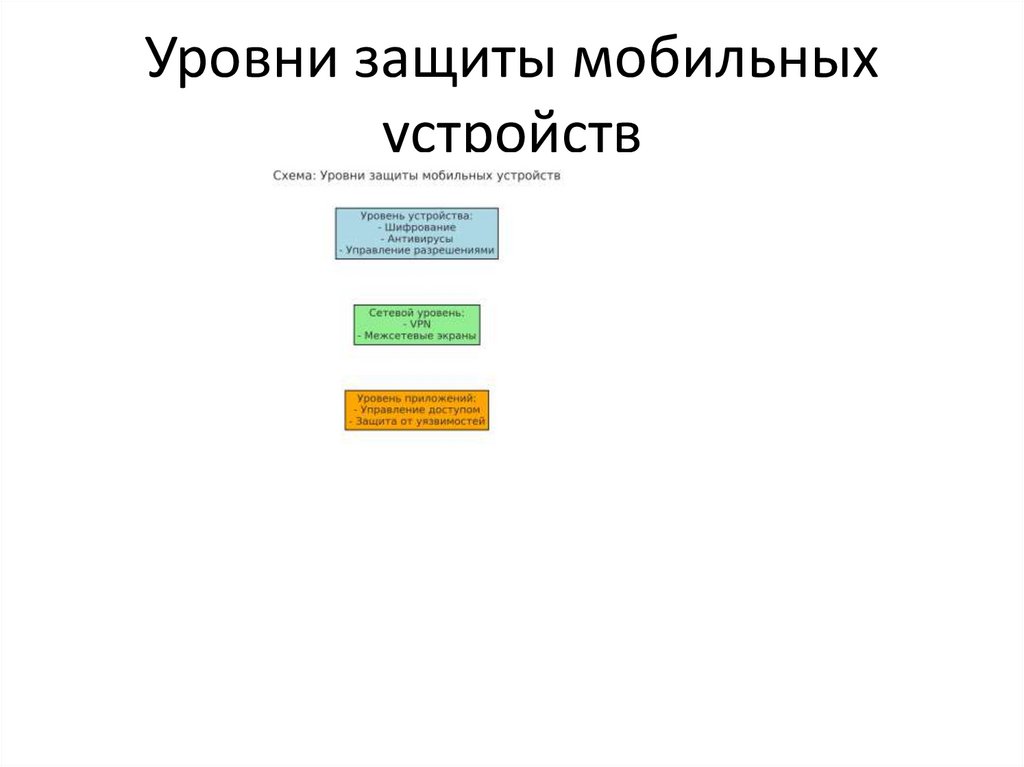

Уровни защиты мобильныхустройств

6.

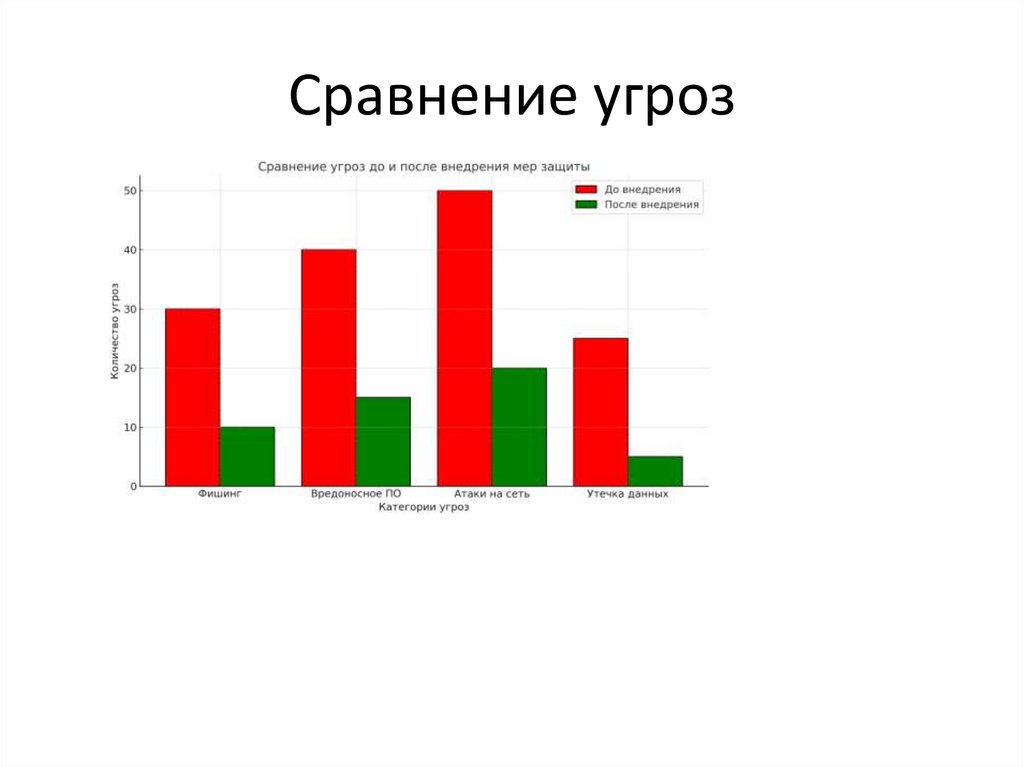

Результаты анализа• Проведены тесты:

• - Угрозы до внедрения мер: высокие.

• - Угрозы после: минимальные.

• - Рекомендуемые меры повышают защиту

на 70%.

7.

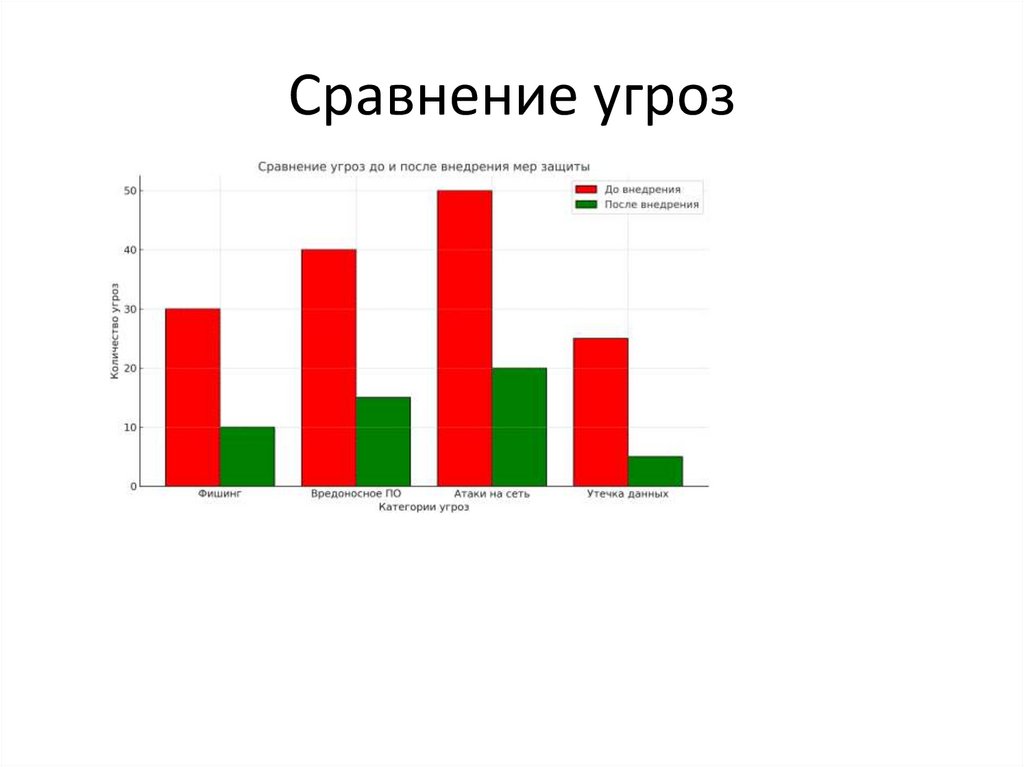

Сравнение угроз8.

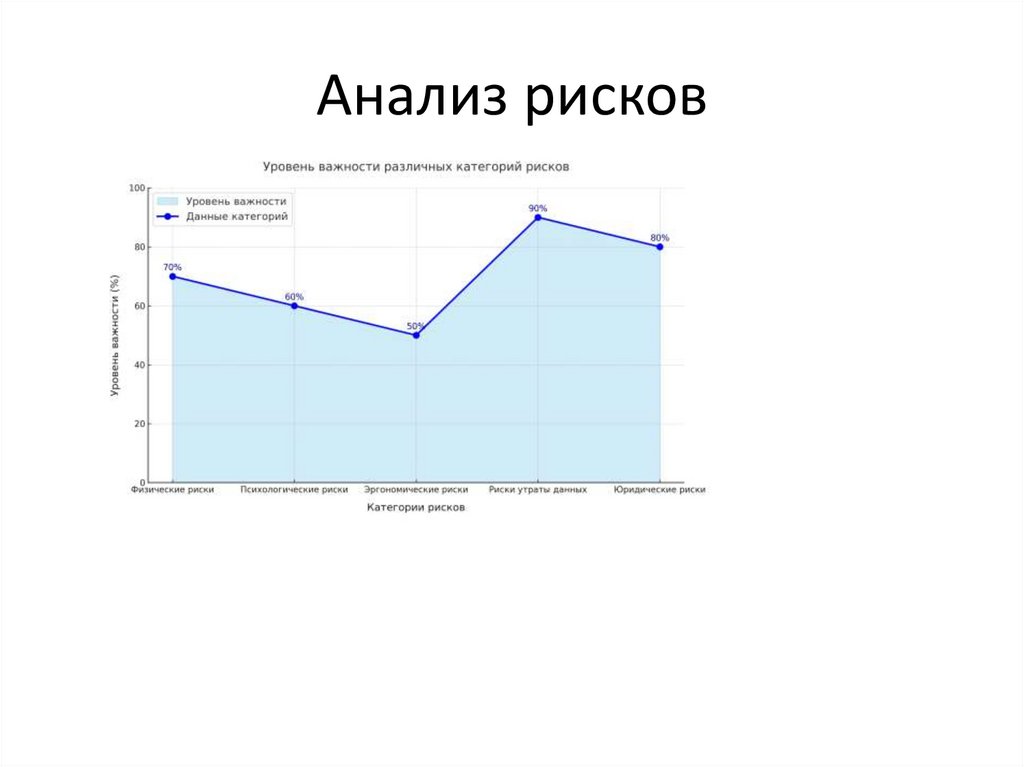

Охрана труда• Основные риски:

• - Физические, психологические.

• Меры безопасности:

• - Введение СИЗ, обучение.

• - Контроль оборудования.

9.

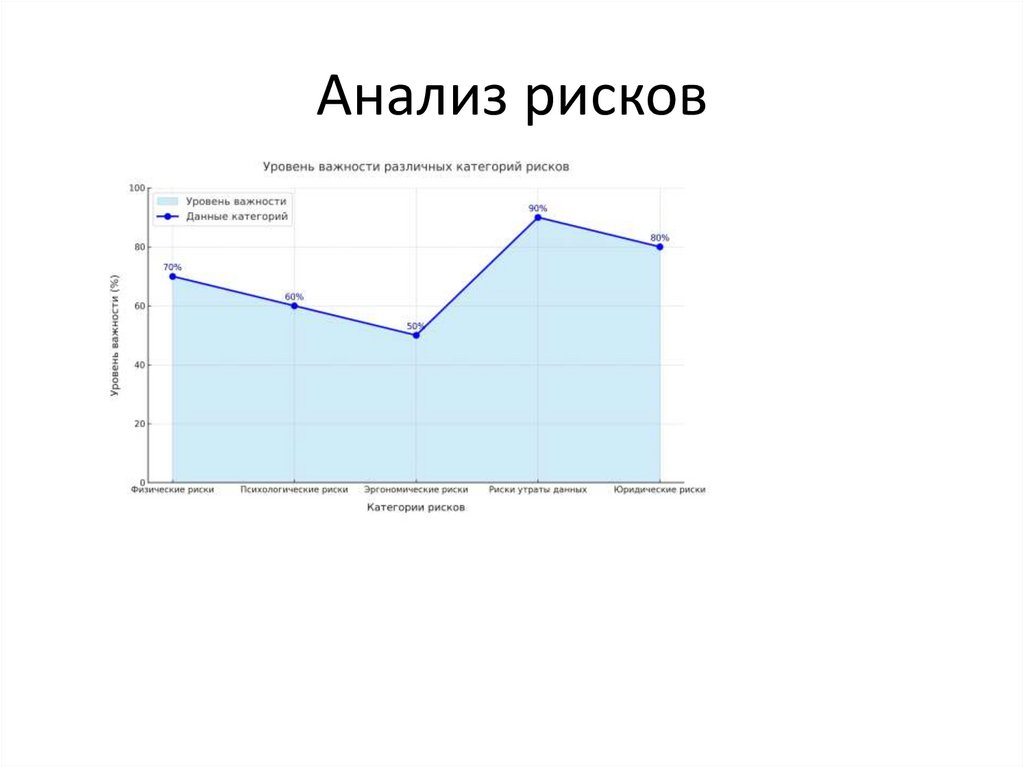

Анализ рисков10.

Заключение• Выводы:

• - Создана безопасная инфраструктура.

• - Угрозы минимизированы.

• Рекомендации:

• - Внедрение системы в корпоративную

среду.

11.

Спасибо за внимание!• Готов ответить на вопросы.

12.

Введение• Цель работы:

• - Разработка концепции безопасной

инфраструктуры для мобильных устройств.

• Задачи:

• - Анализ угроз и нормативных документов.

• - Разработка и тестирование решений.

• Актуальность:

13.

Теоретический раздел• Нормативные документы:

• - ГОСТ Р 52626-2006: Технические средства

защиты мобильных устройств.

• - ISO/IEC 27001: Регламент управления

информационной безопасностью.

• Примеры угроз:

• - Фишинг (SMS-сообщения с поддельными

ссылками).

14.

Практический раздел Концепция• Многоуровневая защита включает:

• 1. Уровень устройства:

• - Шифрование данных.

• - Удаленное управление через MDM.

• 2. Сетевой уровень:

• - Использование VPN для защиты

соединений.

15.

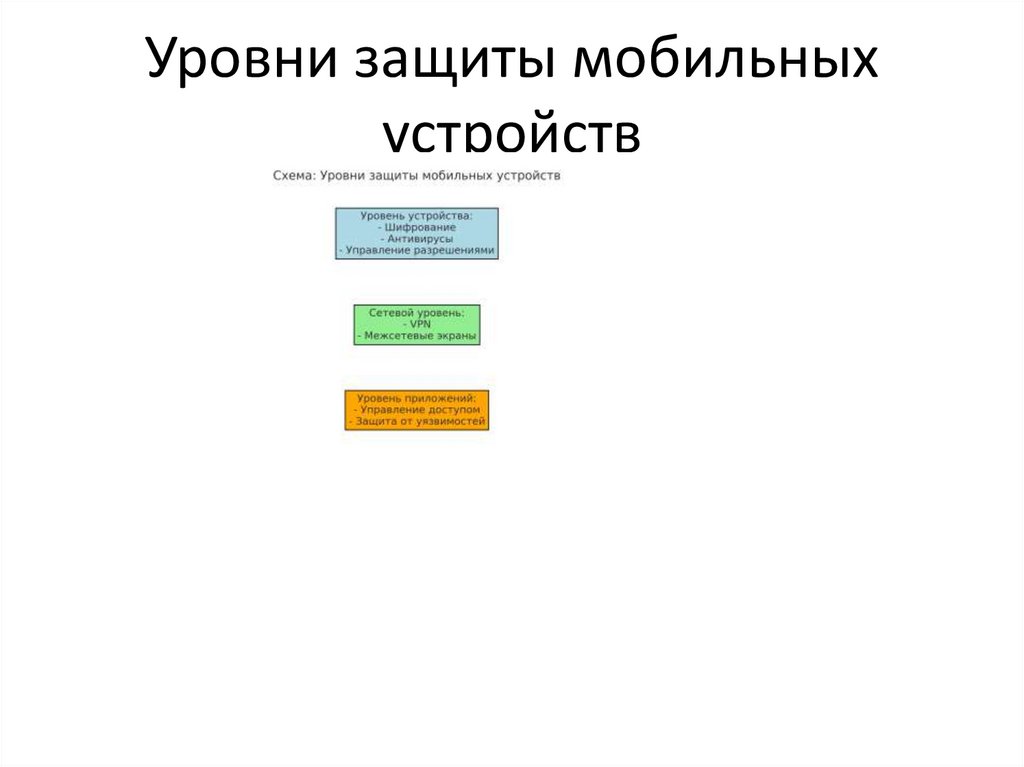

Уровни защиты мобильныхустройств

16.

Практический раздел Результаты• Анализ показал:

• - До внедрения: высокий риск (утечка

данных, атаки на сеть).

• - После внедрения: снижение рисков на

70%.

• Пример: Внедрение шифрования и VPN в

компании Y предотвратило 80% атак.

17.

Сравнение угроз18.

Охрана труда• Основные риски:

• - Физические (работа с техникой).

• - Психологические (стресс из-за угроз).

• Принятые меры:

• - СИЗ (перчатки, очки).

• - Обучение сотрудников.

• - Контроль оборудования.

19.

Анализ рисков20.

Заключение• Выводы:

• - Разработана концепция многоуровневой

защиты.

• - Угрозы утраты данных снижены на 70%.

• Рекомендации:

• - Внедрение системы в корпоративной

среде.

• - Регулярное обновление ПО и обучение

21.

Спасибо за внимание!• Готов ответить на вопросы.

Интернет

Интернет