Похожие презентации:

Забезпечення конфіденційності електронних документів. Електронний офіс. Урок 15 (10(11) клас)

1.

10(11)

Урок 15

Забезпечення

конфіденційності

електронних

документів.

Електронний офіс

За навчальною програмою 2018 року

2.

Розділ 3§ 15

Актуалізація опорних знань

і життєвого досвіду

10

(11)

Визначте поняття, які ви вже вивчали та які ще вам

не відомі:

Електронний документообіг

Електронний цифровий підпис

Особистий та відкритий ключі

Сертифікат відкритого ключа

ОСR-технології для розпізнавання паперових документів

Забезпечення конфіденційності електронних документів

Електронний офіс

© Вивчаємо інформатику

teach-inf.at.ua

+

+

+

+

+

-

3.

Розділ 3§ 15

Забезпечення конфіденційності

електронних документів

У зв'язку зі зростаючою

комунікаційних технологій у

проблема захисту даних від:

втрати

викрадення

роллю інформаційносучасному суспільстві

спотворення

Потребує

посиленої

уваги.

Вирішення цієї проблеми сприяє

забезпеченню

інформаційної

безпеки як окремої особистості,

організації, так і всієї держави.

© Вивчаємо інформатику

teach-inf.at.ua

10

(11)

пошкодження

4.

Розділ 3§ 15

Забезпечення конфіденційності

електронних документів

10

(11)

Відповідно до властивостей інформації, виділяють такі

загрози її безпеки:

Загрози

цілісності:

⮚ Модифікація

(спотворення,)

інформації;

⮚ Заперечення

дійсної інформації,

⮚ Нав'язування

фальшивої ;

© Вивчаємо інформатику

Загрози

доступності:

Загрози

конфіденційності:

⮚ Блокування

інформації;

⮚ Знищення

інформації та

засобів її обробки;

⮚ Несанкціонований

доступ (НСД);

⮚ Утрата (ненавмисна

втрата, витік)

інформації;

⮚ Викрадення

інформації, її

розголошення.

teach-inf.at.ua

5.

Розділ 3§ 15

Забезпечення конфіденційності

електронних документів

10

(11)

Способи несанкціонованого доступу до електронних

документів здійснюються шляхом

Застосування

Використання

Отримання

Засобів

прослуховування

Недоліків мови

програмування

Підкуп осіб, конкуруючі

фірми

Переваги

електромагнітного

випромінювання

Реквізитів розмежування

доступу

Крадіжка носіїв

інформації

Використання таємних

паролів

фотопристроїв

відеоапаратури

Копіювання інформації

“троянських програм”

© Вивчаємо інформатику

teach-inf.at.ua

Недоліки в операційній

системі

Знищення даних з

допомогою запитів дозволу

6.

Розділ 3§ 15

Забезпечення конфіденційності

електронних документів

10

(11)

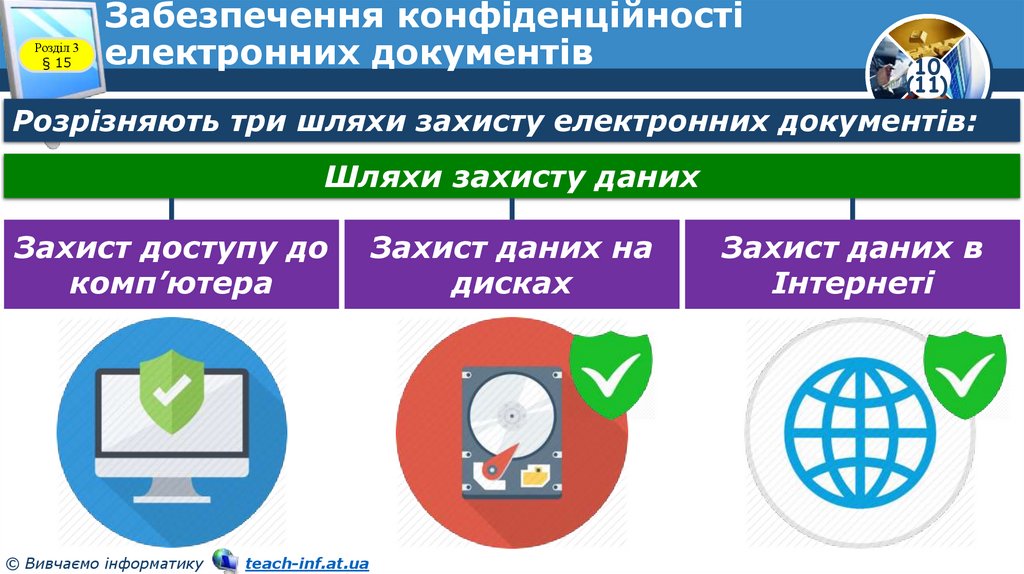

Розрізняють три шляхи захисту електронних документів:

Шляхи захисту даних

Захист доступу до

комп’ютера

© Вивчаємо інформатику

teach-inf.at.ua

Захист даних на

дисках

Захист даних в

Інтернеті

7.

Розділ 3§ 15

Основні захисні механізми

10

(11)

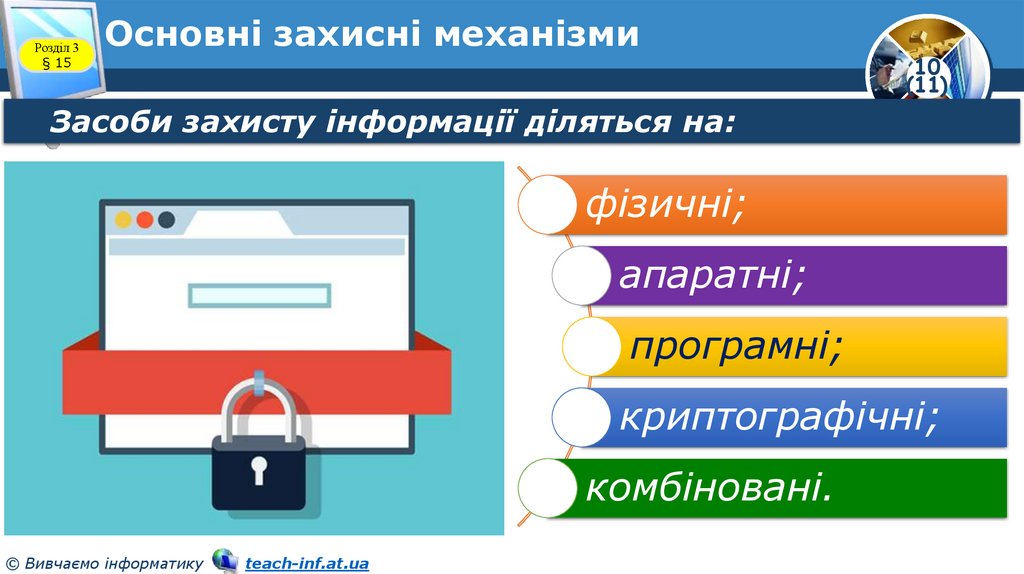

Засоби захисту інформації діляться на:

фізичні;

апаратні;

програмні;

криптографічні;

комбіновані.

© Вивчаємо інформатику

teach-inf.at.ua

8.

Розділ 3§ 15

Основні захисні механізми

Фізичні – різні

інженерні засоби і

споруди, що

утруднюють або

виключають фізичне

проникнення (або

доступ)

правопорушників на

об’єкти захисту і до

матеріальних носіїв

конфіденційної

інформації;

© Вивчаємо інформатику

teach-inf.at.ua

10

(11)

9.

Розділ 3§ 15

Основні захисні механізми

10

(11)

Апаратні – механічні,

електричні, електронні

та інші пристрої,

призначені для захисту

інформації від витоку,

розголошення,

модифікації, знищення,

а також протидії

засобам технічної

розвідки;

© Вивчаємо інформатику

teach-inf.at.ua

10.

Розділ 3§ 15

Основні захисні механізми

Програмні – спеціальні

програми для

комп’ютерів, що

реалізують функції

захисту інформації від

несанкціонованого

доступу, ознайомлення,

копіювання, модифікації,

знищення та блокування;

© Вивчаємо інформатику

teach-inf.at.ua

10

(11)

11.

Розділ 3§ 15

Основні захисні механізми

10

(11)

Криптографічні –

технічні та програмні

засоби шифрування

даних, засновані на

використанні

різноманітних

математичних і

алгоритмічних методів;

© Вивчаємо інформатику

teach-inf.at.ua

12.

Розділ 3§ 15

Основні захисні механізми

10

(11)

Комбіновані – сукупна реалізація апаратних і

програмних засобів і криптографічних методів захисту

інформації.

© Вивчаємо інформатику

teach-inf.at.ua

13.

Розділ 3§ 15

Ідентифікація та

аутентифікація користувачів

10

(11)

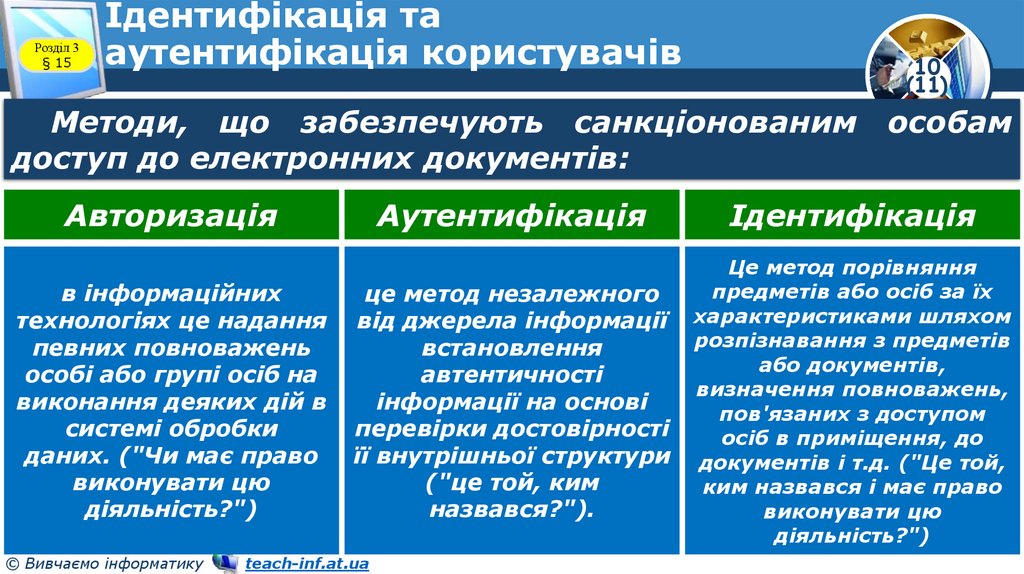

Методи, що забезпечують санкціонованим

доступ до електронних документів:

Авторизація

в інформаційних

технологіях це надання

певних повноважень

особі або групі осіб на

виконання деяких дій в

системі обробки

даних. ("Чи має право

виконувати цю

діяльність?")

© Вивчаємо інформатику

особам

Аутентифікація

Ідентифікація

це метод незалежного

від джерела інформації

встановлення

автентичності

інформації на основі

перевірки достовірності

її внутрішньої структури

("це той, ким

назвався?").

Це метод порівняння

предметів або осіб за їх

характеристиками шляхом

розпізнавання з предметів

або документів,

визначення повноважень,

пов'язаних з доступом

осіб в приміщення, до

документів і т.д. ("Це той,

ким назвався і має право

виконувати цю

діяльність?")

teach-inf.at.ua

14.

Розділ 3§ 15

Ідентифікація та

аутентифікація користувачів

10

(11)

Ідентифікація – це процедура розпізнавання суб'єкта

за

його

ідентифікатором

(простіше

кажучи,

це

визначення імені, логіна або номера).

© Вивчаємо інформатику

teach-inf.at.ua

15.

Розділ 3§ 15

Ідентифікація та

аутентифікація користувачів

10

(11)

Ідентифікація виконується при спробі увійти в будьяку систему (наприклад, в операційну систему або в

сервіс електронної пошти).

Ідентифікатором може бути:

номер телефону

номер паспорта

© Вивчаємо інформатику

teach-inf.at.ua

номер сторінки в соціальній

мережі і т.д.

16.

Розділ 3§ 15

Ідентифікація та

аутентифікація користувачів

10

(11)

Коли нам дзвонять з невідомого номера, що ми

робимо?

Запитуємо "Хто це", тобто

дізнаємося ім'я.

Ім'я в даному випадку і є

ідентифікатор.

А

відповідь

співрозмовника ідентифікація.

© Вивчаємо інформатику

teach-inf.at.ua

вашого

це буде

17.

Розділ 3§ 15

Ідентифікація та

аутентифікація користувачів

Після ідентифікації проводиться аутентифікація

Аутентифікація

—

процедура

встановлення

належності

користувачеві інформації в системі

пред'явленого ним ідентифікатора.

Якщо

ще

простіше,

аутентифікація

–

перевірка

відповідності імені входу і пароля

(введені облікові дані звіряються з

даними, що зберігаються в базі

даних).

© Вивчаємо інформатику

teach-inf.at.ua

10

(11)

18.

Розділ 3§ 15

Способи аутентифікації

Щоб

визначити

чиюсь

справжність,

скористатися трьома факторами:

Пароль - то, що ми

знаємо (слово, PINкод, код для замка,

графічний ключ)

© Вивчаємо інформатику

10

(11)

можна

Пристрій (токен) Біометрика - то, що є

то, що ми маємо

частиною нас

(пластикова карта,

(відбиток пальця,

ключ від замка, USBпортрет, сітківка

ключ)

ока)

teach-inf.at.ua

19.

Розділ 3§ 15

Апаратна аутентифікація

10

(11)

Апаратна аутентифікація ґрунтується на визначенні

особистості користувача за певним предметом, ключем,

що перебуває в його ексклюзивному користуванні.

Карта ідентифікація

користувача

© Вивчаємо інформатику

teach-inf.at.ua

Токени

20.

Розділ 3§ 15

Біометрична аутентифікація

10

(11)

Біометрична (електронна) – основана на унікальності

певних

антропометричних

(фізіологічних)

характеристик людини.

Системи

біометричного

захисту

використовують унікальні для кожної

людини вимірювані характеристики

для перевірки особи індивіда.

Біометричний захист ефективніший

ніж такі методи як, використання

смарт-карток, паролів, PIN-кодів.

© Вивчаємо інформатику

teach-inf.at.ua

21.

Розділ 3§ 15

Біометрична аутентифікація

10

(11)

До біометричних засобів захисту інформації відносять:

Параметри голосу

Візерунок райдужної оболонки

ока і карта сітчатки ока

Риси обличчя

Форма долоні

Відбитки пальців

Форма і спосіб підпису

© Вивчаємо інформатику

teach-inf.at.ua

22.

Розділ 3§ 15

Ідентифікація та

аутентифікація користувачів

10

(11)

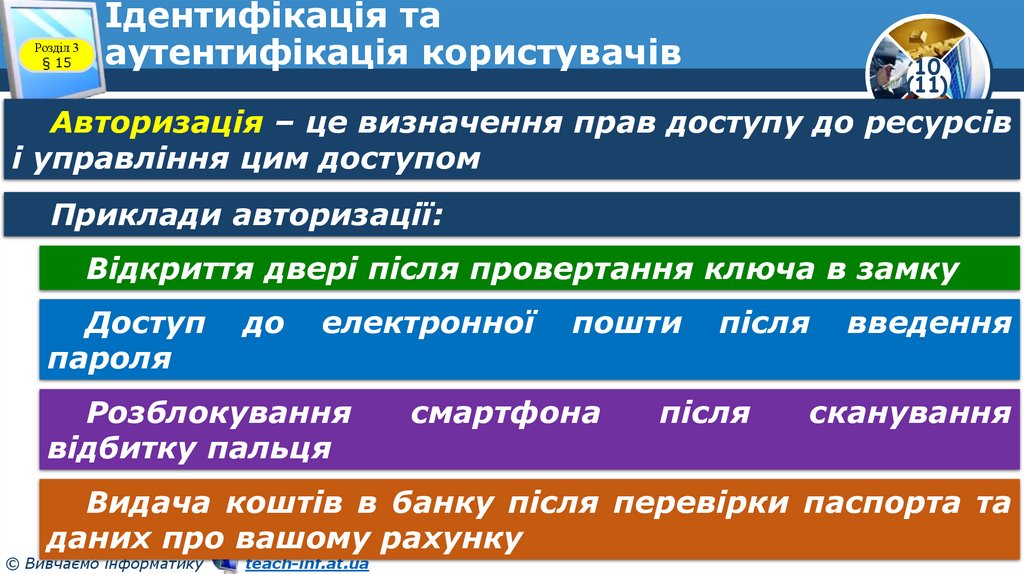

Авторизація – це визначення прав доступу до ресурсів

і управління цим доступом

Приклади авторизації:

Відкриття двері після провертання ключа в замку

Доступ

пароля

до

електронної

Розблокування

відбитку пальця

пошти

смартфона

після

після

введення

сканування

Видача коштів в банку після перевірки паспорта та

даних про вашому рахунку

© Вивчаємо інформатику

teach-inf.at.ua

23.

Розділ 3§ 15

Ідентифікація та

аутентифікація користувачів

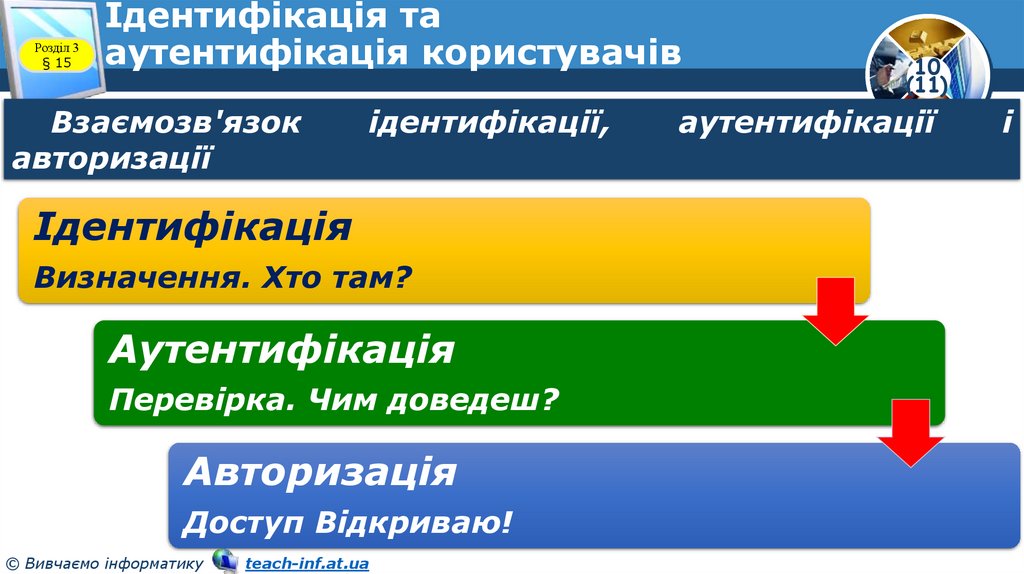

Взаємозв'язок

авторизації

ідентифікації,

Ідентифікація

Визначення. Хто там?

Аутентифікація

Перевірка. Чим доведеш?

Авторизація

Доступ Відкриваю!

© Вивчаємо інформатику

teach-inf.at.ua

10

(11)

аутентифікації

і

24.

Розділ 3§ 15

Забезпечення конфіденційності

електронних документів

10

(11)

Розмежування доступу – частина політики

безпеки,

що

регламентує

правила

доступу

користувачів і процесів до ресурсів інформаційної

сфери.

Розмежування доступу полягає в

тому, щоб кожному зареєстрованому

користувачу

надати

можливості

безперешкодного

доступу

до

інформації в межах його повноважень

і виключити можливості перевищення

цих повноважень.

© Вивчаємо інформатику

teach-inf.at.ua

25.

Розділ 3§ 15

Електронний офіс

Електронний офіс –

це технологія

обробки інформації в

установі

електронними

засобами, що

базується на обробці

даних, документів,

таблиць, текстів,

зображень, графіків.

© Вивчаємо інформатику

teach-inf.at.ua

10

(11)

26.

Розділ 3§ 15

Електронний офіс

10

(11)

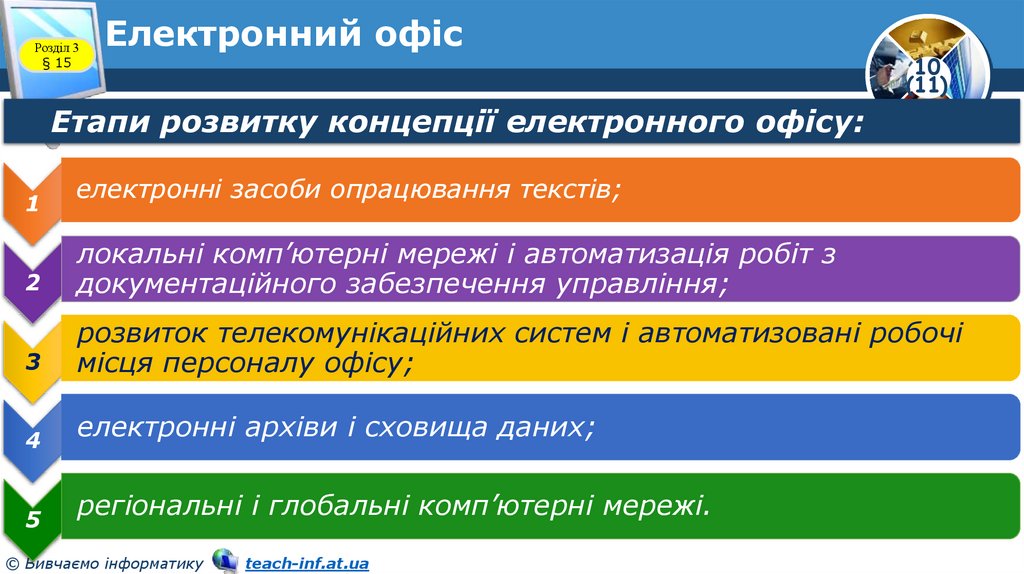

Етапи розвитку концепції електронного офісу:

1

електронні засоби опрацювання текстів;

2

локальні комп’ютерні мережі і автоматизація робіт з

документаційного забезпечення управління;

3

розвиток телекомунікаційних систем і автоматизовані робочі

місця персоналу офісу;

4

5

електронні архіви і сховища даних;

регіональні і глобальні комп’ютерні мережі.

© Вивчаємо інформатику

teach-inf.at.ua

27.

Розділ 3§ 15

Електронний офіс

10

(11)

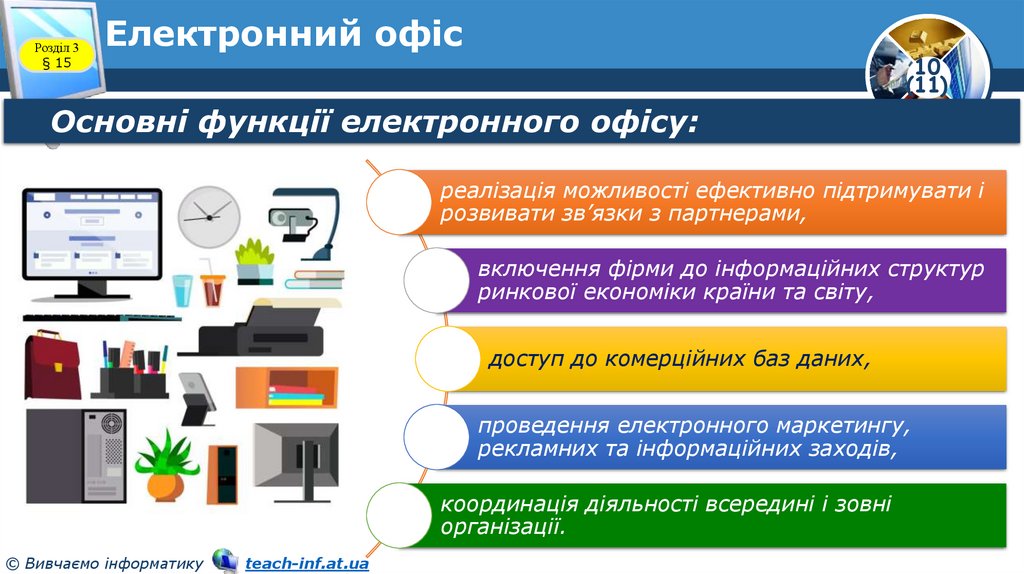

Основні функції електронного офісу:

реалізація можливості ефективно підтримувати і

розвивати зв’язки з партнерами,

включення фірми до інформаційних структур

ринкової економіки країни та світу,

доступ до комерційних баз даних,

проведення електронного маркетингу,

рекламних та інформаційних заходів,

координація діяльності всередині і зовні

організації.

© Вивчаємо інформатику

teach-inf.at.ua

28.

Розділ 3§ 15

Запитання для рефлексії

10

(11)

1. Чи досяг я поставленої мети на уроці?

2. Що можна розповісти батькам про мою роботу на

уроці?

3. Чи можу я пишатися

результатами

навчальної діяльності

на уроці?

4. Що здивувало мене на

уроці?

© Вивчаємо інформатику

teach-inf.at.ua

29.

Розділ 3§ 15

Домашнє завдання

Сформулювати питання

для самостійних

досліджень про

електронний офіс.

Провести необхідні

дослідження.

Оприлюднити результати

досліджень

© Вивчаємо інформатику

teach-inf.at.ua

10

(11)

30.

Розділ 3§ 15

Працюємо за комп’ютером

10

(11)

Створіть бюлетень

“Біометрична аутентифікація”

© Вивчаємо інформатику

teach-inf.at.ua

1. Розмісіть роботу на Googleдиску,

надайте

доступ,

для

перегляду

і

редагування

учителю і 2 однокласникам.

2. Перегляньте

проектну

роботу своїх друзів. Додайте

коментарі. Порівняйте змістовну

частину і оформлення.

3. Оцініть власну роботу і

переглянуті роботи.

31.

Дякую за увагу!10

(11)

Урок 15

За навчальною програмою 2018 року

Информатика

Информатика