Похожие презентации:

2_ISPDn

1. Формирование требований к защите информации, содержащейся в информационной системе персональных данных

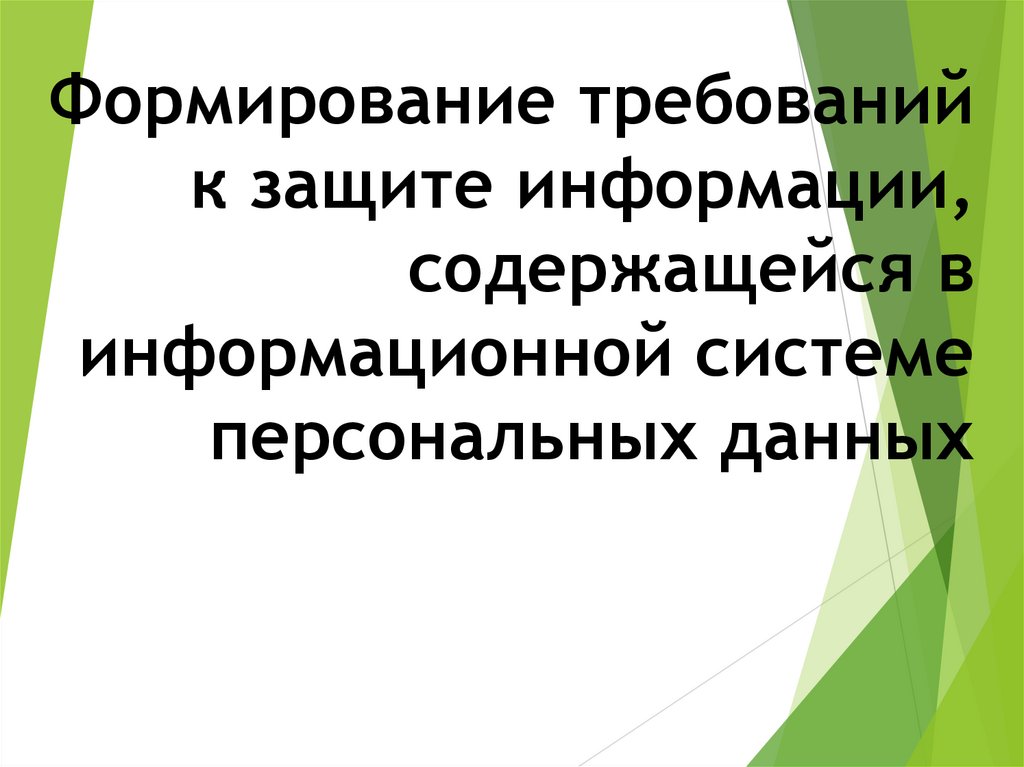

2. Приказ ФСТЭК России от 18.2.2013 г. № 21

принят во исполнение ч. 4 ст. 19 Федеральногозакона от 27.07.2006 г. № 152-ФЗ «О персональных

данных»

Документ:

«Состав и содержание

организационных и

технических мер по

обеспечению

безопасности

персональных данных

при их обработке в

ИСПДн»

устанавливает перечень обязательных мер по

обеспечению безопасности ПДн

не рассматривает вопросы, касающиеся

государственной тайны и СКЗИ

требования приказа носят обязательный характер

для операторов или лиц, осуществляющих

обработку персональных данных по поручению

оператора

3. Общие положения

Безопасность ПДн при их обработке в ИСПДн обеспечиваетоператор или лицо, осуществляющее обработку ПДн по поручению

оператора в соответствии с законодательством РФ

Меры по обеспечению безопасности ПДн реализуются в рамках

СЗПДн и должны быть направлены на нейтрализацию актуальных

угроз безопасности персональных данных.

Меры по обеспечению безопасности ПДн реализуются в том числе

посредством применения в ИСПДн средств защиты информации,

прошедших в установленном порядке процедуру оценки

соответствия.

4. Основные задачи создания СЗПДн

определение структурных подразделений и отдельных должностных лиц,принимающих участие в процессах обработки ПДн;

определение целей и правовых оснований обработки ПДн;

выявление и документирование ИС, в которых производится

обработка ПДн как с использованием средств автоматизации, так и без

использования таковых;

проведение классификации ИСПДн в соответствии с

предусмотренным порядком (определение уровня защищенности);

разработка моделей угроз безопасности ПДн при их обработке в

ИСПДн;

разработка Технического задания / Технического проекта СЗПДн;

разработка организационно-распорядительных документов,

регламентирующих основные аспекты, связанные с обработкой ПДн;

поставка и внедрение средств защиты информации.

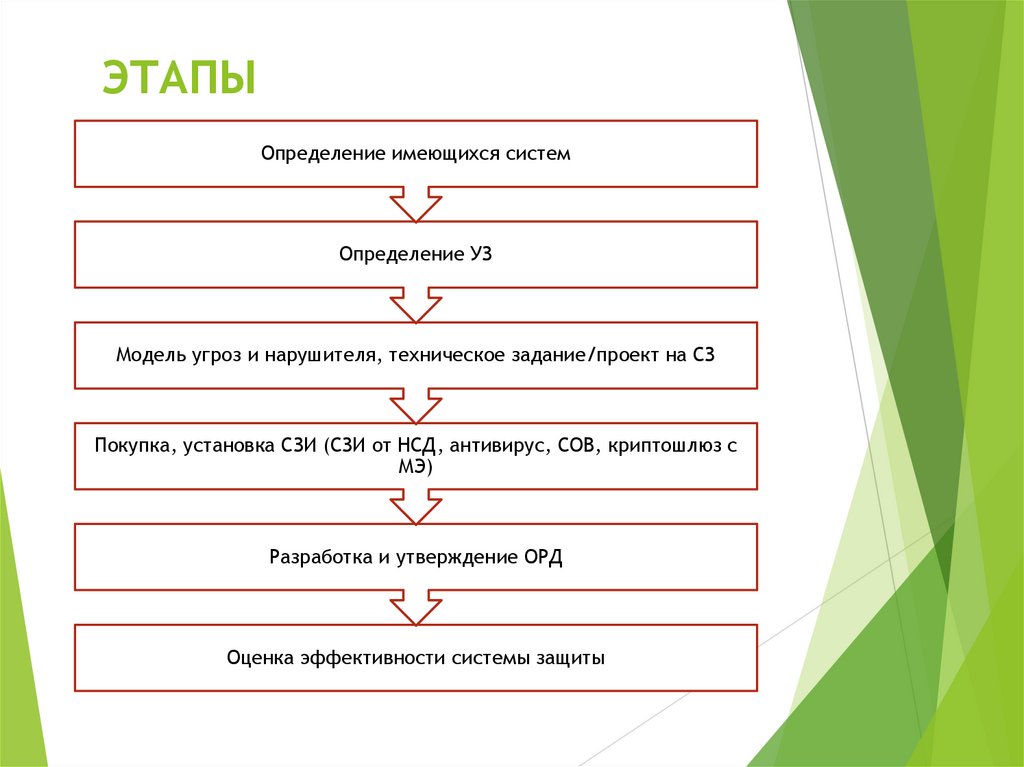

5. ЭТАПЫ

Определение имеющихся системОпределение УЗ

Модель угроз и нарушителя, техническое задание/проект на СЗ

Покупка, установка СЗИ (СЗИ от НСД, антивирус, СОВ, криптошлюз с

МЭ)

Разработка и утверждение ОРД

Оценка эффективности системы защиты

6. УРОВНИ ЗАЩИЩЕННОСТИ ПДн

КатегорияСубъект

УЗ

Тип угроз

Объем

7. ОБЪЕМ ПДН

Более 100 000субъектов

ПДн

Менее 100

000 субъектов

ПДн

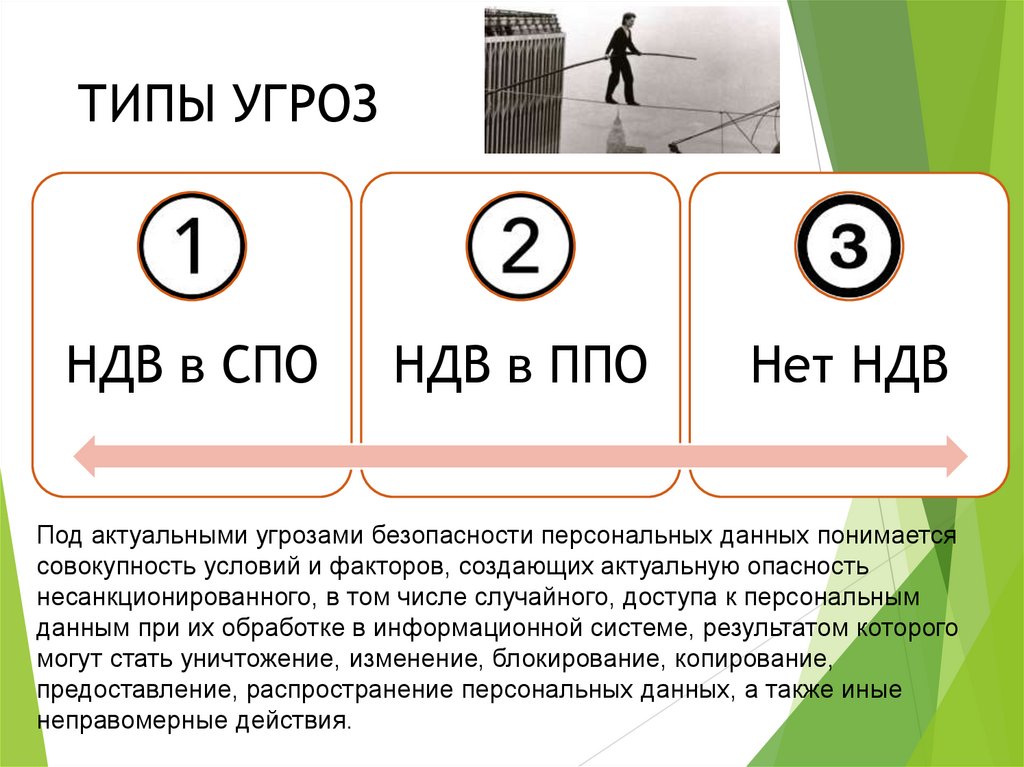

8. ТИПЫ УГРОЗ

НДВ в СПОНДВ в ППО

Нет НДВ

Под актуальными угрозами безопасности персональных данных понимается

совокупность условий и факторов, создающих актуальную опасность

несанкционированного, в том числе случайного, доступа к персональным

данным при их обработке в информационной системе, результатом которого

могут стать уничтожение, изменение, блокирование, копирование,

предоставление, распространение персональных данных, а также иные

неправомерные действия.

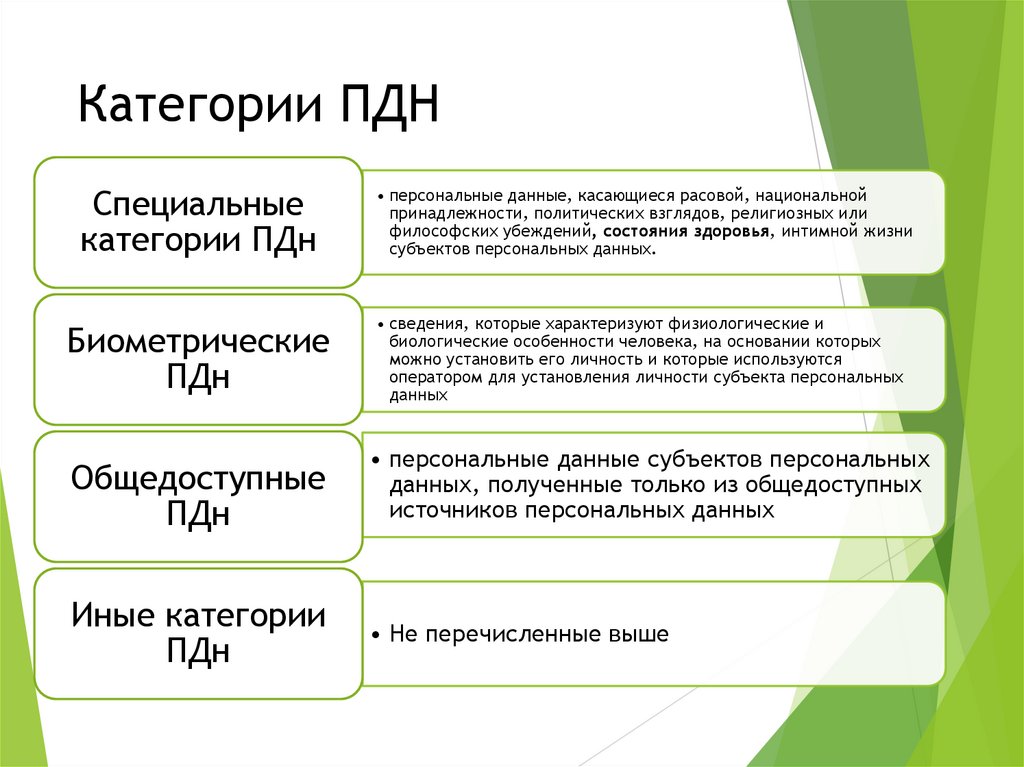

9. Категории ПДН

Специальныекатегории ПДн

• персональные данные, касающиеся расовой, национальной

принадлежности, политических взглядов, религиозных или

философских убеждений, состояния здоровья, интимной жизни

субъектов персональных данных.

Биометрические

ПДн

• сведения, которые характеризуют физиологические и

биологические особенности человека, на основании которых

можно установить его личность и которые используются

оператором для установления личности субъекта персональных

данных

Общедоступные

ПДн

• персональные данные субъектов персональных

данных, полученные только из общедоступных

источников персональных данных

Иные категории

ПДн

• Не перечисленные выше

10.

Категория ПДнУсловие

более 100.000

не сотрудники

специальные менее 100.000

категории ПДн не сотрудники

сотрудники

биометрически

вне зависимости

е ПДн

более 100.000

общедоступные не сотрудники

ПДн

менее 100.000

не сотрудники

более 100.000

не сотрудники

иные категории менее 100.000

не сотрудники

ПДн

сотрудники

Угрозы 1 типа Угрозы 2 типа

Угрозы 3

типа

1

1

2

1

2

3

1

2

3

1

2

3

2

2

4

2

3

4

1

2

3

1

3

4

1

3

4

10

11.

Модель угроз безопасности информации строиться с использованиемметодических документов ФСТЭК России

Методика оценки угроз безопасности информации

11

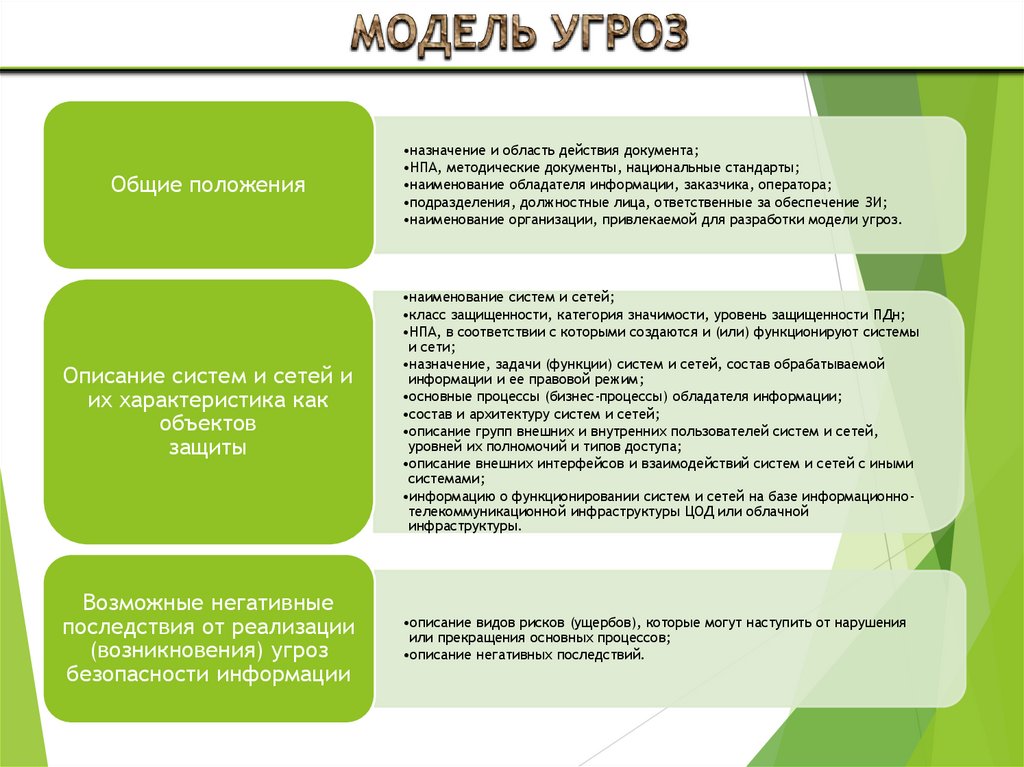

12.

Общие положения•назначение и область действия документа;

•НПА, методические документы, национальные стандарты;

•наименование обладателя информации, заказчика, оператора;

•подразделения, должностные лица, ответственные за обеспечение ЗИ;

•наименование организации, привлекаемой для разработки модели угроз.

Описание систем и сетей и

их характеристика как

объектов

защиты

•наименование систем и сетей;

•класс защищенности, категория значимости, уровень защищенности ПДн;

•НПА, в соответствии с которыми создаются и (или) функционируют системы

и сети;

•назначение, задачи (функции) систем и сетей, состав обрабатываемой

информации и ее правовой режим;

•основные процессы (бизнес-процессы) обладателя информации;

•состав и архитектуру систем и сетей;

•описание групп внешних и внутренних пользователей систем и сетей,

уровней их полномочий и типов доступа;

•описание внешних интерфейсов и взаимодействий систем и сетей с иными

системами;

•информацию о функционировании систем и сетей на базе информационнотелекоммуникационной инфраструктуры ЦОД или облачной

инфраструктуры.

Возможные негативные

последствия от реализации

(возникновения) угроз

безопасности информации

•описание видов рисков (ущербов), которые могут наступить от нарушения

или прекращения основных процессов;

•описание негативных последствий.

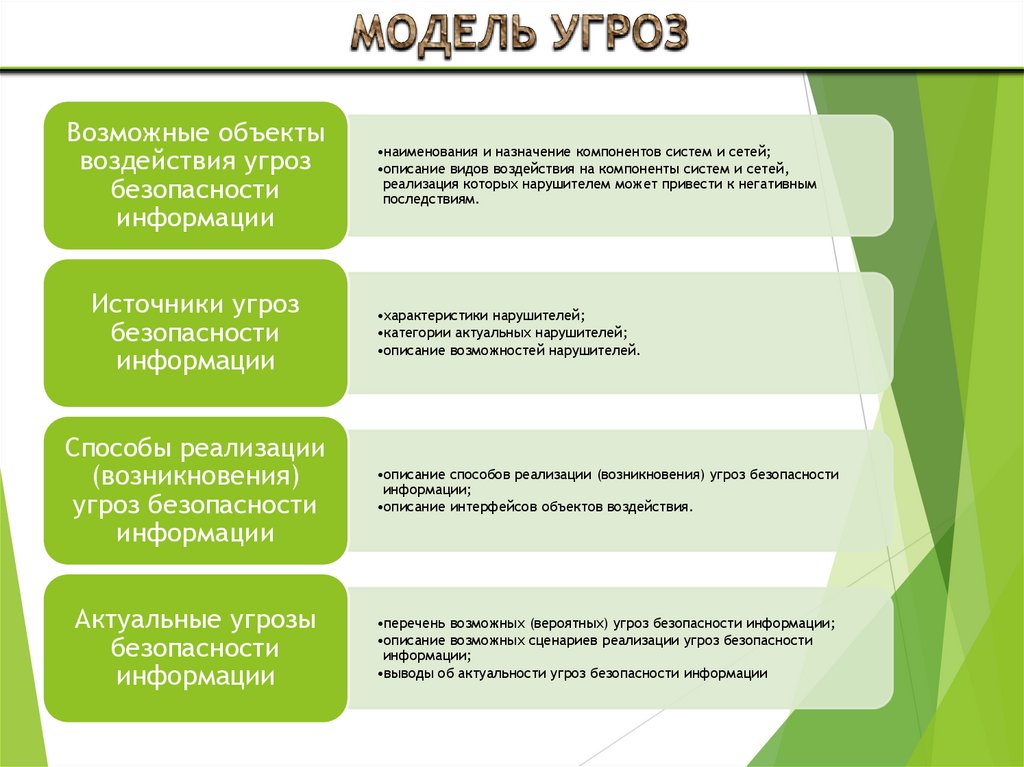

13.

Возможные объектывоздействия угроз

безопасности

информации

Источники угроз

безопасности

информации

•наименования и назначение компонентов систем и сетей;

•описание видов воздействия на компоненты систем и сетей,

реализация которых нарушителем может привести к негативным

последствиям.

•характеристики нарушителей;

•категории актуальных нарушителей;

•описание возможностей нарушителей.

Способы реализации

(возникновения)

угроз безопасности

информации

•описание способов реализации (возникновения) угроз безопасности

информации;

•описание интерфейсов объектов воздействия.

Актуальные угрозы

безопасности

информации

•перечень возможных (вероятных) угроз безопасности информации;

•описание возможных сценариев реализации угроз безопасности

информации;

•выводы об актуальности угроз безопасности информации

14.

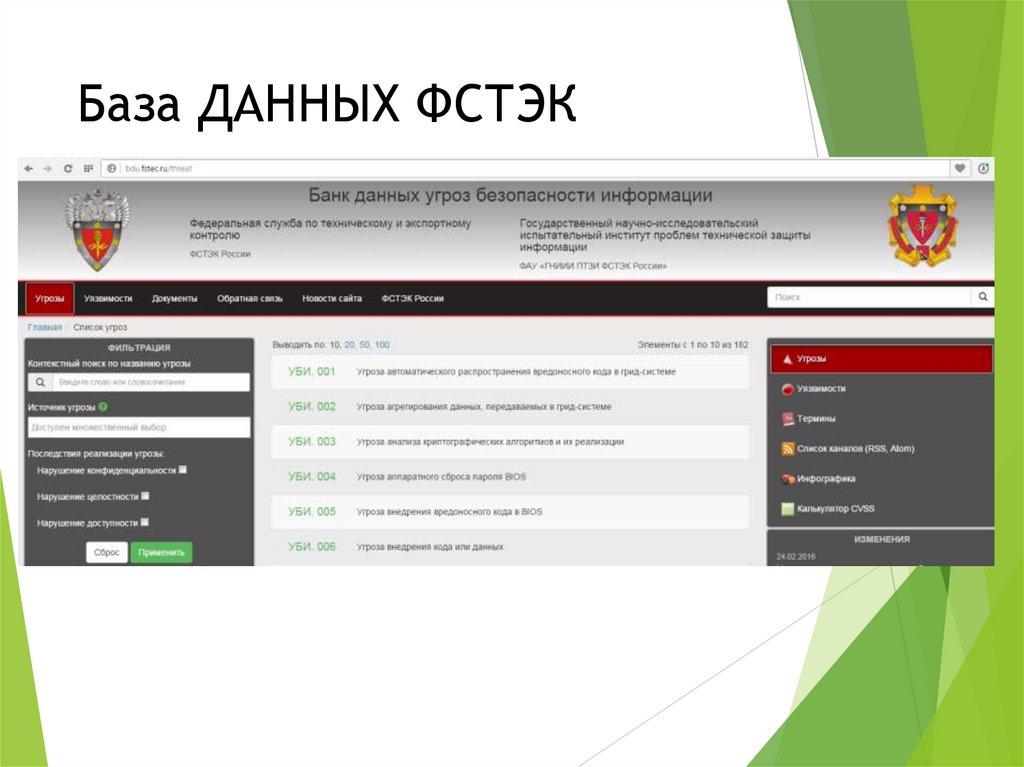

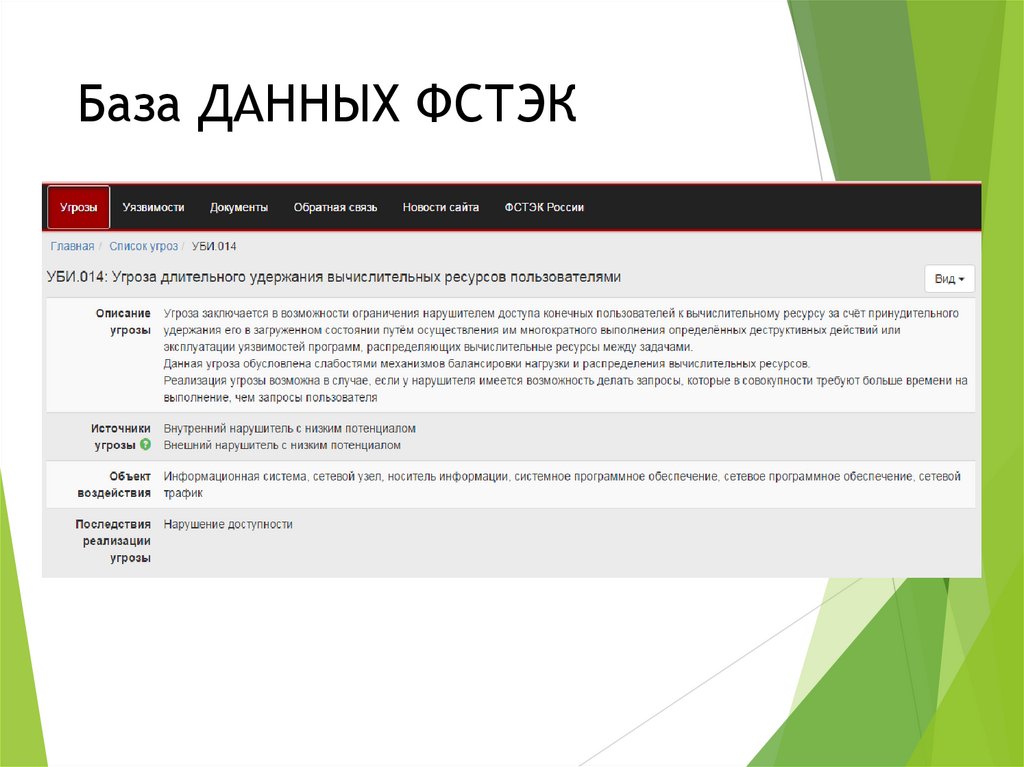

Исходные данные15. База ДАННЫХ ФСТЭК

16. База ДАННЫХ ФСТЭК

17. Определение актуальных угроз

18.

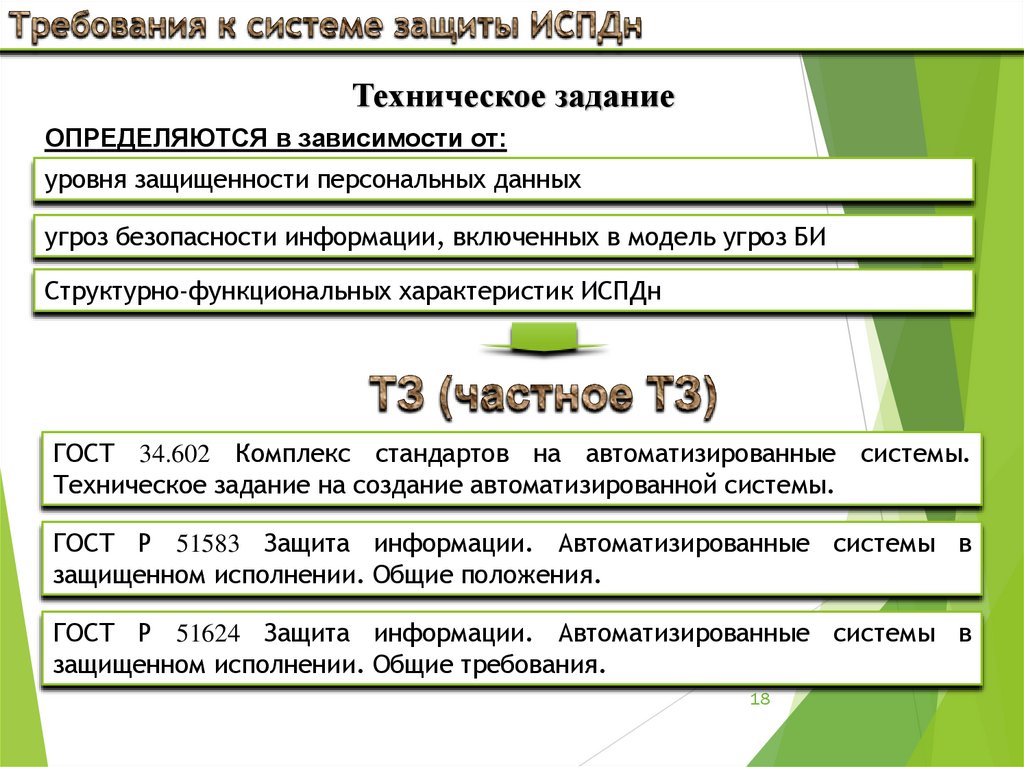

Техническое заданиеОПРЕДЕЛЯЮТСЯ в зависимости от:

уровня защищенности персональных данных

угроз безопасности информации, включенных в модель угроз БИ

Структурно-функциональных характеристик ИСПДн

ГОСТ 34.602 Комплекс стандартов на автоматизированные системы.

Техническое задание на создание автоматизированной системы.

ГОСТ Р 51583 Защита информации. Автоматизированные системы в

защищенном исполнении. Общие положения.

ГОСТ Р 51624 Защита информации. Автоматизированные системы в

защищенном исполнении. Общие требования.

18

19.

1920.

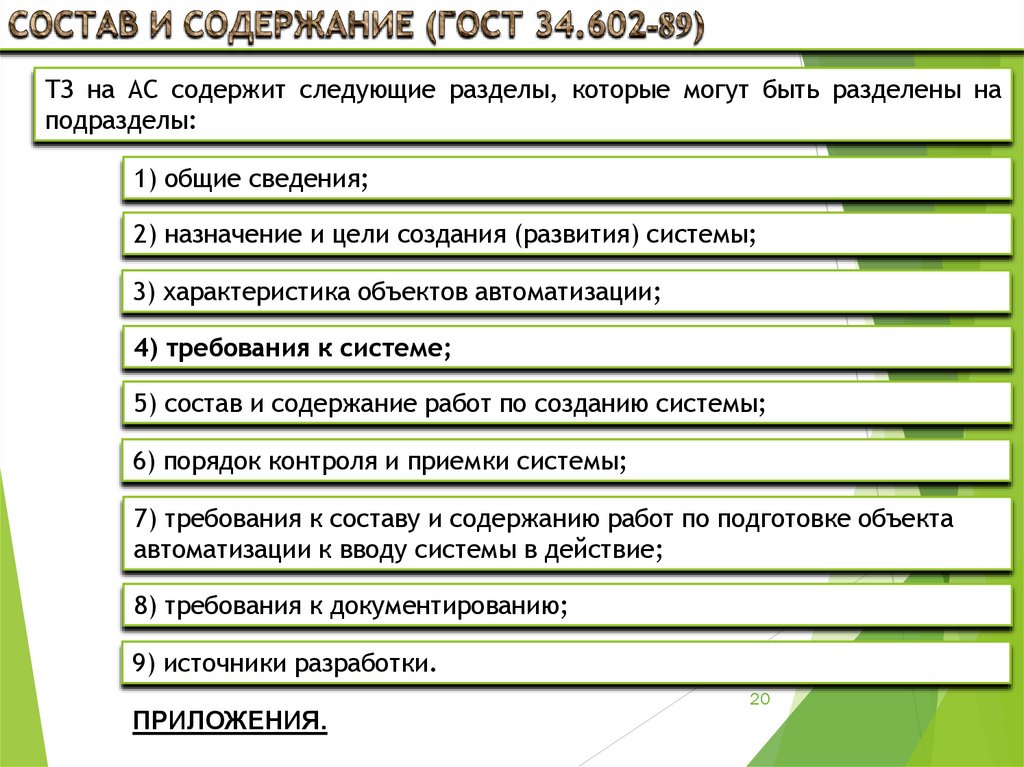

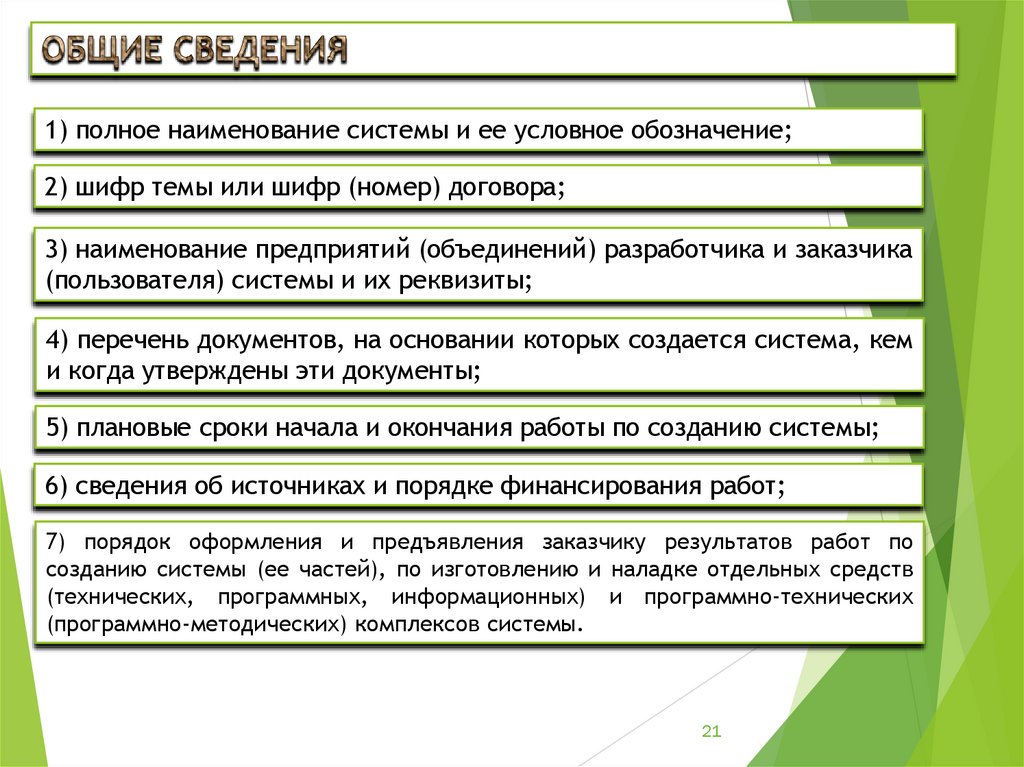

ТЗ на АС содержит следующие разделы, которые могут быть разделены наподразделы:

1) общие сведения;

2) назначение и цели создания (развития) системы;

3) характеристика объектов автоматизации;

4) требования к системе;

5) состав и содержание работ по созданию системы;

6) порядок контроля и приемки системы;

7) требования к составу и содержанию работ по подготовке объекта

автоматизации к вводу системы в действие;

8) требования к документированию;

9) источники разработки.

ПРИЛОЖЕНИЯ.

20

21.

1) полное наименование системы и ее условное обозначение;2) шифр темы или шифр (номер) договора;

3) наименование предприятий (объединений) разработчика и заказчика

(пользователя) системы и их реквизиты;

4) перечень документов, на основании которых создается система, кем

и когда утверждены эти документы;

5) плановые сроки начала и окончания работы по созданию системы;

6) сведения об источниках и порядке финансирования работ;

7) порядок оформления и предъявления заказчику результатов работ по

созданию системы (ее частей), по изготовлению и наладке отдельных средств

(технических, программных, информационных) и программно-технических

(программно-методических) комплексов системы.

21

22.

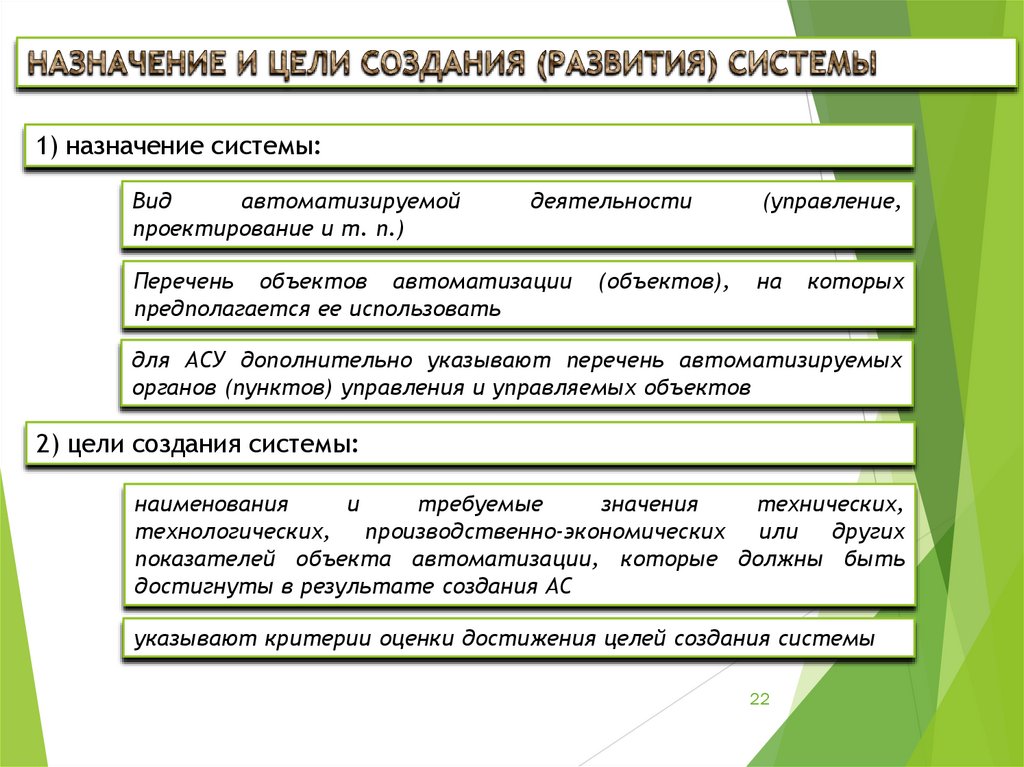

1) назначение системы:Вид

автоматизируемой

проектирование и т. п.)

деятельности

Перечень объектов автоматизации

предполагается ее использовать

(объектов),

(управление,

на

которых

для АСУ дополнительно указывают перечень автоматизируемых

органов (пунктов) управления и управляемых объектов

2) цели создания системы:

наименования

и

требуемые

значения

технических,

технологических, производственно-экономических или других

показателей объекта автоматизации, которые должны быть

достигнуты в результате создания АС

указывают критерии оценки достижения целей создания системы

22

23.

1) краткие сведения об объекте автоматизации или ссылки надокументы, содержащие такую информацию;

2) сведения об условиях эксплуатации объекта автоматизации и

характеристиках окружающей среды.

23

24.

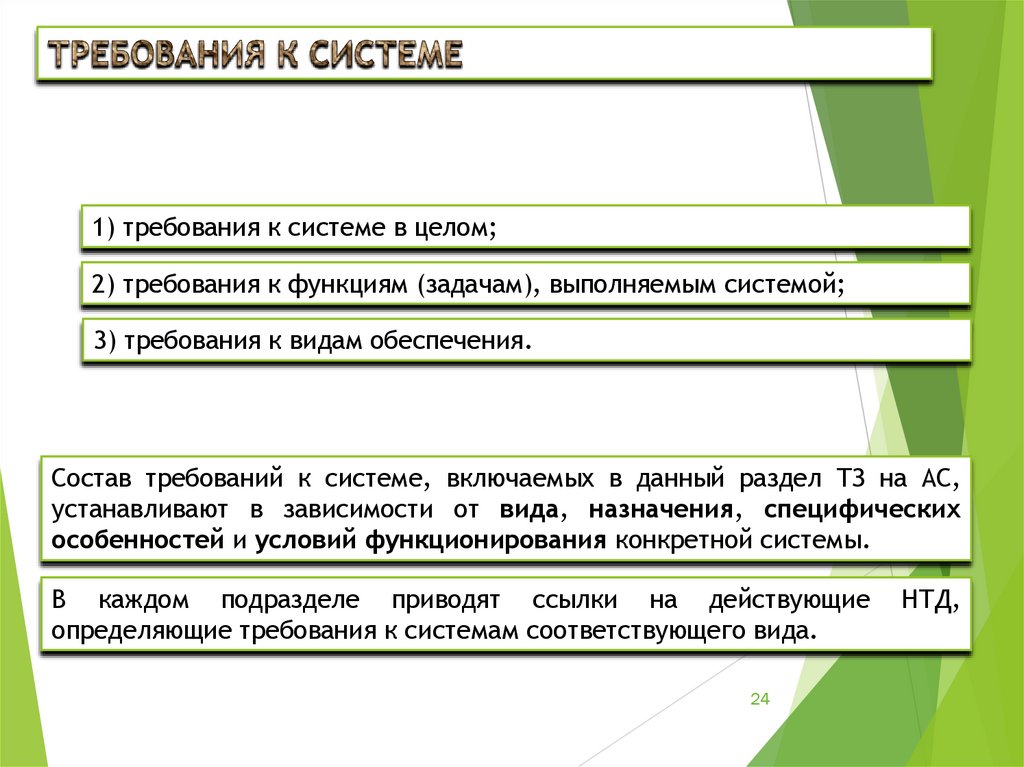

1) требования к системе в целом;2) требования к функциям (задачам), выполняемым системой;

3) требования к видам обеспечения.

Состав требований к системе, включаемых в данный раздел ТЗ на АС,

устанавливают в зависимости от вида, назначения, специфических

особенностей и условий функционирования конкретной системы.

В каждом подразделе приводят ссылки на действующие

определяющие требования к системам соответствующего вида.

24

НТД,

25.

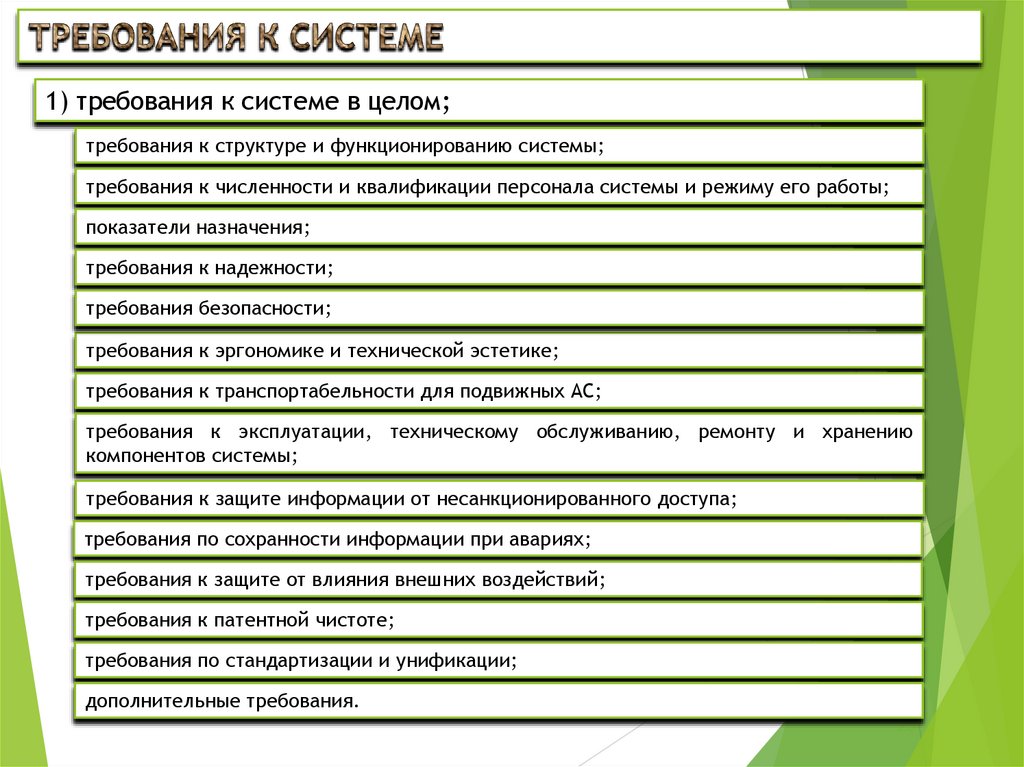

1) требования к системе в целом;требования к структуре и функционированию системы;

требования к численности и квалификации персонала системы и режиму его работы;

показатели назначения;

требования к надежности;

требования безопасности;

требования к эргономике и технической эстетике;

требования к транспортабельности для подвижных АС;

требования к эксплуатации, техническому обслуживанию, ремонту и хранению

компонентов системы;

требования к защите информации от несанкционированного доступа;

требования по сохранности информации при авариях;

требования к защите от влияния внешних воздействий;

требования к патентной чистоте;

требования по стандартизации и унификации;

дополнительные требования.

25

26.

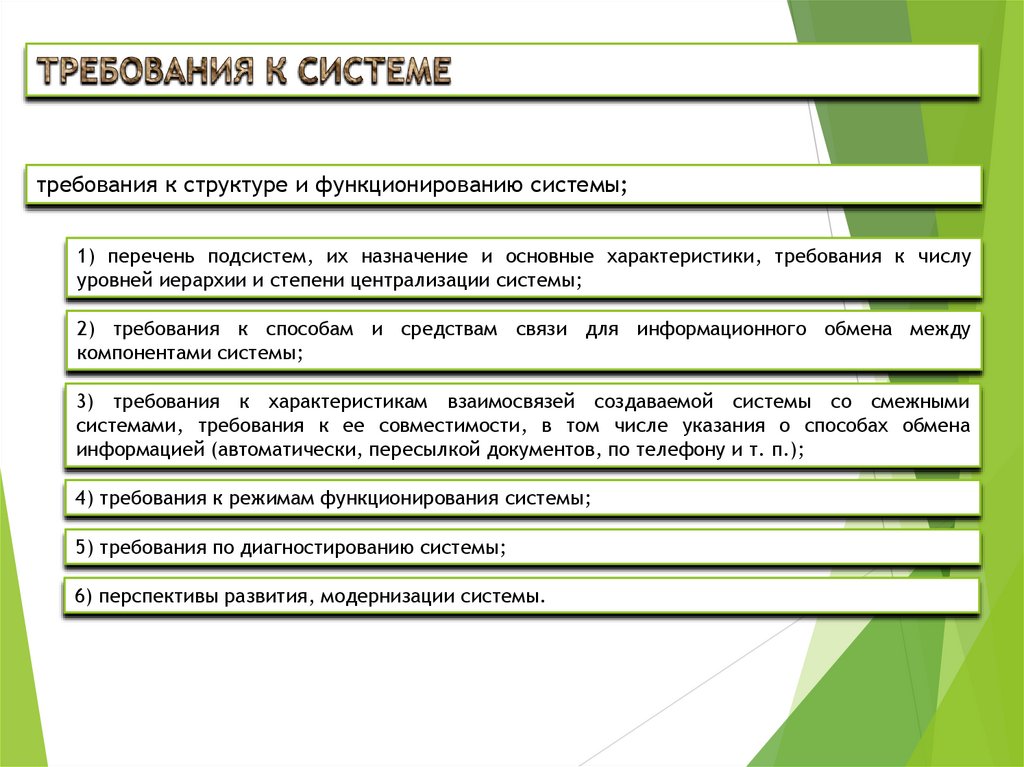

требования к структуре и функционированию системы;1) перечень подсистем, их назначение и основные характеристики, требования к числу

уровней иерархии и степени централизации системы;

2) требования к способам и средствам связи для информационного обмена между

компонентами системы;

3) требования к характеристикам взаимосвязей создаваемой системы со смежными

системами, требования к ее совместимости, в том числе указания о способах обмена

информацией (автоматически, пересылкой документов, по телефону и т. п.);

4) требования к режимам функционирования системы;

5) требования по диагностированию системы;

6) перспективы развития, модернизации системы.

27.

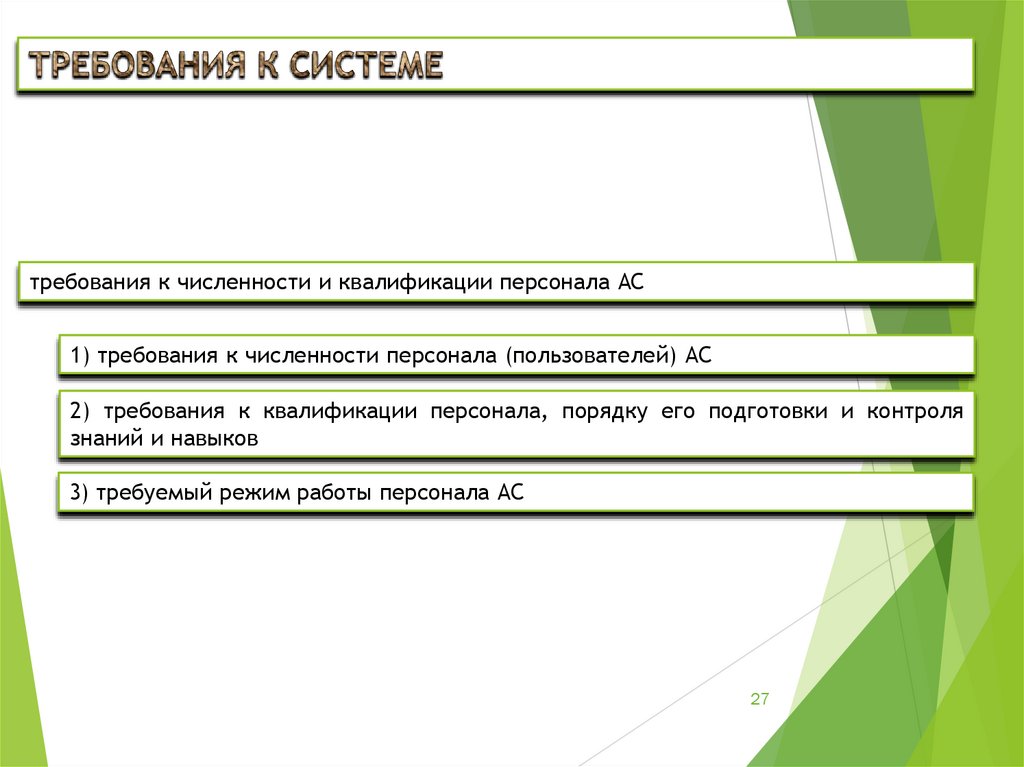

требования к численности и квалификации персонала АС1) требования к численности персонала (пользователей) АС

2) требования к квалификации персонала, порядку его подготовки и контроля

знаний и навыков

3) требуемый режим работы персонала АС

27

28.

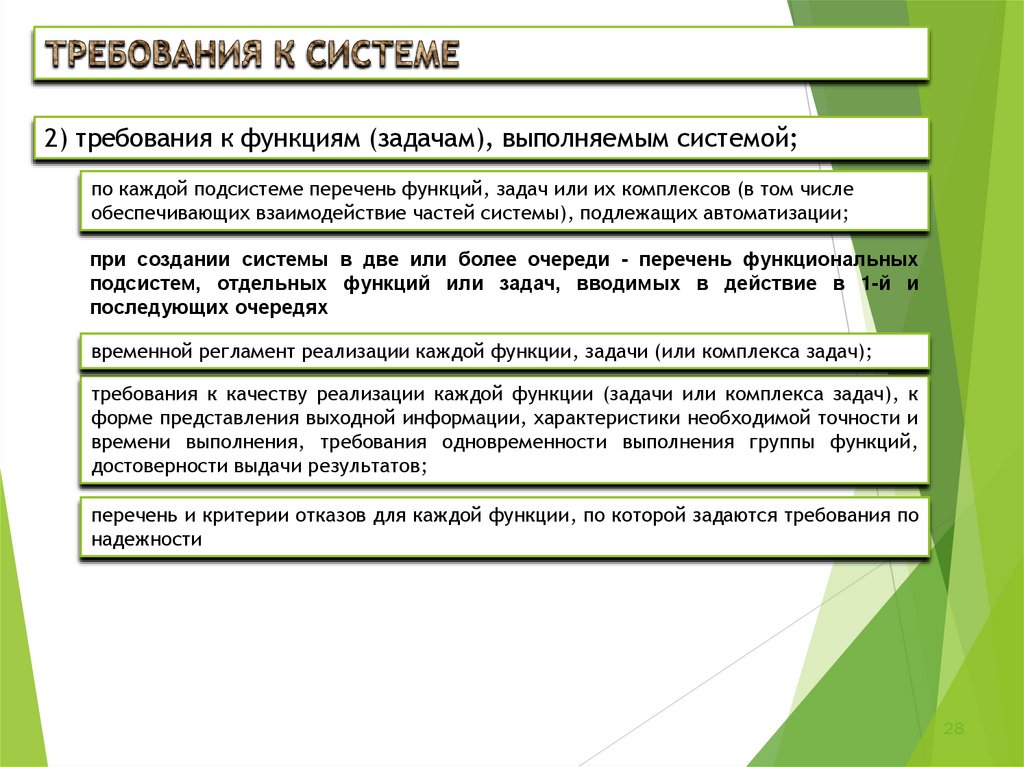

2) требования к функциям (задачам), выполняемым системой;по каждой подсистеме перечень функций, задач или их комплексов (в том числе

обеспечивающих взаимодействие частей системы), подлежащих автоматизации;

при создании системы в две или более очереди - перечень функциональных

подсистем, отдельных функций или задач, вводимых в действие в 1-й и

последующих очередях

временной регламент реализации каждой функции, задачи (или комплекса задач);

требования к качеству реализации каждой функции (задачи или комплекса задач), к

форме представления выходной информации, характеристики необходимой точности и

времени выполнения, требования одновременности выполнения группы функций,

достоверности выдачи результатов;

перечень и критерии отказов для каждой функции, по которой задаются требования по

надежности

28

29.

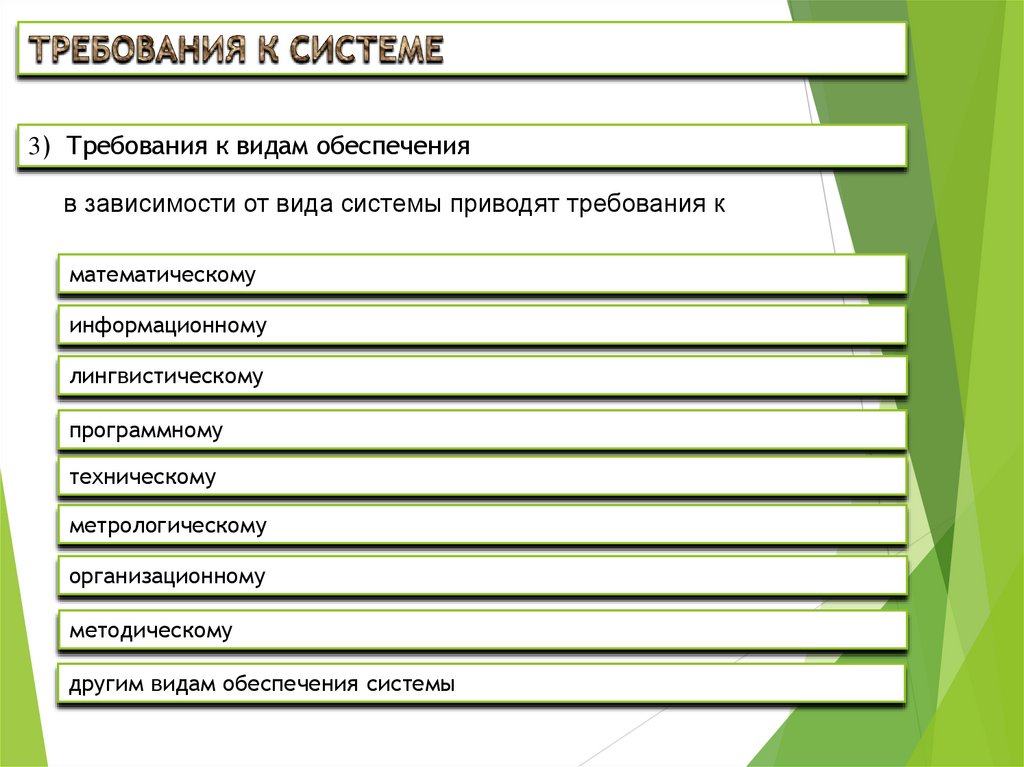

3) Требования к видам обеспеченияв зависимости от вида системы приводят требования к

математическому

информационному

лингвистическому

программному

техническому

метрологическому

организационному

методическому

другим видам обеспечения системы

30.

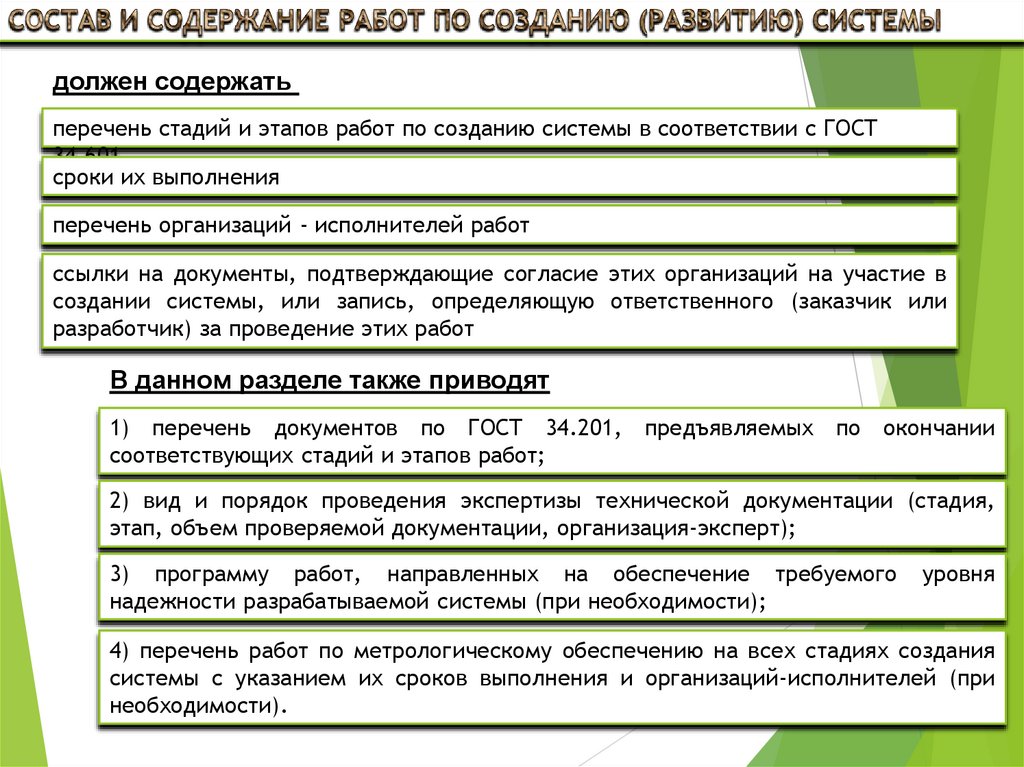

должен содержатьперечень стадий и этапов работ по созданию системы в соответствии с ГОСТ

34.601

сроки их выполнения

перечень организаций - исполнителей работ

ссылки на документы, подтверждающие согласие этих организаций на участие в

создании системы, или запись, определяющую ответственного (заказчик или

разработчик) за проведение этих работ

В данном разделе также приводят

1) перечень документов по ГОСТ 34.201, предъявляемых по окончании

соответствующих стадий и этапов работ;

2) вид и порядок проведения экспертизы технической документации (стадия,

этап, объем проверяемой документации, организация-эксперт);

3) программу работ, направленных на обеспечение требуемого

надежности разрабатываемой системы (при необходимости);

уровня

4) перечень работ по метрологическому обеспечению на всех стадиях создания

системы с указанием их сроков выполнения и организаций-исполнителей (при

30

необходимости).

31.

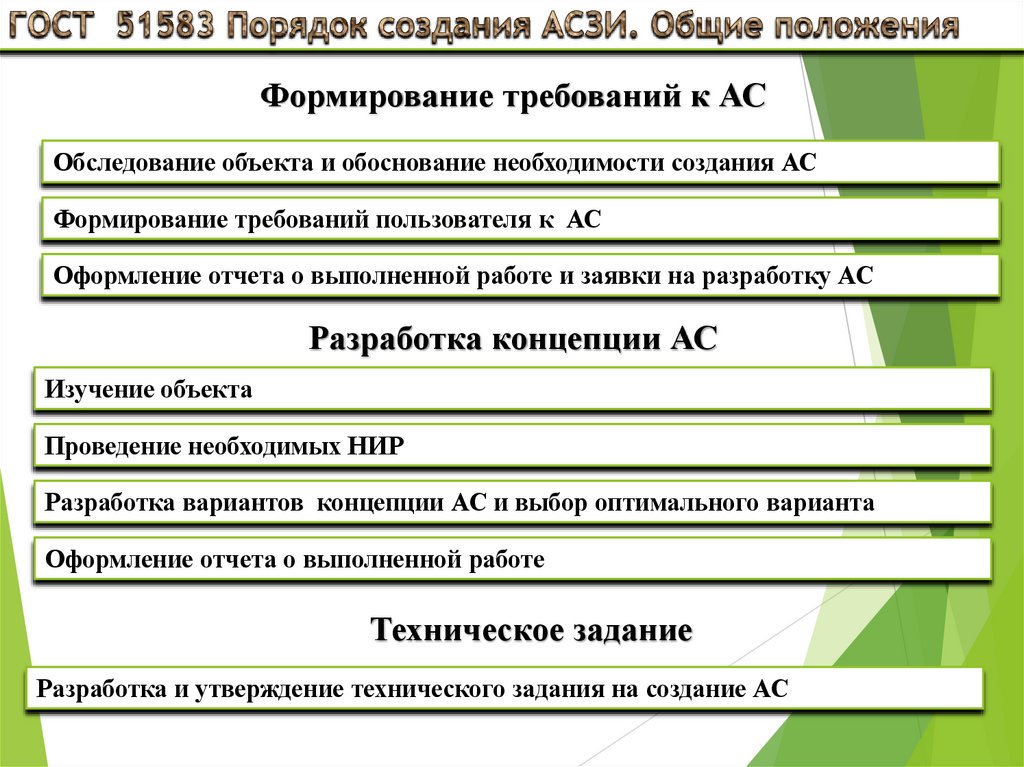

Формирование требований к АСОбследование объекта и обоснование необходимости создания АС

Формирование требований пользователя к АС

Оформление отчета о выполненной работе и заявки на разработку АС

Разработка концепции АС

Изучение объекта

Проведение необходимых НИР

Разработка вариантов концепции АС и выбор оптимального варианта

Оформление отчета о выполненной работе

Техническое задание

Разработка и утверждение технического задания на создание 31

АС

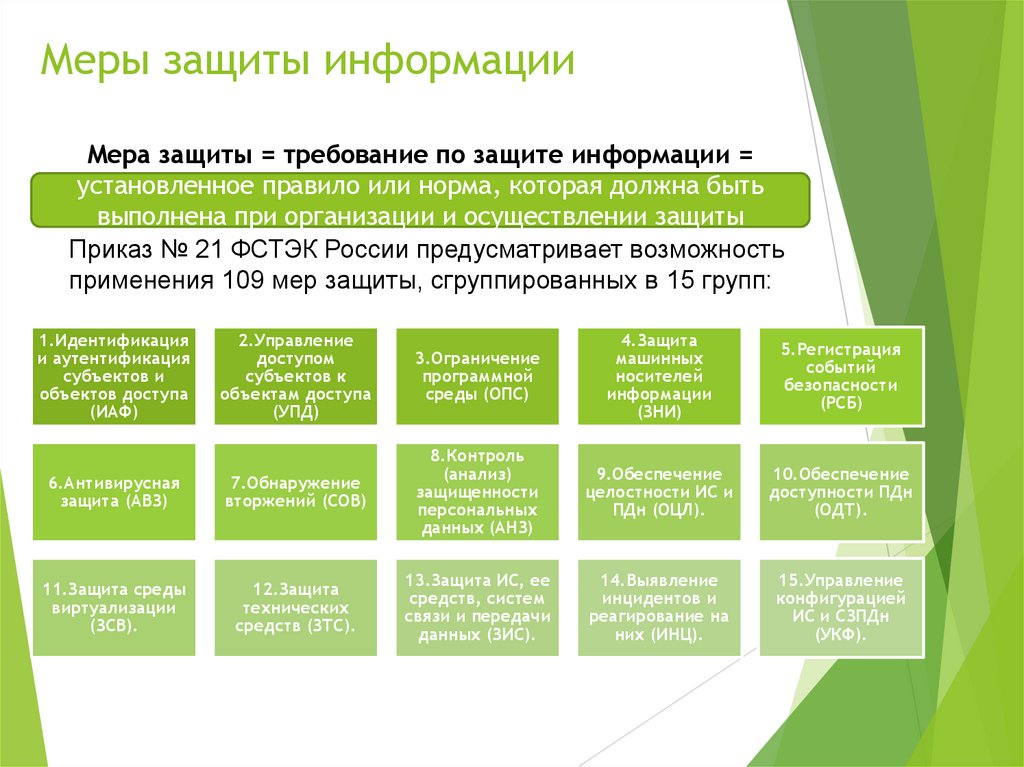

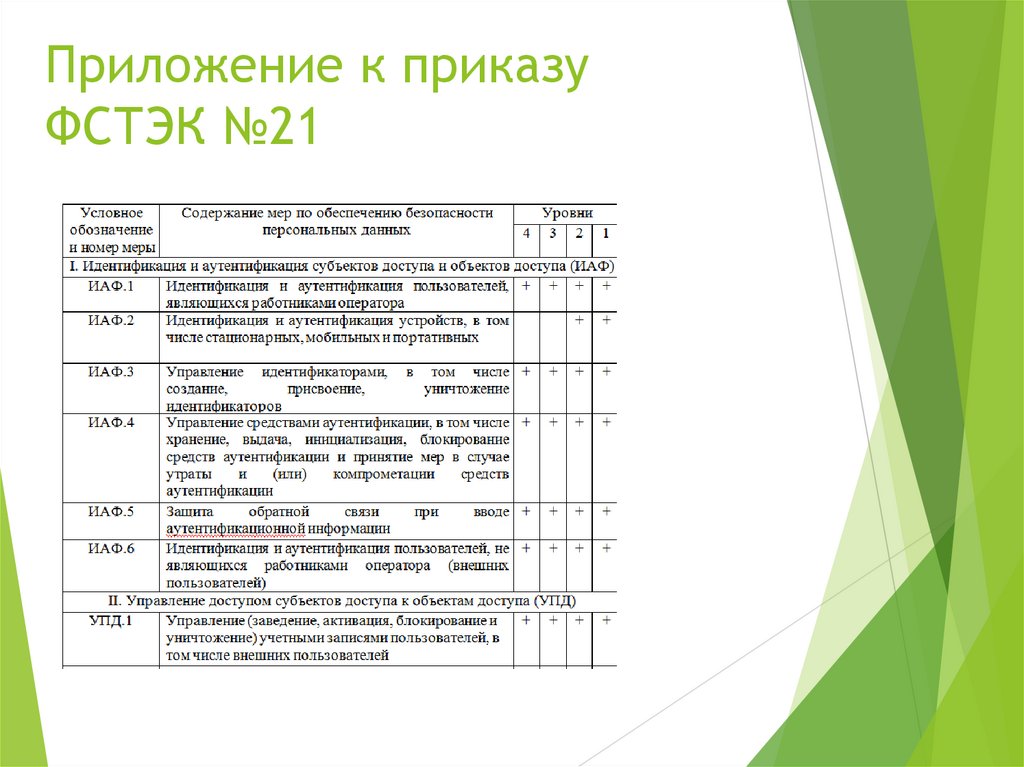

32. Меры защиты информации

Мера защиты = требование по защите информации =установленное правило или норма, которая должна быть

выполнена при организации и осуществлении защиты

информации.

Приказ № 21 ФСТЭК России

предусматривает возможность

применения 109 мер защиты, сгруппированных в 15 групп:

1.Идентификация

и аутентификация

субъектов и

объектов доступа

(ИАФ)

2.Управление

доступом

субъектов к

объектам доступа

(УПД)

3.Ограничение

программной

среды (ОПС)

4.Защита

машинных

носителей

информации

(ЗНИ)

5.Регистрация

событий

безопасности

(РСБ)

7.Обнаружение

вторжений (СОВ)

8.Контроль

(анализ)

защищенности

персональных

данных (АНЗ)

6.Антивирусная

защита (АВЗ)

9.Обеспечение

целостности ИС и

ПДн (ОЦЛ).

10.Обеспечение

доступности ПДн

(ОДТ).

11.Защита среды

виртуализации

(ЗСВ).

12.Защита

технических

средств (ЗТС).

13.Защита ИС, ее

средств, систем

связи и передачи

данных (ЗИС).

14.Выявление

инцидентов и

реагирование на

них (ИНЦ).

15.Управление

конфигурацией

ИС и СЗПДн

(УКФ).

33. Приложение к приказу ФСТЭК №21

34. Как выбрать необходимые меры защиты?

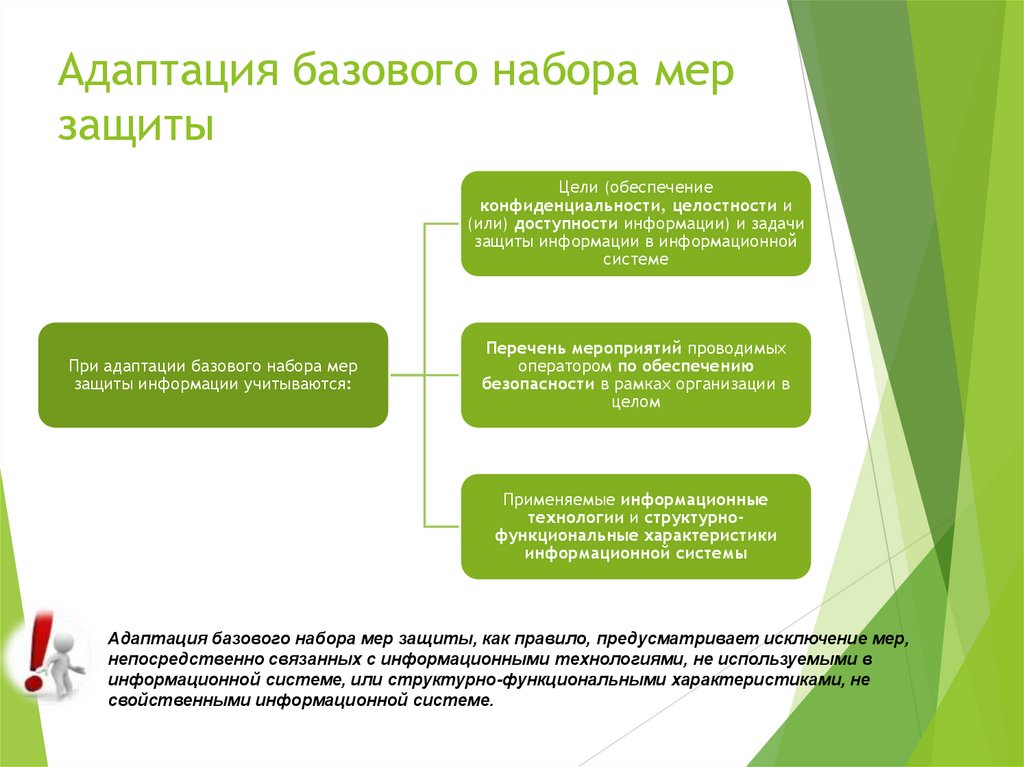

35. Адаптация базового набора мер защиты

Цели (обеспечениеконфиденциальности, целостности и

(или) доступности информации) и задачи

защиты информации в информационной

системе

При адаптации базового набора мер

защиты информации учитываются:

Перечень мероприятий проводимых

оператором по обеспечению

безопасности в рамках организации в

целом

Применяемые информационные

технологии и структурнофункциональные характеристики

информационной системы

Адаптация базового набора мер защиты, как правило, предусматривает исключение мер,

непосредственно связанных с информационными технологиями, не используемыми в

информационной системе, или структурно-функциональными характеристиками, не

свойственными информационной системе.

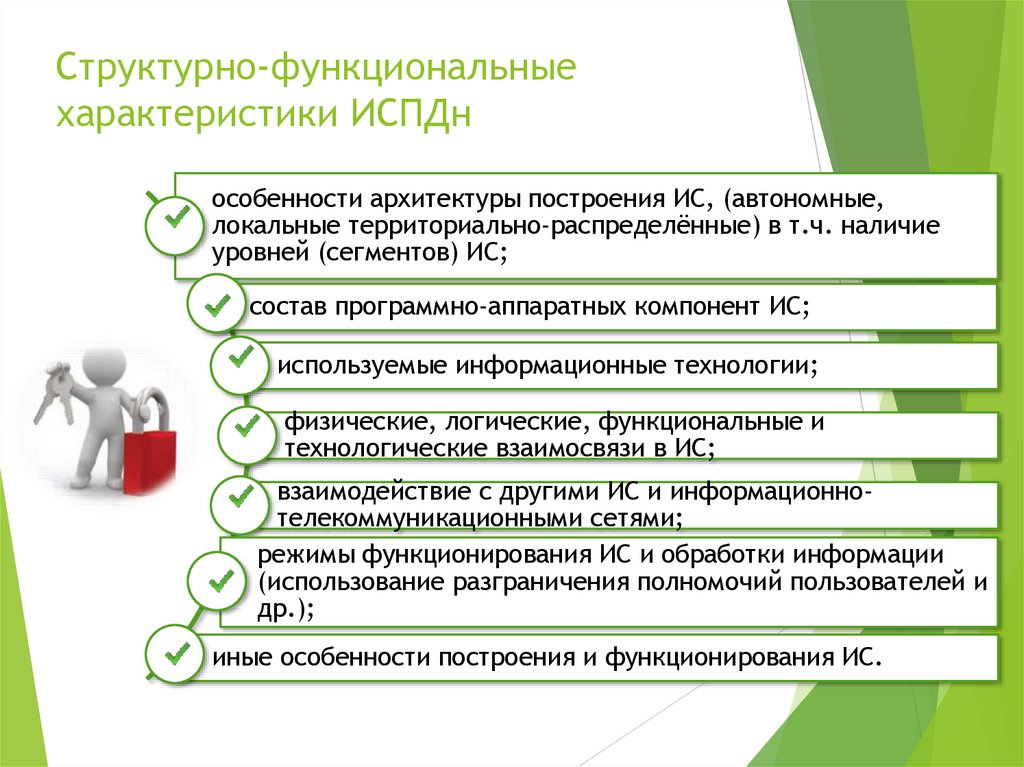

36. Структурно-функциональные характеристики ИСПДн

особенности архитектуры построения ИС, (автономные,локальные территориально-распределённые) в т.ч. наличие

уровней (сегментов) ИС;

состав программно-аппаратных компонент ИС;

используемые информационные технологии;

физические, логические, функциональные и

технологические взаимосвязи в ИС;

взаимодействие с другими ИС и информационнотелекоммуникационными сетями;

режимы функционирования ИС и обработки информации

(использование разграничения полномочий пользователей и

др.);

иные особенности построения и функционирования ИС.

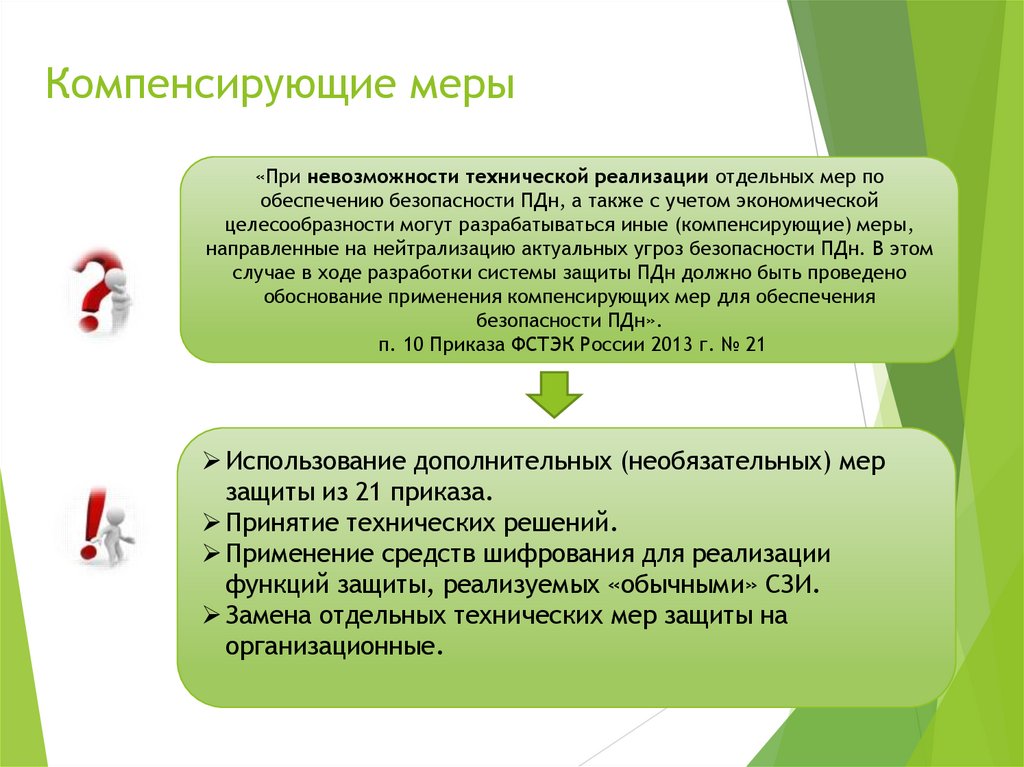

37. Компенсирующие меры

«При невозможности технической реализации отдельных мер пообеспечению безопасности ПДн, а также с учетом экономической

целесообразности могут разрабатываться иные (компенсирующие) меры,

направленные на нейтрализацию актуальных угроз безопасности ПДн. В этом

случае в ходе разработки системы защиты ПДн должно быть проведено

обоснование применения компенсирующих мер для обеспечения

безопасности ПДн».

п. 10 Приказа ФСТЭК России 2013 г. № 21

Использование дополнительных (необязательных) мер

защиты из 21 приказа.

Принятие технических решений.

Применение средств шифрования для реализации

функций защиты, реализуемых «обычными» СЗИ.

Замена отдельных технических мер защиты на

организационные.

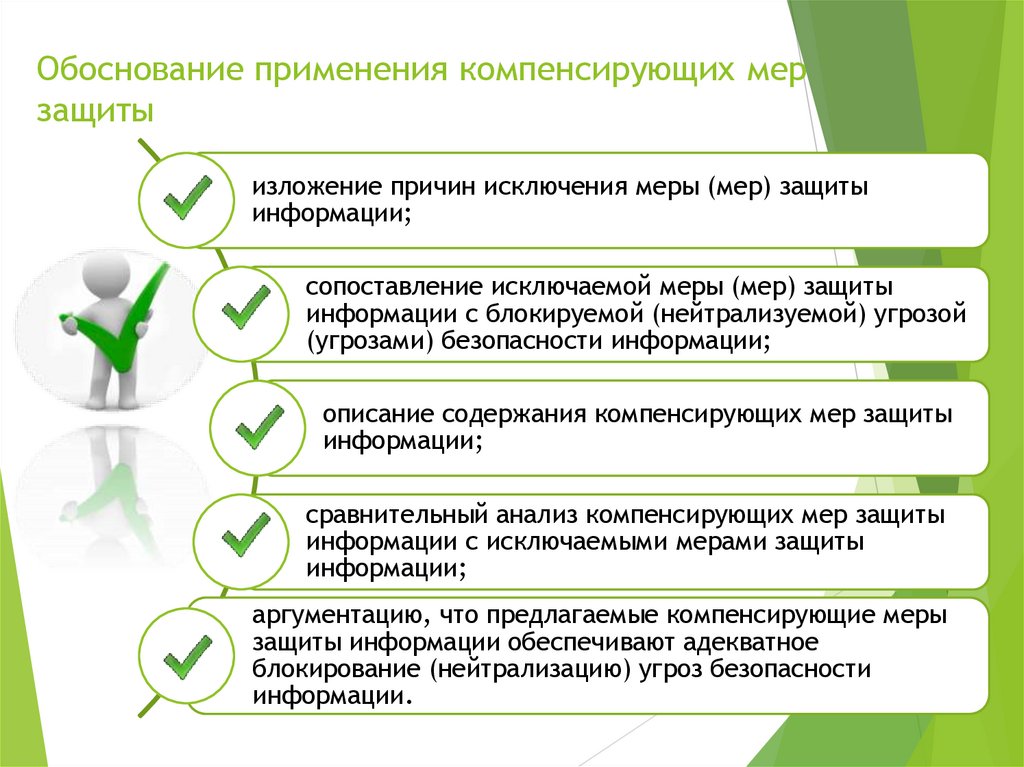

38. Обоснование применения компенсирующих мер защиты

изложение причин исключения меры (мер) защитыинформации;

сопоставление исключаемой меры (мер) защиты

информации с блокируемой (нейтрализуемой) угрозой

(угрозами) безопасности информации;

описание содержания компенсирующих мер защиты

информации;

сравнительный анализ компенсирующих мер защиты

информации с исключаемыми мерами защиты

информации;

аргументацию, что предлагаемые компенсирующие меры

защиты информации обеспечивают адекватное

блокирование (нейтрализацию) угроз безопасности

информации.

39. Этапы создания СЗПДн

43

2

1

ОБСЛЕДОВАНИЕ

ИСПДН

ТЕХНИЧЕСКОЕ

ПРОЕКТИРОВАНИЕ

СЗПДН

РАЗРАБОТКА

ВВОД В

ОРГАНИЗАЦИОННОДЕЙСТВИЕ СЗПДН

РАСПОРЯДИТЕЛЬНОЙ

ДОКУМЕНТАЦИИ

выполняется анализ

процессов обработки

ПДн, проводится

классификация

ИСПДн,

разрабатывается

Модель угроз

безопасности ПДн.

разрабатывается

Концепция защиты

ПДн, Техническое

задание и

Технический проект

СЗПДн.

регламентирующей

основные аспекты,

связанные с

обработкой ПДн, с

учетом

индивидуальных

особенностей.

выполняется

поставка, установка,

настройка и

проверка

работоспособности

СЗИ,

разрабатывается

эксплуатационная

документация.

Оценка соответствия

- проводятся приемосдаточные

испытания СЗПДн.

40. Документация системы защиты ПДн

41. Оценка эффективности СЗПДн

• Оценкой эффективности принимаемых мер по обеспечениюбезопасности персональных данных до ввода в эксплуатацию

п. 4, ч. 2, ст.

19 ФЗ № 152информационной системы персональных данных;

ФЗ «О

персональны

х данных»

п. 2.9.2.

ГОСТ Р

50922-2006

п. 6 Приказа

ФСТЭК

России 2013

г. № 21

• Эффективность защиты информации: Степень соответствия

результатов защиты информации цели защиты информации

• Оценка эффективности реализованных в рамках СЗПДн мер по

обеспечению безопасности ПДн проводится оператором

самостоятельно или с привлечением на договорной основе

юридических лиц, имеющих лицензию на осуществление

деятельности по ТЗКИ. Указанная оценка проводится не реже

одного раза в 3 года.

42. Возможные формы оценки эффективности

• Решение по форме оценки эффективности и документов,разрабатываемых по результатам оценки эффективности, принимается

оператором самостоятельно и (или) по соглашению с лицом,

привлекаемым для проведения оценки эффективности реализованных

мер по обеспечению безопасности ПДн. Оценка эффективности

п.3

реализованных мер может быть проведена в рамках работ по

Информационного аттестации информационной системы персональных данных в

сообщения ФСТЭК соответствии с национальным стандартом ГОСТ РО 0043-003-2012

России от

«Защита информации. Аттестация объектов информатизации. Общие

15.07.2013 г.

положения».

№ 240/22/2637

ст. 7 ФЗ от

27.12.2002 г. №

184-ФЗ «О

техническом

регулировании»

• Оценка соответствия может проводиться в формах государственного

контроля (надзора), испытания, регистрации, подтверждения

соответствия (сертификация, декларирование), приемки и ввода в

эксплуатацию объекта, строительство которого закончено, и в иной

форме.

Право

Право