Похожие презентации:

Презентация Защита информации в киберфизических системах семинар 7

1.

НАЦИОНАЛЬНЫЙ ИССЛЕДОВАТЕЛЬСКИЙ УНИВЕРСИТЕТ«МЭИ»

ИНЖЕНЕРНО-ЭКОНОМИЧЕСКИЙ ИНСТИТУТ

Кафедра безопасности и информационных технологий

Направление подготовки бакалавриата

10.03.01- «Информационная безопасность»

ДОКЛАД

Тема: Защита информации в киберфизических системах

Студент

ИЭ-40-22

Вадин В.Д.

Руководитель

Ассистент

Гаврилов А.А.

Москва 2025 г.

2. Рассматриваемые темы:

2Применение злоумышленником в рамках кибератаки Вашей КС следующих утилит и

фреймворков, защита от них: Nmap, Metasploit, John, THC Hydra, Wireshark, Nikto, Aircrack-ng,

Kismet, Cain and Abel.(обязательно: в нотации Diamond, указывая этап Cyber Killchain. Включить

в схему тактики и техники, методы обнаружения и противодействия, группы по MITRE.

Необходим хотя бы один скриншот ПО.) Модель управления жизненным циклом угроз Вашей

КС на основе нормативных документов ФСТЭК РФ (в любой нотации).

3. Применение утилит и фреймворков злоумышленниками в кибератаках на Smart Grid и защита от них

3

Для анализа атак мы используем нотацию Diamond Model of Intrusion Analysis, которая описывает инцидент через

четыре вершины: Adversary (Злоумышленник), Capability (Возможности), Infrastructure (Инфраструктура) и Victim

(Жертва). Жертва – Smart Grid как сеть с устройствами типа RTU, IED и SCADA. Злоумышленники (например,

гипотетические APT-группы по MITRE, специализирующиеся на атаках на энергосистемы) используют инфраструктуру

(C2-серверы, прокси) и возможности (утилиты для сканирования, эксплуатации и кражи данных).

• Интегрируем этапы Cyber Kill Chain (Reconnaissance, Weaponization, Delivery, Exploitation, Installation, Command &

Control, Actions on Objectives) для описания атаки. Включены тактики и техники MITRE ATT&CK (например, TA0043

Reconnaissance, T1595 Active Scanning), методы обнаружения (IDS, логи) и противодействия (firewalls, MFA).

Рассмотрим инструменты: Nmap, Metasploit, John, THC Hydra, Wireshark, Nikto, Aircrack-ng, Kismet, Cain and Abel.

Diamond Model Схема для Атаки на Smart Grid

•Adversary: Гипотетические государственные APT-группы или киберпреступники, мотивированные саботажем или

шпионажем. Они планируют долгосрочные атаки, используя социальную инженерию.

•Capability: Утилиты для этапов Kill Chain. Тактики: TA0001 Initial Access, TA0007 Discovery. Техники: T1046 Network

Service Discovery (сканирование), T1190 Exploit Public-Facing Application (эксплуатация уязвимостей).

•Infrastructure: Скомпрометированные серверы, Wi-Fi точки доступа в Smart Grid (например, для IoT-устройств), C2каналы для контроля.

•Victim: Smart Grid – уязвимые компоненты вроде подстанций, где атака может привести к отключениям энергии.

4. Этапы Cyber Kill Chain с Инструментами, Тактиками/Техниками MITRE, Обнаружением и Противодействием

Этап Kill ChainReconnaissance (Разведка)

Weaponization/Delivery

Exploitation/Installation

Command & Control/Actions on

Objectives

Инструменты

Тактики/Техники MITRE

Nmap, Wireshark, Kismet, Nikto

TA0043 Reconnaissance; T1595

Active Scanning, T1040 Network

Sniffing

Metasploit, Aircrack-ng

TA0002 Execution; T1203

Exploitation for Client Execution,

T1598 Phishing for Information

4

Применение в Атаке на Smart

Методы Обнаружения

Методы Противодействия

Grid

Nmap сканирует порты

RTU/SCADA (например, Modbus

на 502/tcp) для выявления

уязвимых устройств. Wireshark

Firewall правила для блокировки

Мониторинг сетевого трафика

захватывает трафик для анализа

сканирования (rate limiting),

(SIEM), аномалии в логах

протоколов (DNP3, IEC 61850).

сегментация сети (VLAN для

(например, множественные SYNKismet обнаруживает Wi-Fi сети

SCADA), регулярные vulnerability

запросы).

в подстанциях. Nikto сканирует

assessments.

веб-интерфейсы устройств на

уязвимости (устаревшие

серверы).

Metasploit создаёт эксплойты

для уязвимостей в SCADA

(например, CVE в Modbus).

Aircrack-ng взламывает Wi-Fi

(WEP/WPA) для доступа к

беспроводным сенсорам в grid.

IDS/IPS (Snort для сигнатур

Metasploit), анализ пакетов.

Обновления ПО, WPA3шифрование для Wi-Fi, zero-trust

модель.

John, THC Hydra

John и Hydra взламывают пароли

(dictionary/brute-force) для

MFA, strong password policies,

TA0003 Persistence; T1110 Brute

Мониторинг неудачных логинов,

доступа к контроллерам

password managers, блокировка

Force, T1078 Valid Accounts

honeypots.

(например, RTU с weak

аккаунтов после попыток.

passwords). Установка бэкдоров.

Cain and Abel

Cain and Abel проводит MiTMатаки для перехвата данных

TA0011 Command and Control;

(VoIP, пароли) и манипуляции

EDR инструменты (Endpoint

T1040 Network Sniffing, T1003 OS

трафиком в grid, приводя к DoS Detection), сетевой мониторинг.

Credential Dumping

или саботажу (изменение

данных о нагрузке).

Шифрование трафика (TLS для

SCADA), сегментация, anomaly

detection ML-модели.

5. Модель управления жизненным циклом угроз Smart Grid на основе нормативов ФСТЭК РФ

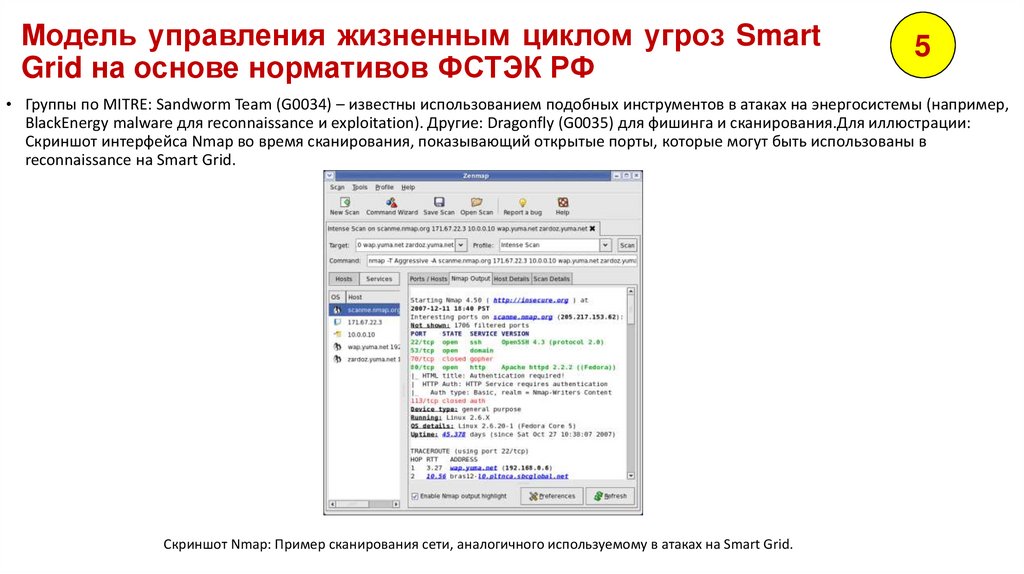

5• Группы по MITRE: Sandworm Team (G0034) – известны использованием подобных инструментов в атаках на энергосистемы (например,

BlackEnergy malware для reconnaissance и exploitation). Другие: Dragonfly (G0035) для фишинга и сканирования.Для иллюстрации:

Скриншот интерфейса Nmap во время сканирования, показывающий открытые порты, которые могут быть использованы в

reconnaissance на Smart Grid.

Скриншот Nmap: Пример сканирования сети, аналогичного используемому в атаках на Smart Grid.

6. Модель управления жизненным циклом угроз Smart Grid на основе нормативов ФСТЭК РФ

6• На основе Федерального закона №187-ФЗ "О безопасности критической информационной инфраструктуры РФ" и

приказов ФСТЭК (№235 "Требования к созданию систем безопасности КИИ", №239 "Методика оценки угроз", №17/21

для защиты АСУ ТП), предлагается модель в нотации цикла (Lifecycle Model). Она включает этапы: Идентификация,

Анализ, Митигация, Мониторинг, Адаптация. Модель фокусируется на КИИ категории 1-3 для энергосистем.

Схема Модели (в виде цикла)

1. Идентификация Угроз: Сбор данных о угрозах (ФСТЭК БД УБИ). Для Smart Grid: Угрозы типа УБИ.001

(несанкционированный доступ), УБИ.002 (DoS). Использовать методику оценки угроз (Приказ №239).

2. Анализ и Моделирование: Построение модели угроз (Diamond или Kill Chain). Оценка рисков: Вероятность x Ущерб.

Для Smart Grid: Анализ уязвимостей SCADA (CVSS scoring).

3. Митигация: Внедрение мер (Приказ №235): Файерволы, IDS, шифрование. Категоризация КИИ, сегментация.

4. Мониторинг: Непрерывный аудит (SIEM, ГосСОПКА интеграция). Отчеты по инцидентам.

5. Адаптация: Обновление модели на основе новых угроз (ежегодный пересмотр). Обучение персонала.

• Эта модель обеспечивает соответсвие с ФСТЭК, минимизируя риски в lifecycle угроз от возникновения до устранения.