Похожие презентации:

Методология информационной безопасности

1.

Методология информационной безопасности2.

6. Модель нарушителя3.

Нарушитель безопасности информацииНарушитель

безопасности

информации

физическое лицо (субъект), случайно или преднамеренно

совершившее действия, следствием которых является

нарушение безопасности информации при ее обработке

техническими средствами в информационных системах

4.

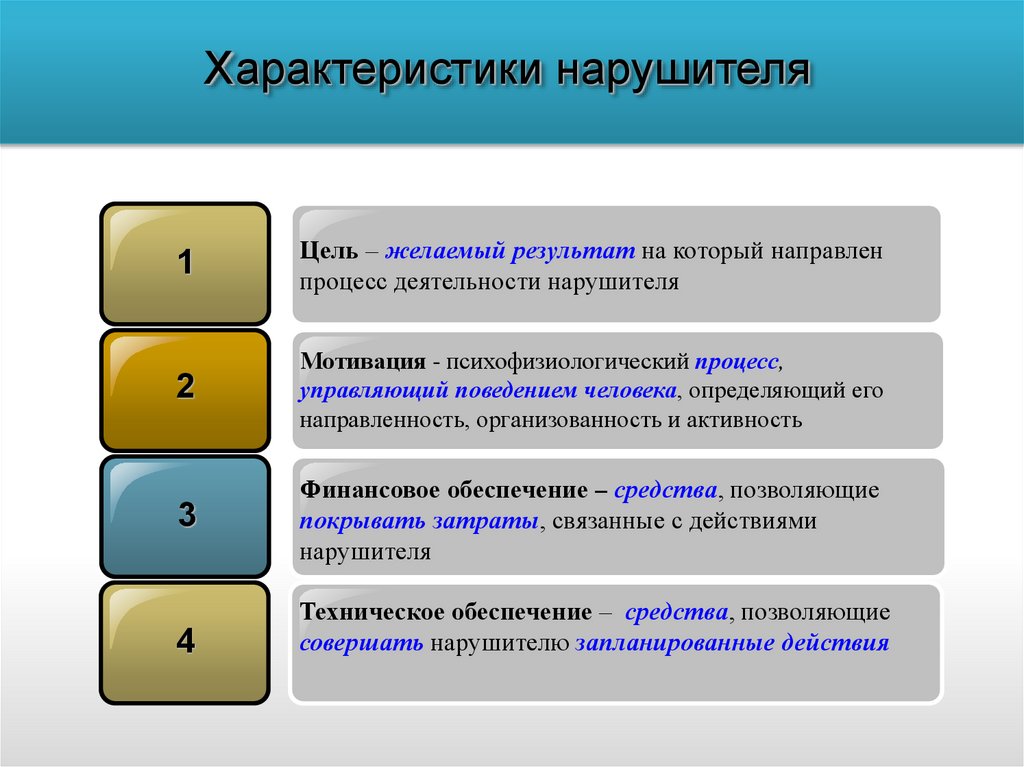

Характеристики нарушителя1

Цель – желаемый результат на который направлен

процесс деятельности нарушителя

2

Мотивация - психофизиологический процесс,

управляющий поведением человека, определяющий его

направленность, организованность и активность

3

Финансовое обеспечение – средства, позволяющие

покрывать затраты, связанные с действиями

нарушителя

4

Техническое обеспечение – средства, позволяющие

совершать нарушителю запланированные действия

5.

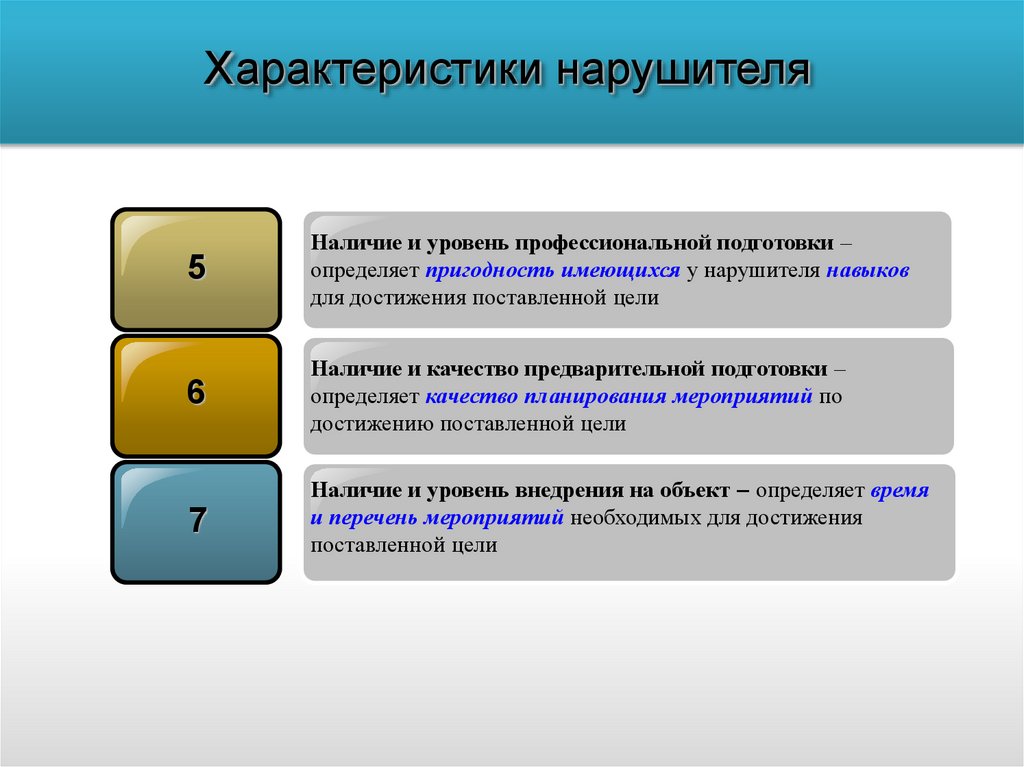

Характеристики нарушителя5

Наличие и уровень профессиональной подготовки –

определяет пригодность имеющихся у нарушителя навыков

для достижения поставленной цели

6

Наличие и качество предварительной подготовки –

определяет качество планирования мероприятий по

достижению поставленной цели

7

Наличие и уровень внедрения на объект – определяет время

и перечень мероприятий необходимых для достижения

поставленной цели

6.

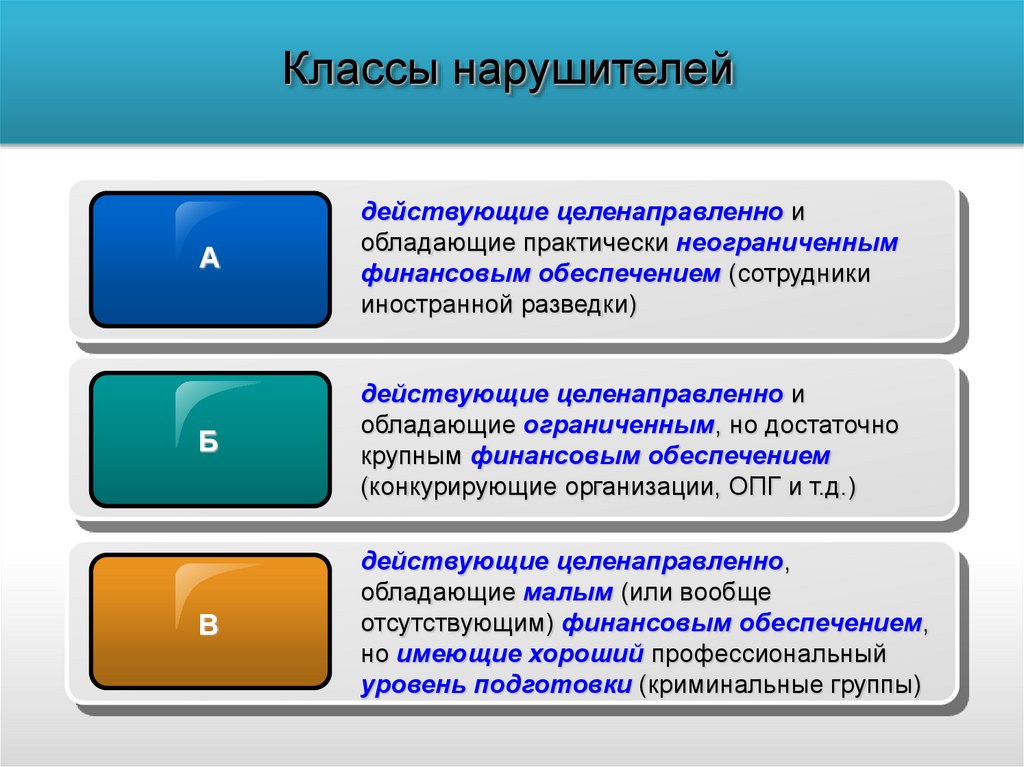

Классы нарушителейА

действующие целенаправленно и

обладающие практически неограниченным

финансовым обеспечением (сотрудники

иностранной разведки)

Б

действующие целенаправленно и

обладающие ограниченным, но достаточно

крупным финансовым обеспечением

(конкурирующие организации, ОПГ и т.д.)

В

действующие целенаправленно,

обладающие малым (или вообще

отсутствующим) финансовым обеспечением,

но имеющие хороший профессиональный

уровень подготовки (криминальные группы)

7.

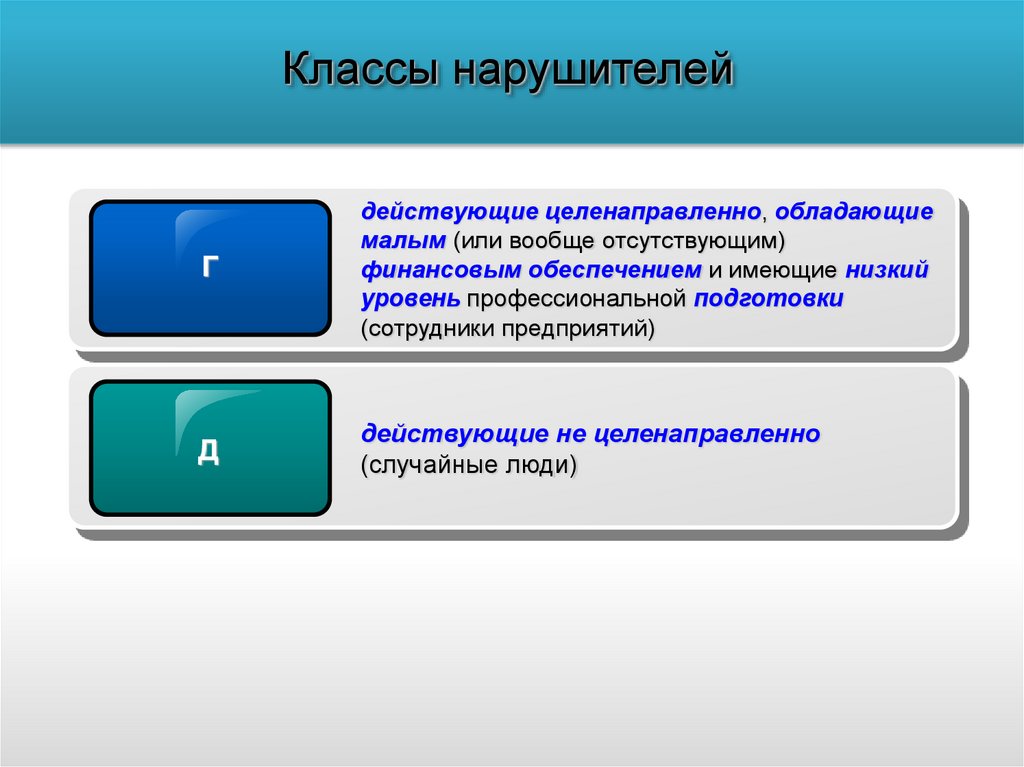

Классы нарушителейГ

действующие целенаправленно, обладающие

малым (или вообще отсутствующим)

финансовым обеспечением и имеющие низкий

уровень профессиональной подготовки

(сотрудники предприятий)

Д

действующие не целенаправленно

(случайные люди)

8.

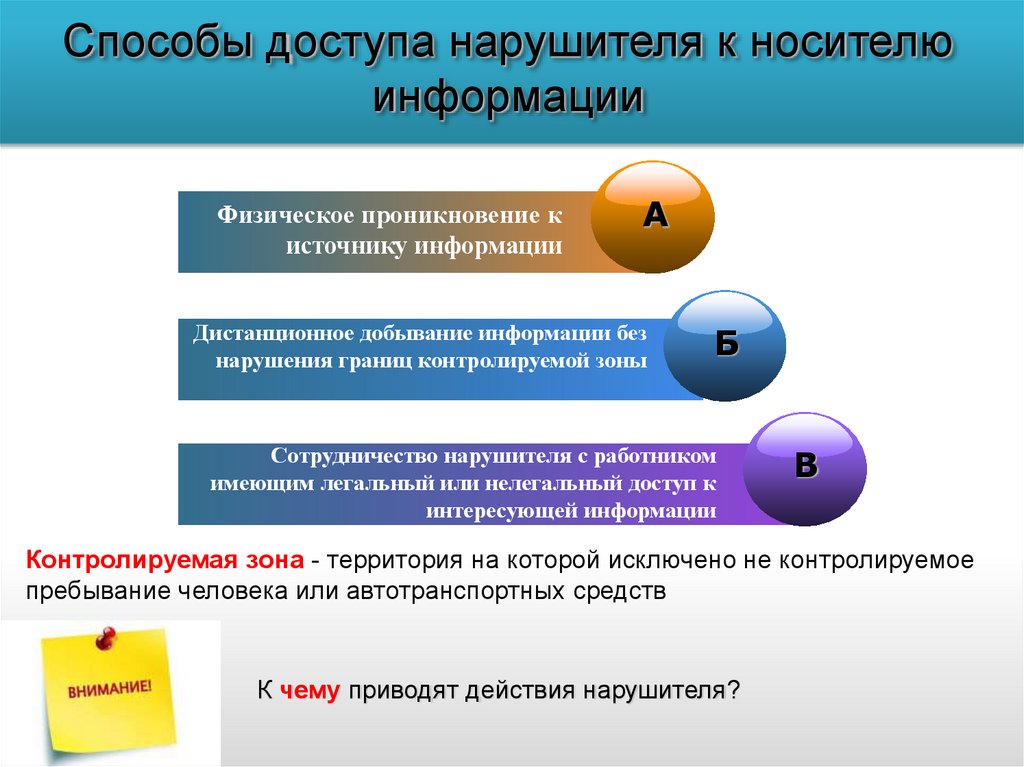

Способы доступа нарушителя к носителюинформации

Физическое проникновение к

источнику информации

A

Дистанционное добывание информации без

нарушения границ контролируемой зоны

Б

Сотрудничество нарушителя с работником

имеющим легальный или нелегальный доступ к

интересующей информации

В

Контролируемая зона - территория на которой исключено не контролируемое

пребывание человека или автотранспортных средств

К чему приводят действия нарушителя?

9.

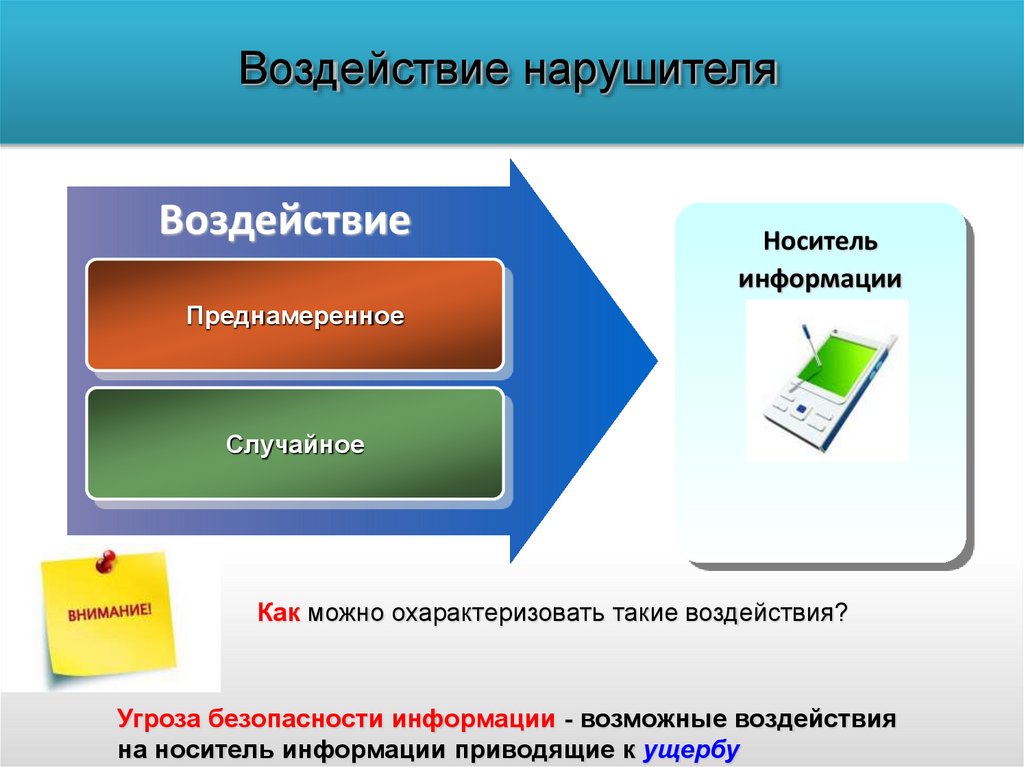

Воздействие нарушителяВоздействие

Носитель

информации

Преднамеренное

Случайное

Как можно охарактеризовать такие воздействия?

Угроза безопасности информации - возможные воздействия

на носитель информации приводящие к ущербу

10.

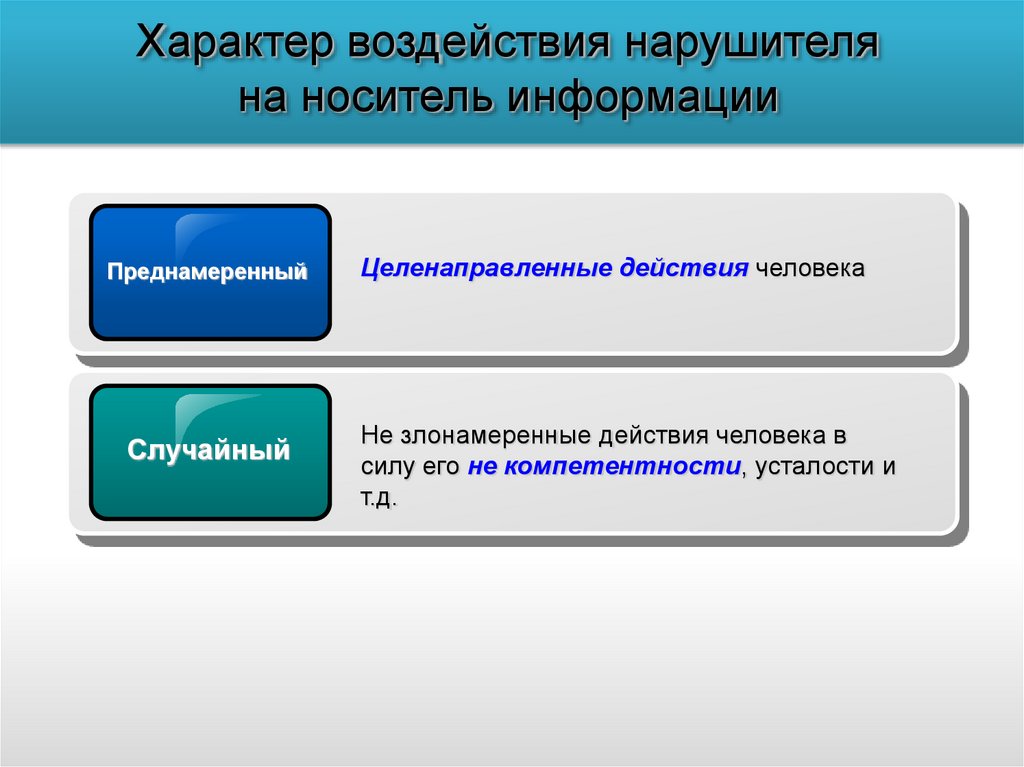

Характер воздействия нарушителяна носитель информации

Преднамеренный

Случайный

Целенаправленные действия человека

Не злонамеренные действия человека в

силу его не компетентности, усталости и

т.д.

11.

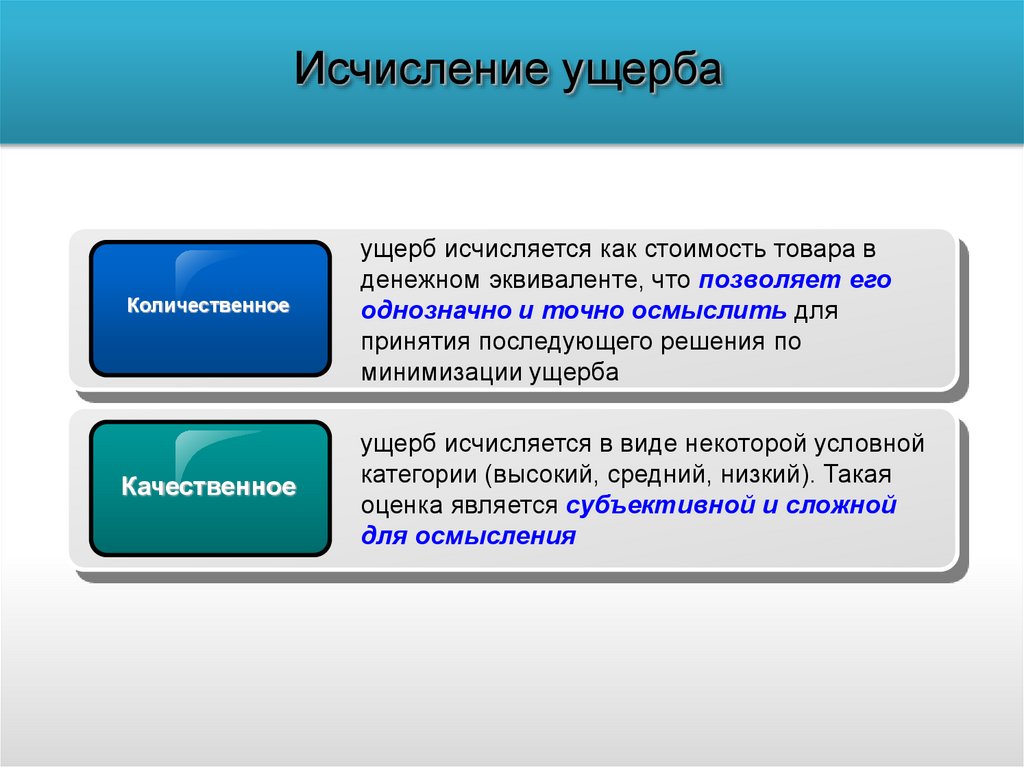

Исчисление ущербаКоличественное

ущерб исчисляется как стоимость товара в

денежном эквиваленте, что позволяет его

однозначно и точно осмыслить для

принятия последующего решения по

минимизации ущерба

Качественное

ущерб исчисляется в виде некоторой условной

категории (высокий, средний, низкий). Такая

оценка является субъективной и сложной

для осмысления

12.

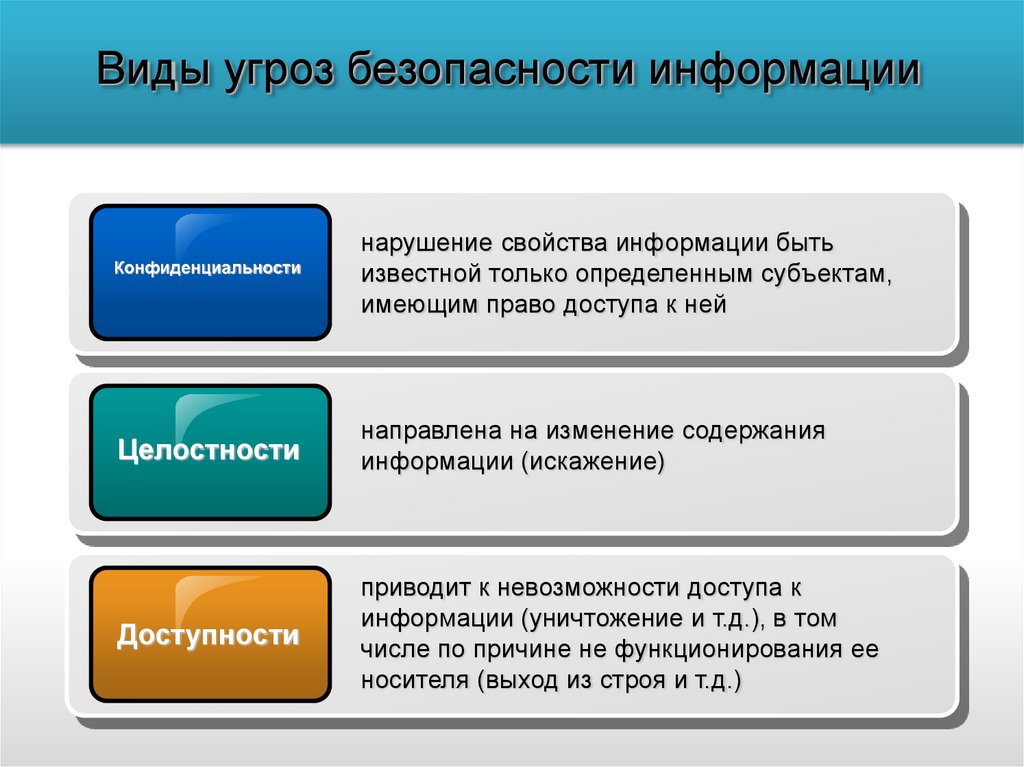

Виды угроз безопасности информацииКонфиденциальности

нарушение свойства информации быть

известной только определенным субъектам,

имеющим право доступа к ней

Целостности

направлена на изменение содержания

информации (искажение)

Доступности

приводит к невозможности доступа к

информации (уничтожение и т.д.), в том

числе по причине не функционирования ее

носителя (выход из строя и т.д.)

13.

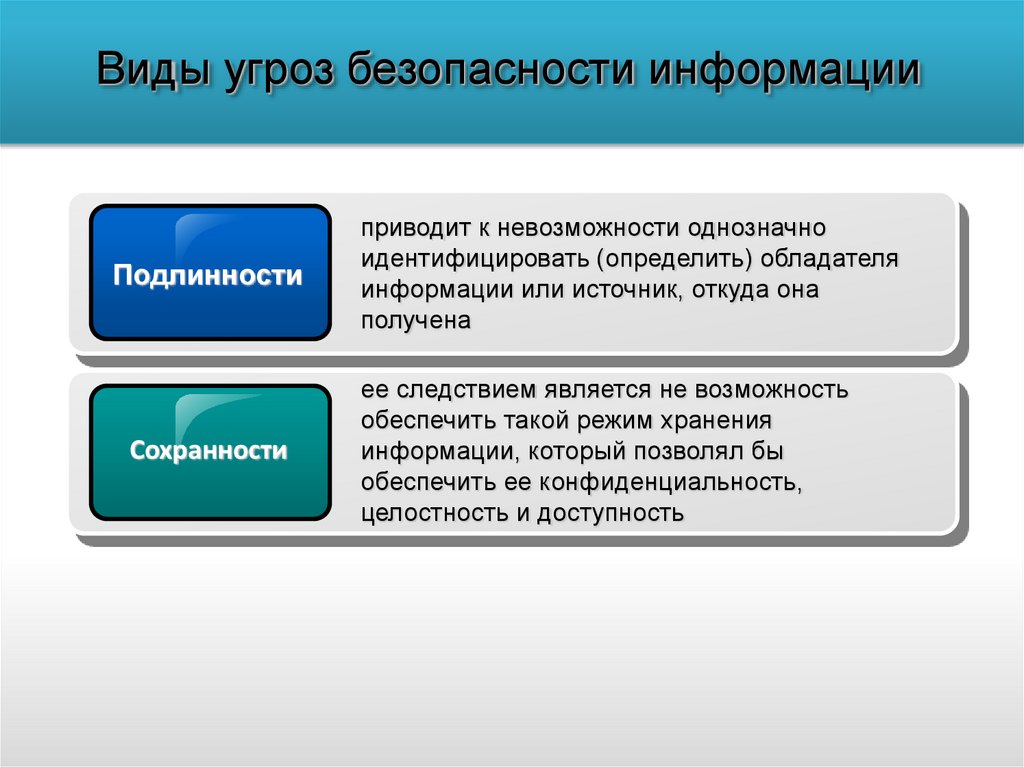

Виды угроз безопасности информацииПодлинности

приводит к невозможности однозначно

идентифицировать (определить) обладателя

информации или источник, откуда она

получена

Сохранности

ее следствием является не возможность

обеспечить такой режим хранения

информации, который позволял бы

обеспечить ее конфиденциальность,

целостность и доступность

14.

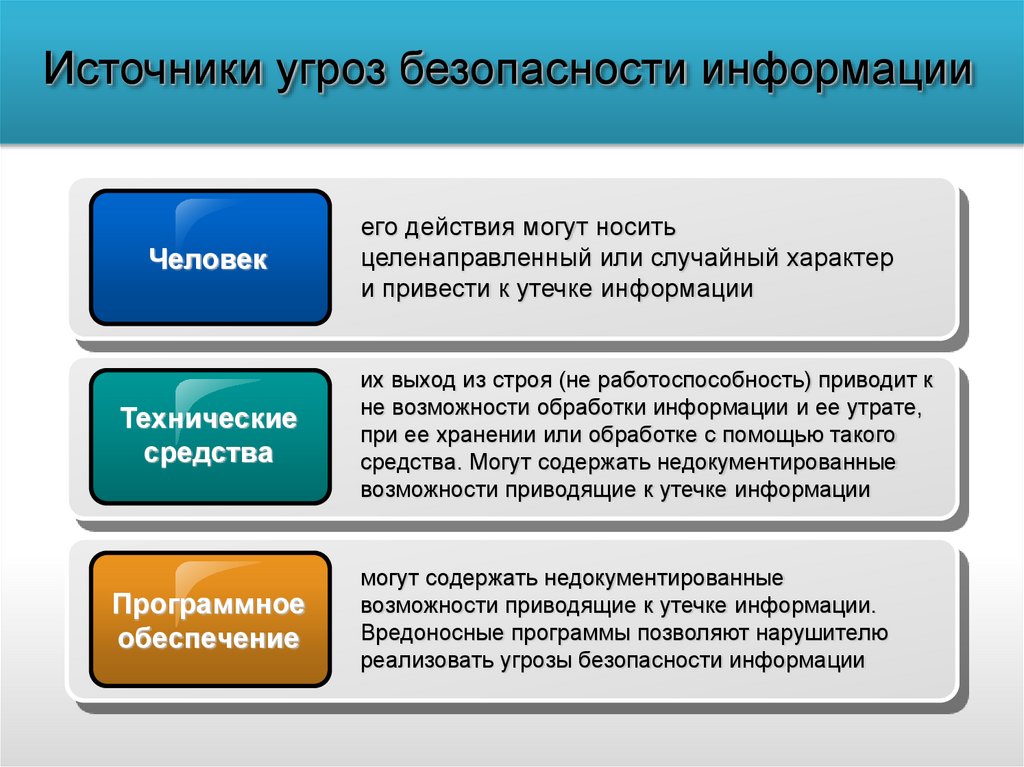

Источники угроз безопасности информацииЧеловек

его действия могут носить

целенаправленный или случайный характер

и привести к утечке информации

Технические

средства

их выход из строя (не работоспособность) приводит к

не возможности обработки информации и ее утрате,

при ее хранении или обработке с помощью такого

средства. Могут содержать недокументированные

возможности приводящие к утечке информации

Программное

обеспечение

могут содержать недокументированные

возможности приводящие к утечке информации.

Вредоносные программы позволяют нарушителю

реализовать угрозы безопасности информации

15.

Источники угрозВнешняя

среда

природные стихийные бедствия (молнии,

наводнения и т.д.) могут быть причиной потери

сведений (выход из строя оборудования,

повреждение системы электропитания и т.д.)

16.

Перехват информацииОтправитель

информации

Физическая среда

передачи информации

Перехват информации

Получатель

информации

17.

Утечка информацииРазглашение

человек получивший доступ к информации

может преднамеренно или случайно ее

передать лицу не имеющему право доступа к

ней

18.

Утечка информацииУтечка

информации

по техническим

каналам

перехват информации выполняется

дистанционно с использованием технических

средств без проникновения в

контролируемую зону

19.

Утечка информацииНесанкционированный

доступ к

информации

реализуется при доступе нарушителя к

информации, обрабатываемой в

информационной системе

20.

21.

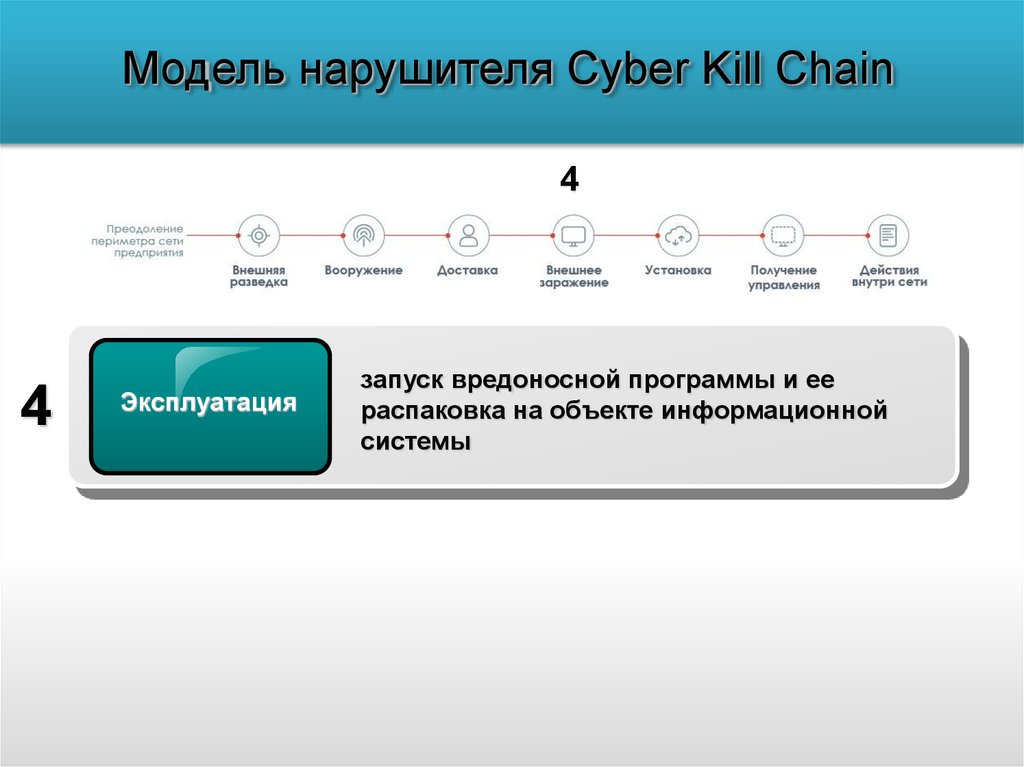

7. Модель нарушителя Cyber-Kill Chain22.

КибератакаКибератака - целенаправленное воздействие программных и (или)

программно-аппаратных средств на объекты информационной

инфраструктуры, сети электросвязи, используемые для организации

взаимодействия таких объектов, в целях нарушения и (или)

прекращения их функционирования и (или) создания угрозы

безопасности обрабатываемой такими объектами информации

Концепция информационной безопасности Республики Беларусь

(Постановление Совета безопасности Республики Беларусь №1

от 18.03.2019)

23.

Объекты на которые осуществляютсякибератаки

1

устройства (компьютеры и т.д.) пользователей,

серверы

2

оборудование используемое для организации

каналов связи (коммутаторы, маршрутизаторы)

между устройствами пользователей и серверами

24.

Последствия кибератаки1

нарушение или прекращение функционирования

объектов информационной инфраструктуры

2

создание угрозы безопасности информации

25.

Модель нарушителя Cyber Kill Chain26.

Особенности модели Cyber Kill Chain1

Последовательная реализация первых шести

этапов позволяет нарушителю скомпрометировать

хотя бы один хост в информационной системе

2

Седьмой этап заключается в развитии атаки в самой

информационной системе (горизонтальной

плоскости) со скомпрометированного хоста

27.

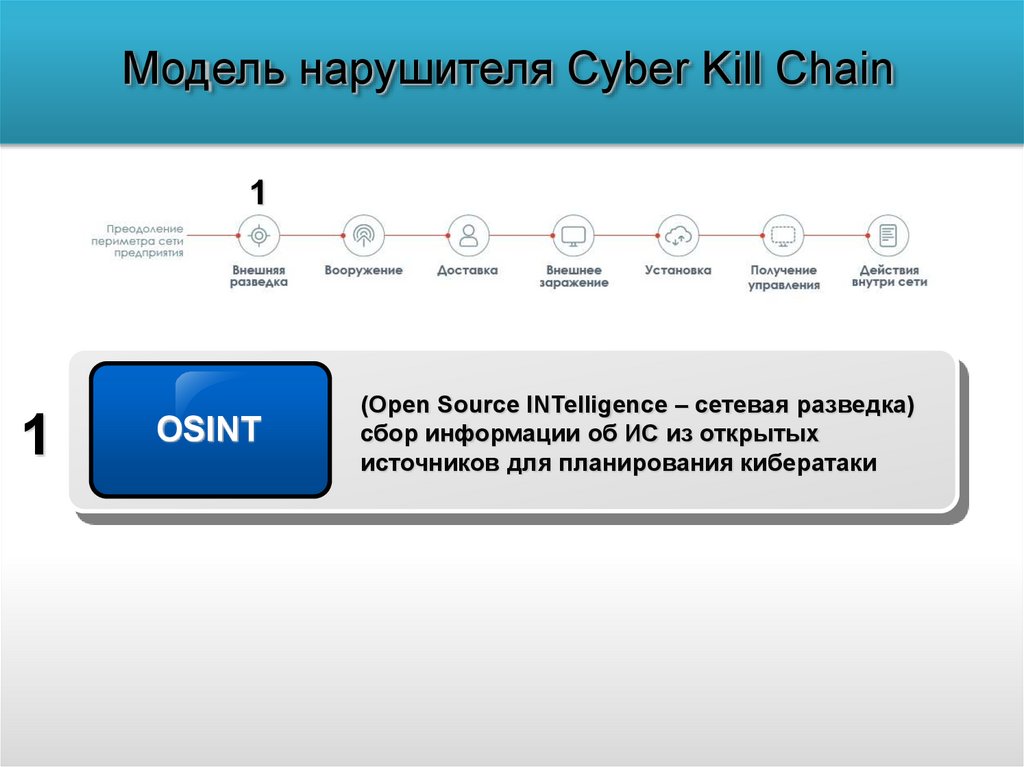

Модель нарушителя Cyber Kill Chain1

1

OSINT

(Open Source INTelligence – сетевая разведка)

сбор информации об ИС из открытых

источников для планирования кибератаки

28.

Модель нарушителя Cyber Kill Chain2

2

3

Вооружение

Доставка

3

подготовка инфраструктуры нарушителем для

проведения атаки. Подготовка вредоносной

программы для обеспечения удаленного

управления хостом и ее доставки

выполняется доставка вредоносной программы,

например посредством электронной почты

(вредоносная программа прикрепляется к письму)

Хост (host) – общее наименование оборудования принимающего или

передающего данные

29.

Инфраструктура нарушителяСервера управления нарушителя

(Command and Control - C2)

SSL

1

SSL

N

1

N

Сервера эксфильтрации данных

(Drop)

Информационная систем (объект атаки)

30.

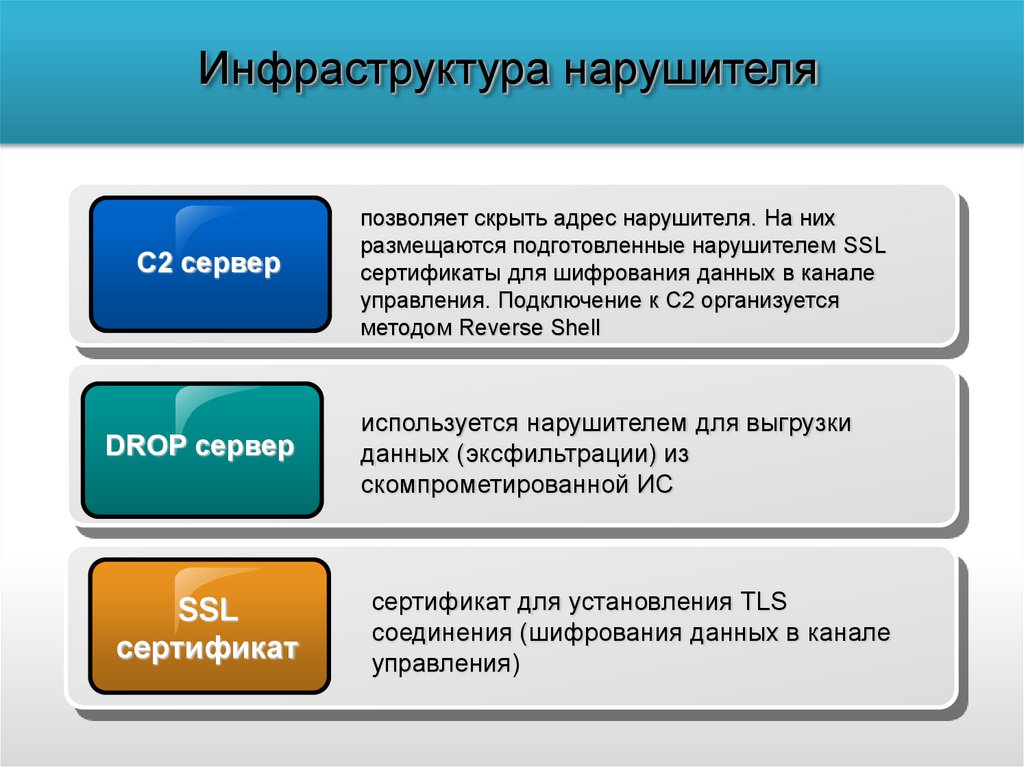

Инфраструктура нарушителяС2 сервер

позволяет скрыть адрес нарушителя. На них

размещаются подготовленные нарушителем SSL

сертификаты для шифрования данных в канале

управления. Подключение к С2 организуется

методом Reverse Shell

DROP сервер

используется нарушителем для выгрузки

данных (эксфильтрации) из

скомпрометированной ИС

SSL

сертификат

сертификат для установления TLS

соединения (шифрования данных в канале

управления)

31.

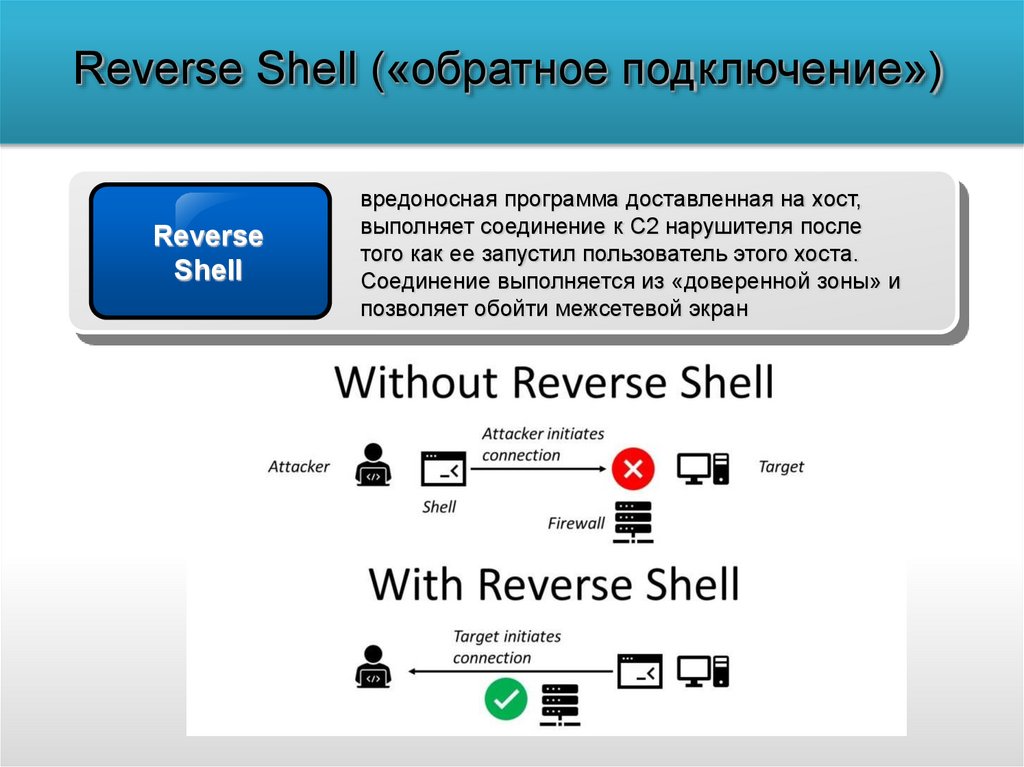

Reverse Shell («обратное подключение»)Reverse

Shell

вредоносная программа доставленная на хост,

выполняет соединение к С2 нарушителя после

того как ее запустил пользователь этого хоста.

Соединение выполняется из «доверенной зоны» и

позволяет обойти межсетевой экран

32.

Вредоносная программаВредоносная программа (malware) – программа предназначенная для

получения несанкционированного доступа к вычислительным ресурсам

персонального компьютера или сервера или к информации, хранимой на

нем, а также модифицирования информации и ее уничтожения

33.

Модель нарушителя Cyber Kill Chain4

4

Эксплуатация

запуск вредоносной программы и ее

распаковка на объекте информационной

системы

34.

Модель нарушителя Cyber Kill Chain5

6

5

Установка

установка вредоносной программы

6

Получение

управления

вредоносная программа подключается к

серверу управления (С2) нарушителя и ждет

от него команд

35.

Действия нарушителя внутри ИСКак противостоять угрозам безопасности информации?

36.

37.

8. Система информационной безопасностиРеспублики Беларусь

38.

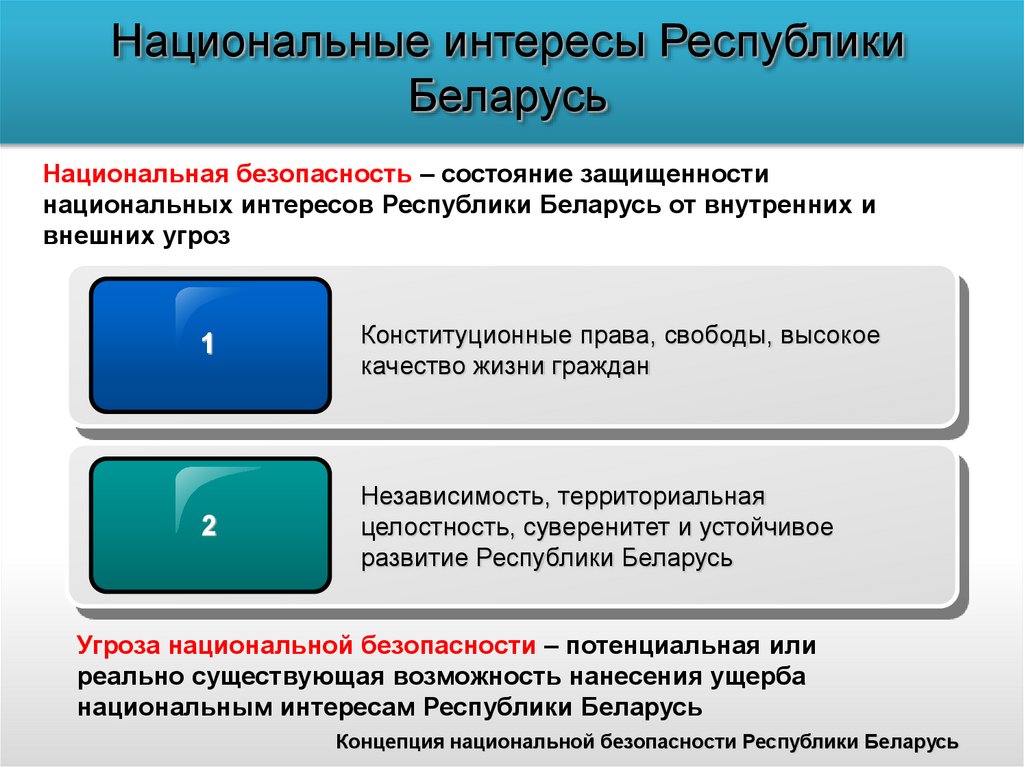

Национальные интересы РеспубликиБеларусь

Национальная безопасность – состояние защищенности

национальных интересов Республики Беларусь от внутренних и

внешних угроз

1

Конституционные права, свободы, высокое

качество жизни граждан

2

Независимость, территориальная

целостность, суверенитет и устойчивое

развитие Республики Беларусь

Угроза национальной безопасности – потенциальная или

реально существующая возможность нанесения ущерба

национальным интересам Республики Беларусь

Концепция национальной безопасности Республики Беларусь

39.

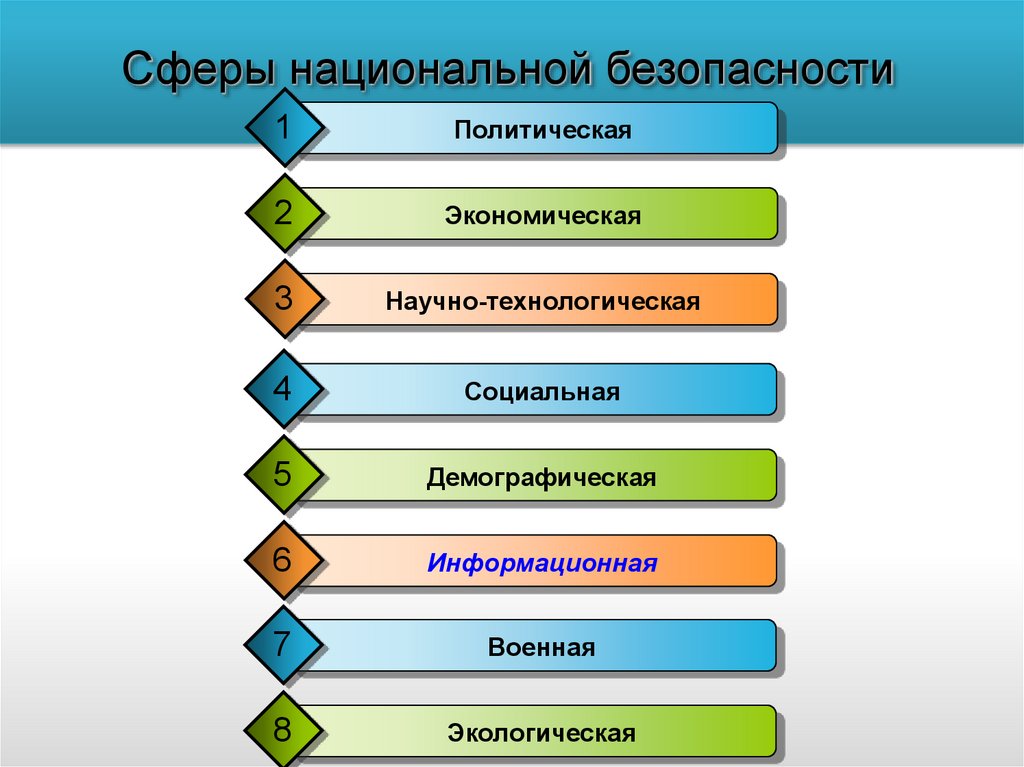

Сферы национальной безопасности1

Политическая

2

Экономическая

3

Научно-технологическая

4

Социальная

5

Демографическая

6

Информационная

7

Военная

8

Экологическая

40.

Информационная безопасностьИнформационная безопасность – состояние защищенности

сбалансированных интересов личности, общества и государства от

внешних и внутренних угроз в информационной сфере

Концепция национальной безопасности Республики Беларусь

41.

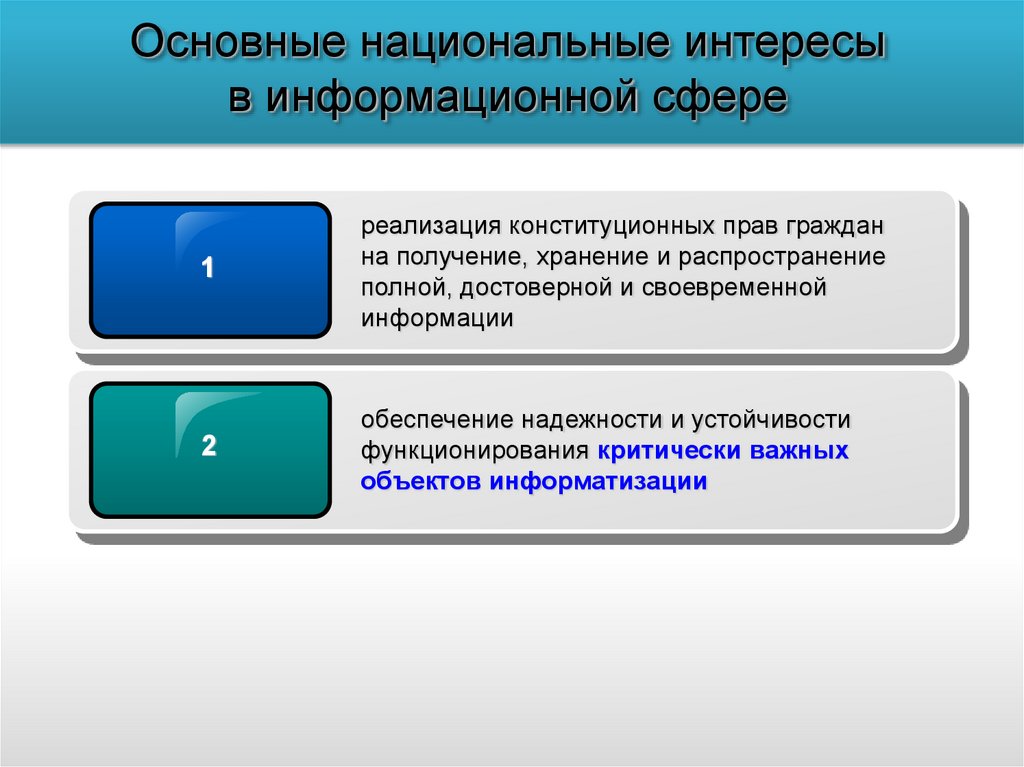

Основные национальные интересыв информационной сфере

1

реализация конституционных прав граждан

на получение, хранение и распространение

полной, достоверной и своевременной

информации

2

обеспечение надежности и устойчивости

функционирования критически важных

объектов информатизации

42.

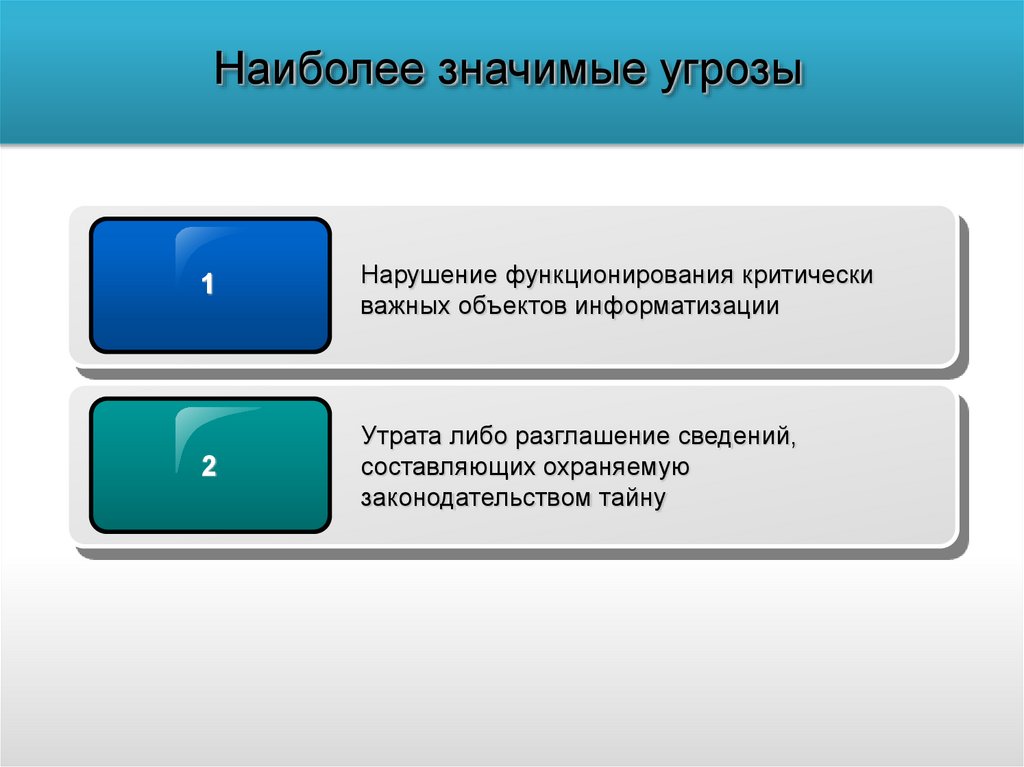

Наиболее значимые угрозы1

Нарушение функционирования критически

важных объектов информатизации

2

Утрата либо разглашение сведений,

составляющих охраняемую

законодательством тайну

43.

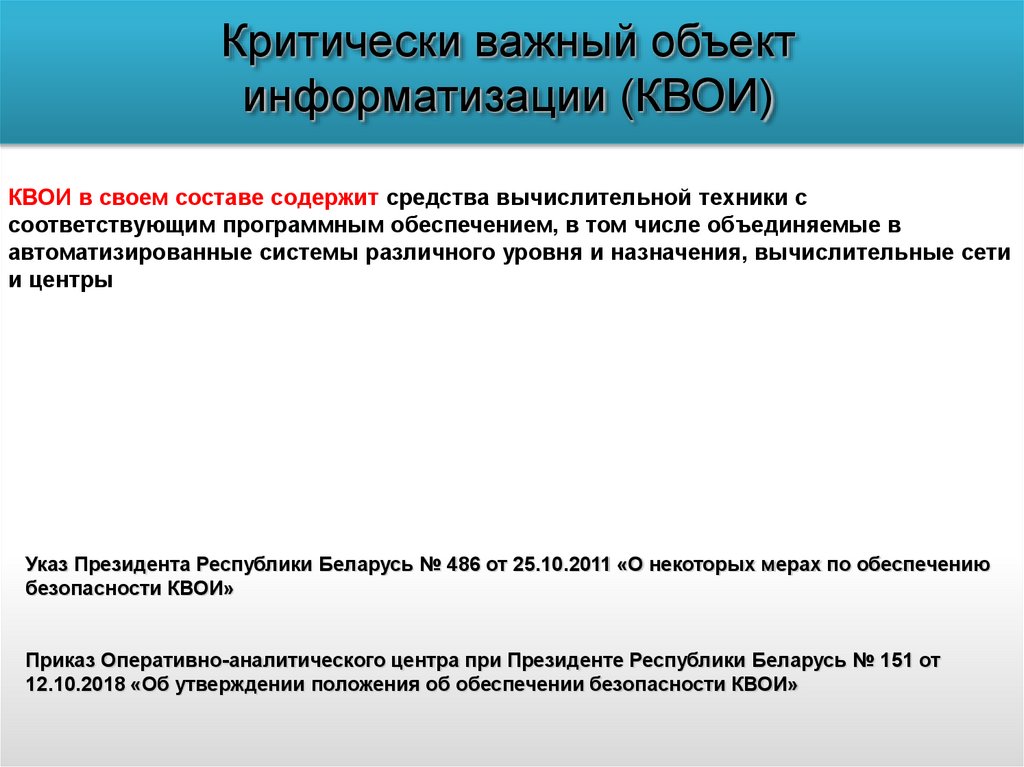

Критически важный объектинформатизации (КВОИ)

КВОИ в своем составе содержит средства вычислительной техники с

соответствующим программным обеспечением, в том числе объединяемые в

автоматизированные системы различного уровня и назначения, вычислительные сети

и центры

Указ Президента Республики Беларусь № 486 от 25.10.2011 «О некоторых мерах по обеспечению

безопасности КВОИ»

Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 151 от

12.10.2018 «Об утверждении положения об обеспечении безопасности КВОИ»

44.

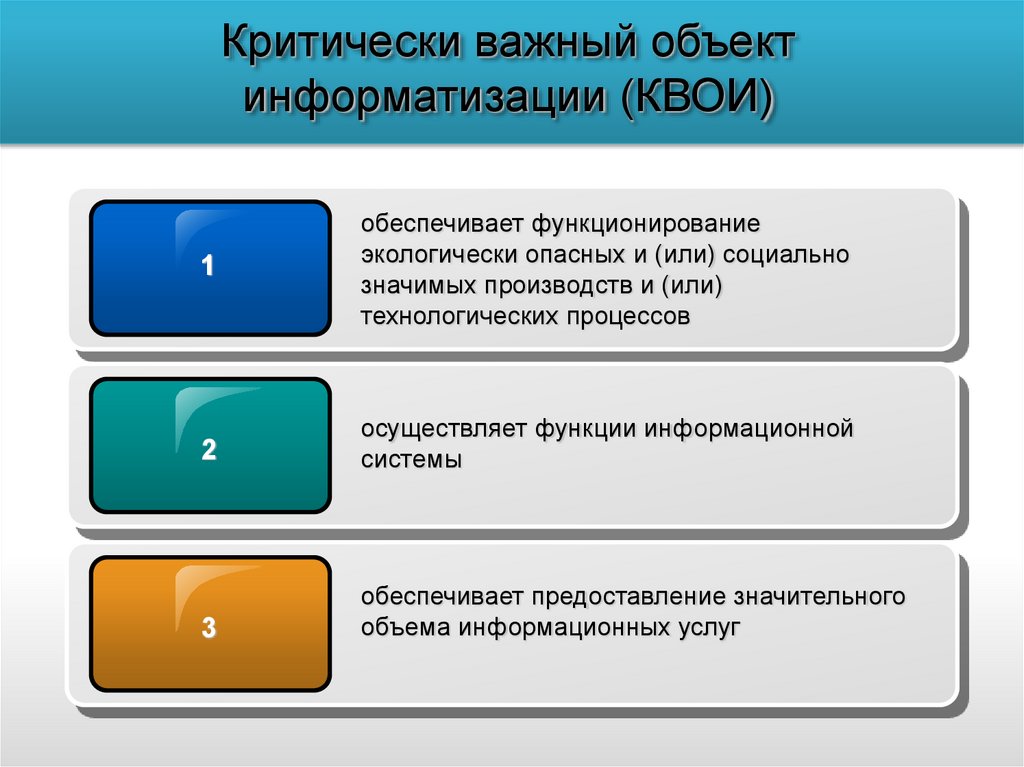

Критически важный объектинформатизации (КВОИ)

1

обеспечивает функционирование

экологически опасных и (или) социально

значимых производств и (или)

технологических процессов

2

осуществляет функции информационной

системы

3

обеспечивает предоставление значительного

объема информационных услуг

45.

Система информационной безопасностиСистема информационной безопасности (СИБ) - совокупность субъектов,

обеспечивающих ИБ, которые объединены единым замыслом по защите

информационных интересов личности, общества и государства и

осуществляют согласованную деятельность в рамках законодательства

46.

Основные функции СИБ1

оценка состояния ИБ в государстве,

выявление источников угроз, определение

приоритетных направлений их

предотвращения и нейтрализации, а также

противодействия им

2

координация деятельности органов

государственной власти и других органов,

решающих задачи обеспечения ИБ

Республики Беларусь

3

совершенствование и развитие единой

системы подготовки кадров в области ИБ

Республики Беларусь

47.

Структура СИБ Республики БеларусьПрезидент

Совет

безопасности

КГБ

Президент

Совет Министров

ОАЦ

Республиканские

органы ГУ

реализует свои полномочия через Совет

Безопасности и Совет Министров, санкционирует

действия по обеспечению ИБ; в соответствии с

законодательством формирует, реорганизует и

упраздняет подчиненные ему органы и силы

обеспечения ИБ

48.

Уполномоченные государственные органыКГБ

обеспечивает разработку системы мер по защите

государственных секретов, а так же обеспечивает

государственные органы и иные организации

правительственной и оперативной связью и осуществляет

контроль и лицензирование деятельности субъектов в рамках

своих компетенций и в соответствии с законодательством

(www.kgb.by)

ОАЦ

обеспечивает разработку системы мер по обеспечению

безопасности информации при использовании

информационных сетей, систем и ресурсов

национального сегмента сети Интернет, а также

осуществляет контроль и лицензирование деятельности

субъектов в рамках своих компетенций и в соответствии с

законодательством (www.oac.gov.by)

Республикан

ские органы

ГУ

решают задачи обеспечения безопасности

информации в соответствии с

законодательством и в пределах своих

компетенций

49.

Субъекты хозяйствования Республики Беларусьвыполняющие работы на основании лицензий

1

Научно-исследовательские, проектные и

конструкторские организации

2

Сертификационные и испытательные

центры (лаборатории)

3

Предприятия, учреждения и иные

организации различных форм собственности

Лицензия – специальное разрешение на выполнение некоторых действий,

указанных в одноименном документе

50.

НИИ ТЗИНаучно-производственное республиканское унитарное

предприятие «Научно-исследовательский институт

технической защиты информации» (НИИ ТЗИ)

Координирует деятельность субъектов хозяйствования Республики

Беларусь в ходе проведения ими научно-исследовательских, проектных

и опытно-конструкторских работ в сфере защиты информации

51.

52.

9. Методы защиты информацииЗащита информации – комплекс правовых, организационных и технических

мер, направленных на обеспечение конфиденциальности, целостности,

подлинности, доступности и сохранности информации

53.

Классификация методов ЗИПравовые

Пассивные

Комплексные

Технические

Организационные

Активные

54.

Классификация методов ЗИ1. Определяют порядок регулирования

информационных отношений;

2. Определяют требования к средствам и

системам защиты информации

Правовые

1

Общегосударственные НПА

Законы Республики Беларусь

Указы Президента Республики Беларусь

Постановление Совета Министров РБ

Приказы ОАЦ

55.

Классификация методов ЗИ2

Внутриведомственные НПА

Приказы по организации

Политики безопасности

Инструкции

56.

Классификация методов ЗИОрганизационные

1. Регламентируют методы и способы достижения

требований безопасности (изложенные в НПА);

2. Позволяют повысить эффективность применения

средств защиты информации

Классификация информации

Определение угроз безопасности информации

Выбор СЗИ и определения правил их работы

Обучение и повышение квалификации

57.

Классификация методов ЗИТехнические

Обеспечивают конфиденциальность,

целостность и доступность информации за

счет использования криптографических и

технических средств ЗИ

Средство защиты информации - техническое,

программное средство, вещество и (или) материал,

предназначенные или используемые для защиты

информации

СТБ ГОСТ Р 50992-2000 «Защита информации. Основные термины и определения»

58.

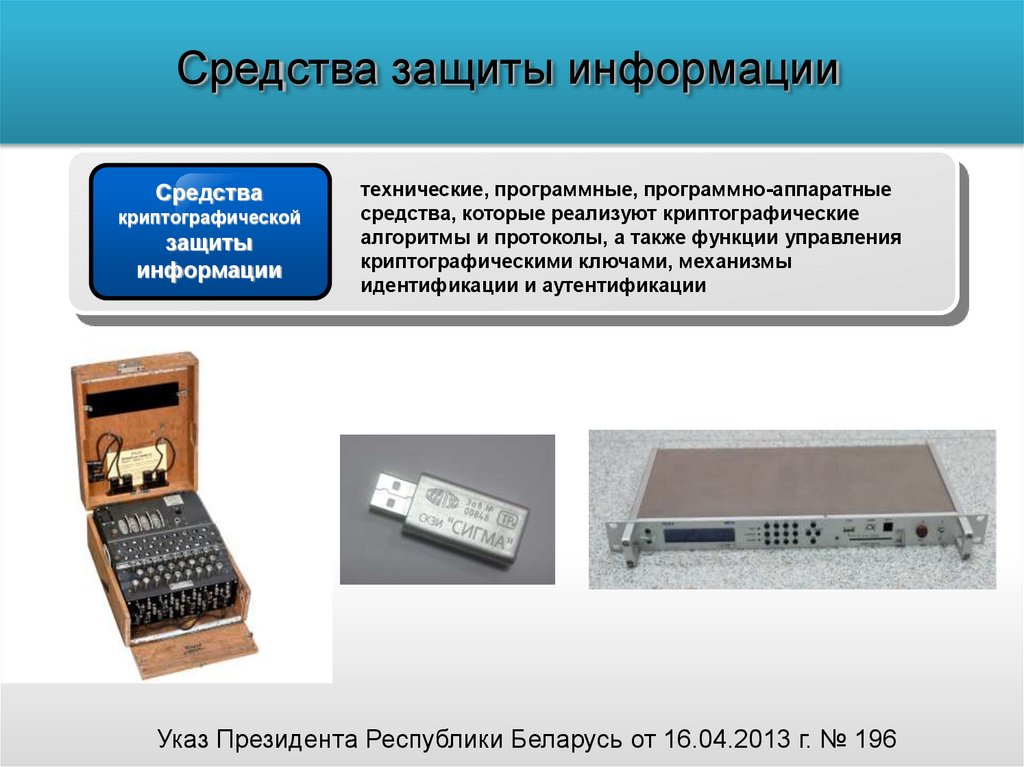

Средства защиты информацииСредства

криптографической

защиты

информации

технические, программные, программно-аппаратные

средства, которые реализуют криптографические

алгоритмы и протоколы, а также функции управления

криптографическими ключами, механизмы

идентификации и аутентификации

Указ Президента Республики Беларусь от 16.04.2013 г. № 196

59.

Средства защиты информацииСредства

технической

защиты

информации

имеют техническую, программную или

программно-аппаратную реализацию

Указ Президента Республики Беларусь от 16.04.2013 г. № 196

60.

Что это?Необходимо знать назначение, функциональные

возможности и технические характеристики средств ЗИ!

61.

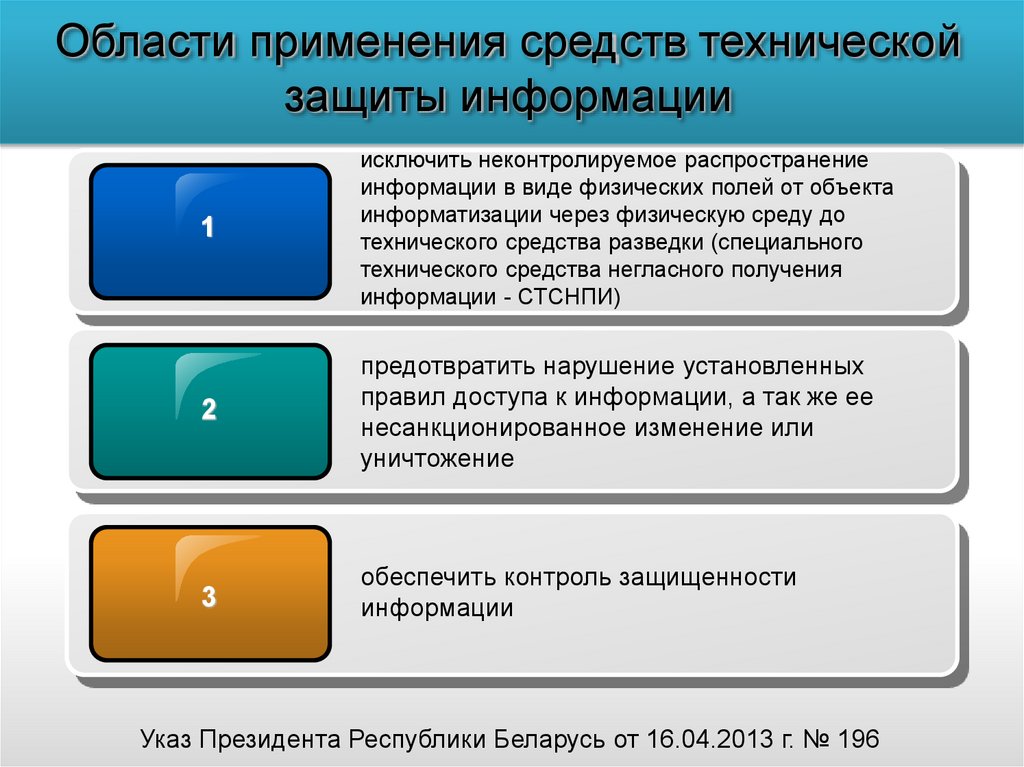

Области применения средств техническойзащиты информации

1

исключить неконтролируемое распространение

информации в виде физических полей от объекта

информатизации через физическую среду до

технического средства разведки (специального

технического средства негласного получения

информации - СТСНПИ)

2

предотвратить нарушение установленных

правил доступа к информации, а так же ее

несанкционированное изменение или

уничтожение

3

обеспечить контроль защищенности

информации

Указ Президента Республики Беларусь от 16.04.2013 г. № 196

62.

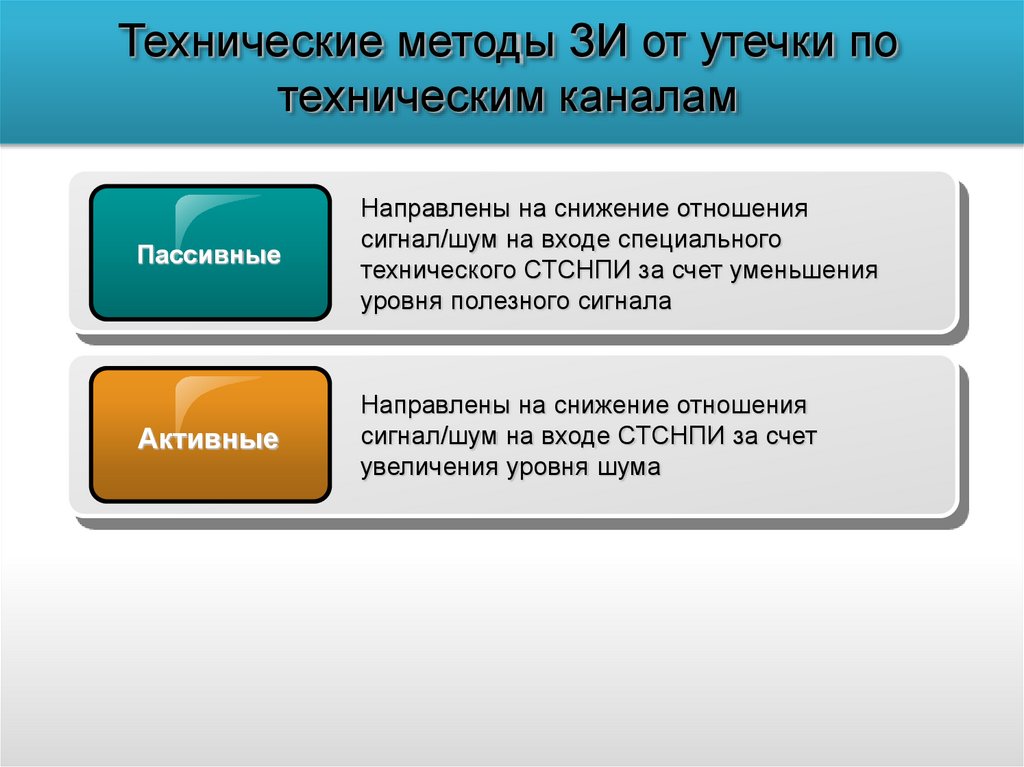

Технические методы ЗИ от утечки потехническим каналам

Пассивные

Направлены на снижение отношения

сигнал/шум на входе специального

технического СТСНПИ за счет уменьшения

уровня полезного сигнала

Активные

Направлены на снижение отношения

сигнал/шум на входе СТСНПИ за счет

увеличения уровня шума

63.

Отношение сигнал/шум64.

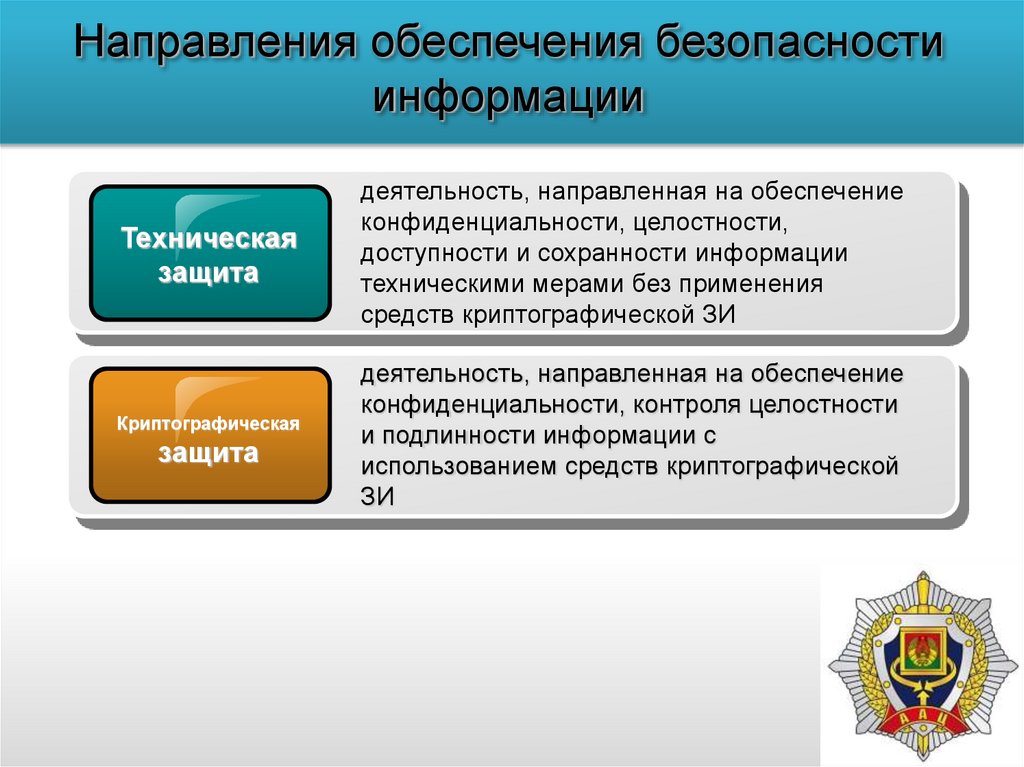

Направления обеспечения безопасностиинформации

Физическая

защита

деятельность, направленная на обеспечение

сохранности имущества с использованием

средств инженерно-технической защиты

65.

Направления обеспечения безопасностиинформации

Техническая

защита

Криптографическая

защита

деятельность, направленная на обеспечение

конфиденциальности, целостности,

доступности и сохранности информации

техническими мерами без применения

средств криптографической ЗИ

деятельность, направленная на обеспечение

конфиденциальности, контроля целостности

и подлинности информации с

использованием средств криптографической

ЗИ

66.

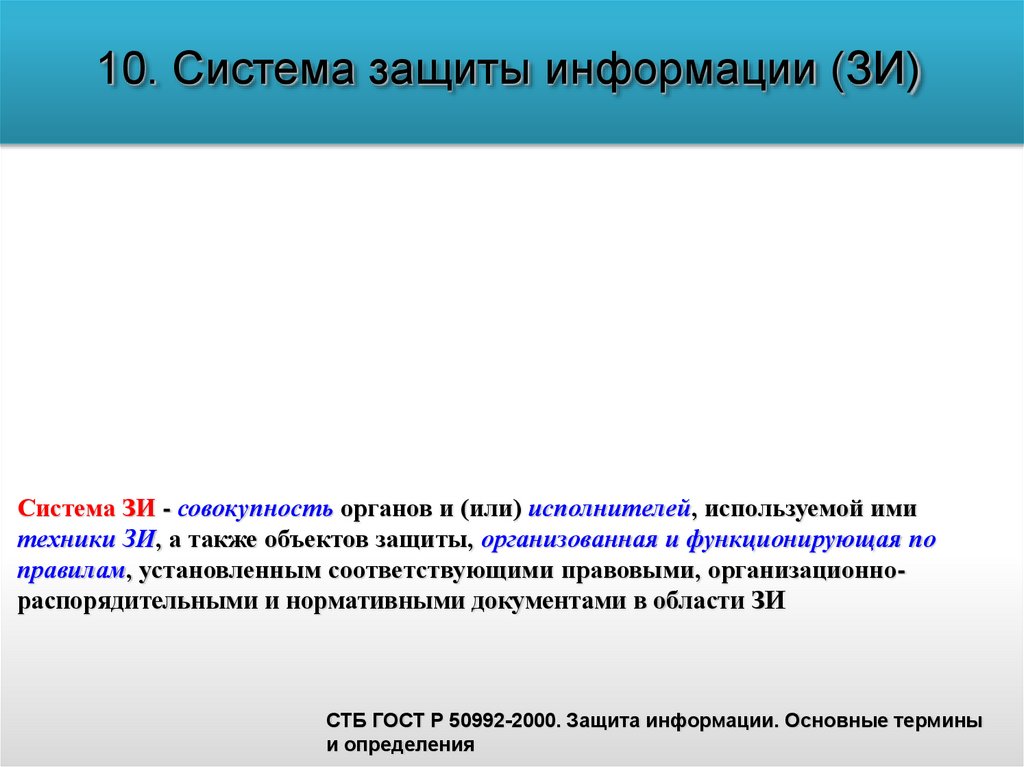

67.

10. Система защиты информации (ЗИ)Система ЗИ - совокупность органов и (или) исполнителей, используемой ими

техники ЗИ, а также объектов защиты, организованная и функционирующая по

правилам, установленным соответствующими правовыми, организационнораспорядительными и нормативными документами в области ЗИ

СТБ ГОСТ Р 50992-2000. Защита информации. Основные термины

и определения

68.

Объект, цель и замысел защитыинформации

Объект защиты информации - информация, или носитель информации, или

информационный процесс, которые необходимо защищать в соответствии с

поставленной целью ЗИ

Цель защиты информации - заранее намеченный результат ЗИ

Замысел защиты информации - основная идея, раскрывающая состав,

содержание, взаимосвязь и последовательность осуществления технических

и организационных мероприятий, необходимых для достижения цели ЗИ

СТБ ГОСТ Р 50992-2000 «Защита информации.

Основные термины и определения»

69.

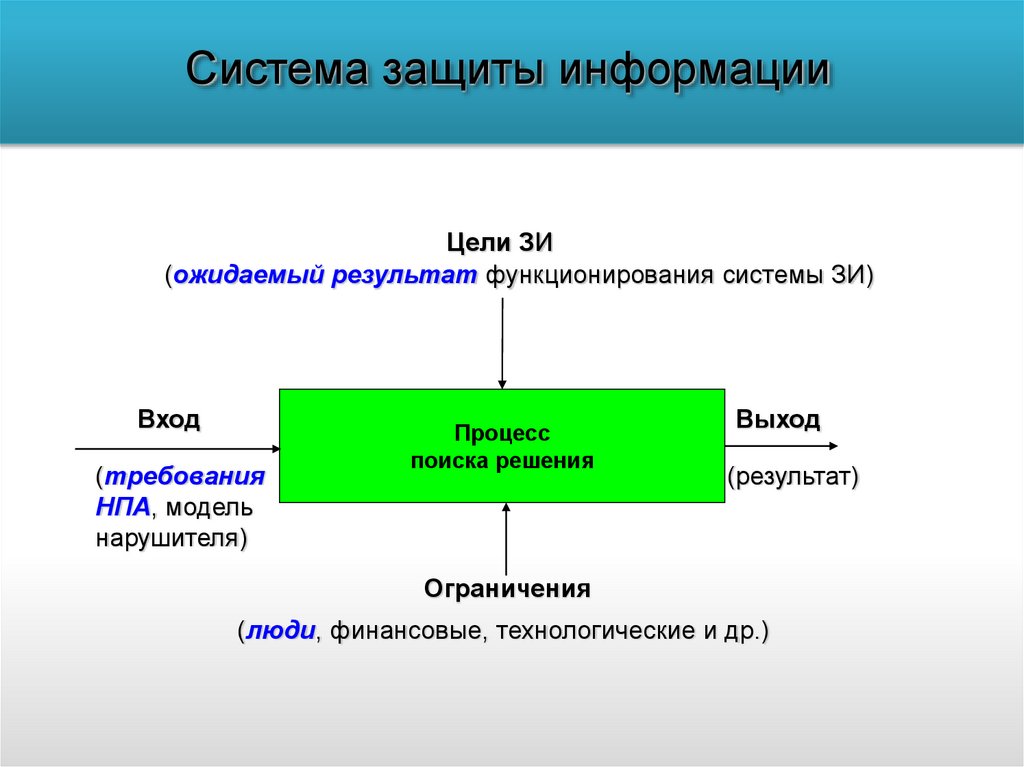

Система защиты информацииЦели ЗИ

(ожидаемый результат функционирования системы ЗИ)

Вход

(требования

НПА, модель

нарушителя)

Процесс

поиска решения

Выход

(результат)

Ограничения

(люди, финансовые, технологические и др.)

70.

Соизмеримость используемыхинформации, объектов ИС и целей ЗИ

Особенность 1

Цель 1

сведения хранящиеся на хостах пользователей

относятся к информации ограниченного

распространения

Обеспечить конфиденциальность,

целостность сведений хранящихся на хостах

пользователей

71.

Соизмеримость используемыхинформации, объектов ИС и целей ЗИ

Особенность 2

сведения передаются с ПК пользователей по

электронной почте

Цель 2

Обеспечить конфиденциальность и

целостность сведений передаваемых по

каналам связи

72.

Соизмеримость используемыхинформации, объектов ИС и целей ЗИ

Особенность 3

Цель 3

объекты ИС должны быть доступны пользователям

ИС в рабочее время

Обеспечить доступность объектов ИС

73.

Уровни системы защитыинформации

74.

Безопасность не состояние, а процесс!75.

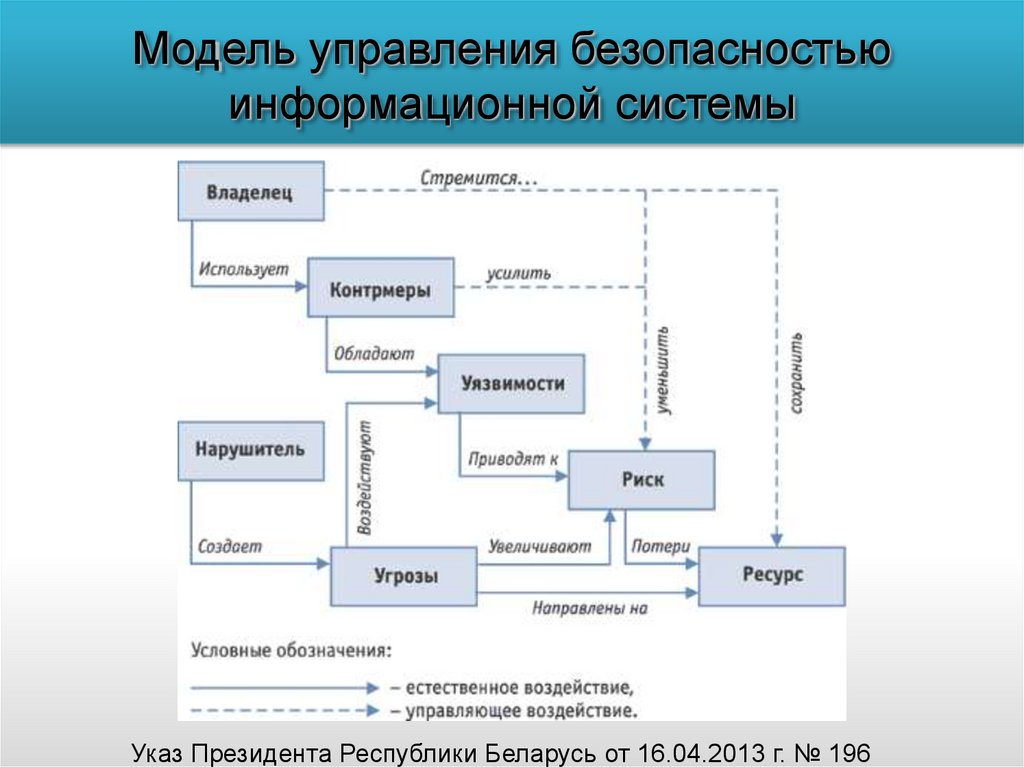

Модель управления безопасностьюинформационной системы

Указ Президента Республики Беларусь от 16.04.2013 г. № 196

76.

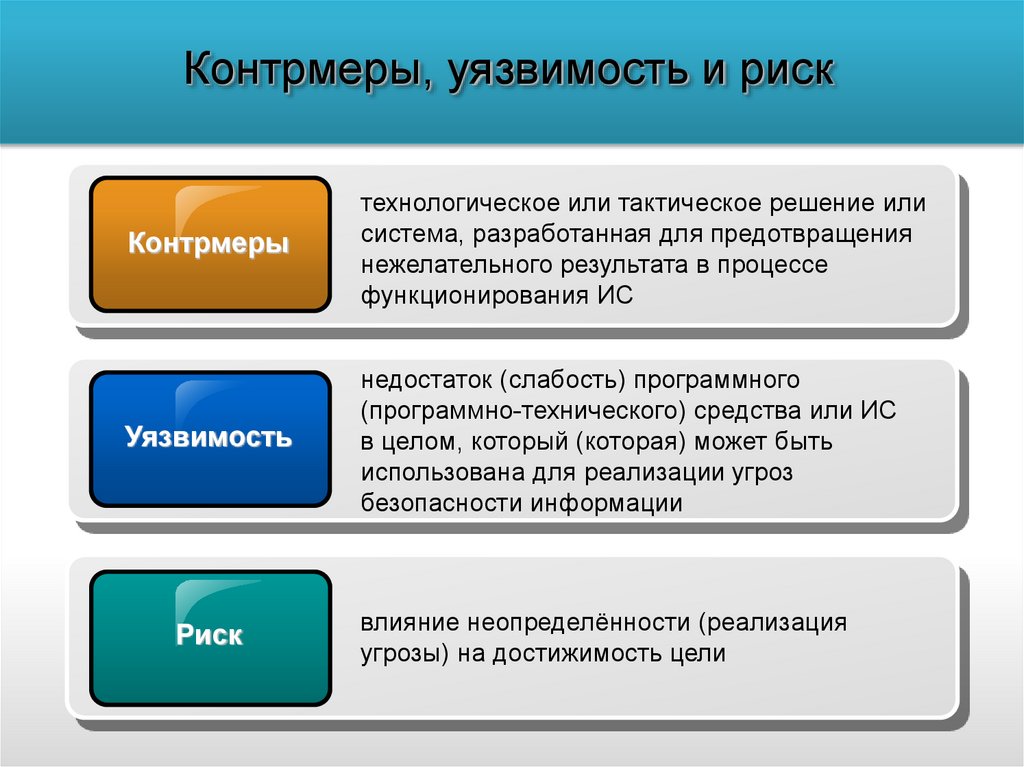

Контрмеры, уязвимость и рискКонтрмеры

технологическое или тактическое решение или

система, разработанная для предотвращения

нежелательного результата в процессе

функционирования ИС

Уязвимость

недостаток (слабость) программного

(программно-технического) средства или ИС

в целом, который (которая) может быть

использована для реализации угроз

безопасности информации

Риск

влияние неопределённости (реализация

угрозы) на достижимость цели

77.

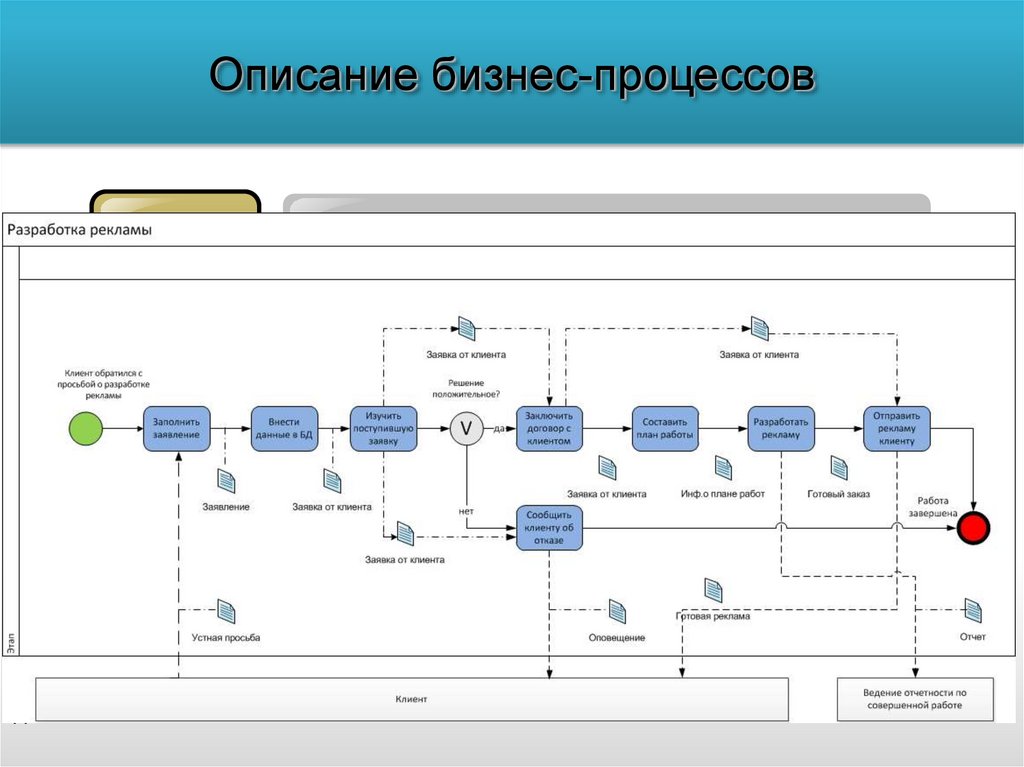

Описание бизнес-процессов1

Описать бизнес процессы позволяющие

получить прибыль организации

Бизнес-процесс – зафиксированный письменно алгоритм выполнения некой

деятельности

78.

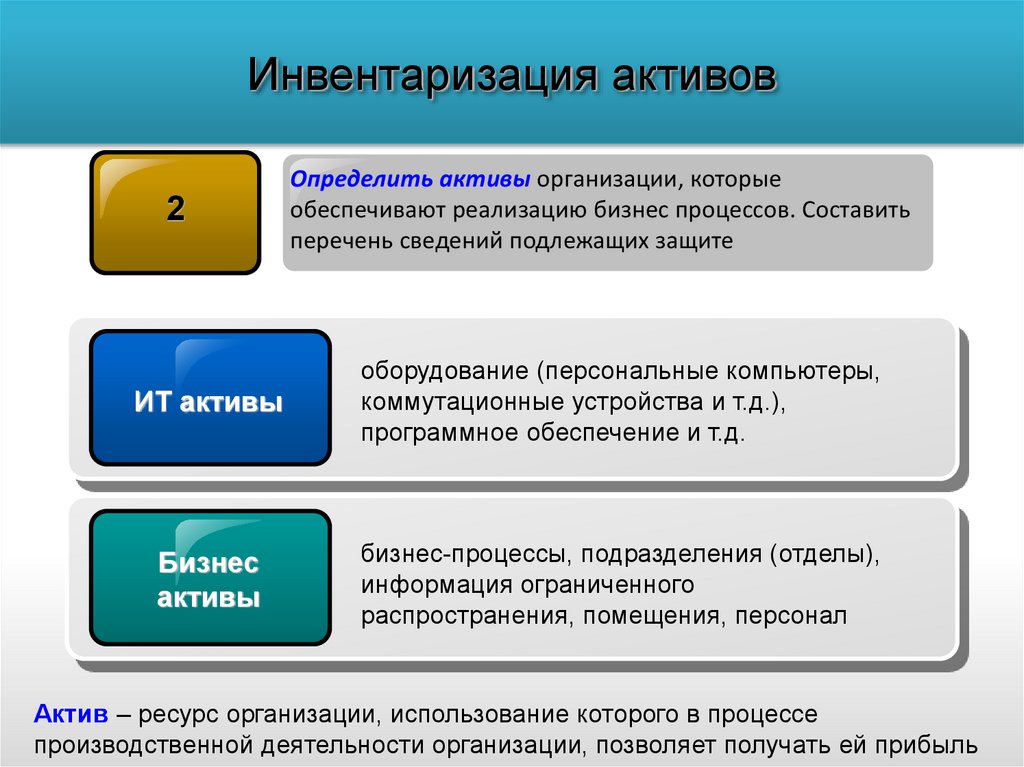

Инвентаризация активов2

Определить активы организации, которые

обеспечивают реализацию бизнес процессов. Составить

перечень сведений подлежащих защите

ИТ активы

оборудование (персональные компьютеры,

коммутационные устройства и т.д.),

программное обеспечение и т.д.

Бизнес

активы

бизнес-процессы, подразделения (отделы),

информация ограниченного

распространения, помещения, персонал

Актив – ресурс организации, использование которого в процессе

производственной деятельности организации, позволяет получать ей прибыль

79.

Классификация активовСуть

Активы делятся на группы по степени важности

(критичности) для организации и это позволяет

понять, на какие из них нужно обратить

большее внимание

80.

Схема информационной системыСхема ИС

Мероприятие: составление схемы информационной системы

(ИС);

Цель: знать все устройства подключенные к ИС, а так же

системное и прикладное ПО, которое используется для

обработки информации. Определить границы ИС и указать на

схеме все ее компоненты

81.

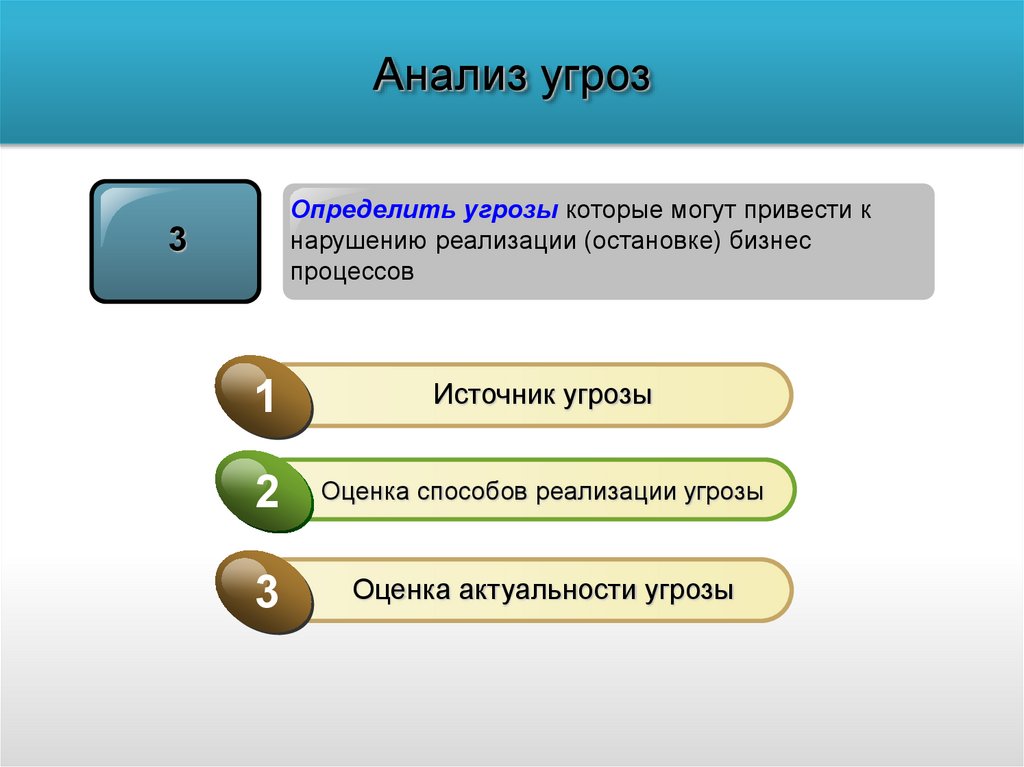

Анализ угрозОпределить угрозы которые могут привести к

нарушению реализации (остановке) бизнес

процессов

3

1

Источник угрозы

2

Оценка способов реализации угрозы

3

Оценка актуальности угрозы

82.

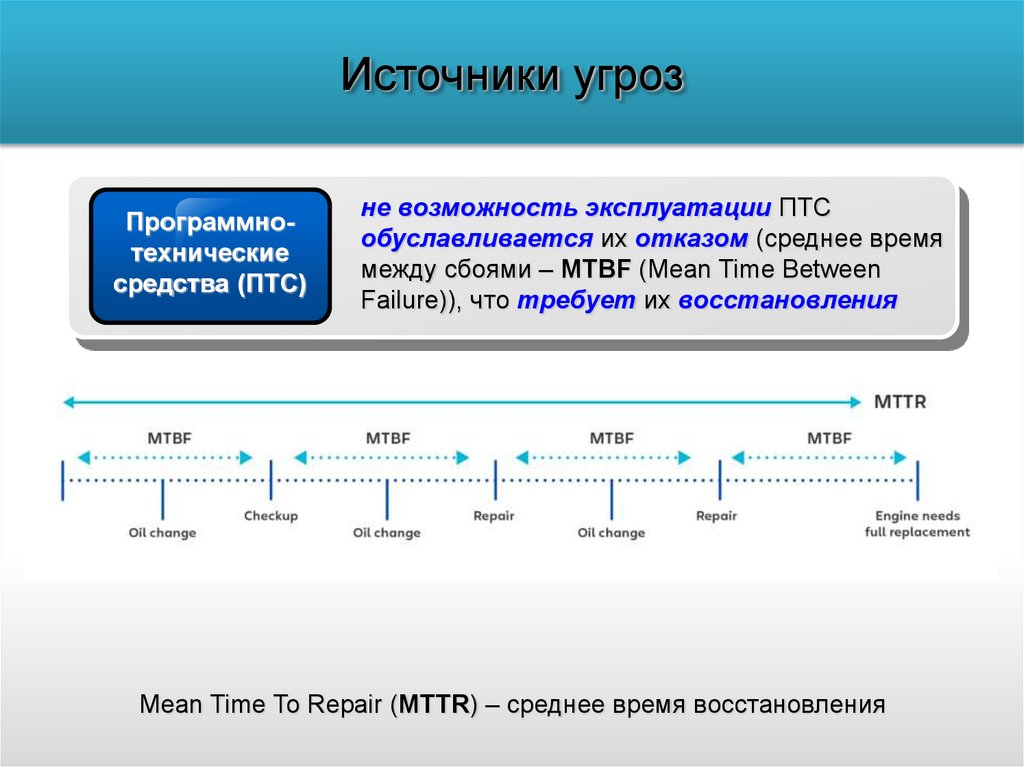

Источники угрозПрограммнотехнические

средства (ПТС)

не возможность эксплуатации ПТС

обуславливается их отказом (среднее время

между сбоями – MTBF (Mean Time Between

Failure)), что требует их восстановления

Mean Time To Repair (MTTR) – среднее время восстановления

83.

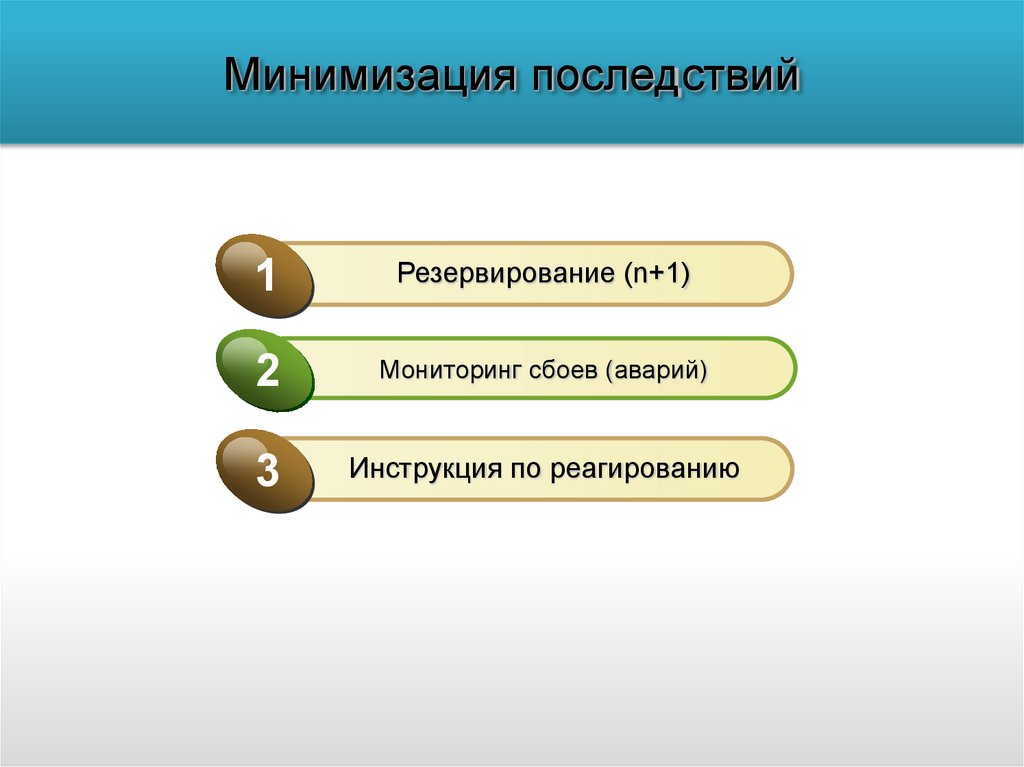

Минимизация последствий1

Резервирование (n+1)

2

Мониторинг сбоев (аварий)

3

Инструкция по реагированию

84.

Источники угрозПользователь

ИС

1. Недостаточный уровень квалификации;

2. Низкая мотивация учиться;

3. Непосредственно контактирует с ИС

85.

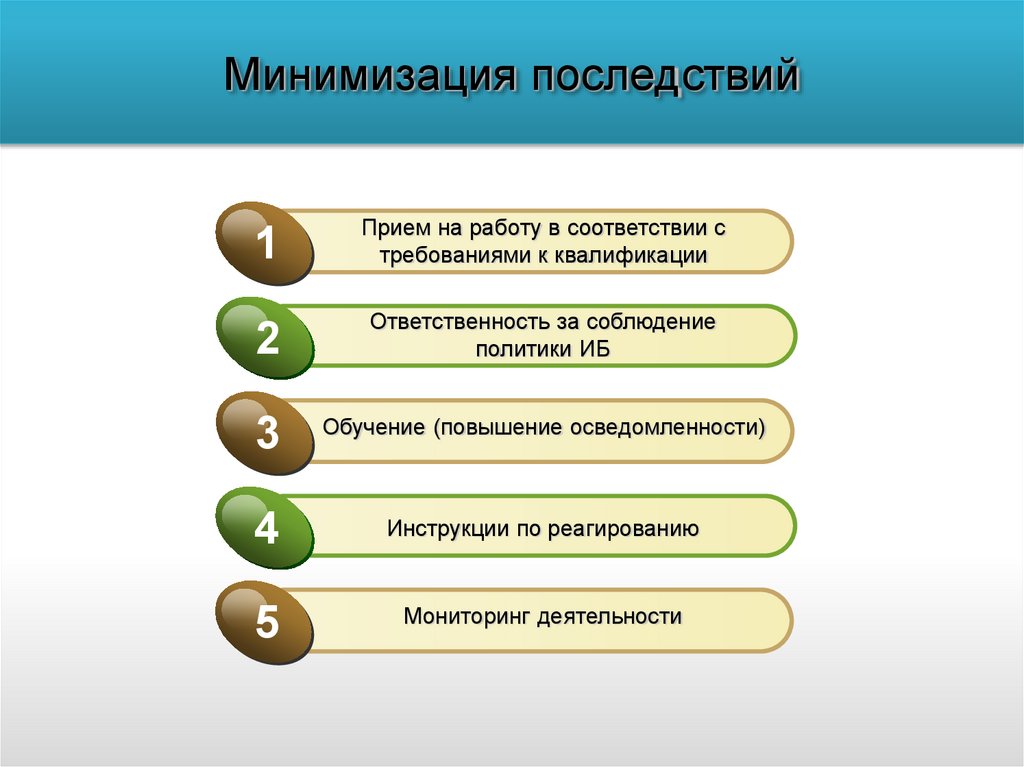

Минимизация последствий1

Прием на работу в соответствии с

требованиями к квалификации

2

Ответственность за соблюдение

политики ИБ

3

Обучение (повышение осведомленности)

4

Инструкции по реагированию

5

Мониторинг деятельности

86.

Источники угрозВнешний

нарушитель

находится вне ИС на момент начала

реализации угрозы

87.

Источники угрозВнутренний

нарушитель

находится внутри ИС на момент начала

реализации угрозы

88.

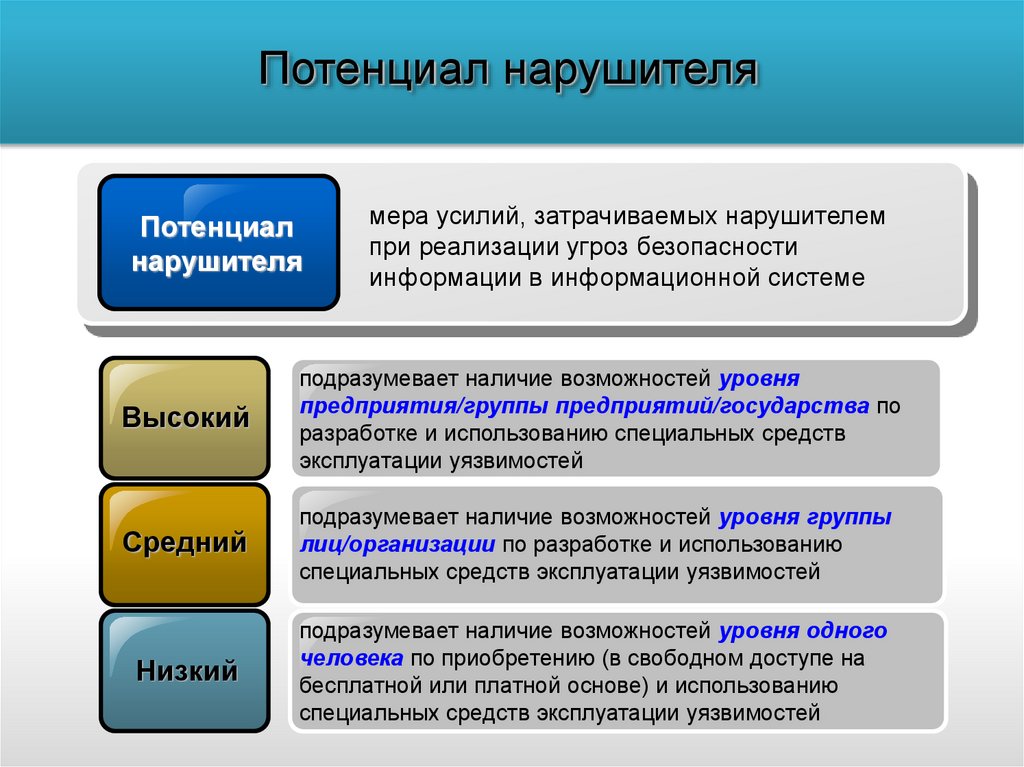

Потенциал нарушителяПотенциал

нарушителя

мера усилий, затрачиваемых нарушителем

при реализации угроз безопасности

информации в информационной системе

Высокий

подразумевает наличие возможностей уровня

предприятия/группы предприятий/государства по

разработке и использованию специальных средств

эксплуатации уязвимостей

Средний

подразумевает наличие возможностей уровня группы

лиц/организации по разработке и использованию

специальных средств эксплуатации уязвимостей

Низкий

подразумевает наличие возможностей уровня одного

человека по приобретению (в свободном доступе на

бесплатной или платной основе) и использованию

специальных средств эксплуатации уязвимостей

89.

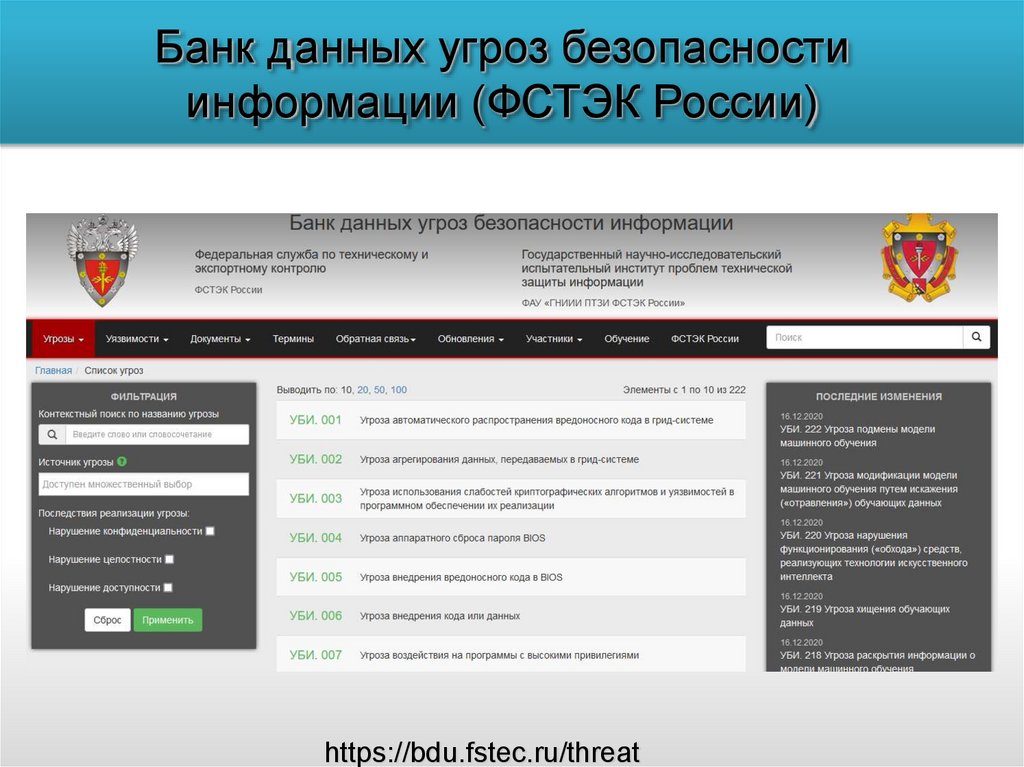

Банк данных угроз безопасностиинформации (ФСТЭК России)

https://bdu.fstec.ru/threat

90.

Модель управления безопасностьюинформационной системы

4

Оценить риск который будет получен вследствие

реализации угрозы