Похожие презентации:

методичка

1. Методичка

2. Проверка компьютера

• 1)При включении демонстрации экрана стоит обратить внимание, есть ли у игрока табличка с уведомлением о том, что он вызванна проверку (нередко бывают случаи, что читер дает левый дискорд и на проверку заходит не тот игрок). В таком случае, если

игрок, которого вы вызвали на проверку дал не свой дискорд, баним его с причиной “Отказ от проверки”. Также баним его тимейта,

который вышел вместо него на проверку с причиной “Обман администрации”

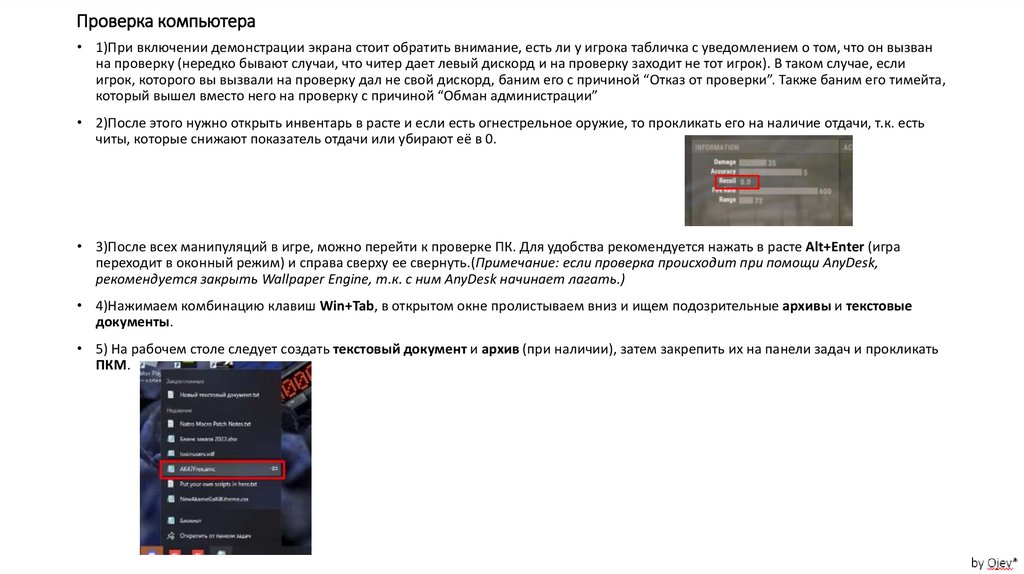

• 2)После этого нужно открыть инвентарь в расте и если есть огнестрельное оружие, то прокликать его на наличие отдачи, т.к. есть

читы, которые снижают показатель отдачи или убирают её в 0.

• 3)После всех манипуляций в игре, можно перейти к проверке ПК. Для удобства рекомендуется нажать в расте Alt+Enter (игра

переходит в оконный режим) и справа сверху ее свернуть.(Примечание: если проверка происходит при помощи AnyDesk,

рекомендуется закрыть Wallpaper Engine, т.к. с ним AnyDesk начинает лагать.)

• 4)Нажимаем комбинацию клавиш Win+Tab, в открытом окне пролистываем вниз и ищем подозрительные архивы и текстовые

документы.

• 5) На рабочем столе следует создать текстовый документ и архив (при наличии), затем закрепить их на панели задач и прокликать

ПКМ.

3.

6)После проделанных действий, нужно проверить Корзину и Загрузки, на наличие в ней подозрительных файлов.

7)После корзины перейдем к вкладке “Доступ к Интернету”.

8) Нажимаем по значку интернета правой кнопкой мыши, а затем нажимаем “Параметры сети и Интернета”.

9) В появившемся окне нас интересует кнопка “Использование данных”.

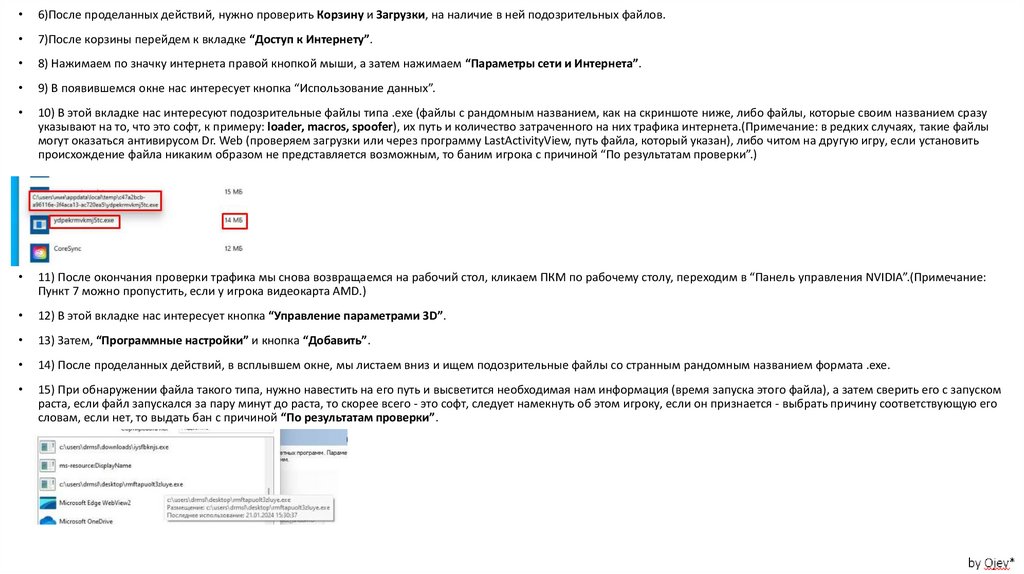

10) В этой вкладке нас интересуют подозрительные файлы типа .exe (файлы с рандомным названием, как на скриншоте ниже, либо файлы, которые своим названием сразу

указывают на то, что это софт, к примеру: loader, macros, spoofer), их путь и количество затраченного на них трафика интернета.(Примечание: в редких случаях, такие файлы

могут оказаться антивирусом Dr. Web (проверяем загрузки или через программу LastActivityView, путь файла, который указан), либо читом на другую игру, если установить

происхождение файла никаким образом не представляется возможным, то баним игрока с причиной “По результатам проверки”.)

11) После окончания проверки трафика мы снова возвращаемся на рабочий стол, кликаем ПКМ по рабочему столу, переходим в “Панель управления NVIDIA”.(Примечание:

Пункт 7 можно пропустить, если у игрока видеокарта AMD.)

12) В этой вкладке нас интересует кнопка “Управление параметрами 3D”.

13) Затем, “Программные настройки” и кнопка “Добавить”.

14) После проделанных действий, в всплывшем окне, мы листаем вниз и ищем подозрительные файлы со странным рандомным названием формата .exe.

15) При обнаружении файла такого типа, нужно навестить на его путь и высветится необходимая нам информация (время запуска этого файла), а затем сверить его с запуском

раста, если файл запускался за пару минут до раста, то скорее всего - это софт, следует намекнуть об этом игроку, если он признается - выбрать причину соответствующую его

словам, если нет, то выдать бан с причиной “По результатам проверки”.

4.

16) Далее мы нажимаем комбинацию клавиш Win+R, в всплывшем окне мы ставим “/” (показывает последние файлы). Далее в углу этого окна делаем его больше и проверяем

на наличие подозрительных файлов

17) Далее мы пишем “regedit” (Редактор реестра). В появившемся окне нас интересует поисковая строка, в нее мы будем поочередно вписывать 2 команды:

Компьютер\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FeatureUsage\AppSwitched (Файлы запущенные за все время);

Компьютер\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store (Скачанные файлы).

листайте вниз и ищите подозрительные файлы. (файлы с названием по типу hfAN7N4qSYc.exe, либо файлы, которые своим названием сразу указывают на то, что это софт,

примеру: loader, macros, spoofer)Примечание: Если Вы нашли файл по типу A5FUhUl.exe (7 символов в названии), то обратите внимание на то, не проверялся ли этот игрок ранее и не

скачивал ли он RustCheatCheck, т.к. 7 символов в названии чаще всего содержит именно RCC.

19) Затем мы снова возвращаемся к комбинации клавиш Win+R, в всплывшем окне пишем “appdata”. Тут нас интересует папка “Local”.

20) В ней мы проверяем папки “CrashDumps”, “Temp”, “LGHUB”. В первых двух папках мы ищем подозрительные .exe файлы. (файлы с названием по типу hfAN7N4qSYc.exe, либо файлы, которые

своим названием сразу указывают на то, что это софт, к примеру: loader, macros, spoofer)

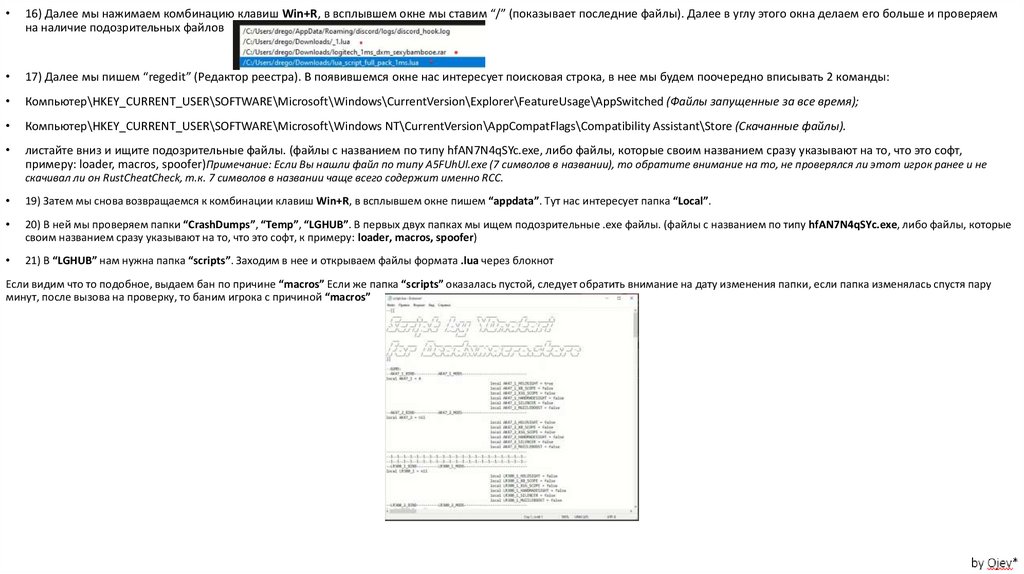

21) В “LGHUB” нам нужна папка “scripts”. Заходим в нее и открываем файлы формата .lua через блокнот

Если видим что то подобное, выдаем бан по причине “macros” Если же папка “scripts” оказалась пустой, следует обратить внимание на дату изменения папки, если папка изменялась спустя пару

минут, после вызова на проверку, то баним игрока с причиной “macros”

5. Проверка браузера

Теперь мы переходим к проверке браузера, начать стоит с вкладки “Загрузки”. Их можно открыть сочетанием клавиш Ctrl+J.

В этой вкладке мы осуществляем поиск по ключевым словам: cheat, чит, macro, макро, Keyran, BotMek, .exe, .txt, .zip, .rar, .lua, .amc. При обнаружении программ Keyran или BotMek выдаем бан

по причине “macros”

После загрузок мы переходим во вкладку “История”, открыть её можно сочетанием клавиш Ctrl+H.

В этой вкладке мы осуществляем поиск по ключевым словам: cheat, чит, macro, макрос, spoofer, просвет. Если человек просто заходил на сайты с читами или макросами, банить за это не нужно.

Далее мы переходим на сайт oplata.info, на этом сайте нам нужно ввести все основные почты проверяемого и проверить их на наличие покупки запрещенного ПО (чит, макрос, спуфер, просвет).

Есть 3 способа, как узнать все почты игрока:

Steam → нажать справа сверху на свой аккаунт → “Об аккаунте”;

Discord → слева снизу шестеренка → “Моя учетная запись” → Синяя кнопка “Показать”;

Тыкнуть 2 раза ЛКМ по полю, в которое нужно вводить почту.

Далее, мы берем все найденные почты и вводим их на этом сайте, если покупка есть, то на почту приходит письмо от oplata.info, оно содержит ссылку, перейдя по которой, мы увидим покупки.

5) Если покупки нет, то Вы увидите следующий текст: “Не найдено ни одной покупки, при оплате которой был указан email”.

Примечание: Если на почту всё же пришло письмо, а у проверяемого нет к ней доступа, то мы пытаемся любым способом её восстановить, в случае, если восстановить доступ никак не

получается и это не рандомная почта или какая-то поднятая с недр ПК, мы баним игрока с причиной “Забанен по результатам проверки”.

смотрим диски Google disk яндекс диск майл облако на всех почтах

Следующий на очереди у нас сайт FunPay.

Если при заходе на сайт, у человека есть уже авторизованный аккаунт, то сразу же смотрим вкладки Покупки/Продажи (чаще всего растеры на этом сайте покупают просветы домов, но

встречаются и отдельные подвиды, которые покупают там макросы и читы).

Если при заходе на сайт, у человека нет авторизованного аккаунта, то сперва пытаемся войти через ВК, для этого нужно нажать на логотип ВК, который находится в правом верхнем углу сайта.

После проверки аккаунта ВК, нужно нажать на кнопку “Войти” → “Забыли пароль” и по аналогии с oplata.info туда нужно вводить все почты.

Далее мы переходим к проверке ВК.

Примечание: Если человек ни в какую не соглашается показывать ВК, следует ему объяснить, что никакие персональные данные мы не сохраняем, смотреть переписки с мамой

не будем. Исключительно, поиск по ключевым словам (cheat, чит, macro, макро). Если он и после уговоров не собирается ничего показывать, то предупреждаем, что в таком

случае, мы вынуждены его забанить по причине “Отказ от проверки”.

В самом ВК нас интересует две вкладки “Файлы” и “Мессенджер”.

В файлах мы смотрим все документы за последние 1,5-2 года.

В мессенджере делаем поиск по сообщениям и ищем по ключевым словам интересные переписки.

6.

8) После проверки ВК мы переходим на сайт RCC (https://rustcheatcheck.ru/) и скачиваем его, нажав по красной кнопке с актуальной версией.

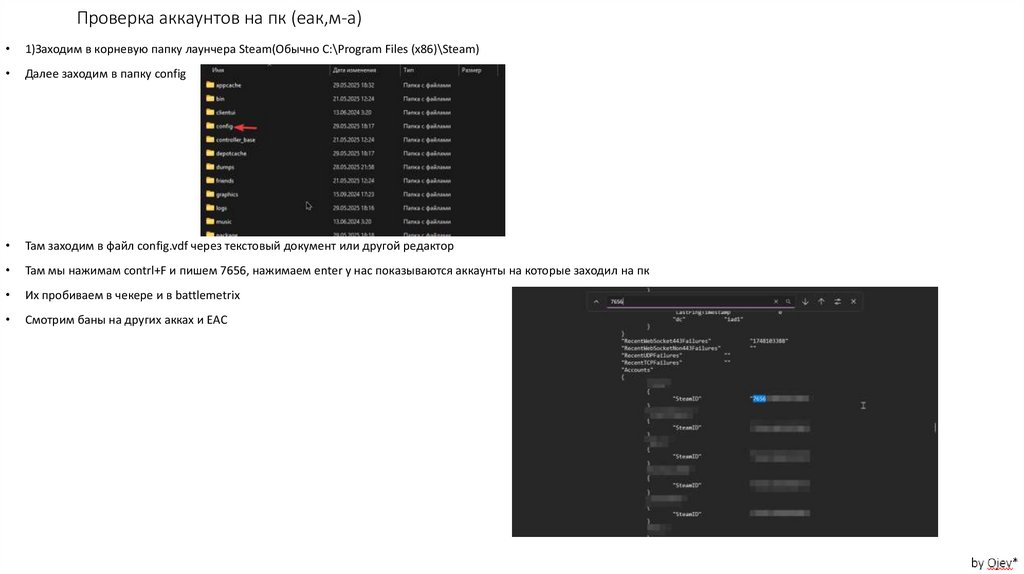

1)После установки чекера, на рабочем столе появляется его ярлык, жмем правой кнопкой мыши по нему → “Расположение файла”.

• В папке приложения нам важно несколько приложений “LastActivityView” и “USBDeview”.

• Начем с “LastActivityView”. В первую очередь нас интересуют программы, запущенные до и после Rust, в течение получаса.

• Жмем сочетание клавиш Ctrl+F и пишем туда “Rust” и жмем найти далее.

• Тут мы смотрим файлы без описания,тут мы точно так же ищем файлы с непонятным названием, либо прямые macro/cheat/loader и т.д.

2)Теперь перейдем к “USBDeview”. Открыв программу, нам нужно два раза нажать по кнопке Last Plug/Unplug, чтобы отсортировать записи подключения USB устройств по дате.

3) Далее, нас интересует столбик “Device Type”, в нем мы смотрим тип устройства, особое внимание уделяем “Mass Storage” (флешки и жесткие диски). И сверяем время, не

извлекались ли никакие флешки.

4) После всех манипуляций, мы запускаем сам чекер (иногда он может долго грузиться, в этом нет ничего страшного), тут мы нажимаем кнопку “Начать поиск”. После нажатия

этой кнопки, вся информация, которую чекер соберет на ПК (из 1 и 7 вкладок чекера) он продублирует на сайте RCC.

5) Пока идёт поиск, мы переходим на 7 вкладку чекера и смотрим “Список обнаруженных аккаунтов”, если там пусто, то можем вернуться к первой вкладке.

6) А если там всё же есть аккаунты, то мы заходим на сайт RCC и вбиваем SteamID проверяемого в строку справа сверху.

7) В этой вкладке отображаются все аккаунты, на которые пользователь заходил со своего ПК. Их мы проверяем на наличие как серверных, так и игровых банов (EAC).

8) Далее нам нужна вкладка “Последние действия”.

9) В ней нас интересуют “Быстрые фильтры”.

Нажимаем по каждому фильтру и проверяем файлы, особое внимание стоит уделить пунктам .amc, .lua, .xml, .rar, .zip;

Если в пунктах .amc и .lua мы находим файл с название по типу Rust Full PACK, AK47 8X, то баним человека по причине “macros”;

Если в фильтрах .rar и .zip мы видим архив архив с подозрительным названием, необходимо открыть этот архив и проверить на наличие макросов или читов;

В фильтре rust смотрим на все файлы так как, туда могут попасть файлы .exe по типу RustHack.exe

Вкладки “Проверка в игре” и “Проверка мыши” нас не интересуют, пропускаем их.

После этого, возвращаемся к пункту “Поиск файлов” и смотрим, что нашел чекер (если он к этому времени ещё не закончил поиск, то можно завершить его самому). Если

ничего подозрительного найдено не было, то желаем удачи игроку и отпускаем его с проверки.