Похожие презентации:

Лекция 14

1.

•.Лекция: перспективные технологии ИБ — ZTA,

EDR/XDR, AI в информационной безопасности

Цели лекции:

Понять принципы и назначение Zero Trust Architecture (ZTA) как современной

модели защиты.

Изучить возможности EDR и XDR-систем для противодействия сложным

киберугрозам.

Рассмотреть роль искусственного интеллекта и машинного обучения в ИБ,

включая преимущества, риски и практические примеры использования.

Сформировать представление о будущем ИБ, основанном на автоматизации, отказе от

периметра и аналитике больших данных.

Сопоставить современные тренды с потребностями организаций и понять, как

внедрение этих подходов повышает устойчивость к атакам

2.

Введение: почему классические модели защиты больше не работаютСовременная информационная безопасность смещается от защиты периметра к

непрерывному контролю идентичностей, устройств и поведения пользователей.

Основные причины:

•рост удалённой работы и облаков;

•усложнение инфраструктур;

•рост количества сложных атак: APT, supply chain, ransomware;

•недостаток квалифицированных специалистов;

•высокая скорость атаки (секунды) против медленной реакции человека (часы).

Именно поэтому в фокус выходят ZTA, EDR/XDR и AI — три ключевые технологии

будущего.

3.

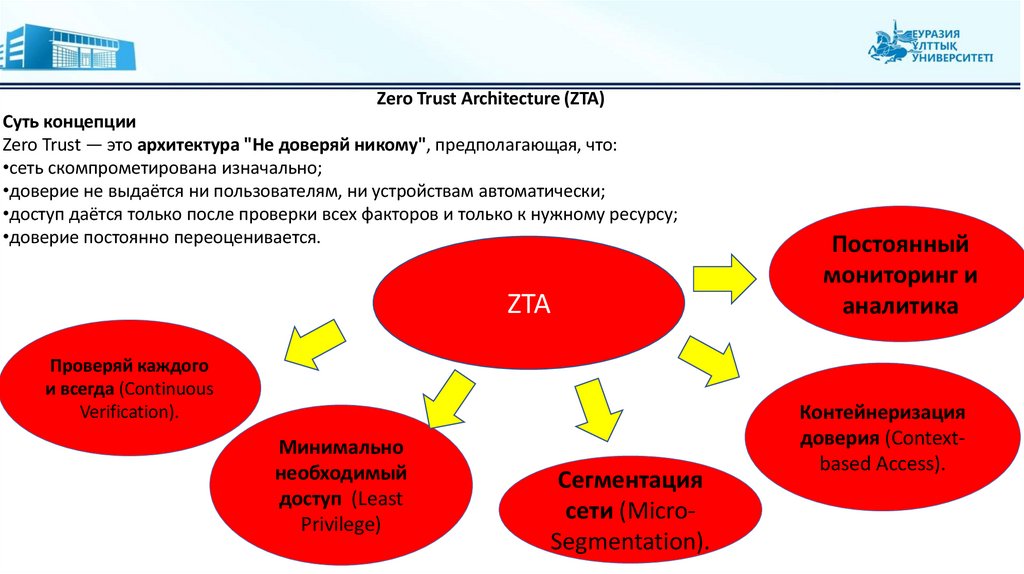

Zero Trust Architecture (ZTA)Суть концепции

Zero Trust — это архитектура "Не доверяй никому", предполагающая, что:

•сеть скомпрометирована изначально;

•доверие не выдаётся ни пользователям, ни устройствам автоматически;

•доступ даётся только после проверки всех факторов и только к нужному ресурсу;

•доверие постоянно переоценивается.

ZTA

Проверяй каждого

и всегда (Continuous

Verification).

Минимально

необходимый

доступ (Least

Privilege)

Сегментация

сети (MicroSegmentation).

Постоянный

мониторинг и

аналитика

Контейнеризация

доверия (Contextbased Access).

4.

Основные принципы ZTA1.Проверяй каждого и всегда (Continuous Verification).

Учетная запись или устройство не считаются надёжными лишь потому, что прошли

первичную аутентификацию.

2.Минимально необходимый доступ (Least Privilege).

Каждый получает максимально ограниченные права.

3.Сегментация сети (Micro-Segmentation).

Даже если злоумышленник получил доступ — он не сможет свободно перемещаться.

4.Контейнеризация доверия (Context-based Access).

Решение о доступе принимается исходя из сотен параметров: география, устройство,

поведение, риск.

5.Постоянный мониторинг и аналитика.

5.

Ключевые технологии ZTA•MFA, passwordless-аутентификация

•PAM / IAM

•SDP (Software-Defined Perimeter)

•CASB

•NAC

•EDR/XDR как обязательный компонент

•UEBA (User & Entity Behavior Analytics)

Преимущества

•Значительное снижение риска lateral movement

•Минимизация последствий компрометации

•Контроль доступа в реальном времени

•Подходит для облаков, гибридных сетей и удалённой работы

6.

EDR и XDR — защита конечных точек и расширенная аналитикаEDR (Endpoint Detection and Response) - обнаружение и реагирование на конечные точки

EDR — это системы, которые:

•постоянно мониторят конечные устройства;

•анализируют процессы, память, сетевую активность;

•выявляют аномалии и вредоносные действия;

•дают возможность реагировать: изоляция устройства, убийство процесса, откат изменений.

Функциональные возможности EDR

•Поведенческий анализ

•Охота за угрозами (Threat Hunting)

•Телеметрия по всей инфраструктуре

•Автоматические playbooks реакции

•Использование ML для выявления скрытых угроз

•Forensics (журналы, таймлайны, дампы)

7.

XDR (Extended Detection and Response) - расширенное обнаружение и реагированиеXDR — развитие EDR, объединяющее:

•конечные точки (EDR),

•сеть (NDR),

•почту,

•облако,

•identity-данные,

•SIEM/SOAR.

Основная задача — единая платформа корреляции, видимости и автоматического реагирования.

Преимущества XDR

•Сокращение времени обнаружения и реагирования

•Корреляция сигналов из разных источников

•Единый интерфейс для SOC

•Меньше ложных срабатываний

•Часто встроенный ИИ для анализа атак

8.

Обнаружениеаномалий

Выявление нетипичного

поведения

пользователя,

устройства, сетевого

трафика.

Предиктивная

аналитика

Прогнозирование

атак по ранним

признакам.)

Искусственный

интеллект в

информационной

безопасности

Анализ сетевого

трафика

Поиск командных

центров и атак без

сигнатур

Классификация

вредоносных файлов

ML-модели

анализируют PE-файлы,

макросы, скрипты.

Автоматизация

SOC

Антифишинг и анализ

писем

Распознавание фишинговых

паттернов и подмены.

9.

Будущее ИБ: интеграция ZTA, EDR/XDR и AIЭти технологии взаимно усиливают друг друга.

ZTA задаёт принципы недоверия и минимум доступа.

XDR обеспечивает наблюдаемость и реагирование.

AI предоставляет интеллект, автоматизацию и скорость.

Вместе они формируют архитектуру защиты нового поколения, обеспечивая:

непрерывный контроль идентичностей и устройств;

предотвращение lateral movement;

автоматическое распознавание и устранение угроз;

адаптивную политику доступа;

минимизацию человеческого фактора.