Похожие презентации:

Практическое занятие № 3 (4 часа)

1.

Ставропольский государственный аграрныйуниверситет

Кафедра информационные системы

Практическое занятие 3

Тема:

Организационно-правовые методы защиты

информации на предприятиях.

2. Основная литература для самоподготовки :

• Доктрина информационной безопасности РФ• Закон РФ «О государственной тайне».

• Материалы журнала «Системы безопасности» за 20022005 годы.

3. Вопросы

1. Анализ угроз ИБ объекта.2. Методы и средства обеспечения ИБ на объектах связи

специального назначения.

3. Модели нарушителя и угроз безопасности объекта.

4.

1. УЧЕБНЫЙ ВОПРОС:Анализ угроз

ИБ объекта.

5. Для четкого понимания того что угрожает объекту в области информационной безопасности и составления плана противодействия этим

угрозам разрабатывается модель угроз ИБ предприятияПод угрозой (вообще) понимают

потенциально возможное событие,

действие (воздействие), процесс или

явление, которое может привести к

нанесению

ущерба

чьим-либо

интересам.

Угрозой

интересам

субъектов

информационных

отношений

будем

называть

потенциально возможное событие,

процесс

или

явление,

которое

посредством

воздействия

на

информацию или другие компоненты

ИС может прямо или косвенно

привести

к

нанесению

ущерба

интересам данных субъектов.

Угрозами информации будем

называть

потенциально

возможные события, которые

могут привести к нарушению

целостности информации либо

оказать негативное воздействие на

процессы ее обработки.

6.

При построении обобщенной модели угроз информационнойбезопасности необходимо подробно рассмотреть следующие

вопросы:

• классификация угроз информационной безопасности;

• определение видов представления

информации,

подлежащей защите, в ИТКС и возможных каналов ее утечки;

• создание модели вероятного нарушителя.

7. Разновидности угроз

Все потенциально возможные негативные явления указанного характерамогут быть разделены на такие разновидности:

• Снижение ниже допустимого уровня качества информации, используемой

для решения имеющих существенное значение задач;

• Несанкционированное получение в злоумышленных целях такой

информации, на доступ к которой наложены ограничения;

• Несанкционированное

использование

информации,

являющейся

собственностью;

• Вредное воздействие информации на людей, технические устройства

(системы) и технологические процессы.

Угрозы информации по происхождению могут быть случайными

(вызываемыми недостаточной надежностью информационных систем,

стихийными бедствиями и другими непредвиденными обстоятельствами) или

злоумышленными

(вызываемыми

целенаправленными

действиями

злоумышленников).

8. Угрозы могут исходить из внешних и внутренних источников.

К внешним относятся:

деятельность разведывательных и специальных служб;

деятельность различных политических, военных, финансовых и других

экономических структур, направленная против интересов государства;

преступные действия отдельных групп, формирований и физических лиц.

К внутренним источникам относятся:

противозаконная деятельность различных структур, группировок и отдельных лиц

в области использования информации для сокрытия правонарушений, нанесения

убытков законным интересам других юридических и физических лиц;

нарушение установленных правил сбора, обработки и передачи информации.

Другими формами угроз (они могут исходить как извне так и изнутри)

безопасности информации являются:

утечка информации по техническим каналам;

хищение, уничтожение, искажение, подделка, блокирование, задержка,

копирование информации в результате несанкционированного доступа к

носителям или средствам ее обработки, передачи и хранения;

хищение или уничтожение (порча) собственно носителей информации.

9.

Автоматизированная системаглобального контроля

Объекты разведки

Спутники связи

Штаб-квартира

АНБ США

Ретрансляторы

(cоты)

Спутники радио- и

радиотехнической разведки

Радиостанции

Спутникиретрансляторы

Штаб-квартиры

разведслужб

стран-участниц

Проводные линии

связи

Спутниковые

телефоны

Сотовые

телефоны

Глобальная

сеть обмена

данными

NSA/GCHQ

Пейджеры

Кабельные проводные

линии связи

Компьютеры

Центры сбора и

обработки данных

Факсы

Центры (посты)

радиоэлектронной

разведки

Первичные устройства

съема информации

Телефоны

Волоконно-оптические

линии связи

Подводные

линии связи

10.

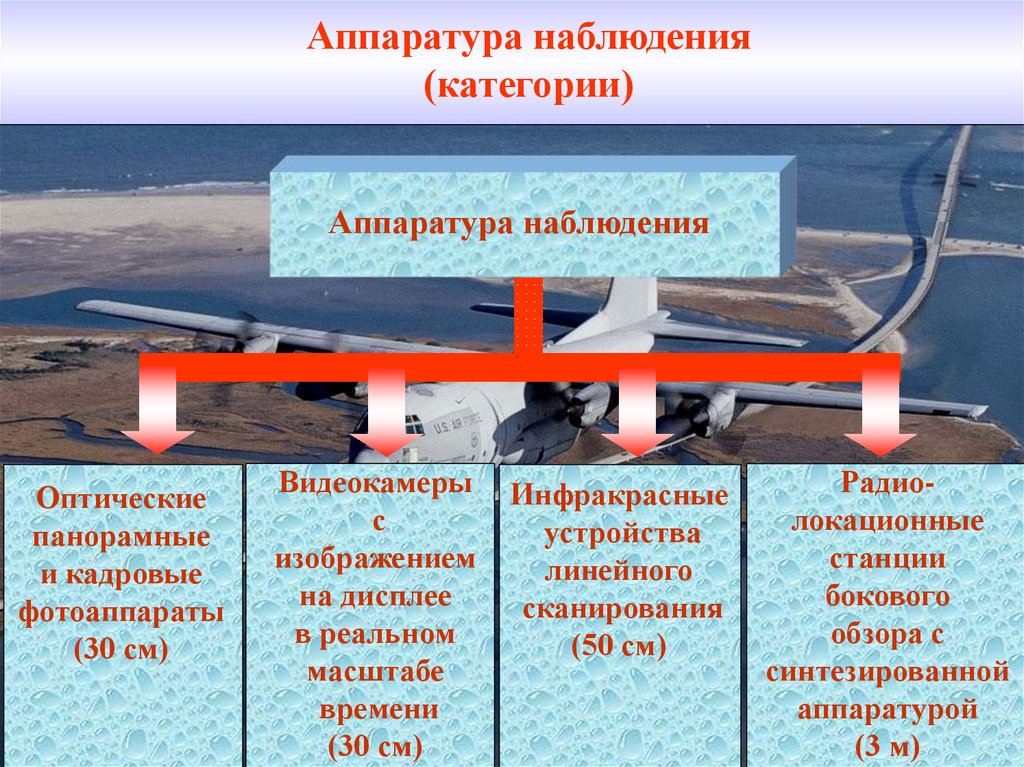

Аппаратура наблюдения(категории)

Аппаратура наблюдения

Оптические

панорамные

и кадровые

фотоаппараты

(30 см)

Видеокамеры

с

изображением

на дисплее

в реальном

масштабе

времени

(30 см)

Инфракрасные

устройства

линейного

сканирования

(50 см)

Радиолокационные

станции

бокового

обзора с

синтезированной

аппаратурой

(3 м)

11.

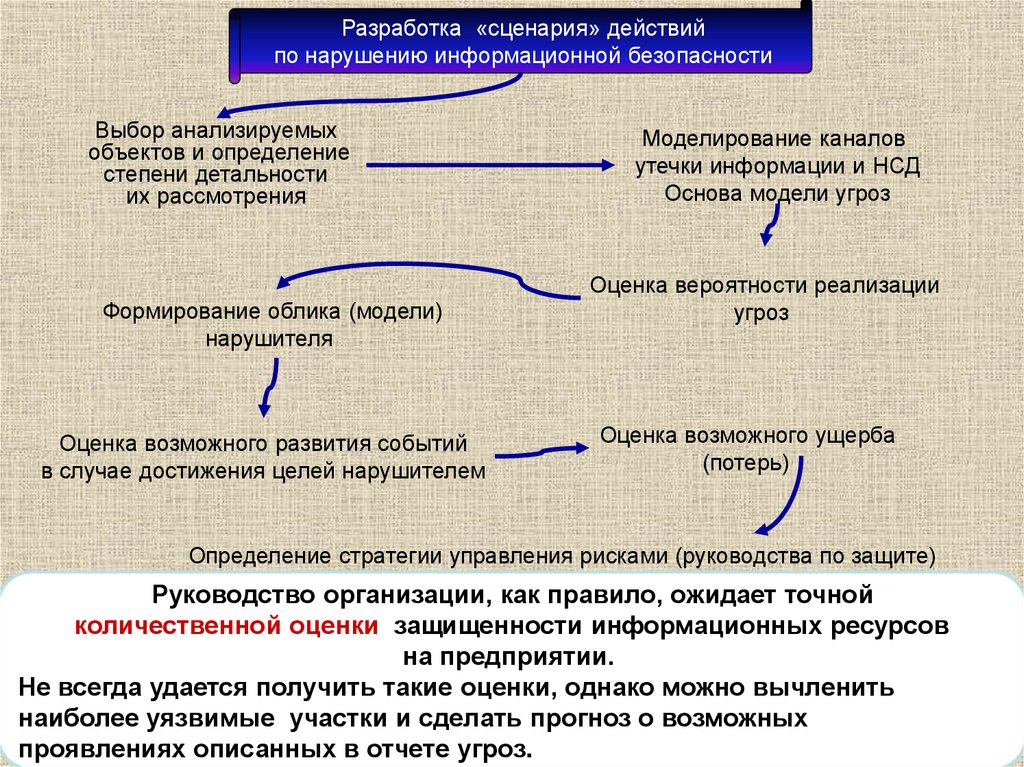

Разработка «сценария» действийпо нарушению информационной безопасности

Выбор анализируемых

объектов и определение

степени детальности

их рассмотрения

Формирование облика (модели)

нарушителя

Оценка возможного развития событий

в случае достижения целей нарушителем

Моделирование каналов

утечки информации и НСД

Основа модели угроз

Оценка вероятности реализации

угроз

Оценка возможного ущерба

(потерь)

Определение стратегии управления рисками (руководства по защите)

Руководство организации, как правило, ожидает точной

количественной оценки защищенности информационных ресурсов

на предприятии.

По результатам работ на этапе анализа уязвимости должно быть

Не всегда удается получить такие оценки, однако можно вычленить

подготовлено экспертное заключение о защищенности

наиболее уязвимые информационных

участки и сделать

прогноз

о возможных

ресурсов

на объекте

проявлениях описанных в отчете угроз.

12.

Оценка вероятности реализации угрозВероятность возникновения угроз численная величина, определяемая пространственными, временными и

энергетическими условиями и характеристиками средства наблюдения.

Обобщенная модель возникновения угроз

Источник

опасного

сигнала

Характеристика

источника

Среда

Средства

злоумышленника

Параметры среды и

характеристика условий

Характеристика

средств

наблюдения

13.

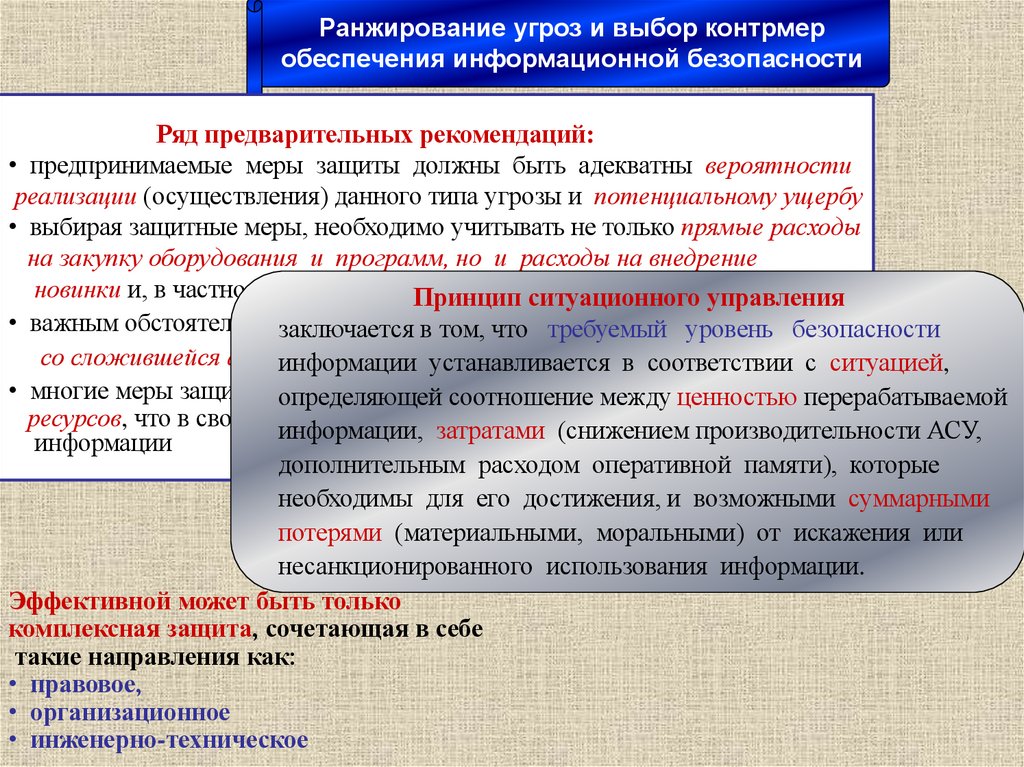

Ранжирование угроз и выбор контрмеробеспечения информационной безопасности

Ряд предварительных рекомендаций:

• предпринимаемые меры защиты должны быть адекватны вероятности

реализации (осуществления) данного типа угрозы и потенциальному ущербу

• выбирая защитные меры, необходимо учитывать не только прямые расходы

на закупку оборудования и программ, но и расходы на внедрение

новинки и, в частности, на обучение

и переподготовку

персонала.

Принцип

ситуационного

управления

• важным обстоятельством

является совместимость

нового средства

заключается

в том, что требуемый

уровень безопасности

со сложившейся аппаратно-программной

структурой

объекта.

информации устанавливается

в соответствии

с ситуацией,

• многие меры защиты требуют

достаточно

больших вычислительных

определяющей

соотношение

между ценностью перерабатываемой

ресурсов, что в свою очередь

существенно

влияет

на

процесспроизводительности

обработки

информации,

затратами

(снижением

АСУ,

информации

дополнительным расходом оперативной памяти), которые

необходимы для его достижения, и возможными суммарными

потерями (материальными, моральными) от искажения или

несанкционированного использования информации.

Эффективной может быть только

комплексная защита, сочетающая в себе

такие направления как:

• правовое,

• организационное

• инженерно-техническое

14.

2. УЧЕБНЫЙ ВОПРОС:Методы и средства

обеспечения ИБ на объектах

связи специального

назначения.

15. В соответствии с ГОСТ Р 50922–96 под системой защиты информации

понимается совокупность органов и/илиисполнителей, используемой ими техники

защиты информации, а также объектов

защиты. Система ЗИ организована и

функционирует по правилам, установленным

соответствующими

правовыми,

организационно-распорядительными

и

нормативными документами в области ЗИ.

16.

Общие методы обеспечения информационной безопасностиразделяются на правовые, организационно-технические и

экономические.

• К правовым методам обеспечения информационной безопасности

РФ относится разработка нормативных правовых актов,

регламентирующих отношения в информационной сфере, и

нормативных методических документов по вопросам обеспечения

информационной безопасности РФ.

17.

Организационно-техническими методами обеспечения информационной безопасности РФявляются:

– создание и совершенствование системы обеспечения информационной безопасности РФ;

– усиление правоприменительной деятельности федеральных органов исполнительной власти,

органов исполнительной власти субъектов РФ, включая предупреждение и пресечение

правонарушений в информационной сфере, а также выявление, изобличение и привлечение к

ответственности лиц, совершивших преступления и другие правонарушения в этой сфере;

– разработка, использование и совершенствование средств защиты информации и методов

контроля эффективности этих средств, развитие защищенных телекоммуникационных систем,

повышение надежности специального программного обеспечения;

– создание систем и средств предотвращения НСД к обрабатываемой информации и

специальных воздействий, вызывающих разрушение, уничтожение, искажение информации, а

также изменение штатных режимов функционирования систем и средств связи;

– выявление технических устройств и программ, представляющих опасность для нормального

функционирования ИТКС, предотвращение перехвата информации по техническим каналам,

применение криптографических средств защиты информации при ее хранении, обработке и

передаче по каналам связи;

– сертификация средств защиты информации, лицензирование деятельности в области защиты

государственной тайны, стандартизация способов и средств защиты информации;

– совершенствование системы сертификации телекоммуникационного оборудования и

программного обеспечения АС;

– контроль за действиями персонала в защищенных информационных системах, подготовка

кадров в области обеспечения информационной безопасности РФ;

– формирование системы мониторинга показателей и характеристик информационной

безопасности РФ в наиболее важных сферах жизни и деятельности общества и государства.

18.

3. УЧЕБНЫЙ ВОПРОС:Модели нарушителя и

угроз безопасности

объекта.

19.

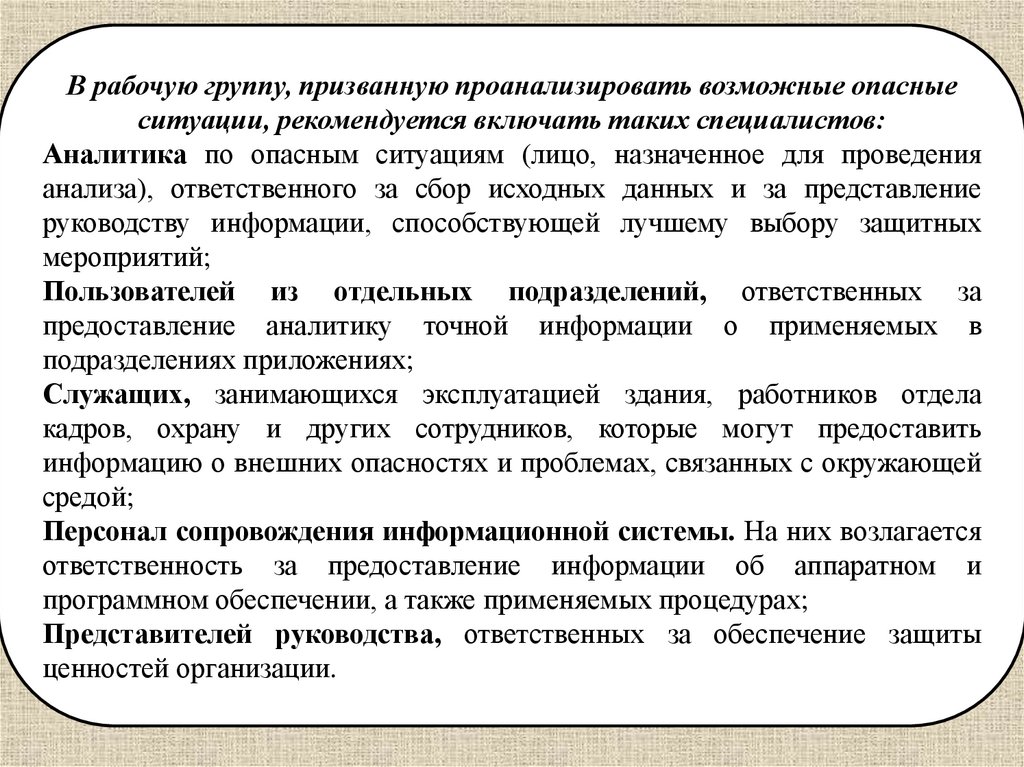

В рабочую группу, призванную проанализировать возможные опасныеситуации, рекомендуется включать таких специалистов:

Аналитика по опасным ситуациям (лицо, назначенное для проведения

анализа), ответственного за сбор исходных данных и за представление

руководству информации, способствующей лучшему выбору защитных

мероприятий;

Пользователей из отдельных подразделений, ответственных за

предоставление аналитику точной информации о применяемых в

подразделениях приложениях;

Служащих, занимающихся эксплуатацией здания, работников отдела

кадров, охрану и других сотрудников, которые могут предоставить

информацию о внешних опасностях и проблемах, связанных с окружающей

средой;

Персонал сопровождения информационной системы. На них возлагается

ответственность за предоставление информации об аппаратном и

программном обеспечении, а также применяемых процедурах;

Представителей руководства, ответственных за обеспечение защиты

ценностей организации.

20.

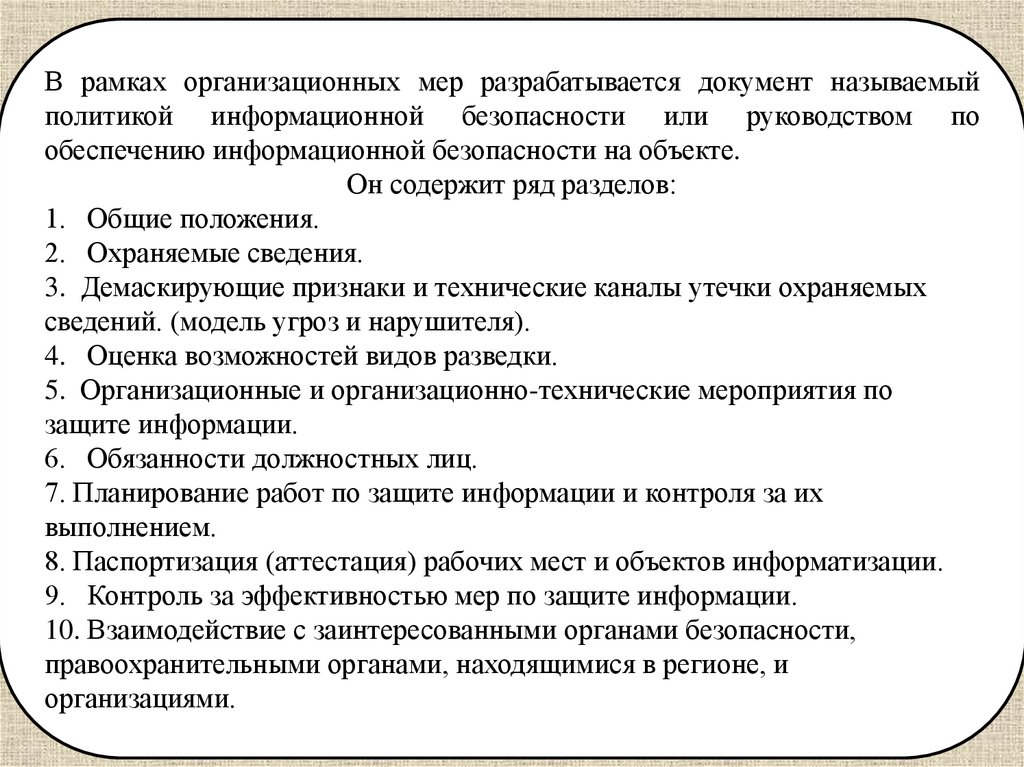

В рамках организационных мер разрабатывается документ называемыйполитикой информационной безопасности или руководством по

обеспечению информационной безопасности на объекте.

Он содержит ряд разделов:

1. Общие положения.

2. Охраняемые сведения.

3. Демаскирующие признаки и технические каналы утечки охраняемых

сведений. (модель угроз и нарушителя).

4. Оценка возможностей видов разведки.

5. Организационные и организационно-технические мероприятия по

защите информации.

6. Обязанности должностных лиц.

7. Планирование работ по защите информации и контроля за их

выполнением.

8. Паспортизация (аттестация) рабочих мест и объектов информатизации.

9. Контроль за эффективностью мер по защите информации.

10. Взаимодействие с заинтересованными органами безопасности,

правоохранительными органами, находящимися в регионе, и

организациями.

21.

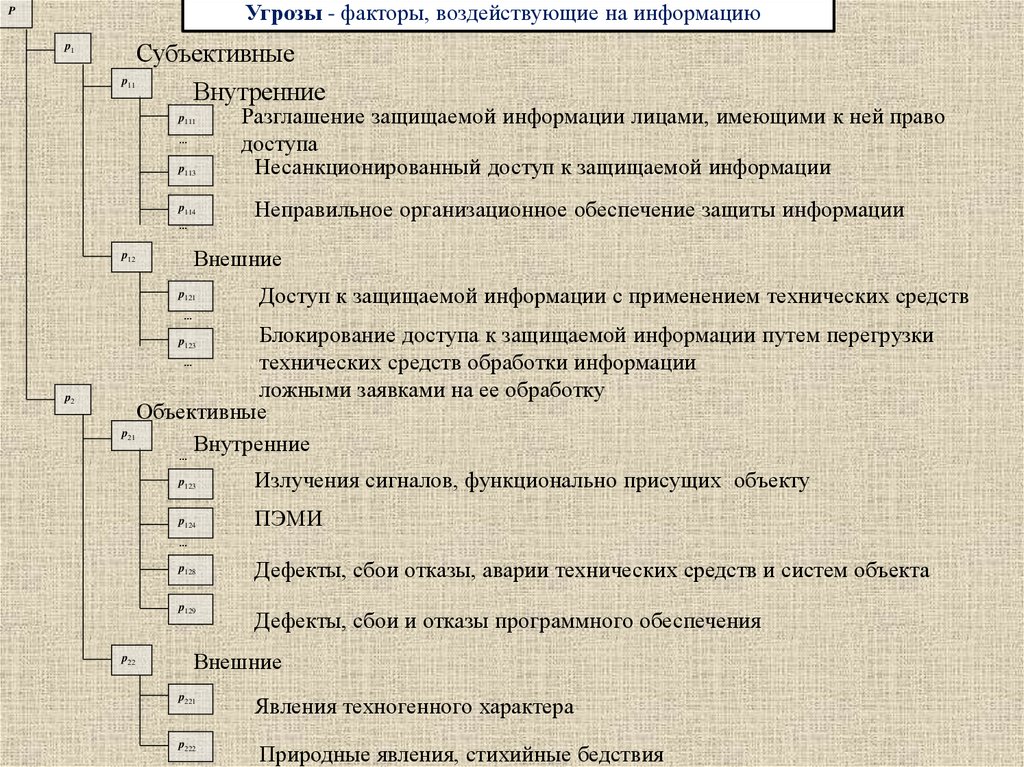

Угрозы - факторы, воздействующие на информациюP

Субъективные

p1

p11

Внутренние

p111

…

p113

p114

…

Разглашение защищаемой информации лицами, имеющими к ней право

доступа

Несанкционированный доступ к защищаемой информации

Неправильное организационное обеспечение защиты информации

Внешние

p12

p121

Доступ к защищаемой информации с применением технических средств

…

Блокирование доступа к защищаемой информации путем перегрузки

…

технических средств обработки информации

ложными заявками на ее обработку

Объективные

p

Внутренние

…

p123

p2

21

p123

Излучения сигналов, функционально присущих объекту

p124

ПЭМИ

…

p128

p129

p22

Дефекты, сбои отказы, аварии технических средств и систем объекта

Дефекты, сбои и отказы программного обеспечения

Внешние

p221

Явления техногенного характера

p222

Природные явления, стихийные бедствия

Информатика

Информатика