Похожие презентации:

Системные атаки. Незаконное погружение ЦВЗ

1.

7. Системные атаки.Незаконное погружение ЦВЗ

1. Простейшая лобовая атака

Зная алгоритм и даже стегоключ, атакующий погружает новый ЦВЗ в ПС.

Защита: Перед погружением ЦВЗ аутентифицировать его при помощи ЦП, где

использован секретный ключ неизвестный атакующему.

2. Копирование ЦВЗ

Атакующий копирует ЦВЗ и погружает его в другое (нужное ему) ПС.

Как «скопировать» ЦВЗ:

C n C (n) w(n)

w1

1

C n C (n) w(n),

w2

2

где w(n) - оценка w( n ) (см. «Атака оцениванием»)

Простейший случай: Если ЦВЗ погружено в НЗБ, то достаточно просто

скопировать их в НЗБ другого ПС.

31

2.

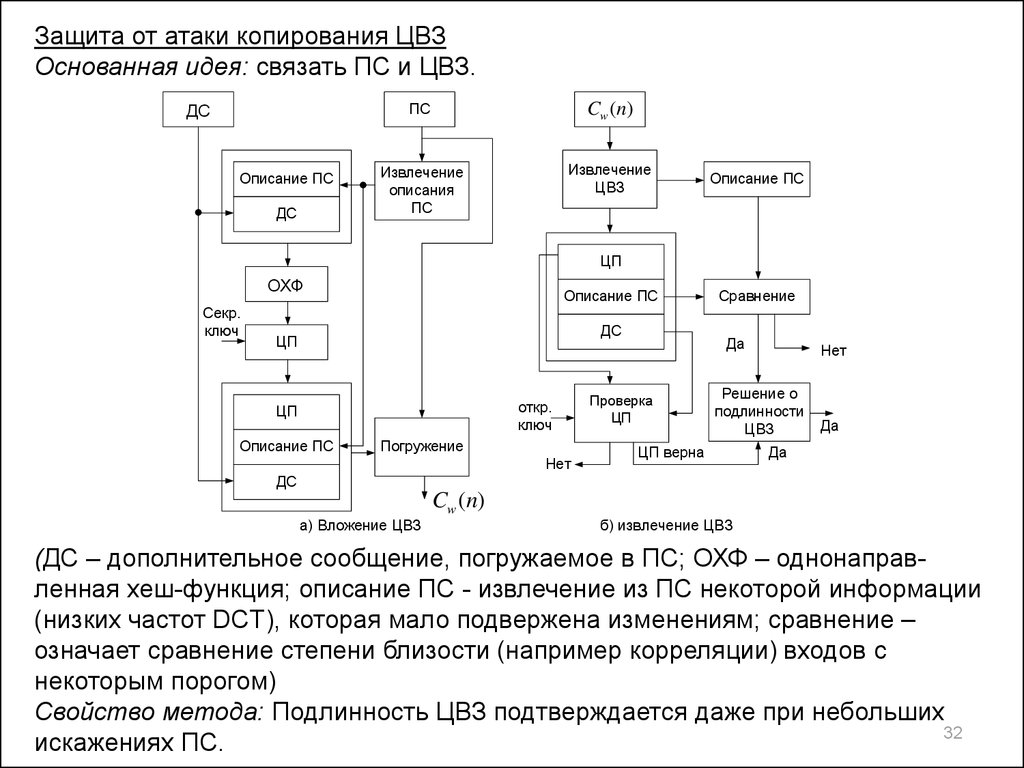

Защита от атаки копирования ЦВЗОснованная идея: связать ПС и ЦВЗ.

ДС

ДС

Описание ПС

ДС

ПС

CC w ((nn))

Извлечение

описания

ПС

Извлечение

ЦВЗ

Описание ПС

ЦП

ОХР

ОХФ

Секр.

ключ

Описание ПС

ДС

ЦП

откр.

ключ

ЦП

Описание ПС

Погружение

Нет

Сравнение

Да

Проверка

Извлечение

ЦП

ЦВЗ

Нет

Решение о

подлинности

ЦВЗ

ЦП верна

Да

Да

ДС

C (nC

) w (n)

а) Вложение ЦВЗ

б) извлечение ЦВЗ

(ДС – дополнительное сообщение, погружаемое в ПС; ОХФ – однонаправленная хеш-функция; описание ПС - извлечение из ПС некоторой информации

(низких частот DCT), которая мало подвержена изменениям; сравнение –

означает сравнение степени близости (например корреляции) входов с

некоторым порогом)

Свойство метода: Подлинность ЦВЗ подтверждается даже при небольших

32

искажениях ПС.

3.

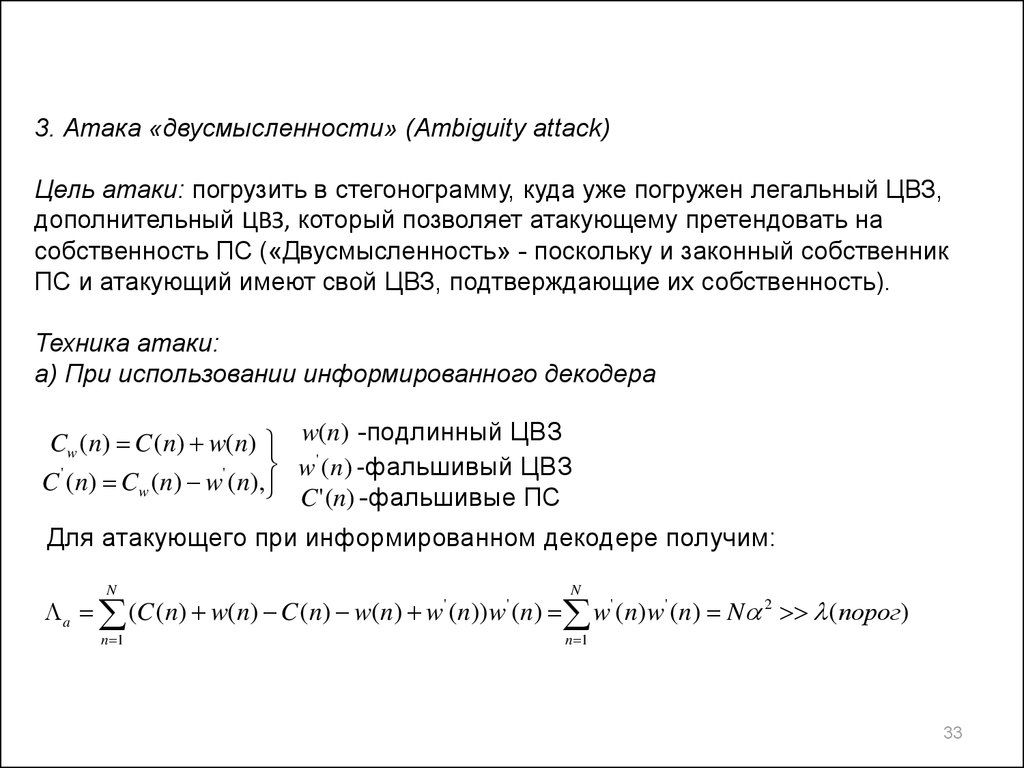

3. Атака «двусмысленности» (Ambiguity attack)Цель атаки: погрузить в стегонограмму, куда уже погружен легальный ЦВЗ,

дополнительный ЦВЗ, который позволяет атакующему претендовать на

собственность ПС («Двусмысленность» - поскольку и законный собственник

ПС и атакующий имеют свой ЦВЗ, подтверждающие их собственность).

Техника атаки:

а) При использовании информированного декодера

w(n) -подлинный ЦВЗ

Cw ((nn)) C

C((nn))

w (n)

'

w

'((nn) -фальшивый ЦВЗ

'

'

CC('n(n)) CCw (n(n) ) w ('n(n),),

C ' (n) -фальшивые ПС

Для атакующего при информированном декодере получим:

N

N

N N '

'

'

'

2

2

(C(n()n

) w

(wn()n )

'(wn)(

n))

w

(

n

)

w

(

n

)

N

( порог)

aa

(n()n )

CC

(n()n )

'(nw) ( n)

'

(

n

)

'

(

n

)

N

(порог)

C

1

nn

1

n 1n 1

33

4.

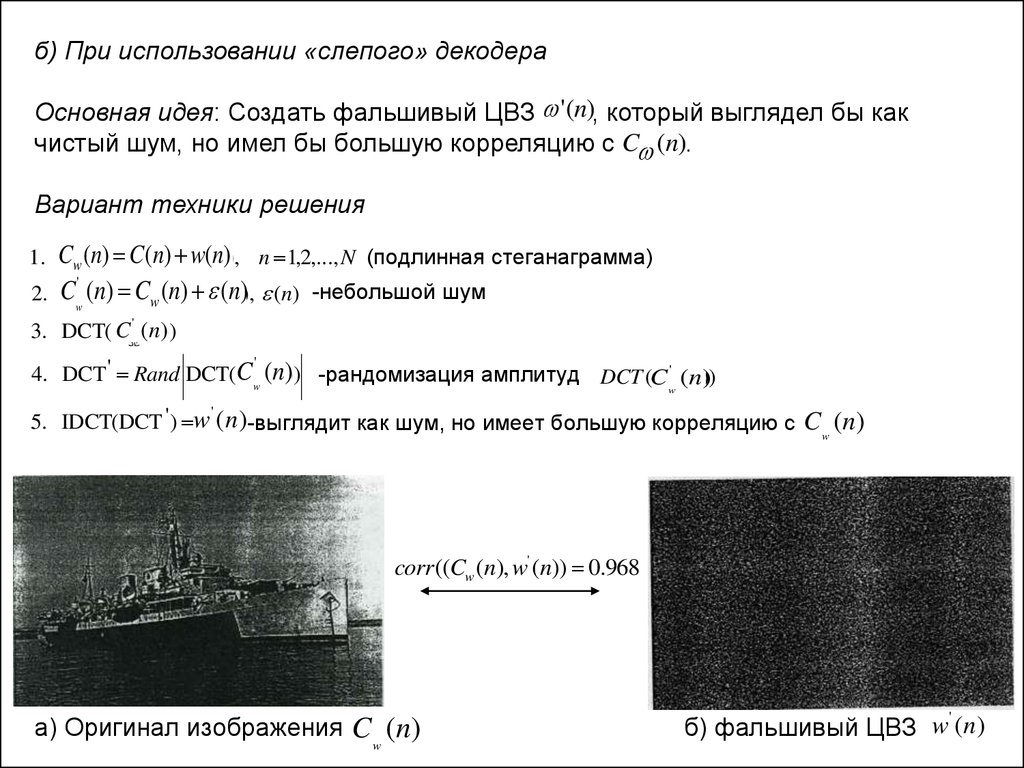

б) При использовании «слепого» декодераОсновная идея: Создать фальшивый ЦВЗ '(n), который выглядел бы как

чистый шум, но имел бы большую корреляцию с C (n).

Вариант техники решения

1. C

C((nn)) w

((nn)), n 1,2,..., N (подлинная стеганаграмма)

w ((nn)) C

'

2. C ' ((nn)) C

C (n

(n)) ((n)), (n) -небольшой шум

w

w

'' ((nn)))

C

3. DCT( C

w

'' ((nn))) -рандомизация амплитуд

'' ((n))

4. DCT ' Rand DCT(C

DCT (C

)

w

w

'

5. IDCT(DCT ' ) w

'( n))-выглядит как шум, но имеет большую корреляцию с C w ((nn))

C (n)

corr ((Cw (n), w' (n)) 0.968

а) Оригинал изображения C (n)

w

'

б) фальшивый ЦВЗ w ( n)

5.

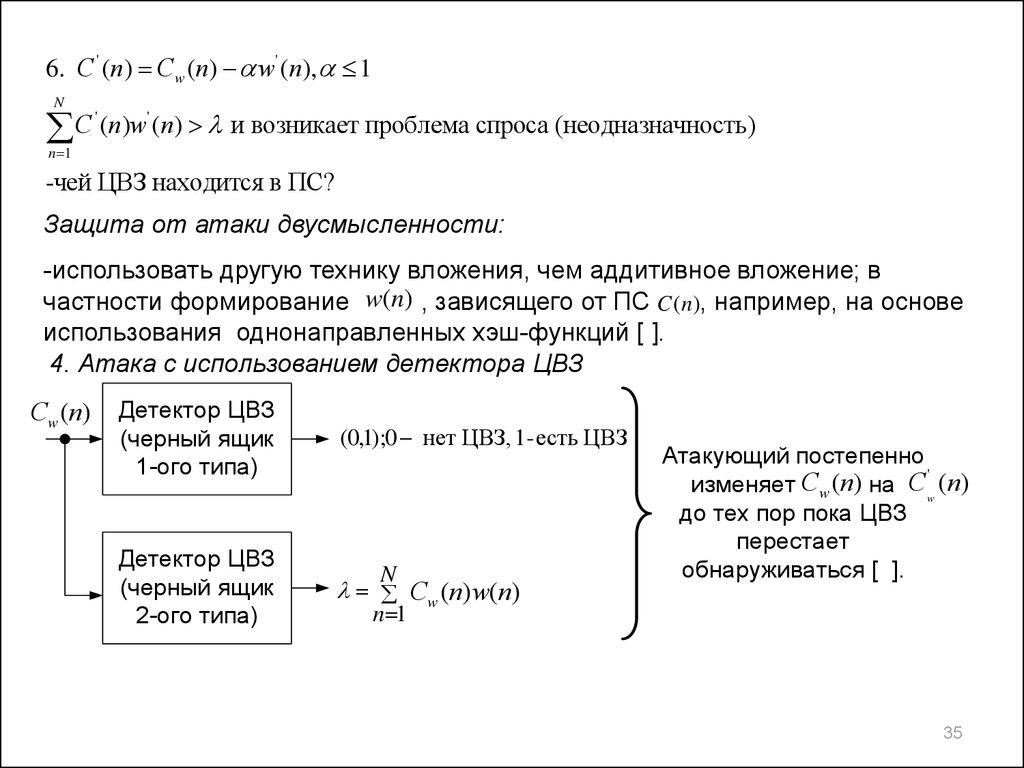

С '' ((nn)) CCw ((nn))w'(' (nn),), 11

66.. C

N

N С' ' (n)w' ' (n) и возникает проблема спроса (неодназначность)

C (n) (n) и возникает проблема спора (неоднозначность)

nn 11

-чей ЦВЗ находится в ПС?

-чей ЦВЗ находится в ПС?

Защита от атаки двусмысленности:

-использовать другую технику вложения, чем аддитивное вложение; в

частности формирование w(n) , зависящего от ПС C (n), например, на основе

использования однонаправленных хэш-функций [ ].

4. Атака с использованием детектора ЦВЗ

С

n)) Детектор ЦВЗ

Cw ((n

(черный ящик

1-ого типа)

Детектор ЦВЗ

(черный ящик

2-ого типа)

(0,1);0 нет ЦВЗ, 1- есть ЦВЗ

N

CС w((nn)) w((nn) )

Атакующий постепенно

''

Cw (n

(n))на CС

изменяет С

w((nn))

до тех пор пока ЦВЗ

перестает

обнаруживаться [ ].

n 1

35

Информатика

Информатика