Похожие презентации:

ОИБ.Семинар 1

1.

ЗадачаВы — команда специалистов по информационной безопасности, приглашенная в

небольшое предприятие "Веб-Студия Айтишник" (до 30 сотрудников).

Ваша задача — провести упрощенный анализ рисков и построить матрицу для

приоритизации угроз.

2.

Ключевые активыИсходные коды и проекты клиентов: Хранятся на основном файловом сервере

и на рабочих компьютерах разработчиков. Резервные копии делаются вручную

раз в неделю на внешний диск.

База данных клиентов: Контакты, история заказов, договоры. Хранится на том

же сервере.

Рабочие станции и сервер: Не все компьютеры обновляются регулярно. Пароли

часто простые или записаны на стикерах.

Репутация компании: Потеря доверия клиентов из-за утечки их данных или

срыва сроков проекта.

3.

Шаг 1: Идентификация угроз• Заражение рабочих компьютеров вирусом-шифровальщиком

( ransomware ).

• Кража или утечка базы данных клиентов.

• Поломка сервера или жесткого диска с проектами.

• Хищение денежных средств с расчетного счета через

фишинг.

• Уход ключевого сотрудника с доступом к коду и клиентам.

4.

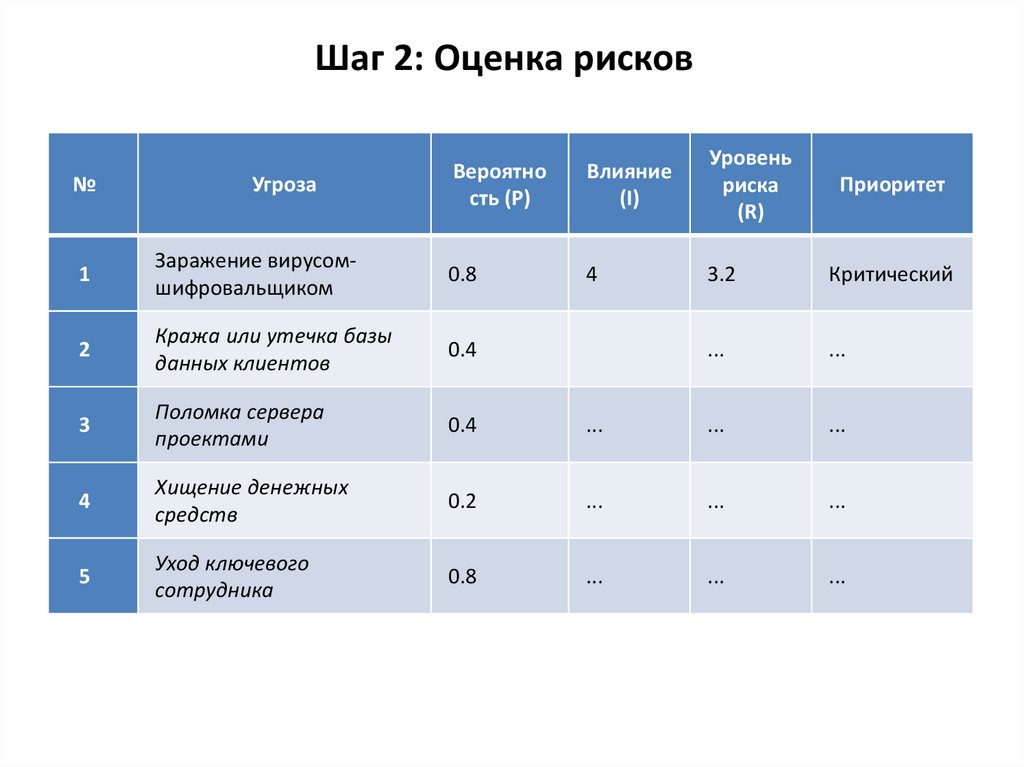

Шаг 2: Оценка рисковДля каждой угрозы проведите оценку по двум параметрам:

Вероятность (P): Насколько вероятно, что это событие произойдет?

0.2 – Крайне маловероятно

0.4 – Маловероятно

0.6 – Возможно

0.8 – Вероятно

1.0 – Очень вероятно

Влияние/Ущерб (I): Какой ущерб бизнесу это нанесет, если произойдет?

1 – Пренебрежимый: Незначительные финансовые потери, кратковременные неудобства.

2 – Небольшой: Видимые финансовые потери.

3 – Умеренный: Заметные финансовые потери, нарушение операционной деятельности

4 – Значительный: Серьезные финансовые потери, потеря части прибыли, репутационный

ущерб.

5 – Существенный: Критический финансовый ущерб, полная остановка деятельности,

необратимый ущерб репутации, юридическая ответственность.

5.

Шаг 2: Оценка рисков№

Угроза

Вероятно

сть (P)

Влияние

(I)

Уровень

риска

(R)

Приоритет

4

3.2

Критический

...

...

1

Заражение вирусомшифровальщиком

0.8

2

Кража или утечка базы

данных клиентов

0.4

3

Поломка сервера

проектами

0.4

...

...

...

4

Хищение денежных

средств

0.2

...

...

...

5

Уход ключевого

сотрудника

0.8

...

...

...

6.

Шаг 2: Оценка рисков7.

Шаг 3: Снижение рисков8.

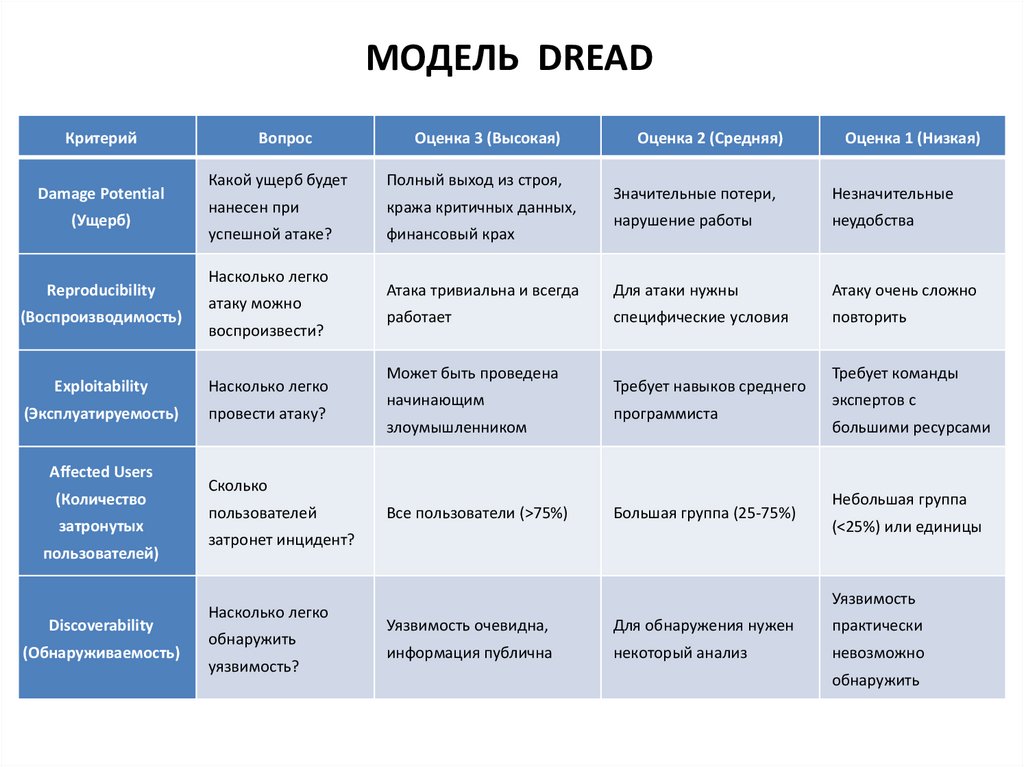

МОДЕЛЬ DREADКритерий

Damage Potential

(Ущерб)

Reproducibility

(Воспроизводимость)

Вопрос

Какой ущерб будет

Полный выход из строя,

нанесен при

кража критичных данных,

успешной атаке?

финансовый крах

Насколько легко

атаку можно

воспроизвести?

Exploitability

Насколько легко

(Эксплуатируемость)

провести атаку?

Affected Users

(Количество

затронутых

пользователей)

Discoverability

(Обнаруживаемость)

Оценка 3 (Высокая)

Оценка 2 (Средняя)

Значительные потери,

Незначительные

нарушение работы

неудобства

Атака тривиальна и всегда

Для атаки нужны

Атаку очень сложно

работает

специфические условия

повторить

Может быть проведена

начинающим

злоумышленником

Требует навыков среднего

программиста

Сколько

пользователей

Все пользователи (>75%)

Большая группа (25-75%)

затронет инцидент?

Насколько легко

обнаружить

уязвимость?

Оценка 1 (Низкая)

Требует команды

экспертов с

большими ресурсами

Небольшая группа

(<25%) или единицы

Уязвимость

Уязвимость очевидна,

Для обнаружения нужен

практически

информация публична

некоторый анализ

невозможно

обнаружить

9.

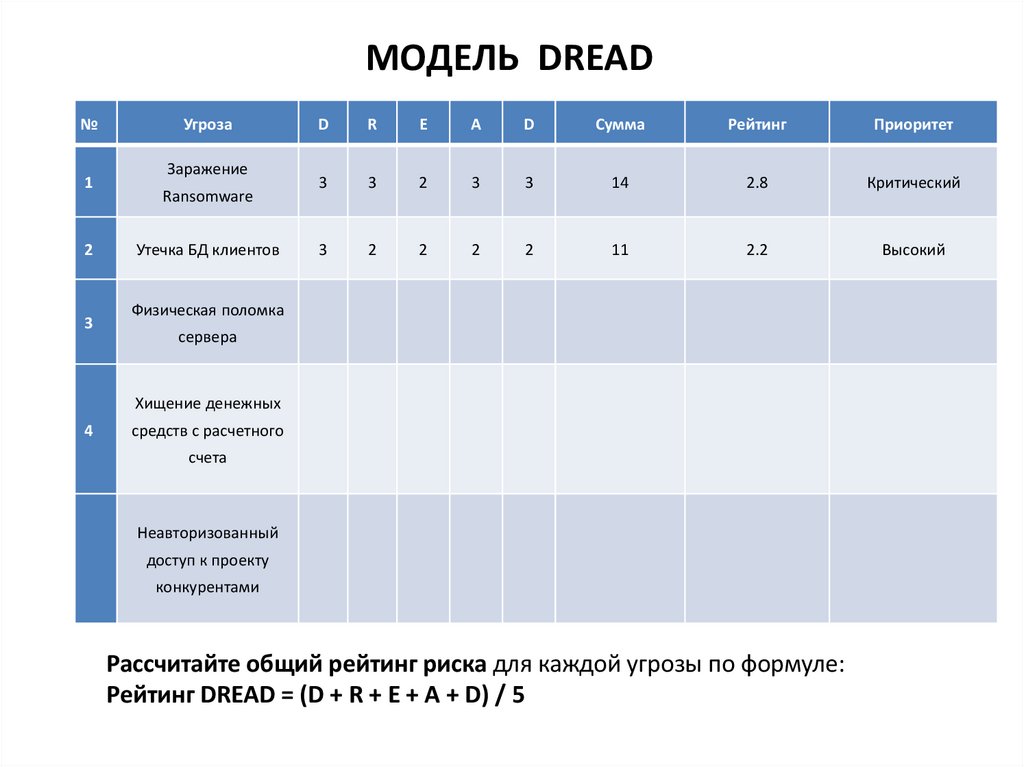

МОДЕЛЬ DREAD№

1

2

3

Угроза

Заражение

Ransomware

Утечка БД клиентов

D

R

E

A

D

Сумма

Рейтинг

Приоритет

3

3

2

3

3

14

2.8

Критический

3

2

2

2

2

11

2.2

Высокий

Физическая поломка

сервера

Хищение денежных

4

средств с расчетного

счета

Неавторизованный

доступ к проекту

конкурентами

Рассчитайте общий рейтинг риска для каждой угрозы по формуле:

Рейтинг DREAD = (D + R + E + A + D) / 5