Похожие презентации:

Компьютерная криминалистика

1.

2. whoami

Олег СкулкинВедущий специалист по компьютерной криминалистике

skulkin@group-ib.com | @oskulkin

8 лет работы в области DFIR; соавтор «Windows Forensics Cookbook», «Practical

Mobile Forensics», «Learning Android Forensics»; автор 100+ статей по DFIR

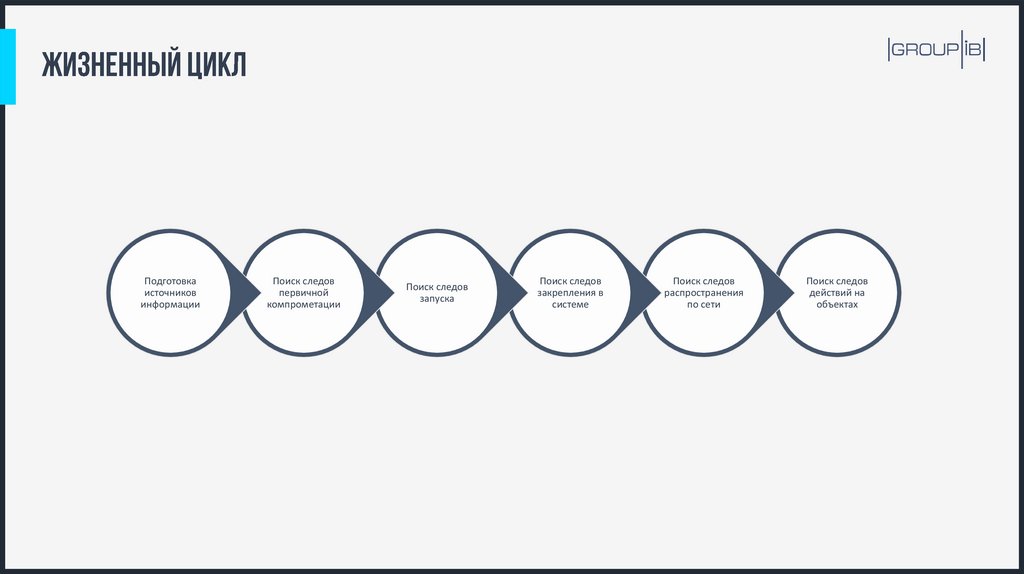

3. Жизненный цикл

Подготовкаисточников

информации

Поиск следов

первичной

компрометации

Поиск следов

запуска

Поиск следов

закрепления в

системе

Поиск следов

распространения

по сети

Поиск следов

действий на

объектах

4. Some things should be simple; even an end has a start*

*Editors5. Файловая система

Microsoft,Windows,

NTFS

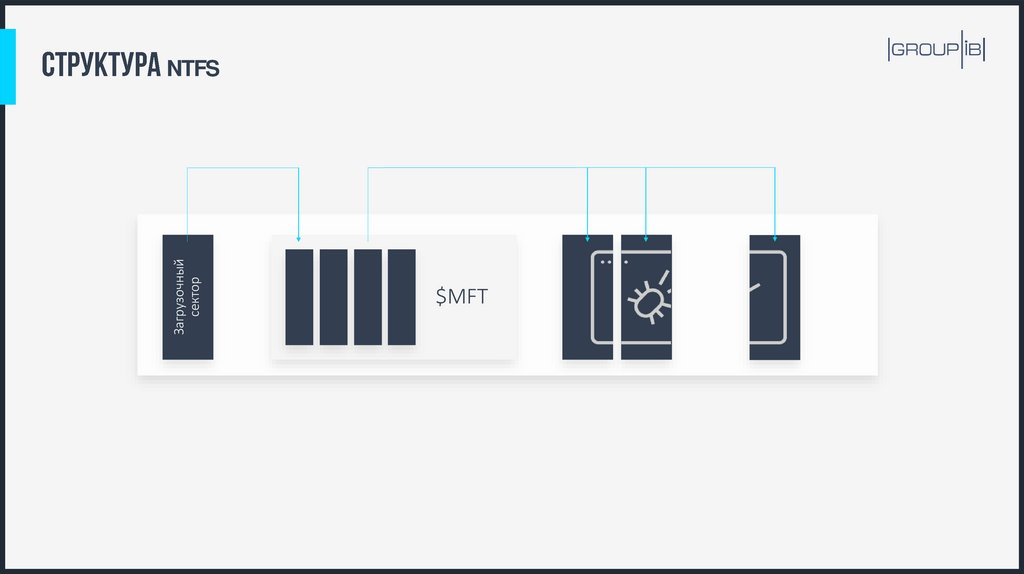

6. Структура NTFS

Загрузочныйсектор

NTFS

$MFT

7. Практика: Удален != Утерян

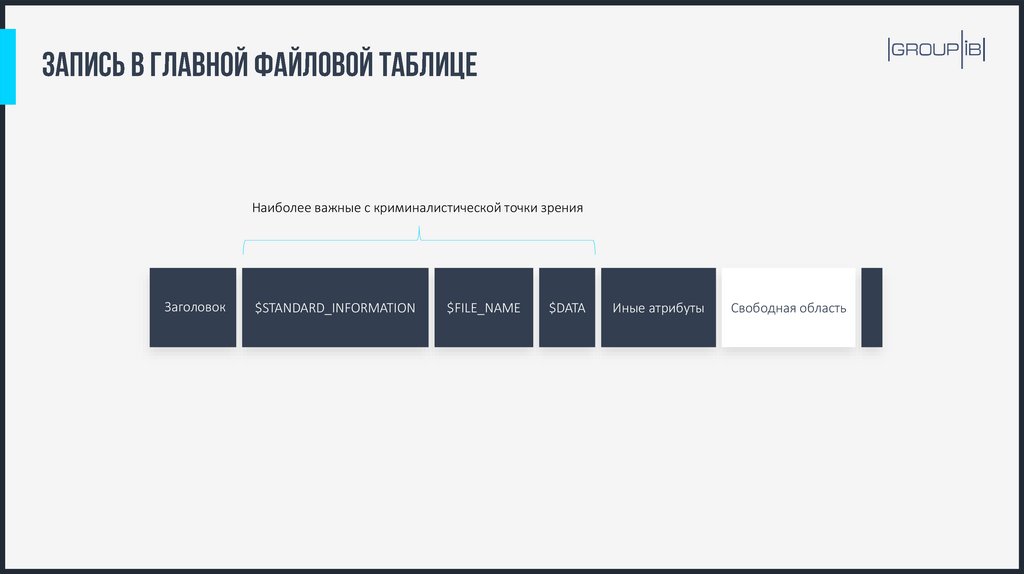

:8. Запись в главной файловой таблице

Наиболее важные с криминалистической точки зренияЗаголовок

$STANDARD_INFORMATION

$FILE_NAME

$DATA

Иные атрибуты

Свободная область

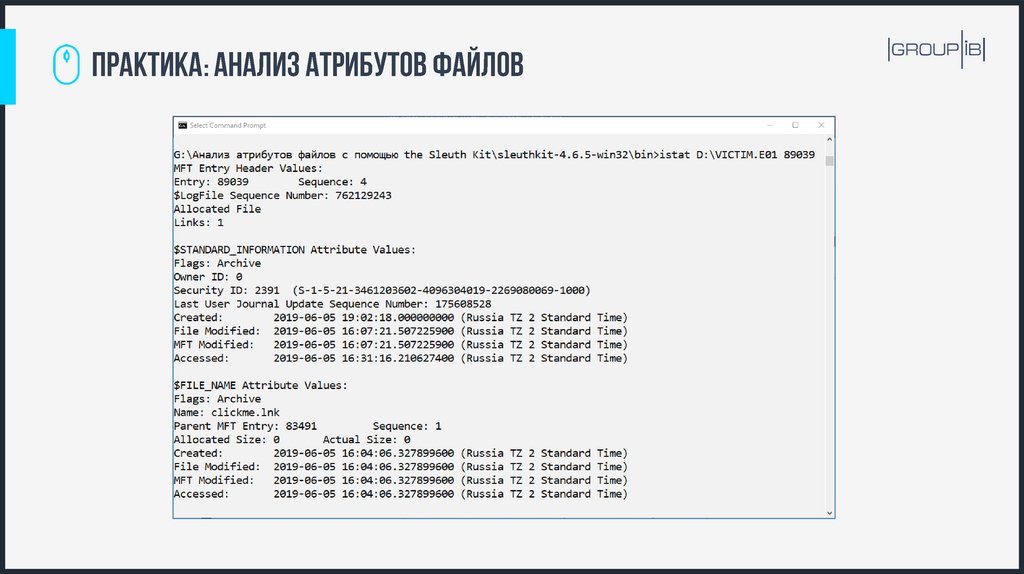

9. Практика: анализ атрибутов файлов

:10. Больше информации об NTFS

NTFSBrian Carrier, File System Forensic Analysis:

https://www.amazon.com/System-Forensic-Analysis-BrianCarrier/dp/0321268172/

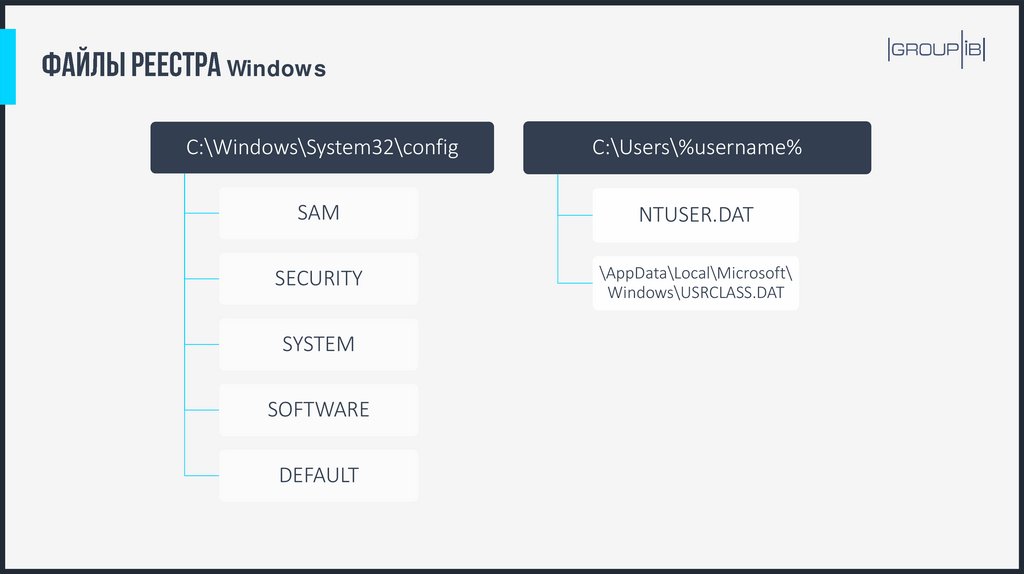

11. ФАЙЛЫ Реестра Windows

WindowsC:\Windows\System32\config

C:\Users\%username%

SAM

NTUSER.DAT

SECURITY

\AppData\Local\Microsoft\

Windows\USRCLASS.DAT

SYSTEM

SOFTWARE

DEFAULT

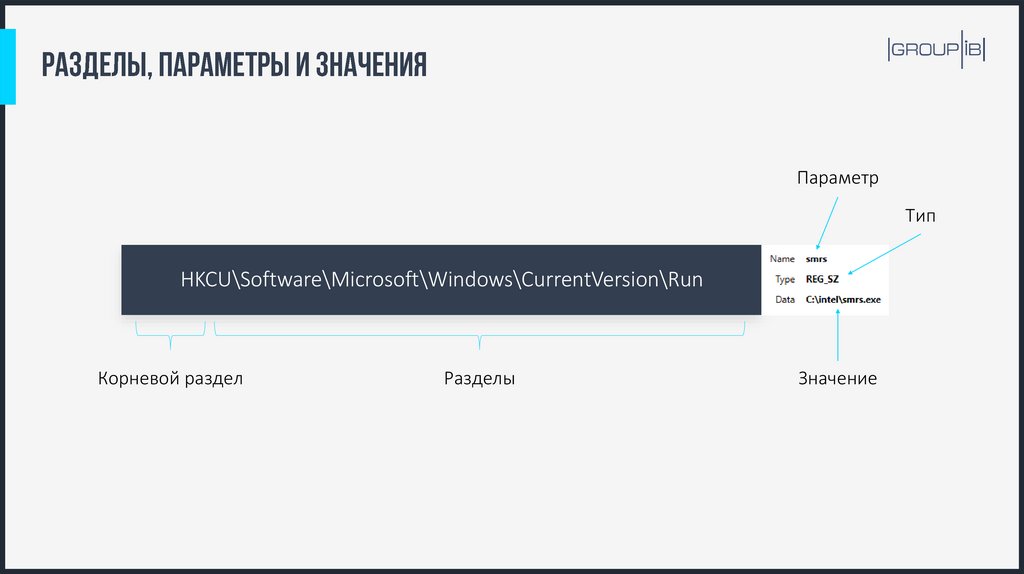

12. Разделы, параметры и значения

ПараметрТип

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

Корневой раздел

Разделы

Значение

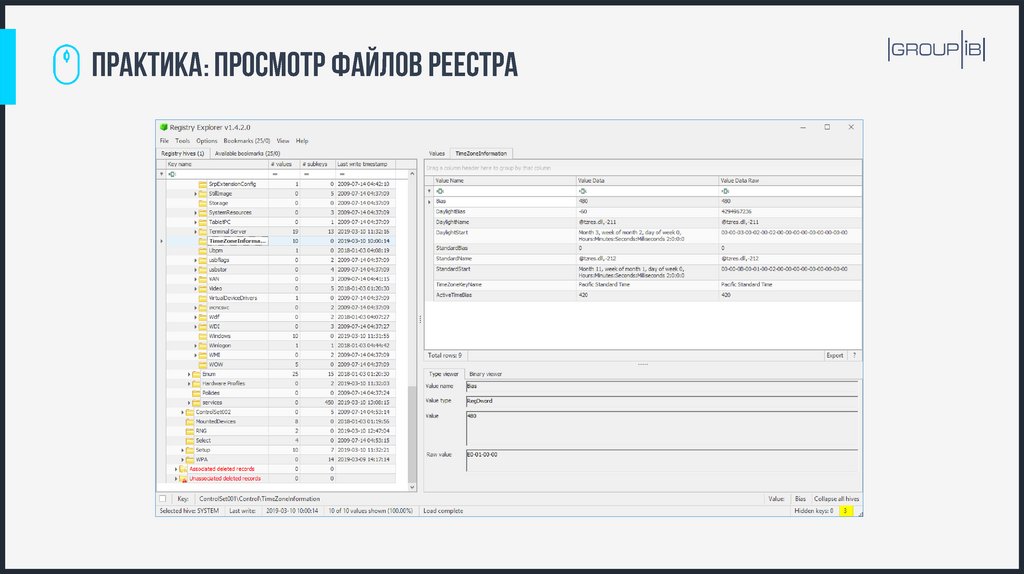

13. Практика: Просмотр файлов реестра

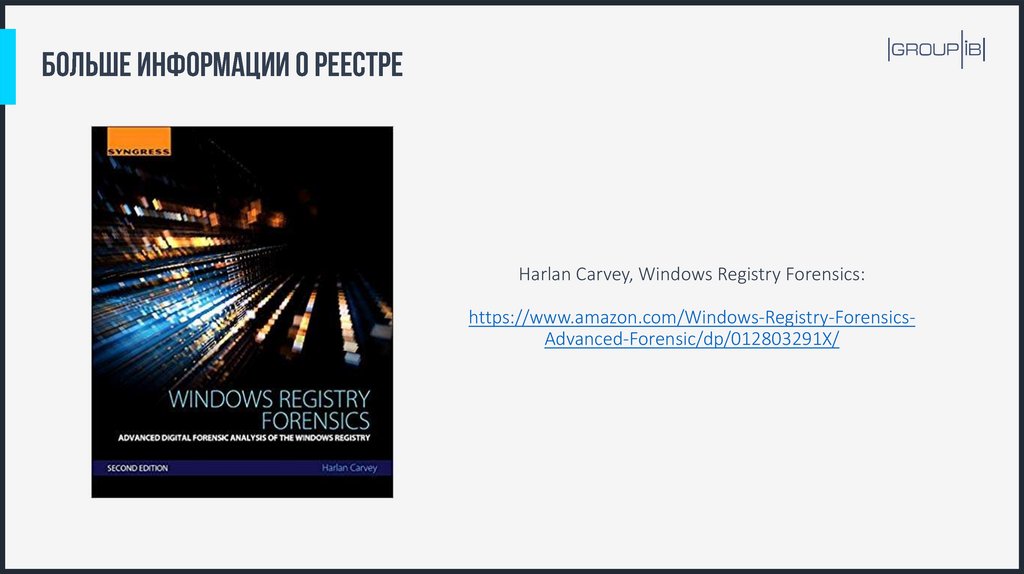

:14. Больше информации о Реестре

Harlan Carvey, Windows Registry Forensics:https://www.amazon.com/Windows-Registry-ForensicsAdvanced-Forensic/dp/012803291X/

15. Подготовка источников информации

Поиск следовпервичной

компрометации

Поиск следов

запуска

Поиск следов

закрепления в

системе

Поиск следов

распространения

по сети

Поиск следов

действий на

объектах

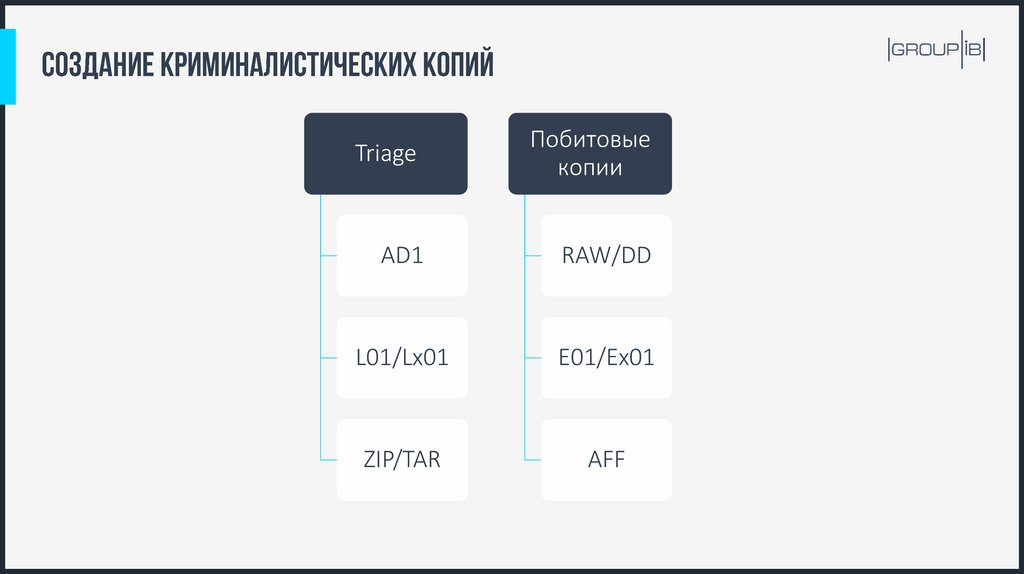

16. Создание криминалистических копий

TriageПобитовые

копии

AD1

RAW/DD

L01/Lx01

E01/Ex01

ZIP/TAR

AFF

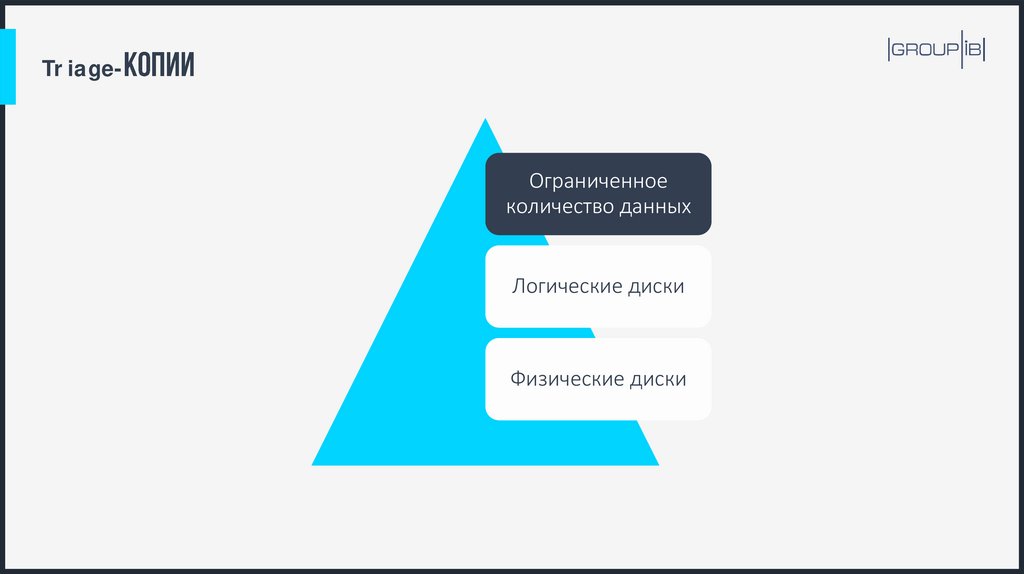

17. Triage-копии

Triage-Ограниченное

количество данных

Логические диски

Физические диски

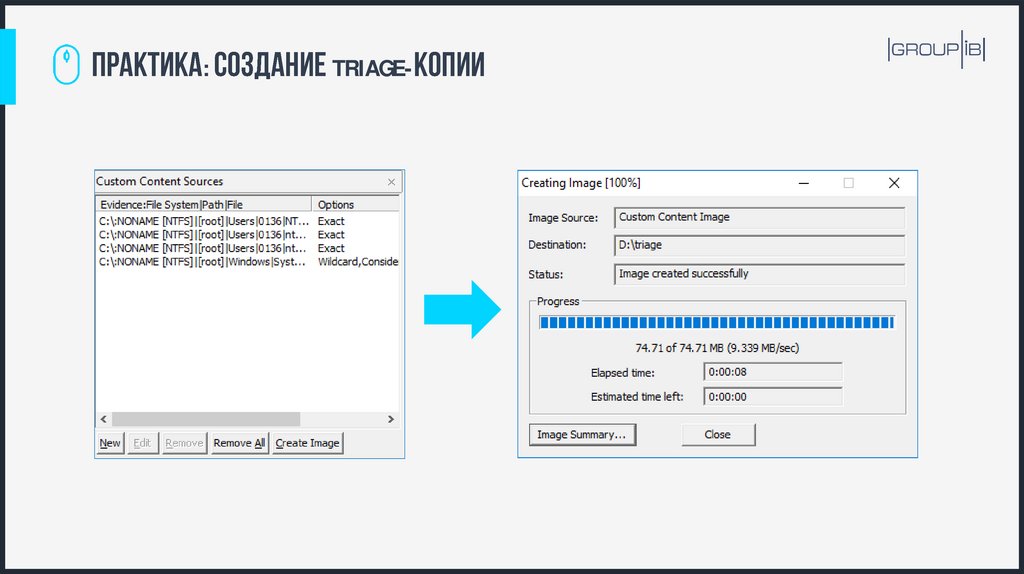

18. Практика: Создание TRIAGE-копии

:TRIAGE-

19. Логические диски

Ограниченноеколичество данных

Логические диски

Физические диски

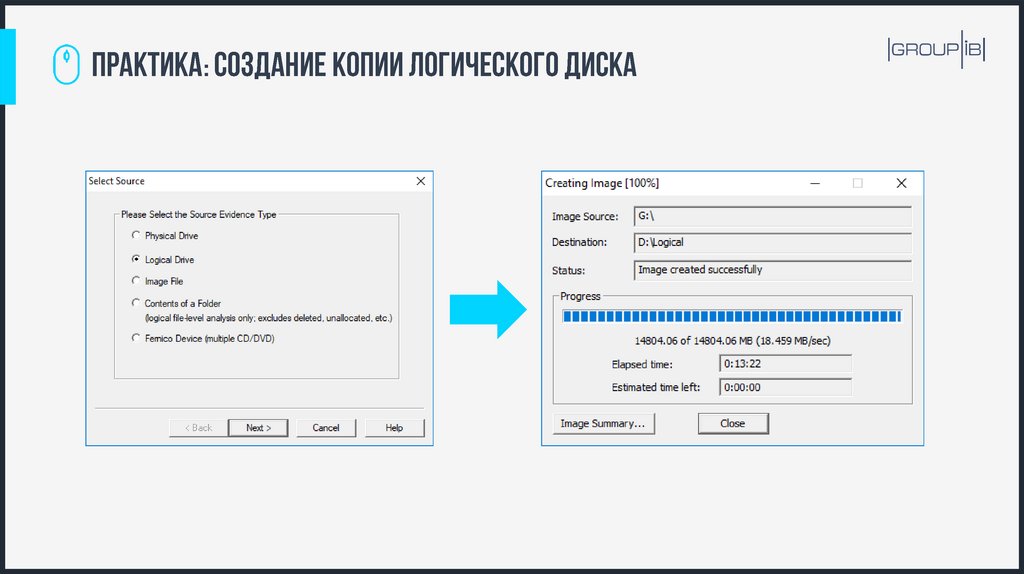

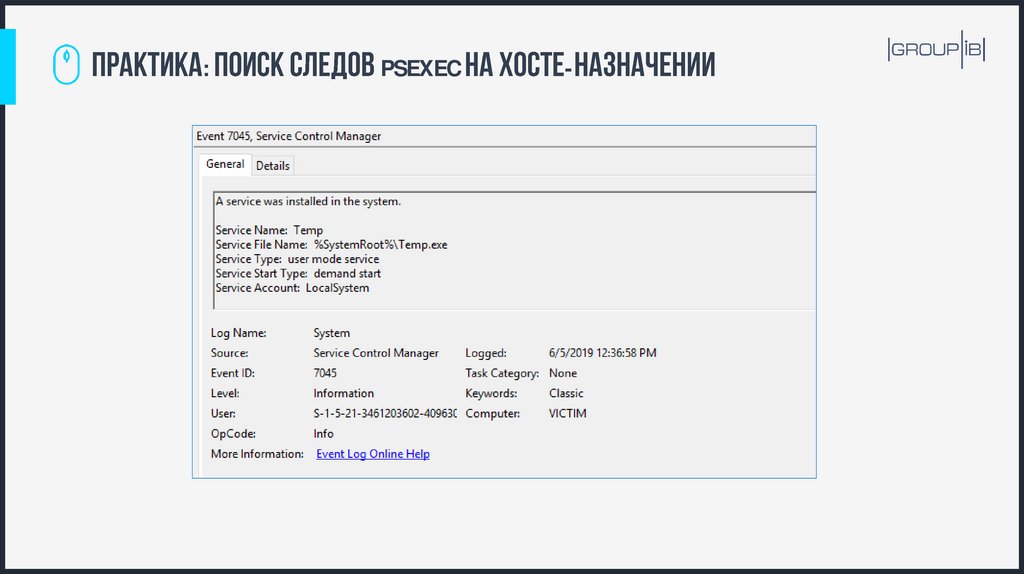

20. Практика: Создание Копии логического диска

:21. Физические диски

Ограниченноеколичество данных

Логические диски

Физические диски

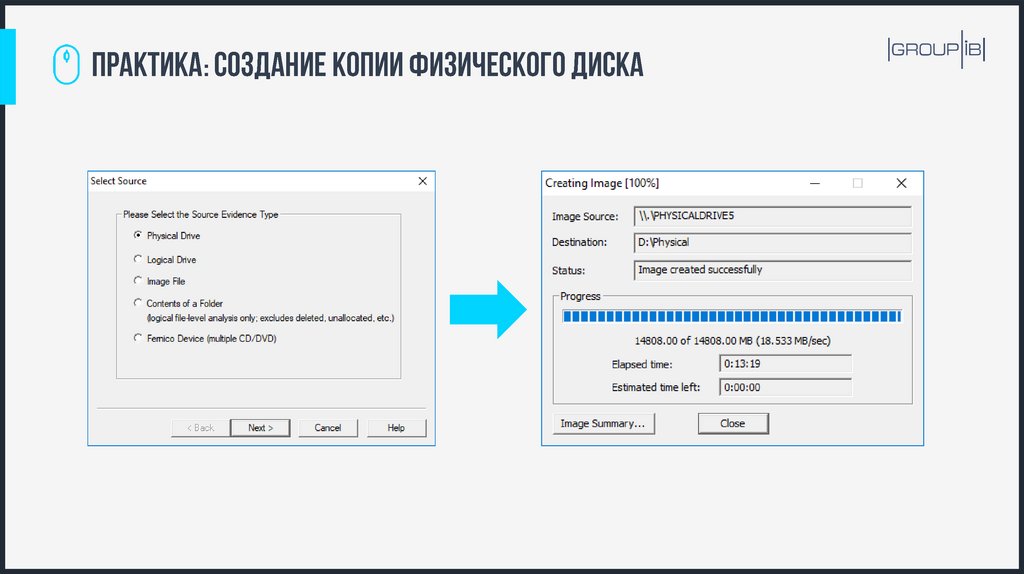

22. Практика: Создание Копии физического диска

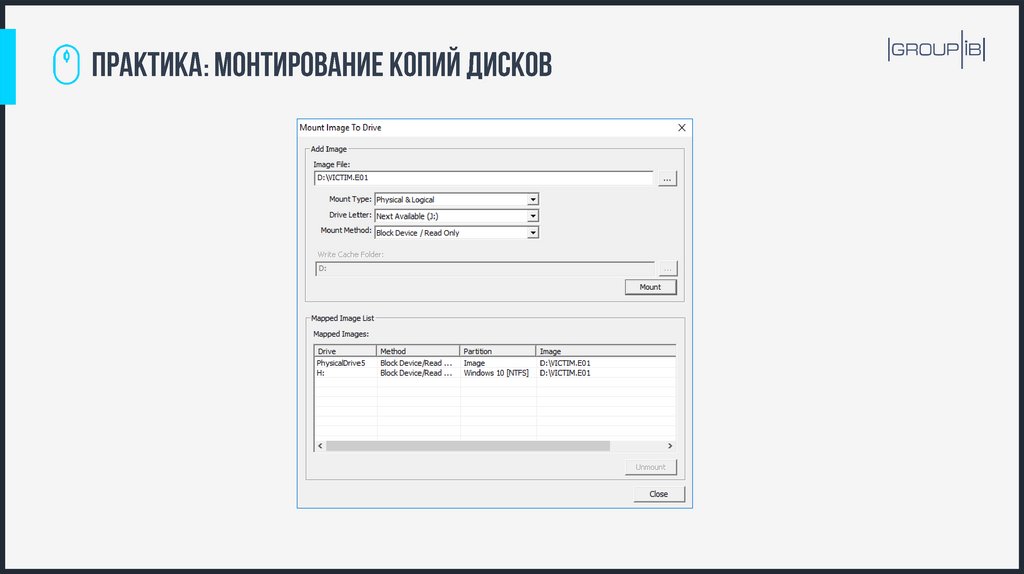

:23. Практика: Монтирование копий дисков

:24. Контрольные суммы

MD5• 27304b246c7d5b4e149124d5f93c5b01

SHA1

• e50d9e3bd91908e13a26b3e23edeaf577fb3a095

SHA256

• 3337e3875b05e0bfba69ab926532e3f179e8cfbf162ebb60ce58a0281437a7ef

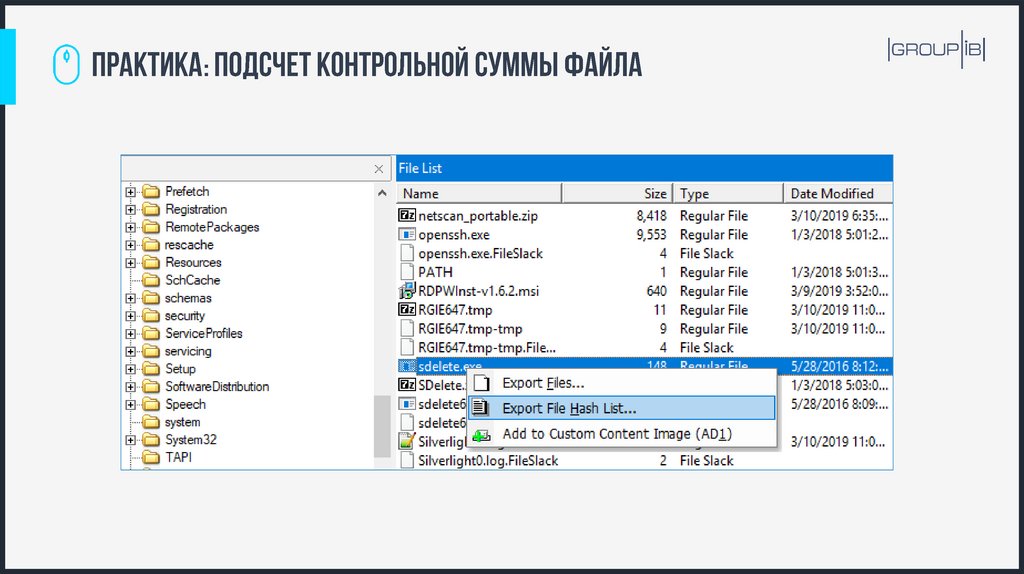

25. Практика: подсчет контрольной суммы файла

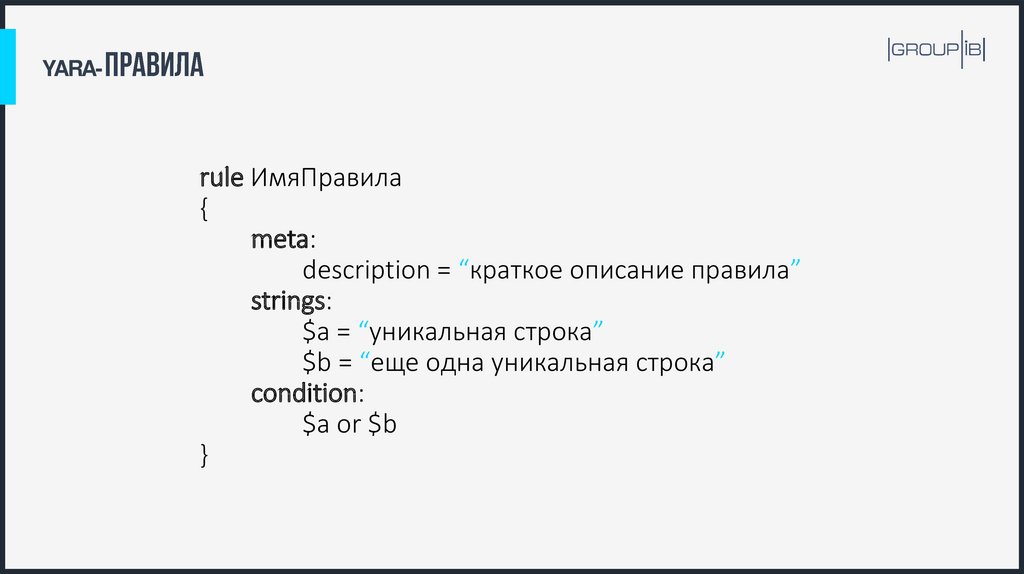

:26. YARA-ПРАВИЛА

YARArule ИмяПравила{

meta:

description = “краткое описание правила”

strings:

$a = “уникальная строка”

$b = “еще одна уникальная строка”

condition:

$a or $b

}

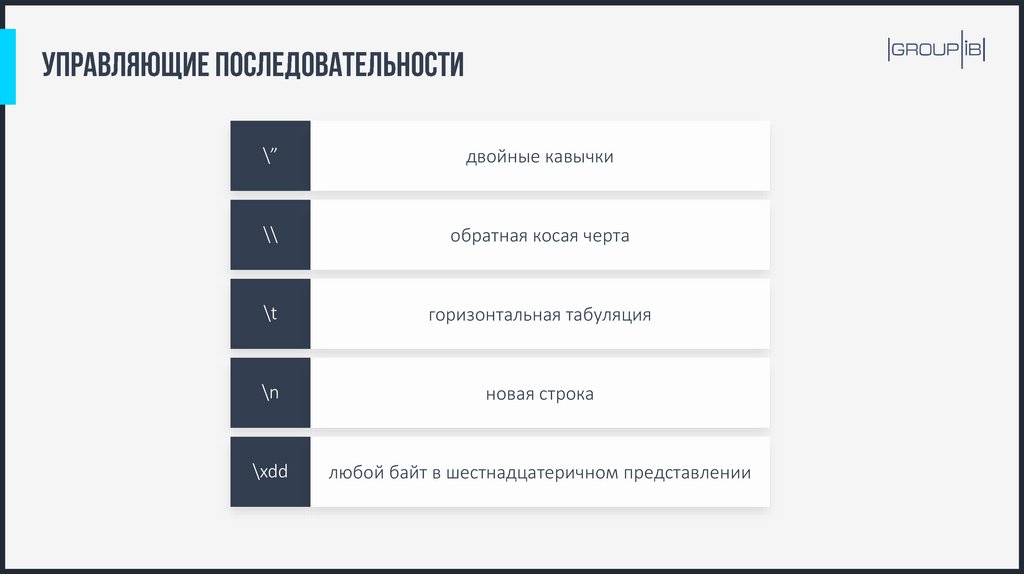

27. Управляющие последовательности

\”двойные кавычки

\\

обратная косая черта

\t

горизонтальная табуляция

\n

новая строка

\xdd

любой байт в шестнадцатеричном представлении

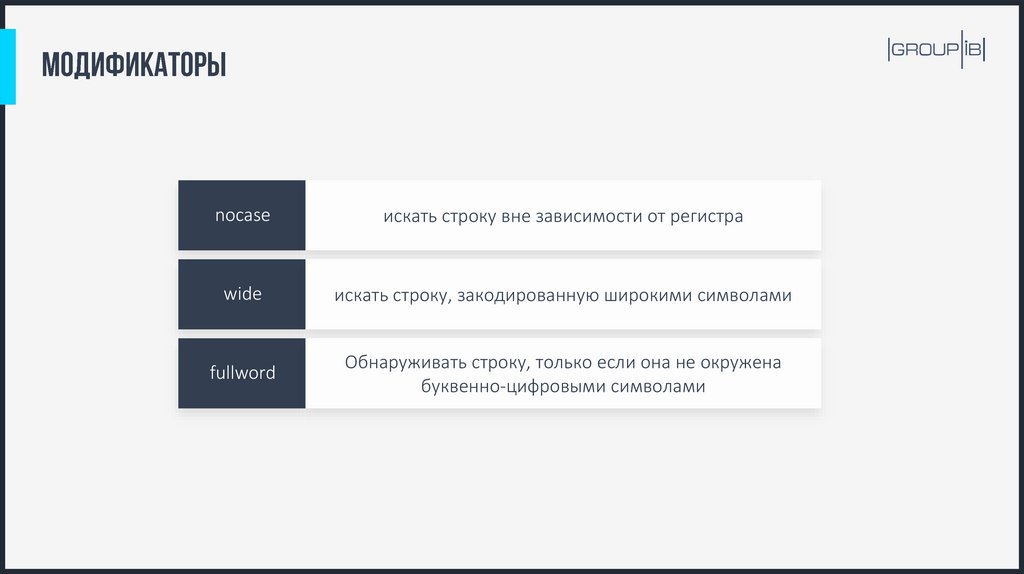

28. Модификаторы

nocaseискать строку вне зависимости от регистра

wide

искать строку, закодированную широкими символами

fullword

Обнаруживать строку, только если она не окружена

буквенно-цифровыми символами

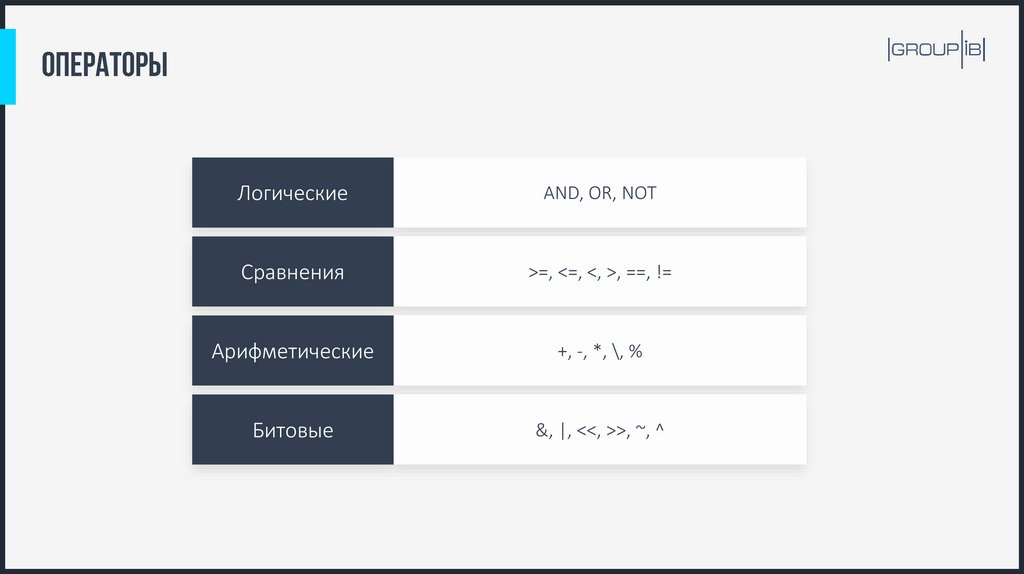

29. Операторы

ЛогическиеAND, OR, NOT

Сравнения

>=, <=, <, >, ==, !=

Арифметические

+, -, *, \, %

Битовые

&, |, <<, >>, ~, ^

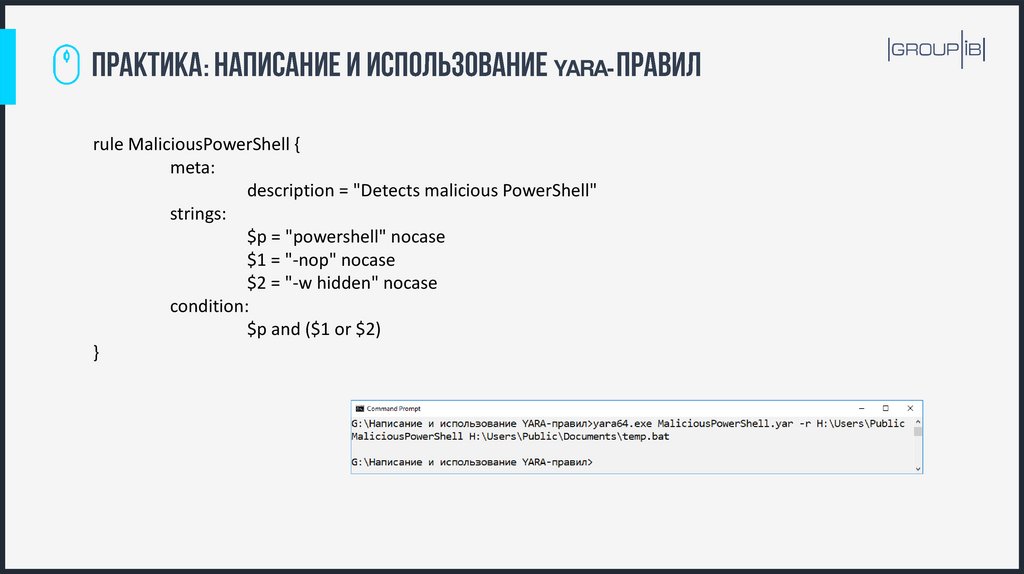

30. Практика: Написание и использование YARA-правил

:YARA-

rule MaliciousPowerShell {

meta:

description = "Detects malicious PowerShell"

strings:

$p = "powershell" nocase

$1 = "-nop" nocase

$2 = "-w hidden" nocase

condition:

$p and ($1 or $2)

}

31. Больше информации о YARA-Правилах

YARA-Официальная документация YARA:

https://buildmedia.readthedocs.org/media/pdf/yara/latest/

yara.pdf

32. Таймлайны

ТаймлайнСупер таймлайн

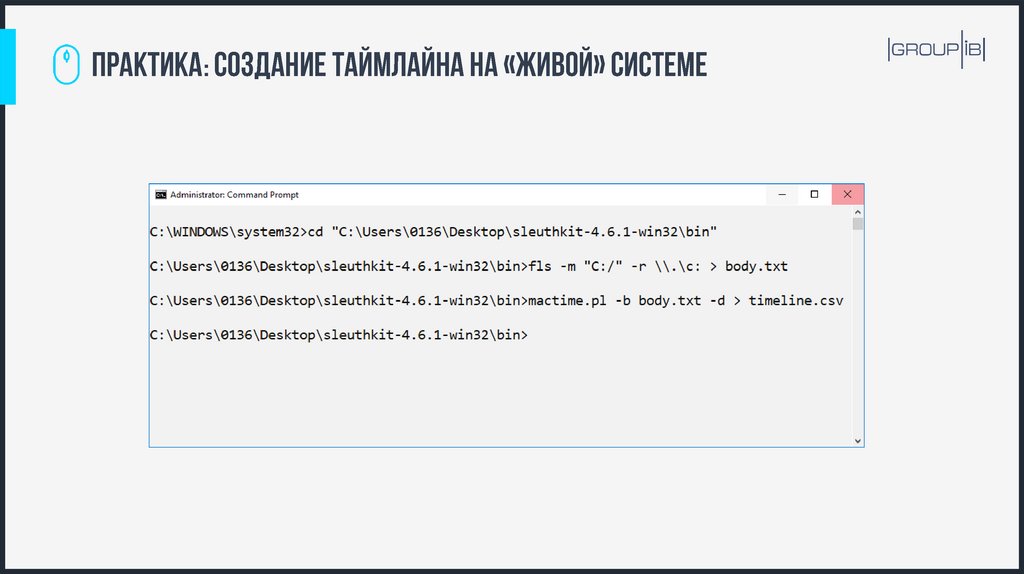

33. Практика: создание таймлайна на «живой» системе

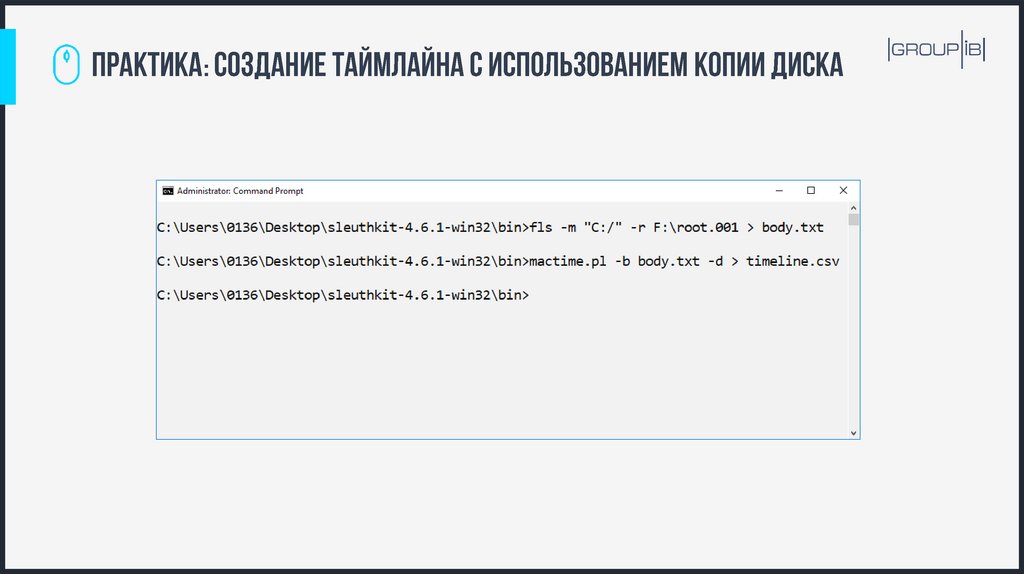

:34. Практика: создание таймлайна с использованием копии диска

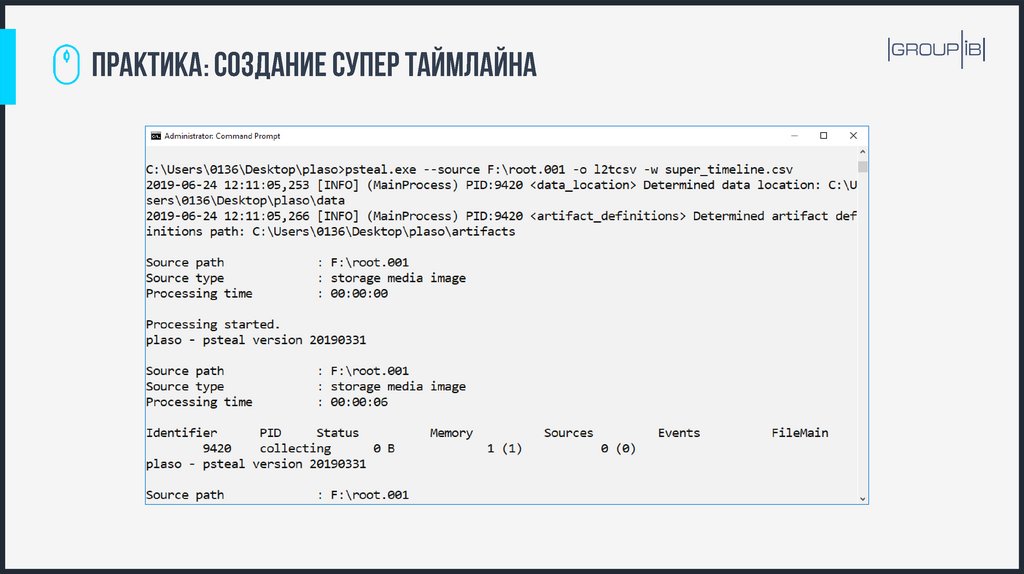

:35. Практика: создание супер таймлайна

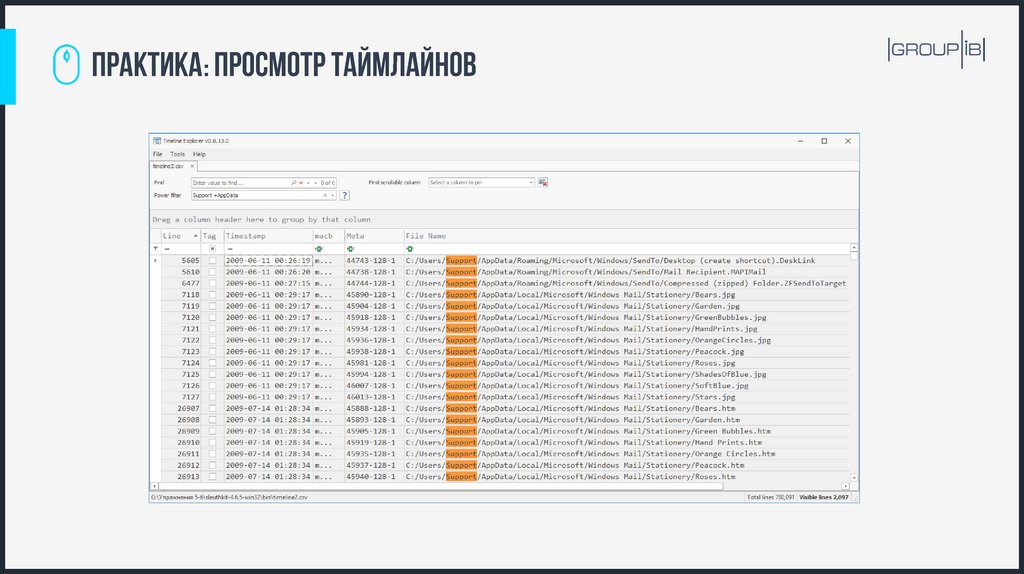

:36. Практика: Просмотр таймлайнов

:37. Поиск Следов первичной компрометации

Подготовкаисточников

информации

Поиск следов

первичной

компрометации

Поиск следов

запуска

Поиск следов

закрепления в

системе

Поиск следов

распространения

по сети

Поиск следов

действий на

объектах

38. Электронная почта

94%*

*Verizon Data Breach Investigations Report 2019

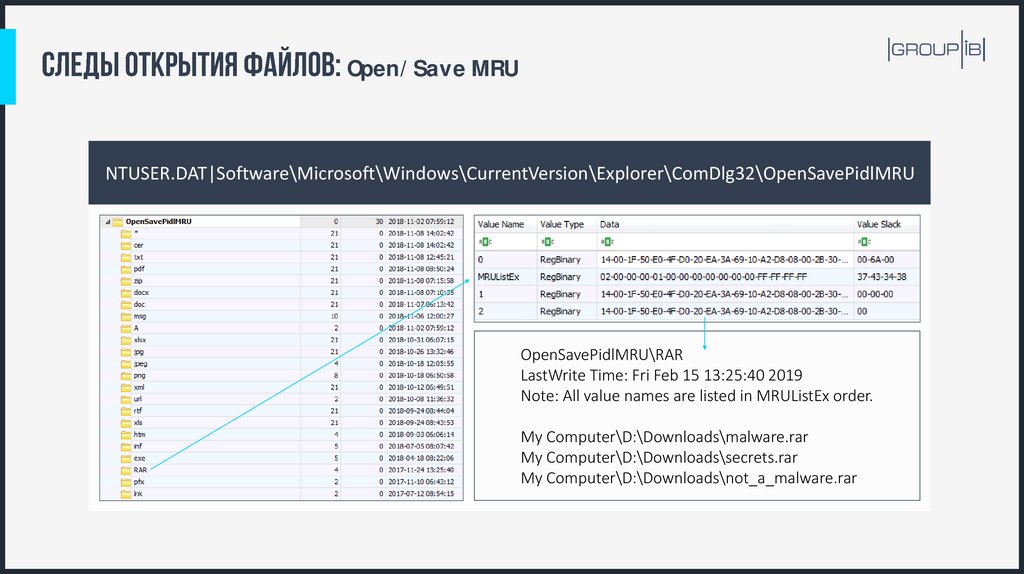

39. Следы открытия файлов: Open/Save MRU

Open/Save MRUNTUSER.DAT|Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU

OpenSavePidlMRU\RAR

LastWrite Time: Fri Feb 15 13:25:40 2019

Note: All value names are listed in MRUListEx order.

My Computer\D:\Downloads\malware.rar

My Computer\D:\Downloads\secrets.rar

My Computer\D:\Downloads\not_a_malware.rar

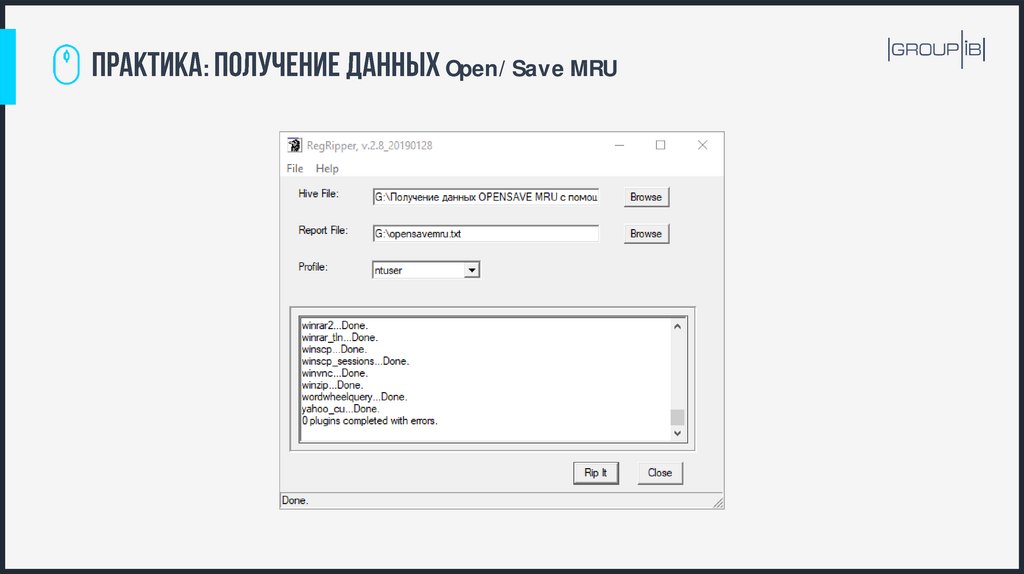

40. Практика: Получение данных Open/Save MRU

:Open/Save MRU

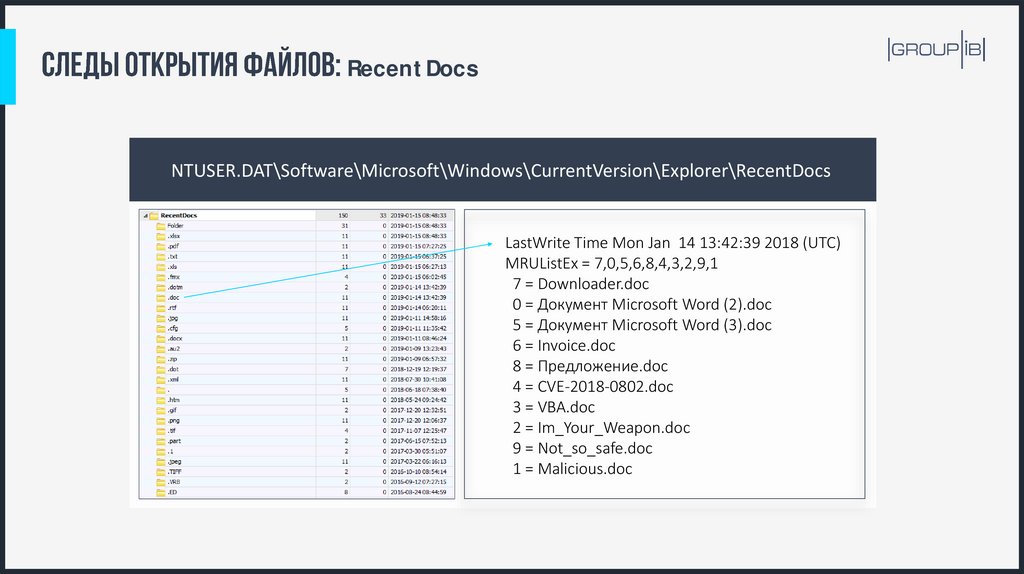

41. Следы открытия файлов: RecentDocs

RecentDocsNTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

LastWrite Time Mon Jan 14 13:42:39 2018 (UTC)

MRUListEx = 7,0,5,6,8,4,3,2,9,1

7 = Downloader.doc

0 = Документ Microsoft Word (2).doc

5 = Документ Microsoft Word (3).doc

6 = Invoice.doc

8 = Предложение.doc

4 = CVE-2018-0802.doc

3 = VBA.doc

2 = Im_Your_Weapon.doc

9 = Not_so_safe.doc

1 = Malicious.doc

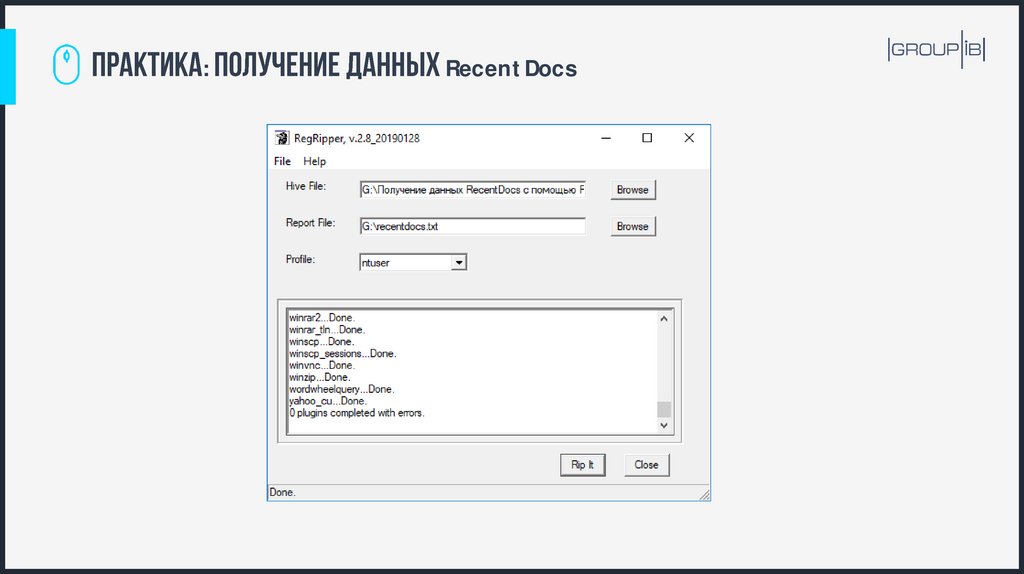

42. Практика: Получение данных RecentDocs

:RecentDocs

43. Следы открытия файлов: JUMP LiSTS

JUMP LiSTSC:\%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations

Entry #: 417

MRU: 0

Path: C:\Users\User\Downloads\not_malicious.pdf

Pinned: False

Created on: 2019-02-07 02:24:02

Last modified: 2019-02-06 15:27:03

Hostname: I_AM_PROTECTED

Mac Address: 08:00:27:08:72:ce

--- Lnk information --Absolute path: My

Computer\C:\Users\User\Downloads\not_malicious.pdf

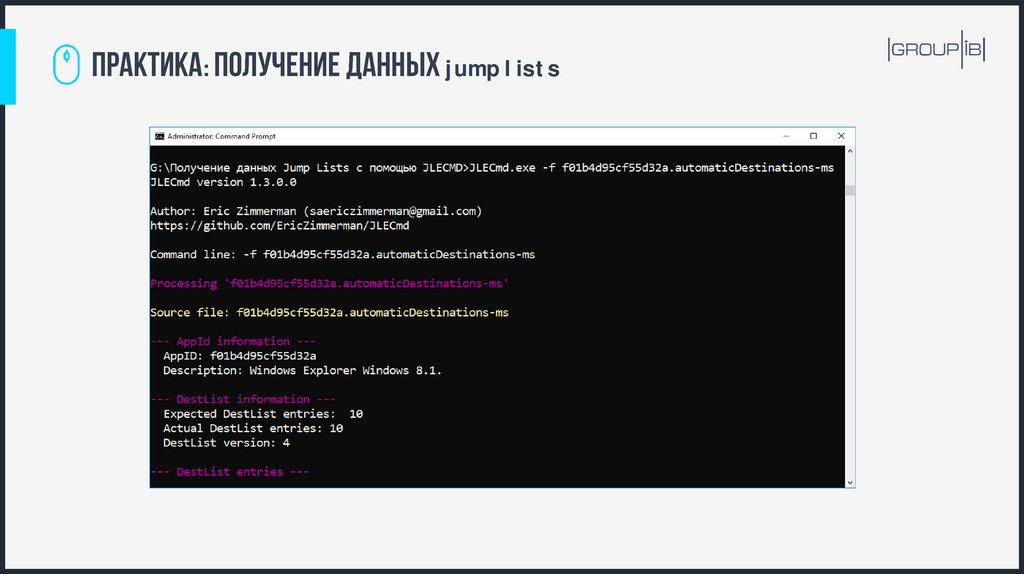

44. Практика: Получение данных jump lists

:jump lists

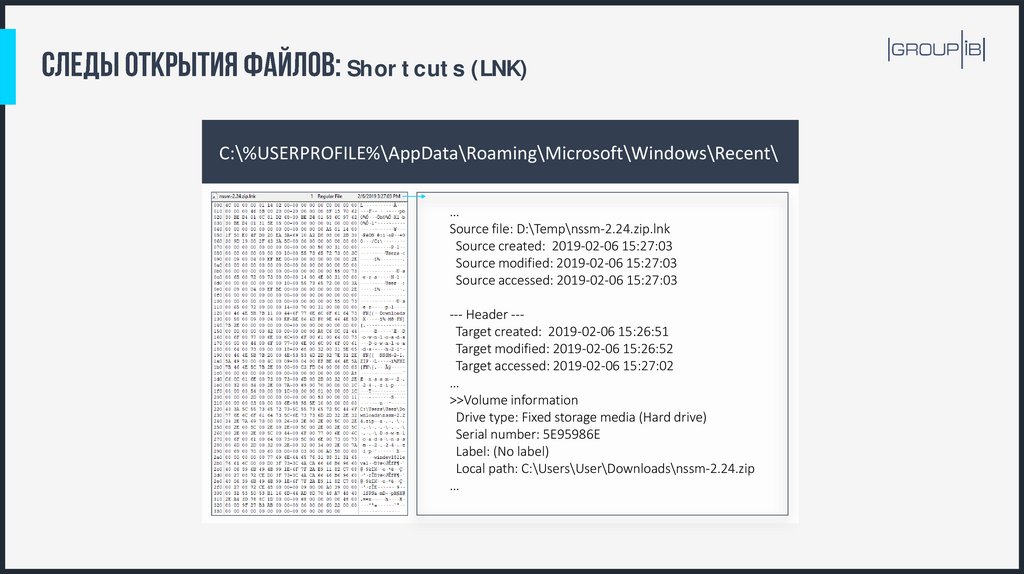

45. Следы открытия файлов: Shortcuts (LNK)

Shortcuts (LNK)C:\%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Recent\

…

Source file: D:\Temp\nssm-2.24.zip.lnk

Source created: 2019-02-06 15:27:03

Source modified: 2019-02-06 15:27:03

Source accessed: 2019-02-06 15:27:03

--- Header --Target created: 2019-02-06 15:26:51

Target modified: 2019-02-06 15:26:52

Target accessed: 2019-02-06 15:27:02

…

>>Volume information

Drive type: Fixed storage media (Hard drive)

Serial number: 5E95986E

Label: (No label)

Local path: C:\Users\User\Downloads\nssm-2.24.zip

…

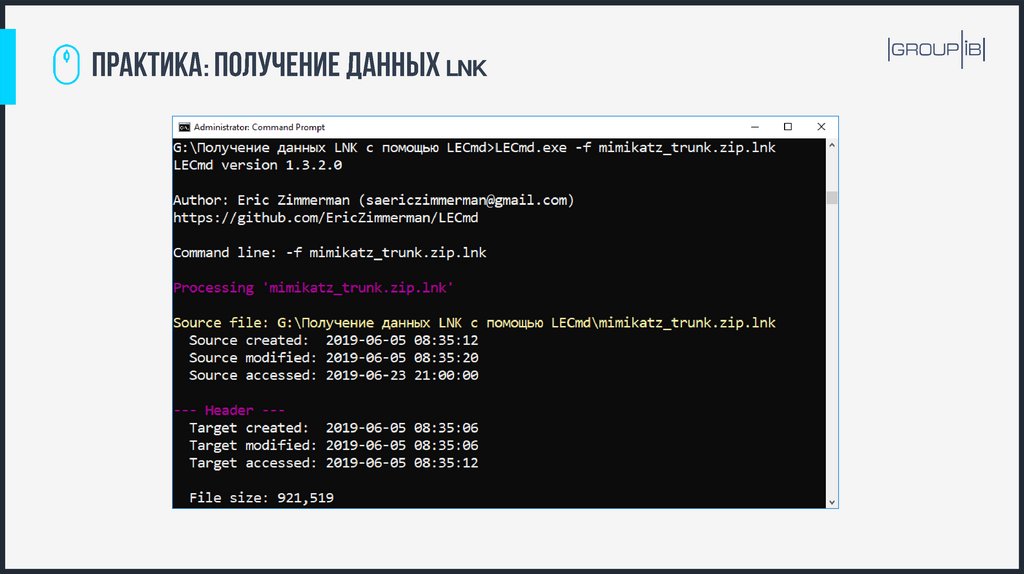

46. Практика: Получение данных LNK

:LNK

47. ВЕБ-ресурсы

-23%

-

*

*Verizon Data Breach Investigations Report 2019

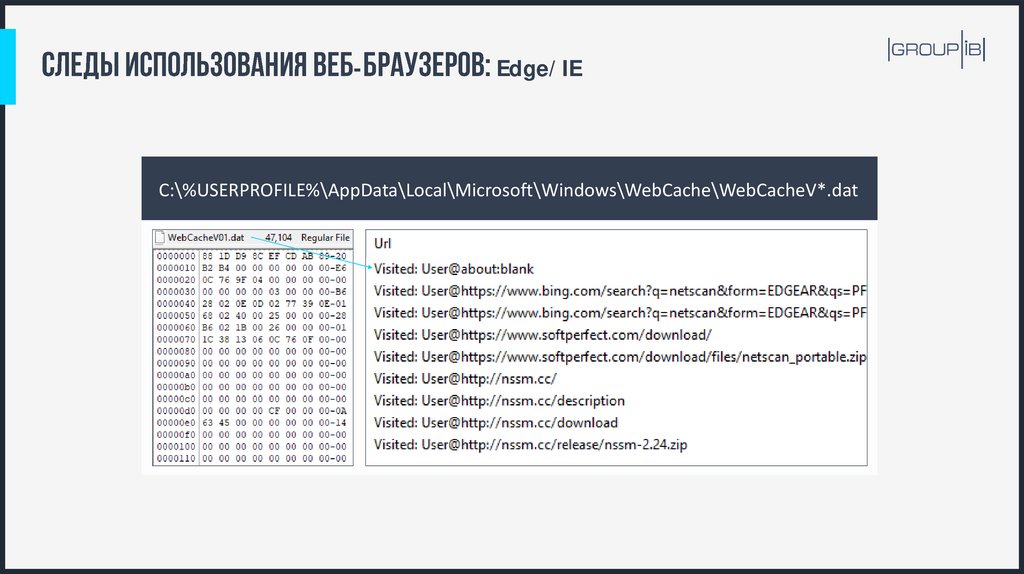

48. Следы использования веб-браузеров: Edge/IE

-Edge/IE

C:\%USERPROFILE%\AppData\Local\Microsoft\Windows\WebCache\WebCacheV*.dat

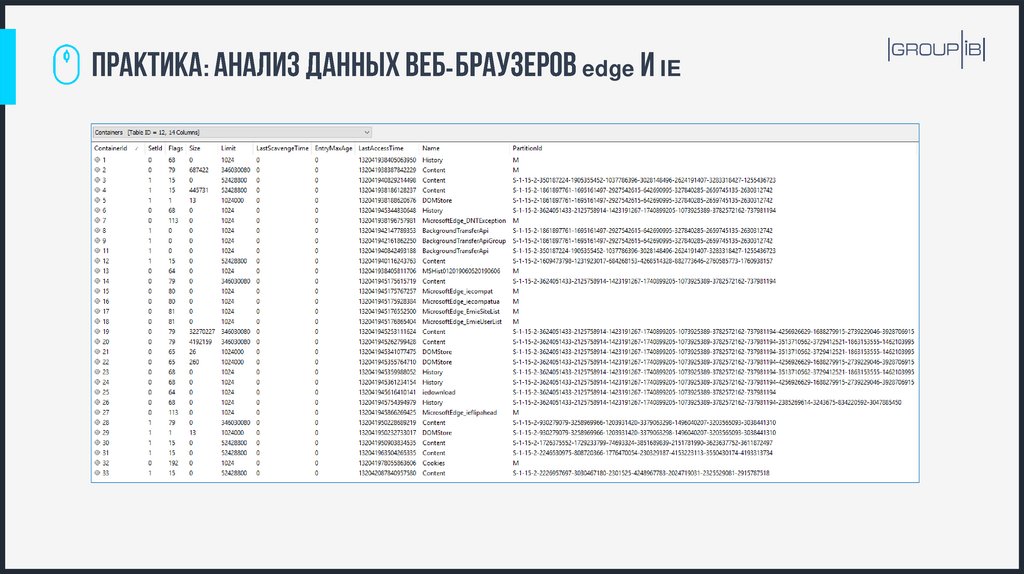

49. Практика: Анализ данных веб-браузеров edge и IE

:-

edge IE

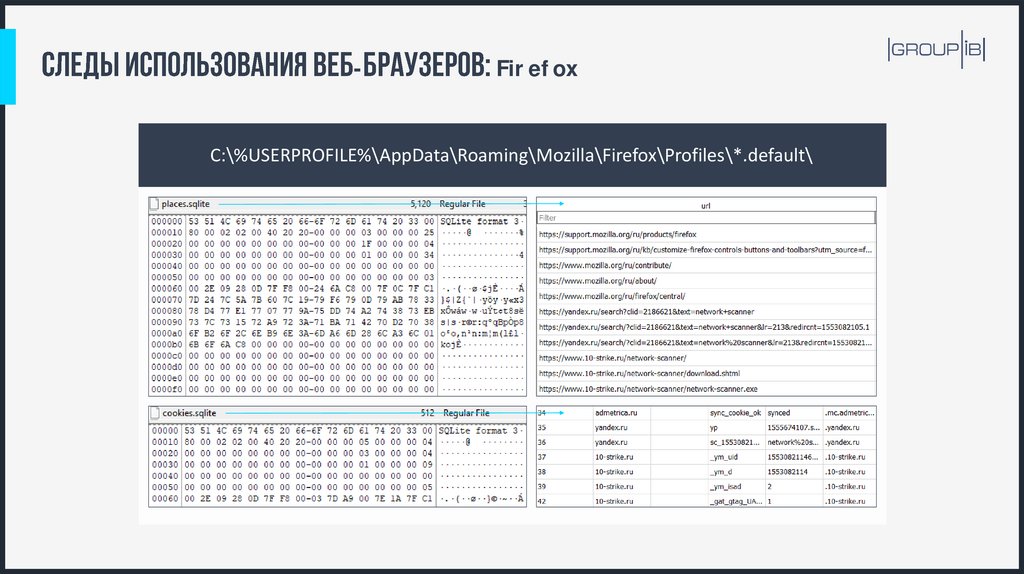

50. Следы использования веб-браузеров: Firefox

-Firefox

C:\%USERPROFILE%\AppData\Roaming\Mozilla\Firefox\Profiles\*.default\

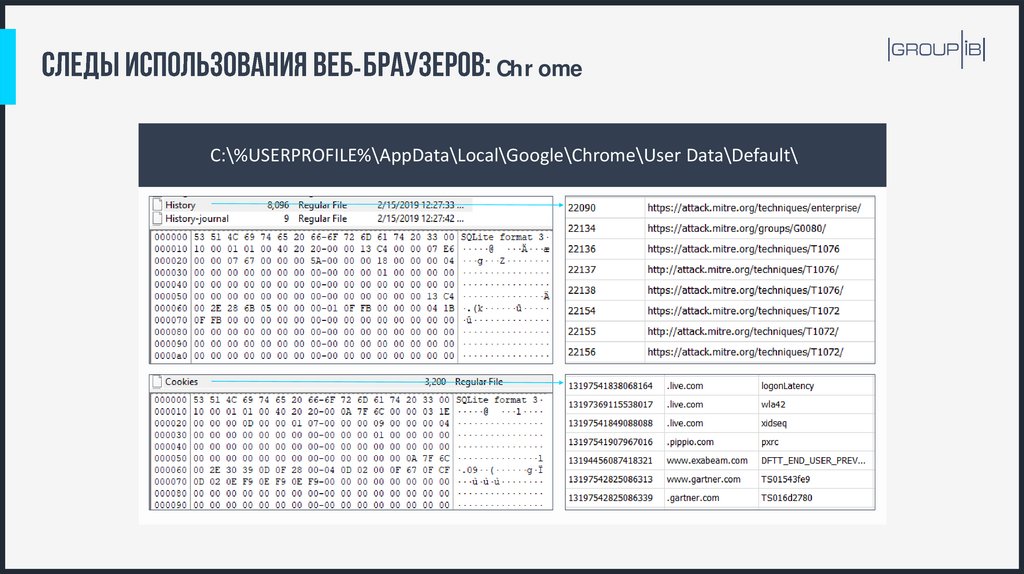

51. Следы использования веб-браузеров: Chrome

-Chrome

C:\%USERPROFILE%\AppData\Local\Google\Chrome\User Data\Default\

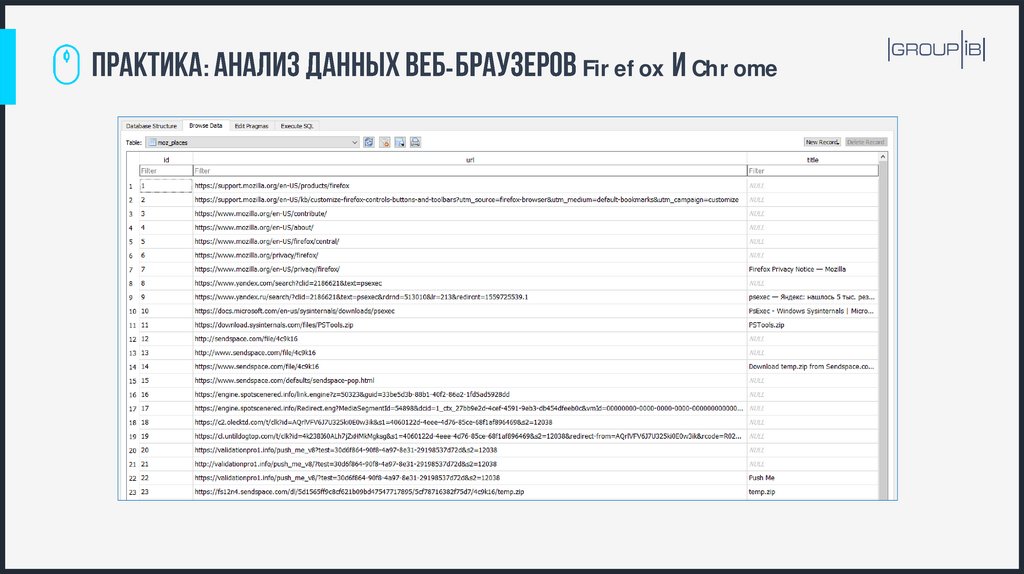

52. Практика: Анализ данных веб-браузеров Firefox и Chrome

:-

Firefox Chrome

53. USB-устройства

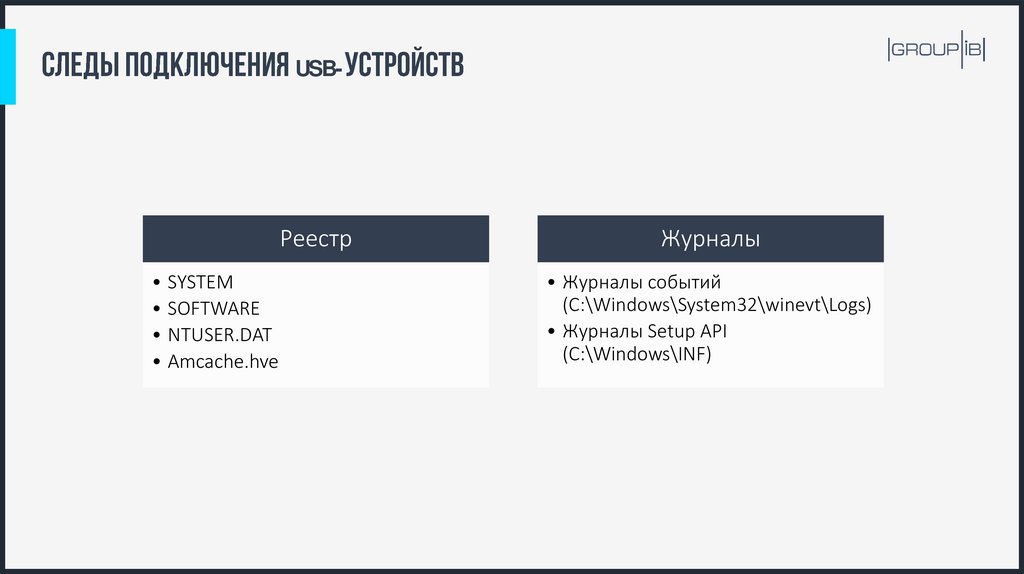

USB-54. СЛЕДЫ Подключения USB-устройств

USB-Реестр

• SYSTEM

• SOFTWARE

• NTUSER.DAT

• Amcache.hve

Журналы

• Журналы событий

(С:\Windows\System32\winevt\Logs)

• Журналы Setup API

(C:\Windows\INF)

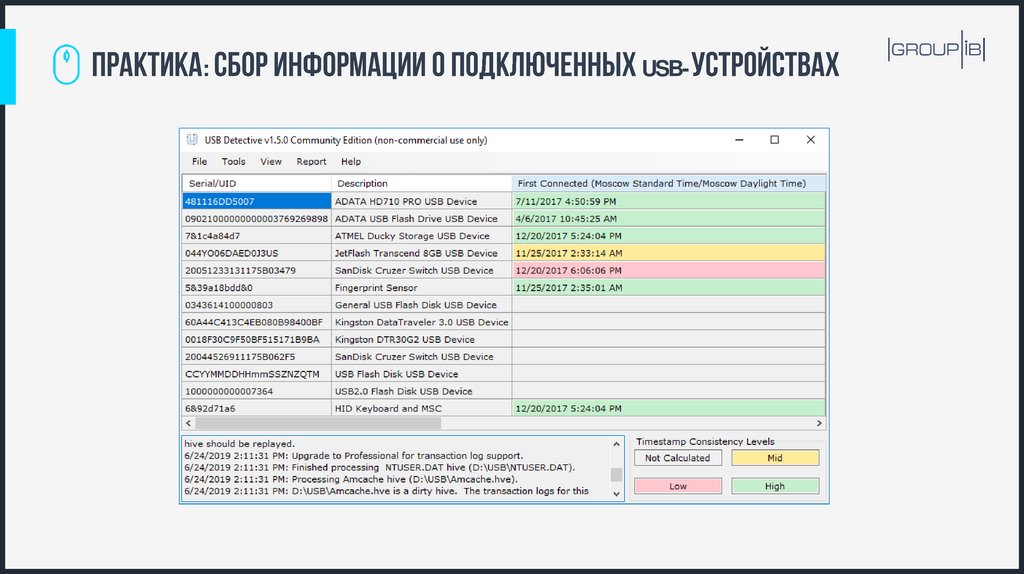

55. Практика: Сбор информации о подключенных USB-устройствах

:USB-

56. RDP Brute force

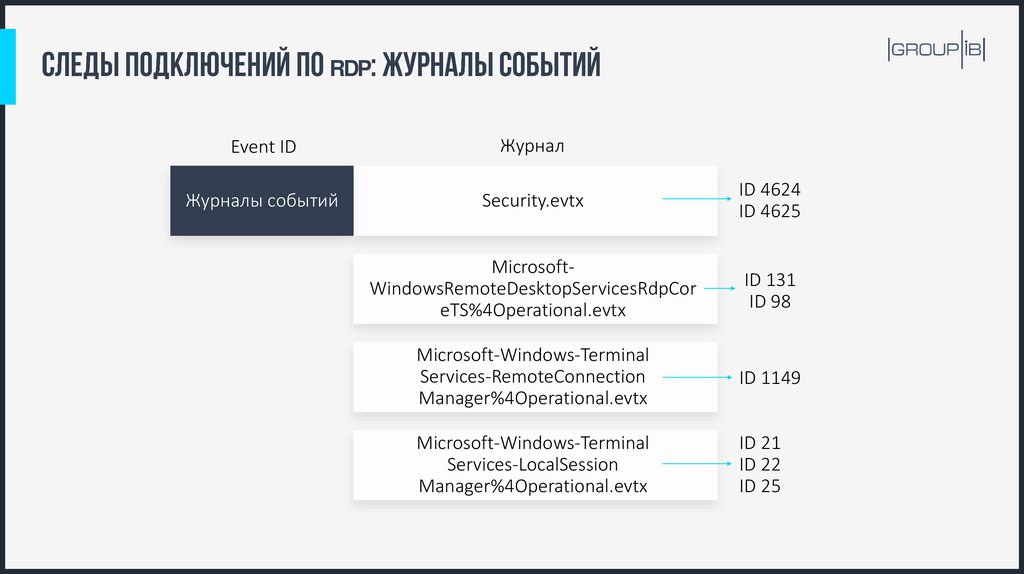

57. Следы подключений по RDP: журналы событий

RDPEvent ID

Журнал

Журналы событий

Security.evtx

ID 4624

ID 4625

MicrosoftWindowsRemoteDesktopServicesRdpCor

eTS%4Operational.evtx

ID 131

ID 98

Microsoft-Windows-Terminal

Services-RemoteConnection

Manager%4Operational.evtx

ID 1149

Microsoft-Windows-Terminal

Services-LocalSession

Manager%4Operational.evtx

ID 21

ID 22

ID 25

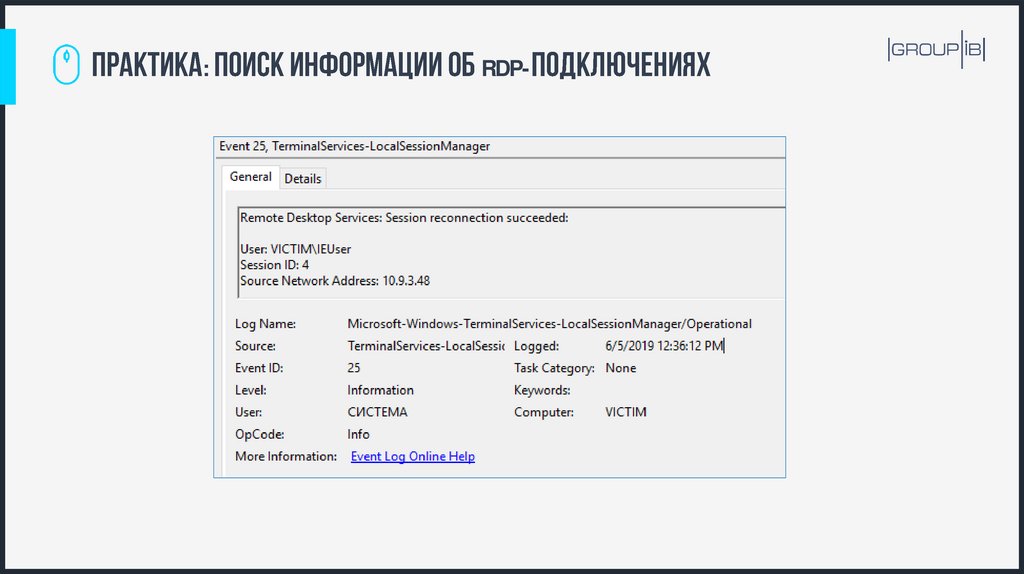

58. Практика: Поиск информации об RDP-подключениях

:RDP-

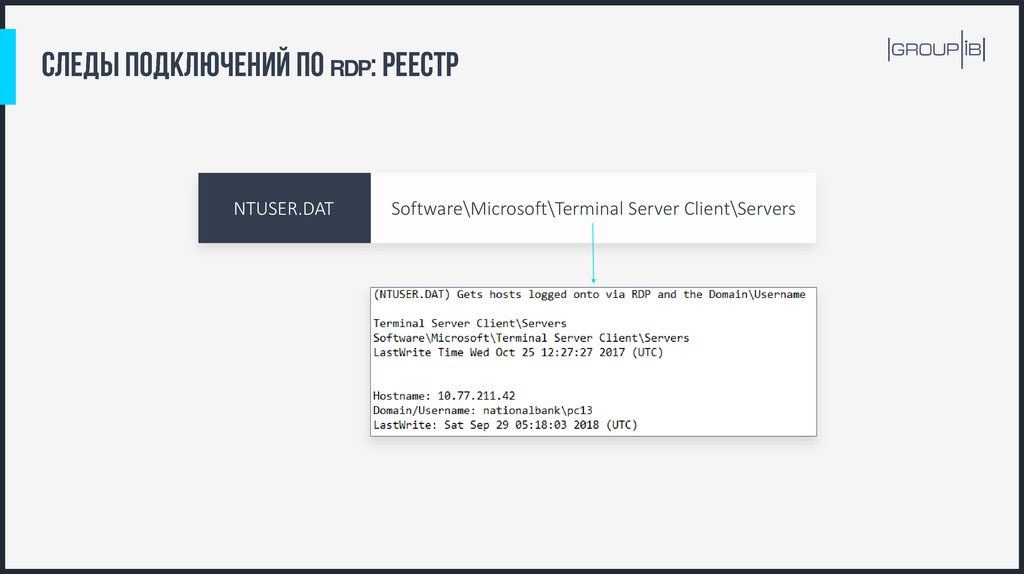

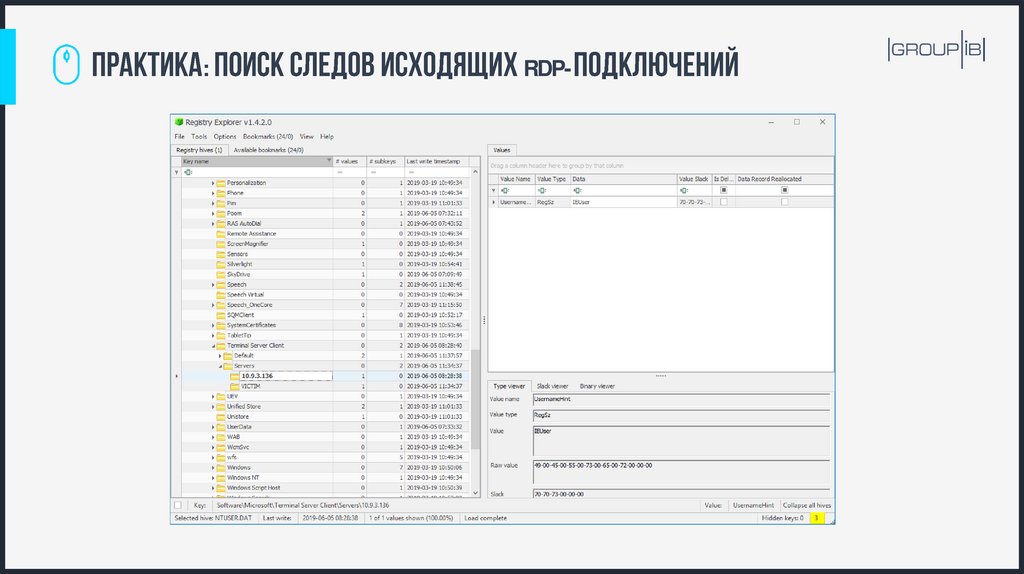

59. Следы подключений по RDP: Реестр

RDPNTUSER.DAT

Software\Microsoft\Terminal Server Client\Servers

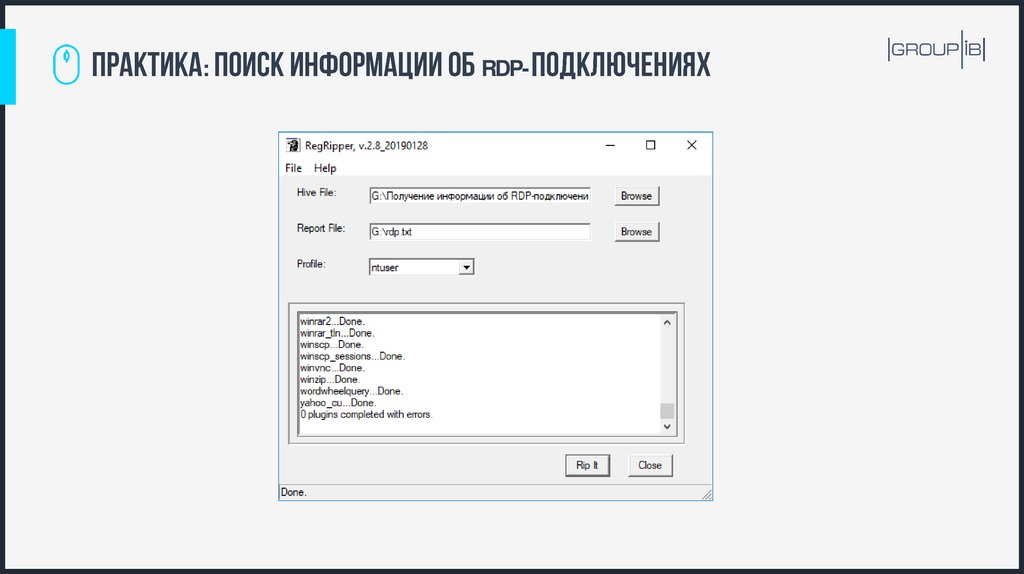

60. Практика: Поиск информации об RDP-подключениях

:RDP-

61. Следы запуска

Подготовкаисточников

информации

Поиск следов

первичной

компрометации

Поиск следов

запуска

Поиск следов

закрепления в

системе

Поиск следов

распространения

по сети

Поиск следов

действий на

объектах

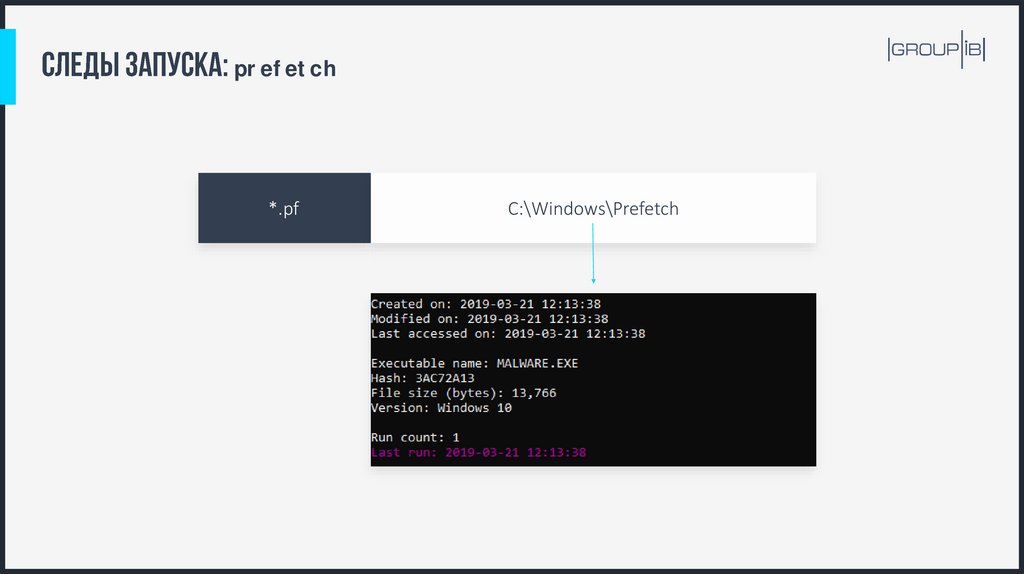

62. Следы запуска: prefetch

prefetch*.pf

C:\Windows\Prefetch

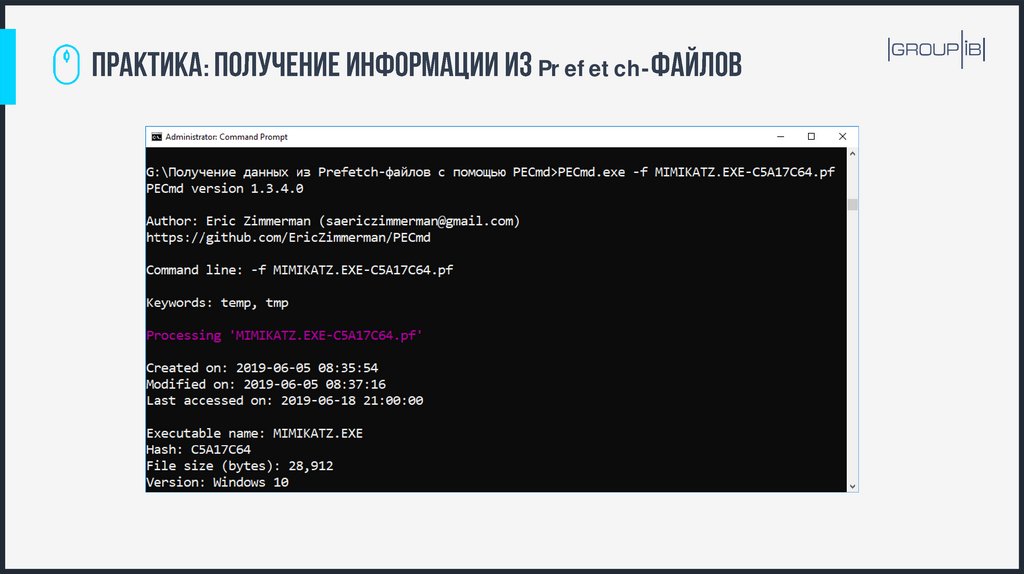

63. Практика: Получение информации из Prefetch-файлов

:Prefetch-

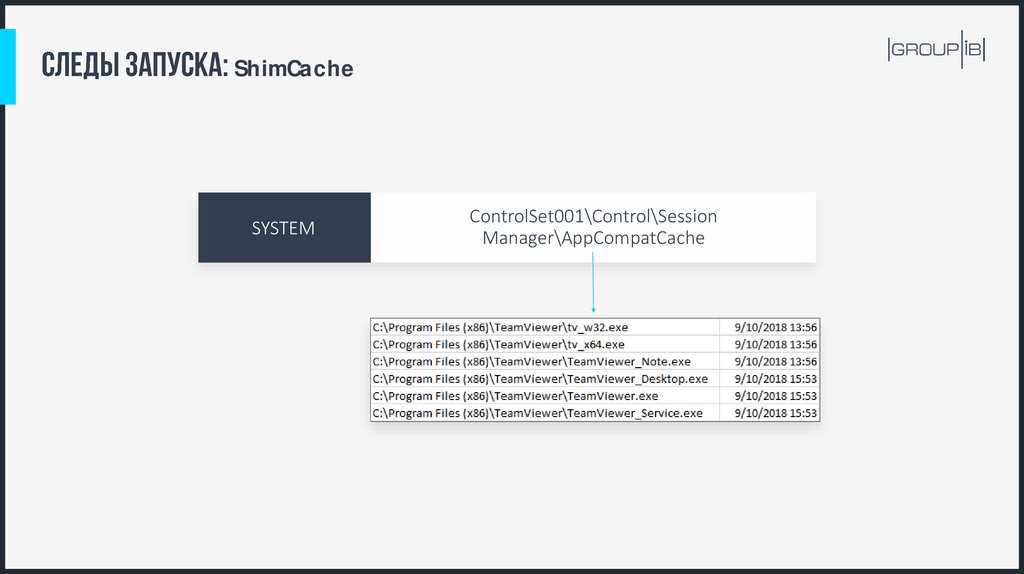

64. Следы запуска: ShimCache

ShimCacheSYSTEM

ControlSet001\Control\Session

Manager\AppCompatCache

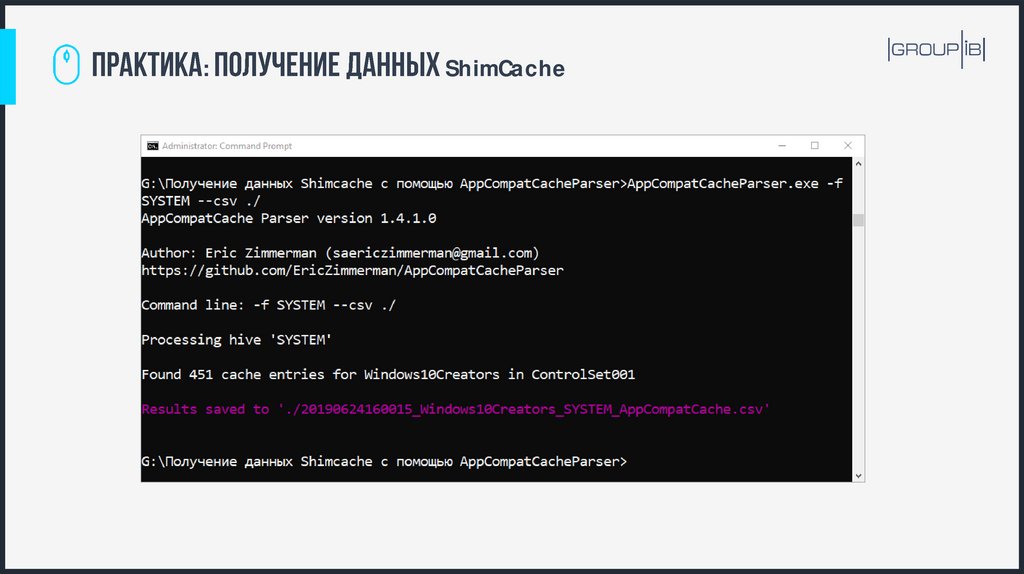

65. Практика: Получение данных ShimCache

:ShimCache

66. Следы запуска: MUICache

MUICacheUSRCLASS.DAT

Local Settings\Software\Microsoft\Windows\Shell\MUICache

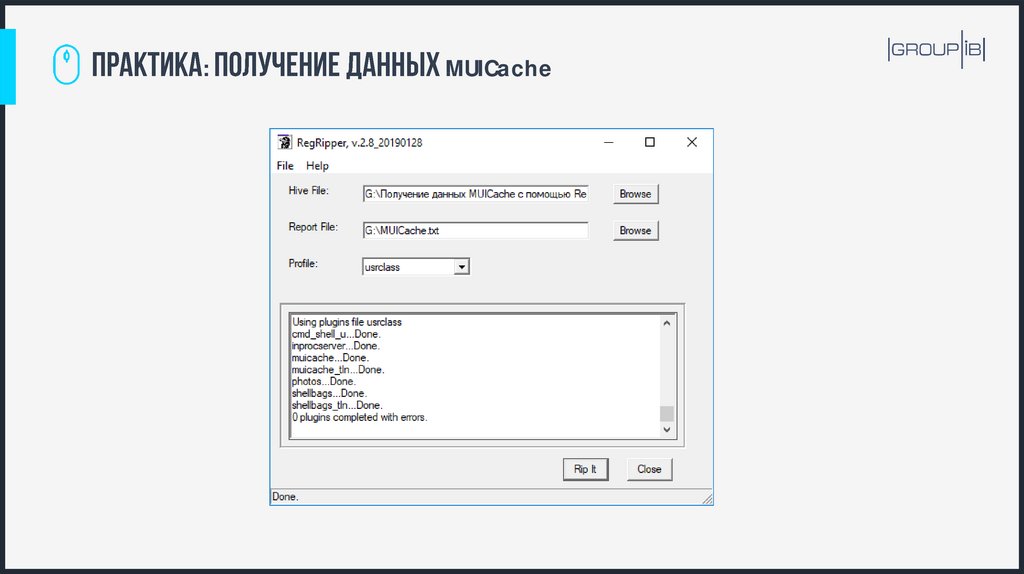

67. Практика: Получение данных MUICache

:MUICache

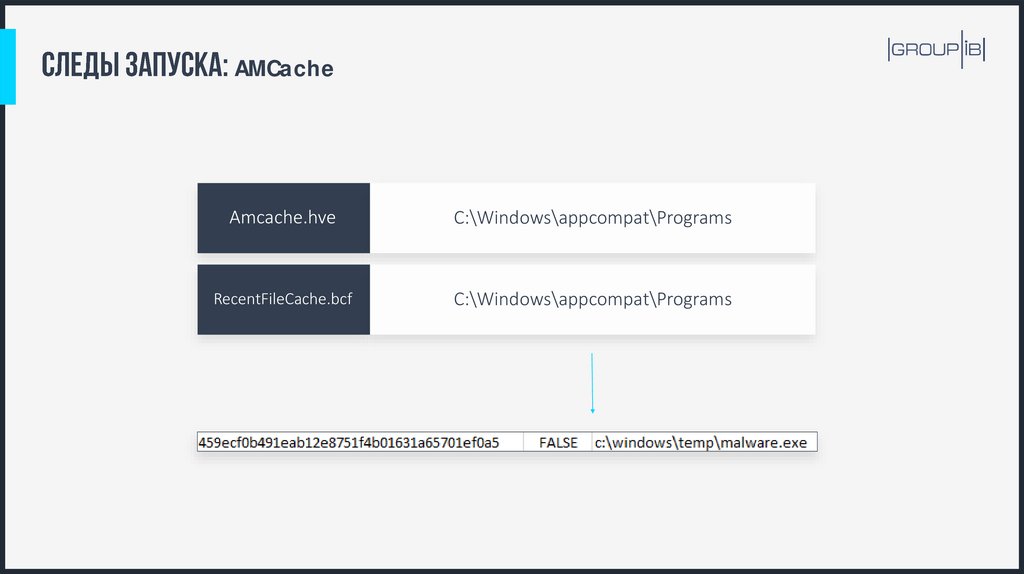

68. Следы запуска: AMCache

AMCacheAmcache.hve

C:\Windows\appcompat\Programs

RecentFileCache.bcf

C:\Windows\appcompat\Programs

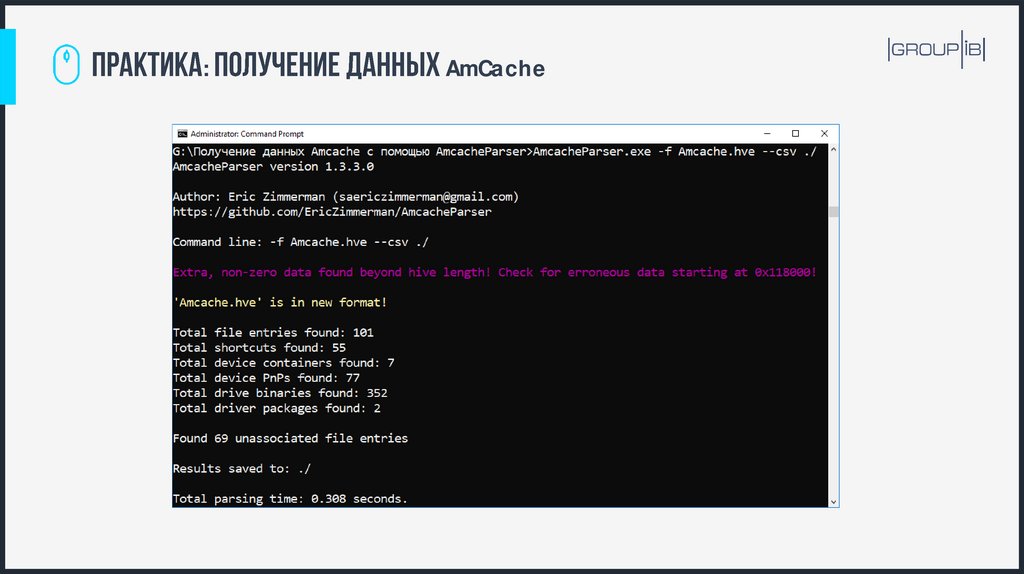

69. Практика: Получение данных AmCache

:AmCache

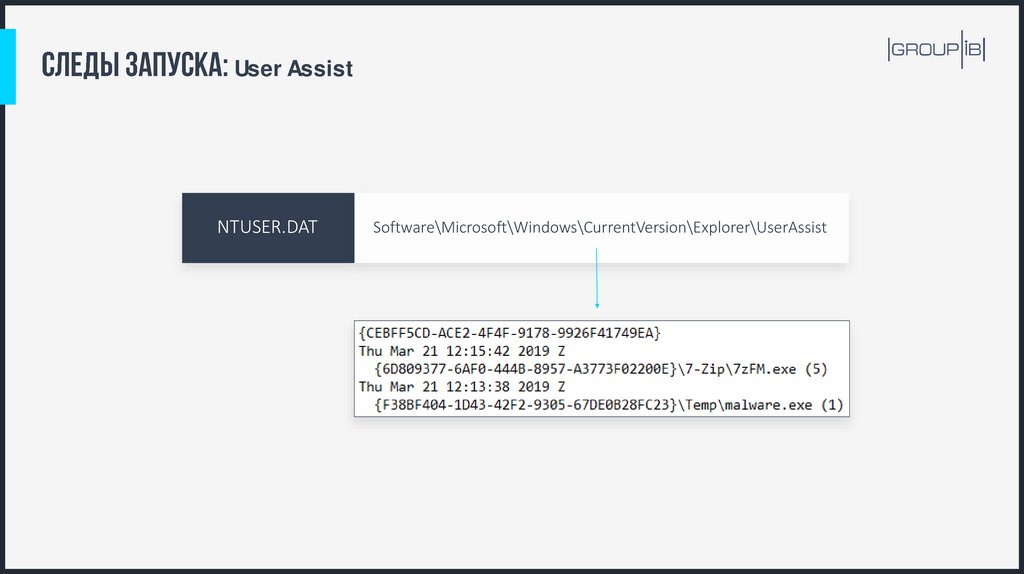

70. Следы запуска: UserAssist

UserAssistNTUSER.DAT

Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist

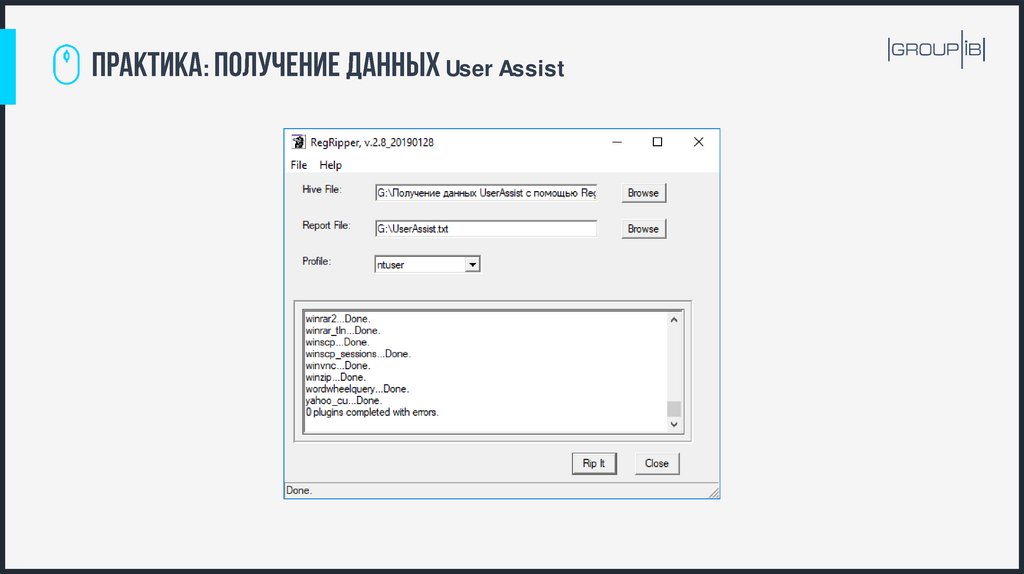

71. Практика: Получение данных UserAssist

:UserAssist

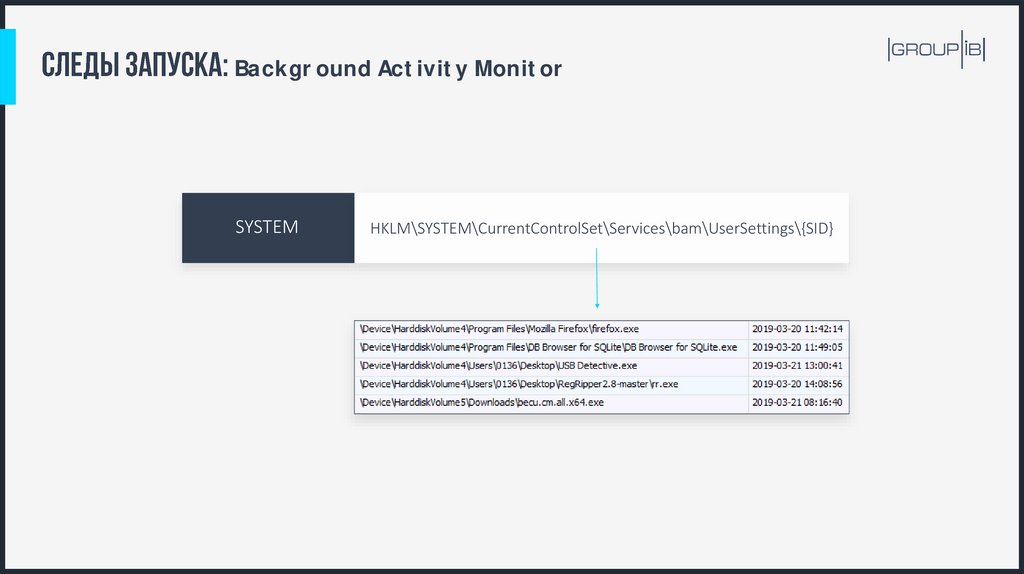

72. Следы запуска: Background Activity Monitor

Background Activity MonitorSYSTEM

HKLM\SYSTEM\CurrentControlSet\Services\bam\UserSettings\{SID}

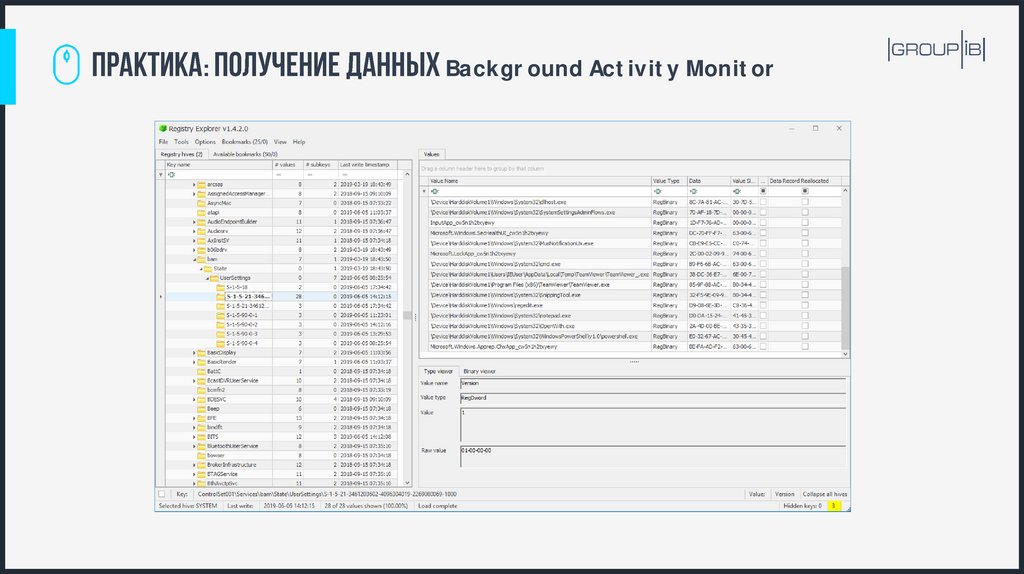

73. Практика: Получение данных Background Activity Monitor

:Background Activity Monitor

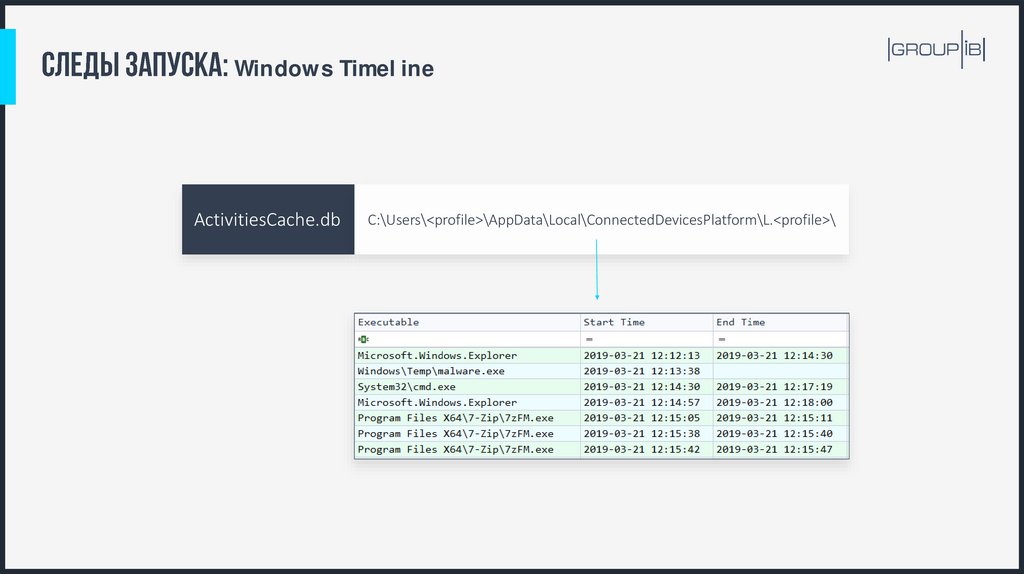

74. Следы запуска: Windows Timeline

Windows TimelineActivitiesCache.db

C:\Users\<profile>\AppData\Local\ConnectedDevicesPlatform\L.<profile>\

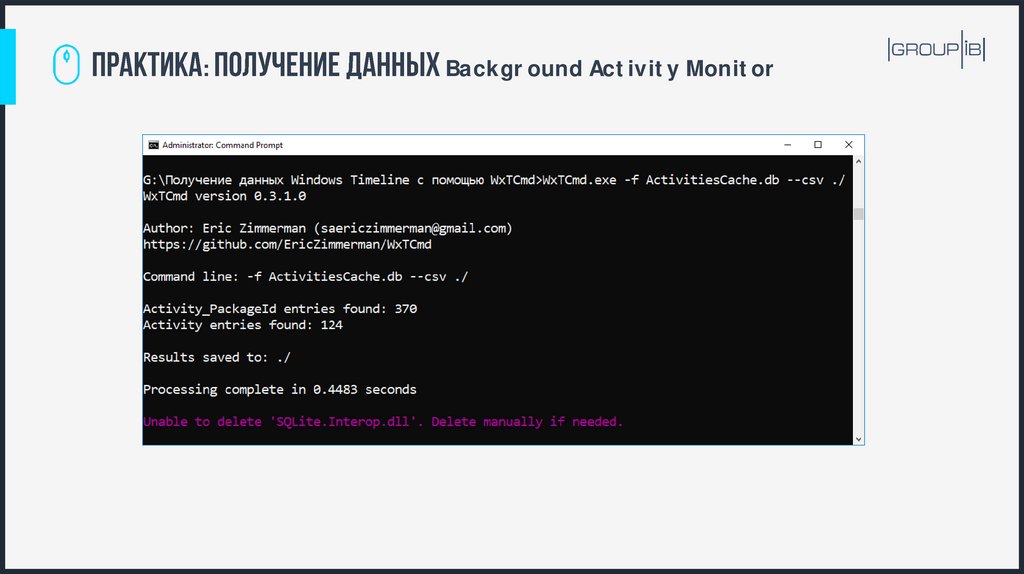

75. Практика: Получение данных Background Activity Monitor

:Background Activity Monitor

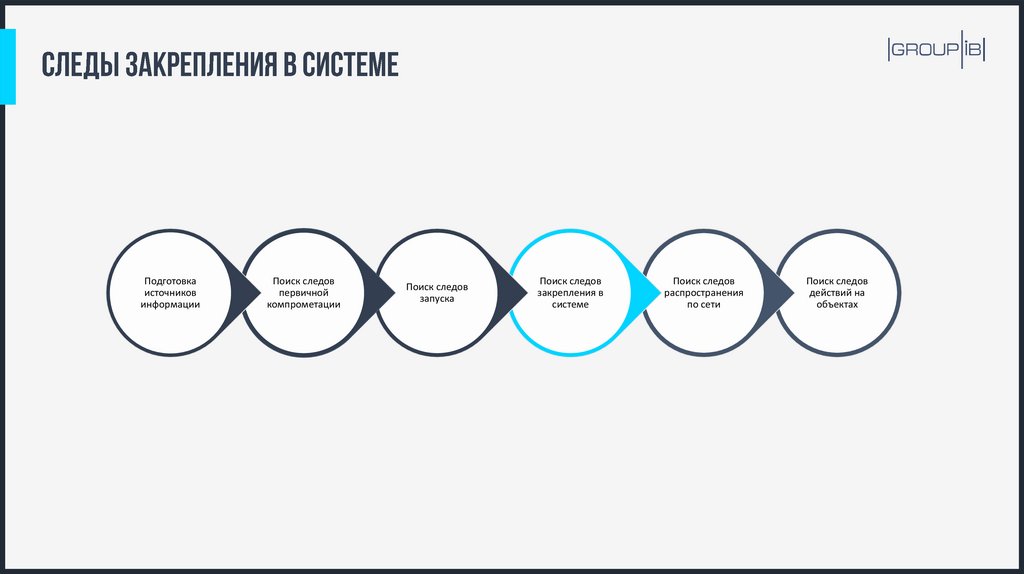

76. Следы закрепления в системе

Подготовкаисточников

информации

Поиск следов

первичной

компрометации

Поиск следов

запуска

Поиск следов

закрепления в

системе

Поиск следов

распространения

по сети

Поиск следов

действий на

объектах

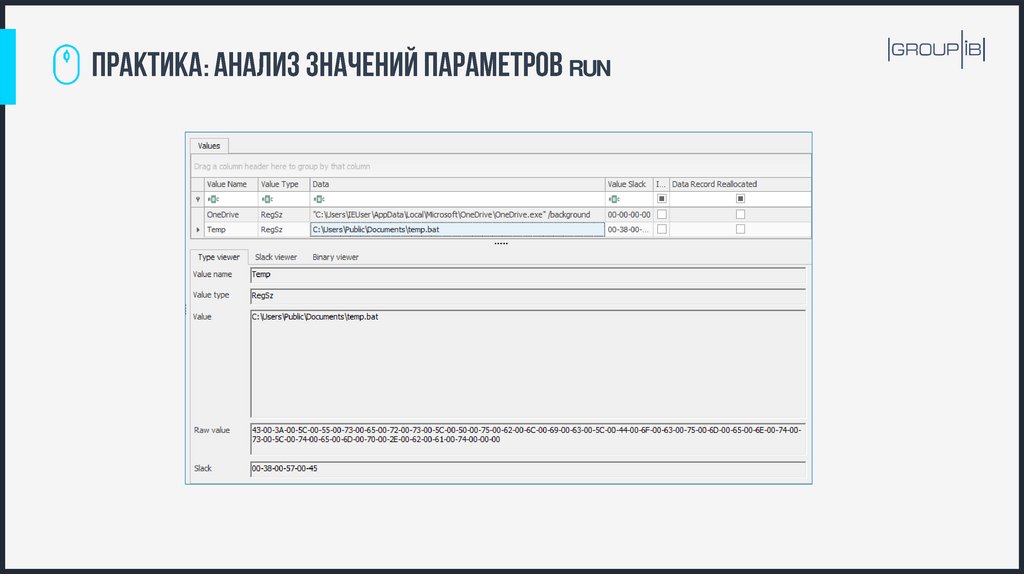

77. Следы закрепления в системе: Run Keys

Run KeysФайл

Раздел

NTUSER.DAT

Microsoft\Windows\CurrentVersion\Run

NTUSER.DAT

Microsoft\Windows\CurrentVersion\RunOnce

SOFTWARE

Microsoft\Windows\CurrentVersion\Run

SOFTWARE

Microsoft\Windows\CurrentVersion\RunOnce

78. Практика: Анализ значений параметров RUN

:RUN

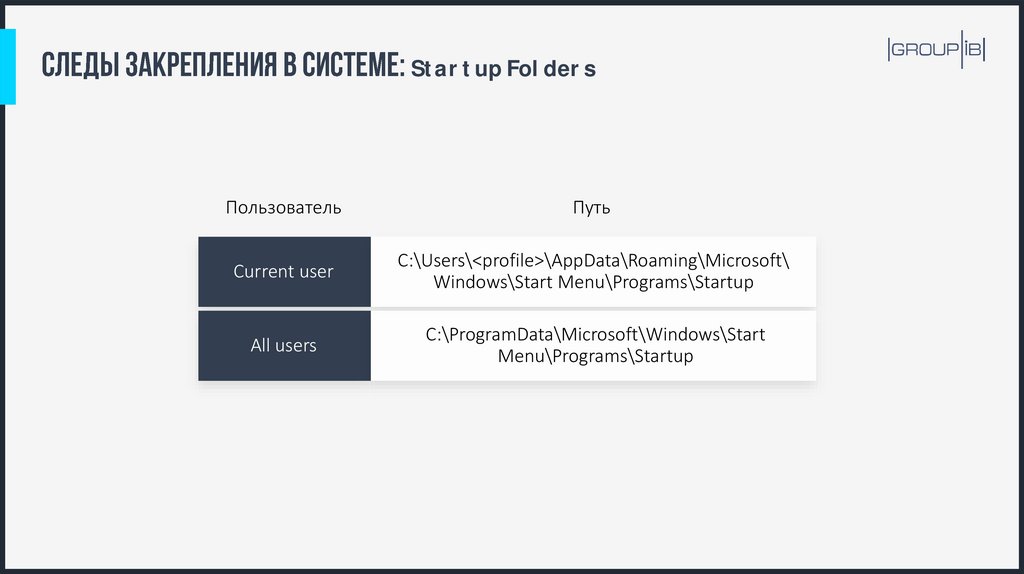

79. Следы закрепления в системе: Startup Folders

Startup FoldersПользователь

Путь

Current user

C:\Users\<profile>\AppData\Roaming\Microsoft\

Windows\Start Menu\Programs\Startup

All users

C:\ProgramData\Microsoft\Windows\Start

Menu\Programs\Startup

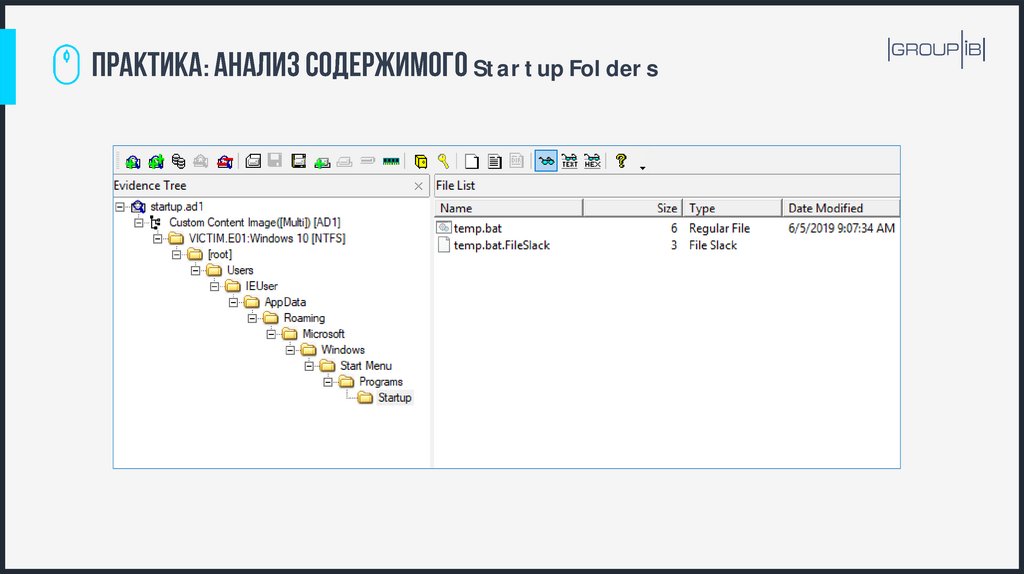

80. Практика: Анализ содержимого Startup Folders

:Startup Folders

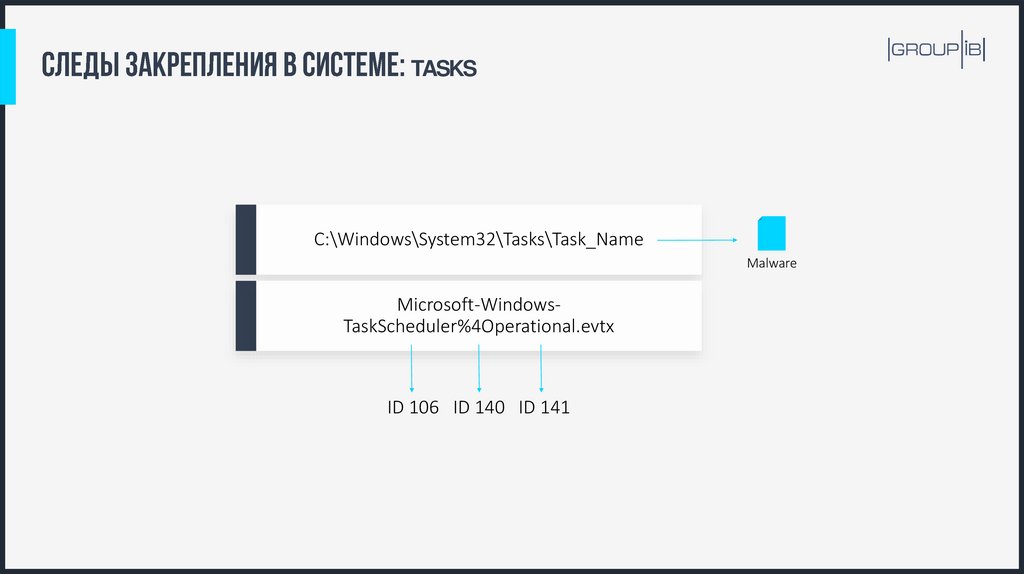

81. Следы закрепления в системе: TASKS

TASKSC:\Windows\System32\Tasks\Task_Name

Malware

Microsoft-WindowsTaskScheduler%4Operational.evtx

ID 106 ID 140 ID 141

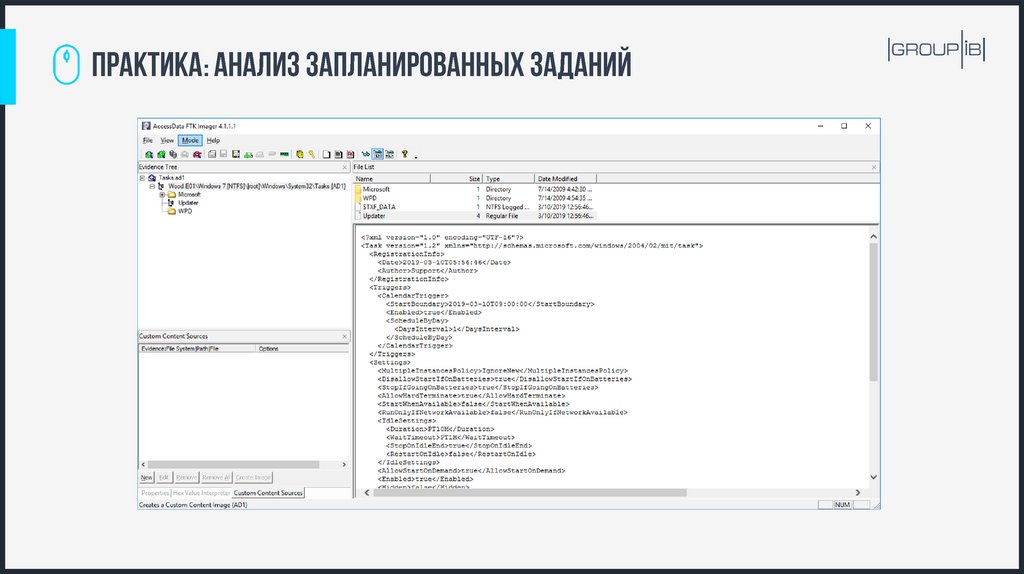

82. Практика: Анализ запланированных заданий

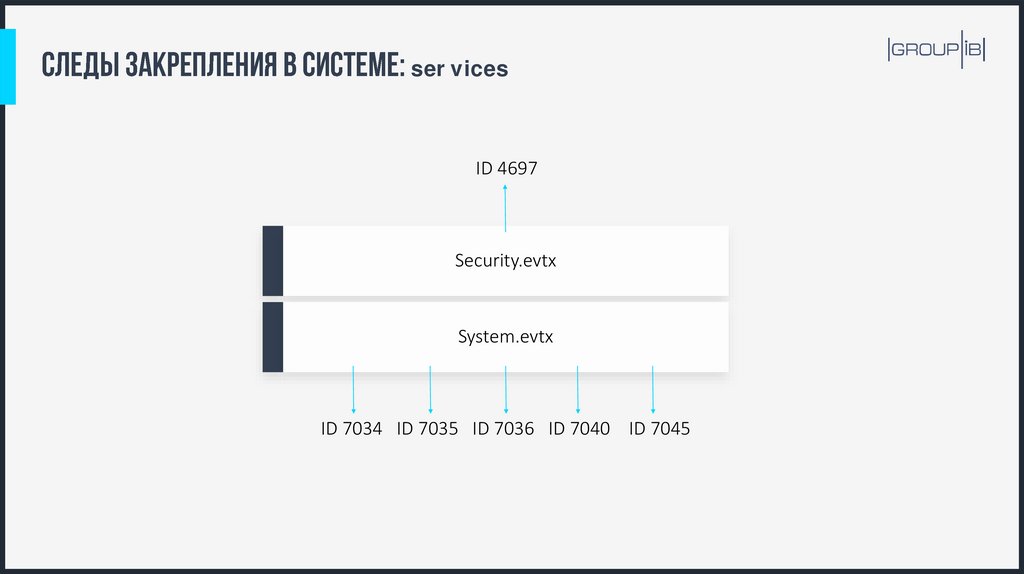

:83. Следы закрепления в системе: services

servicesID 4697

Security.evtx

System.evtx

ID 7034 ID 7035 ID 7036 ID 7040 ID 7045

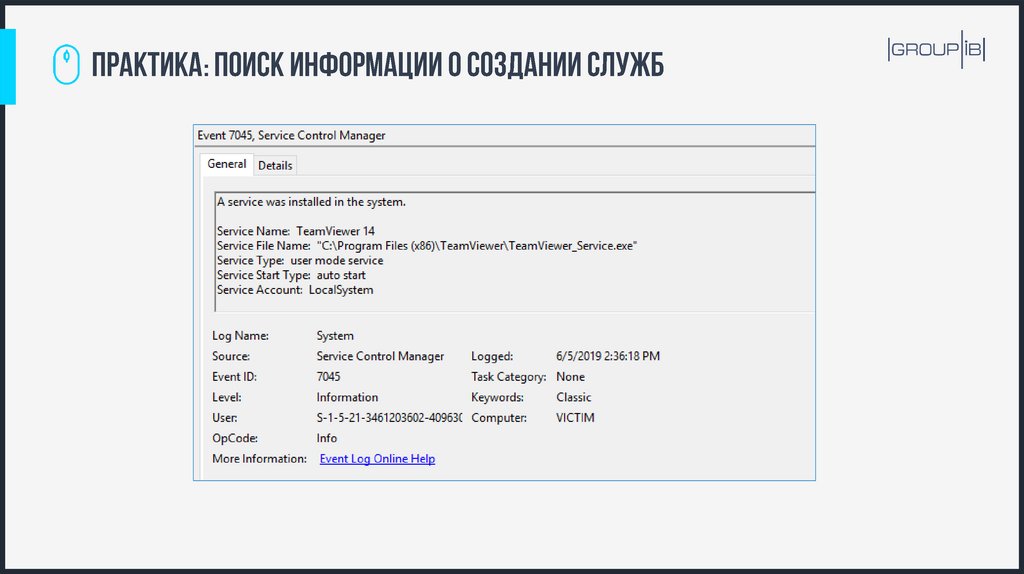

84. Практика: Поиск информации о создании служб

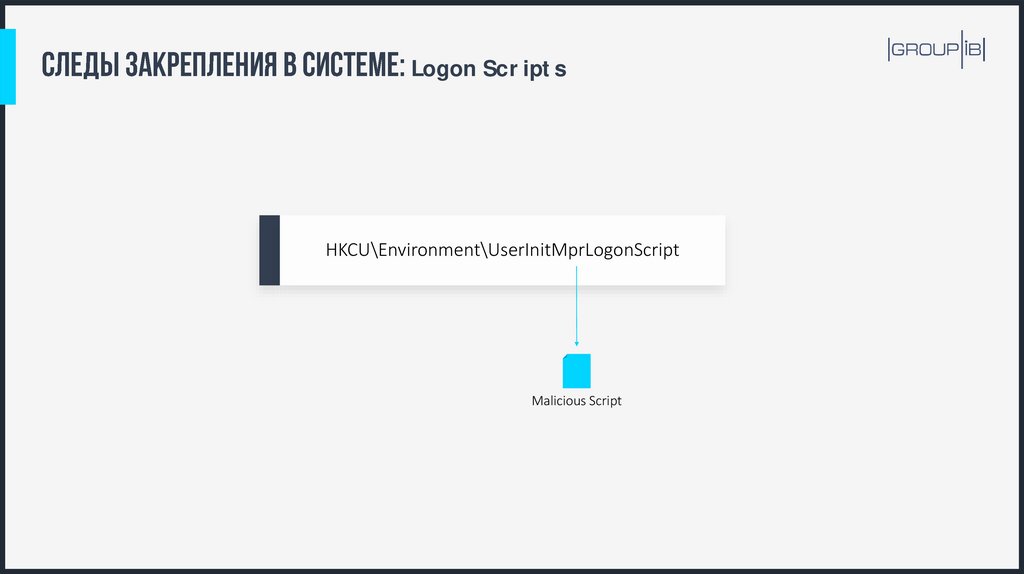

:85. Следы закрепления в системе: Logon Scripts

Logon ScriptsHKCU\Environment\UserInitMprLogonScript

Malicious Script

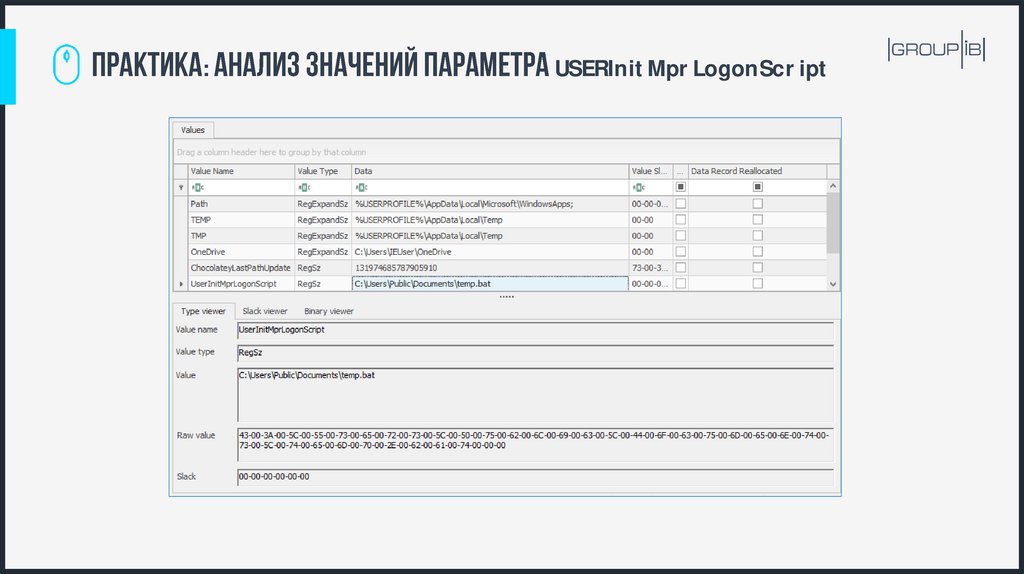

86. Практика: Анализ значений параметра USERInitMprLogonScript

:USERInitMprLogonScript

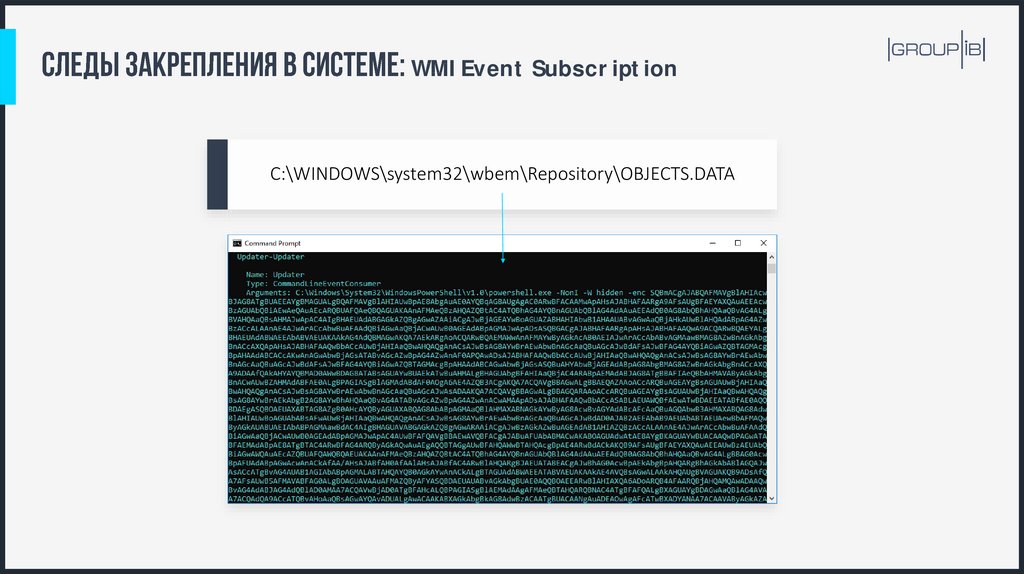

87. Следы закрепления в системе: WMI Event Subscription

WMI Event SubscriptionC:\WINDOWS\system32\wbem\Repository\OBJECTS.DATA

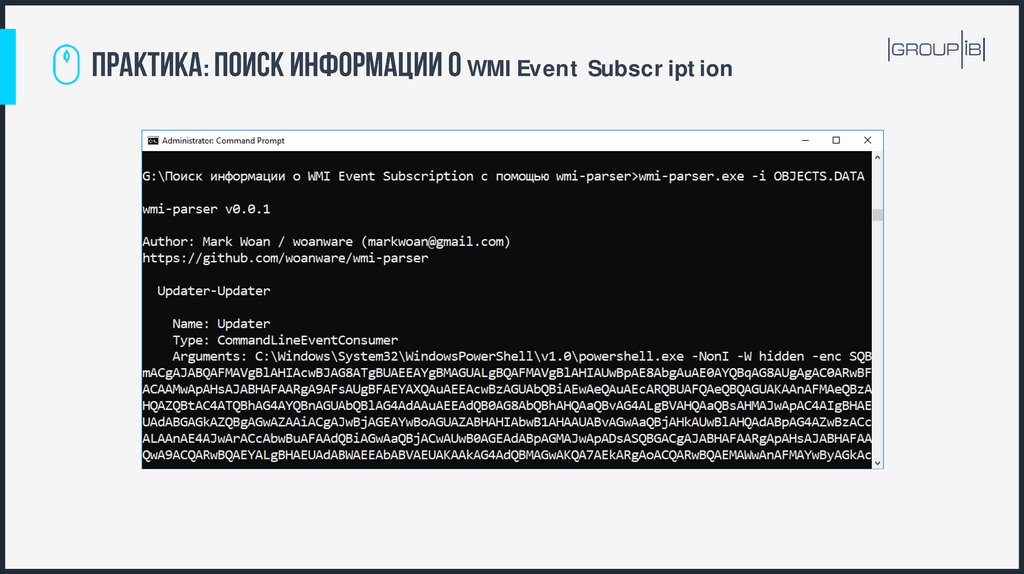

88. Практика: Поиск информации о WMI Event Subscription

:WMI Event Subscription

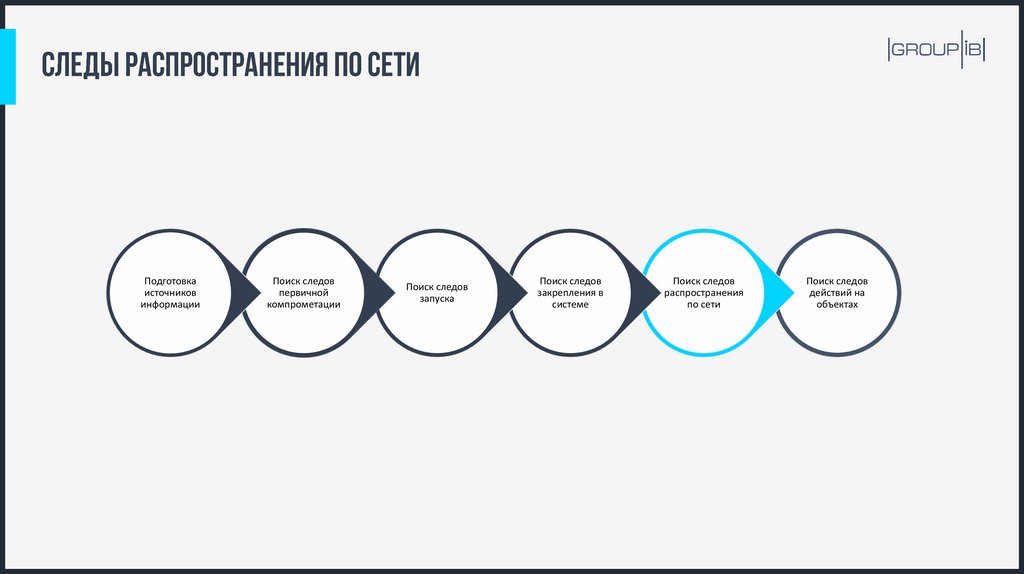

89. Следы распространения по сети

Подготовкаисточников

информации

Поиск следов

первичной

компрометации

Поиск следов

запуска

Поиск следов

закрепления в

системе

Поиск следов

распространения

по сети

Поиск следов

действий на

объектах

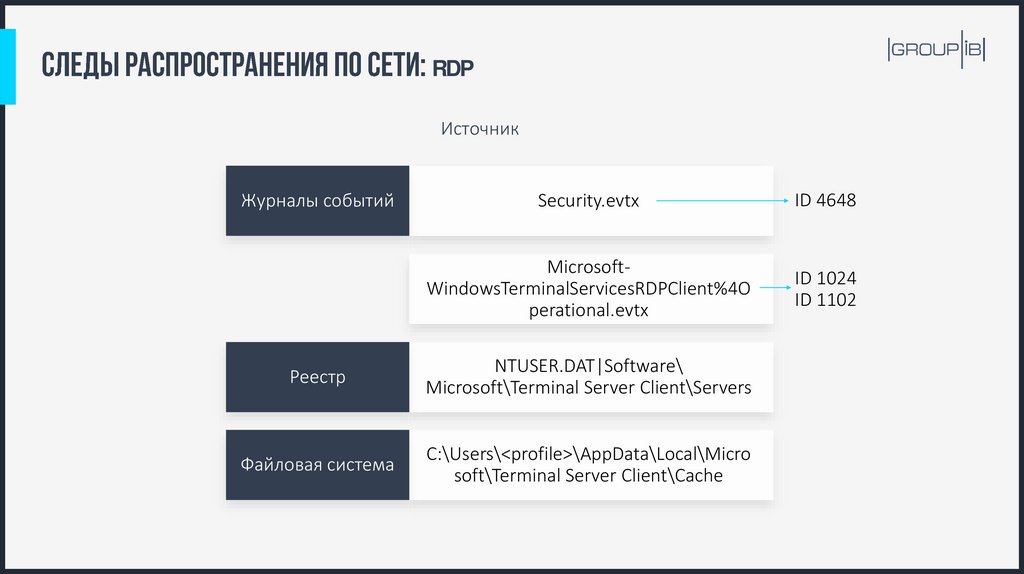

90. Следы Распространения по сети: RDP

RDPИсточник

Журналы событий

Security.evtx

ID 4648

MicrosoftWindowsTerminalServicesRDPClient%4O

perational.evtx

ID 1024

ID 1102

Реестр

NTUSER.DAT|Software\

Microsoft\Terminal Server Client\Servers

Файловая система

С:\Users\<profile>\AppData\Local\Micro

soft\Terminal Server Client\Cache

91. Практика: Поиск Следов Исходящих RDP-Подключений

:RDP-

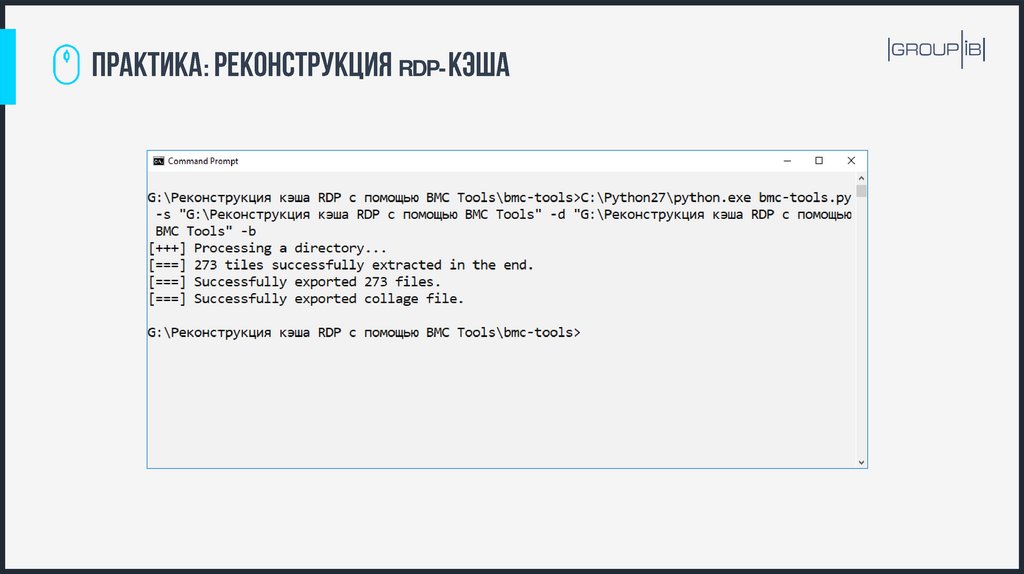

92. Практика: Реконструкция RDP-кэша

:RDP-

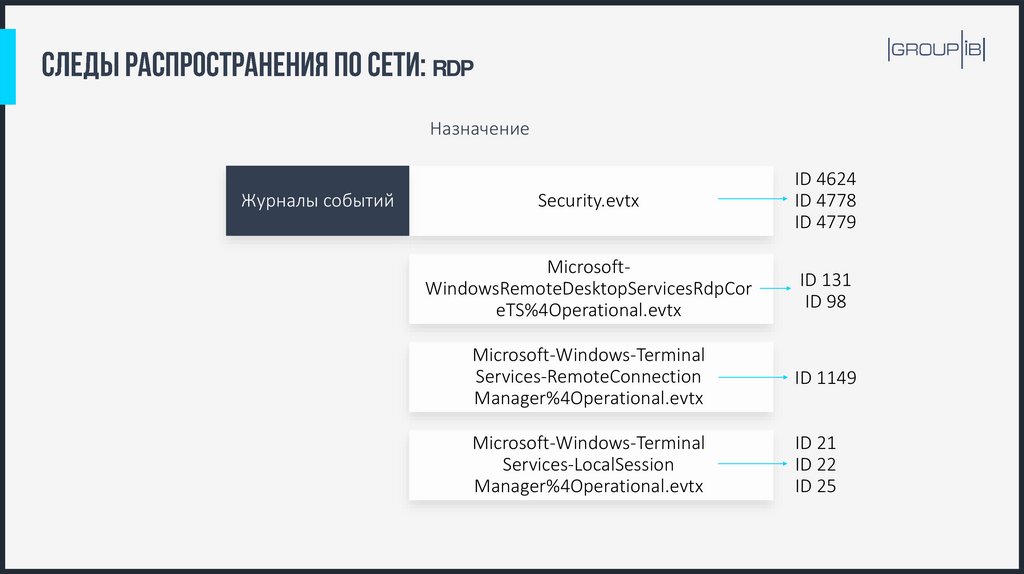

93. Следы Распространения по сети: RDP

RDPНазначение

Журналы событий

Security.evtx

ID 4624

ID 4778

ID 4779

MicrosoftWindowsRemoteDesktopServicesRdpCor

eTS%4Operational.evtx

ID 131

ID 98

Microsoft-Windows-Terminal

Services-RemoteConnection

Manager%4Operational.evtx

ID 1149

Microsoft-Windows-Terminal

Services-LocalSession

Manager%4Operational.evtx

ID 21

ID 22

ID 25

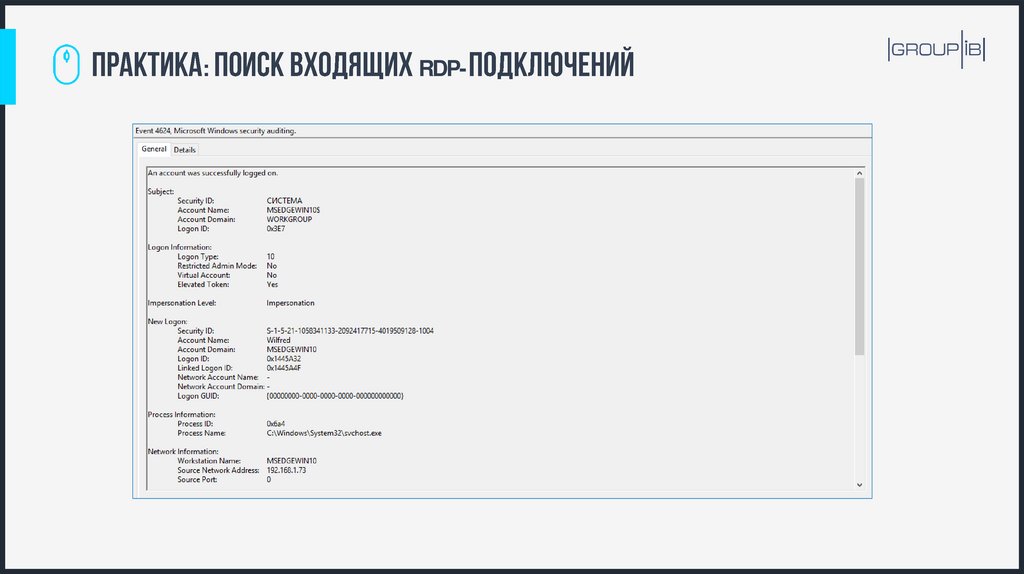

94. Практика: Поиск входящих RDP-Подключений

:RDP-

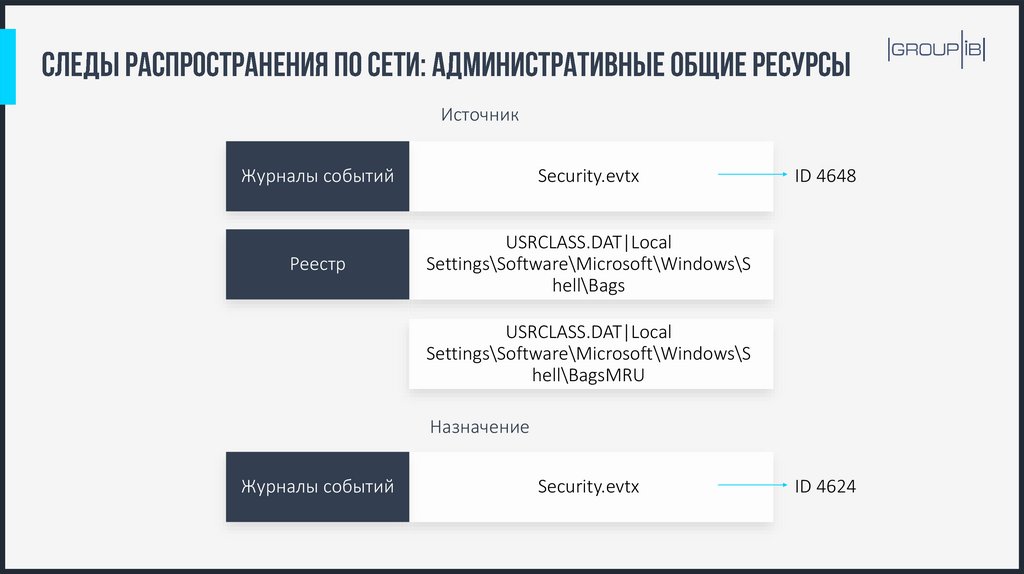

95. Следы Распространения по сети: Административные общие ресурсы

ИсточникЖурналы событий

Security.evtx

Реестр

USRCLASS.DAT|Local

Settings\Software\Microsoft\Windows\S

hell\Bags

ID 4648

USRCLASS.DAT|Local

Settings\Software\Microsoft\Windows\S

hell\BagsMRU

Назначение

Журналы событий

Security.evtx

ID 4624

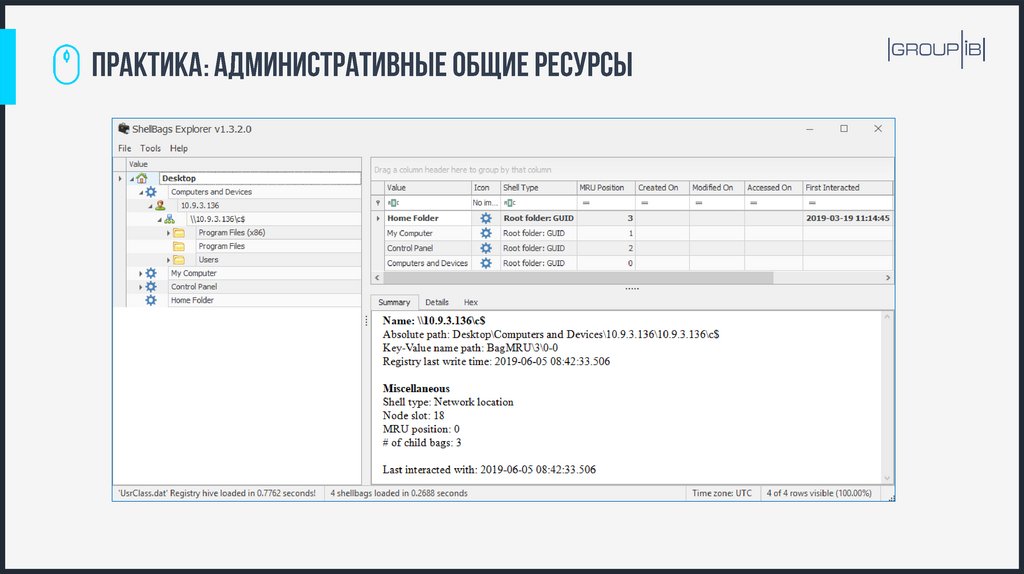

96. Практика: Административные общие ресурсы

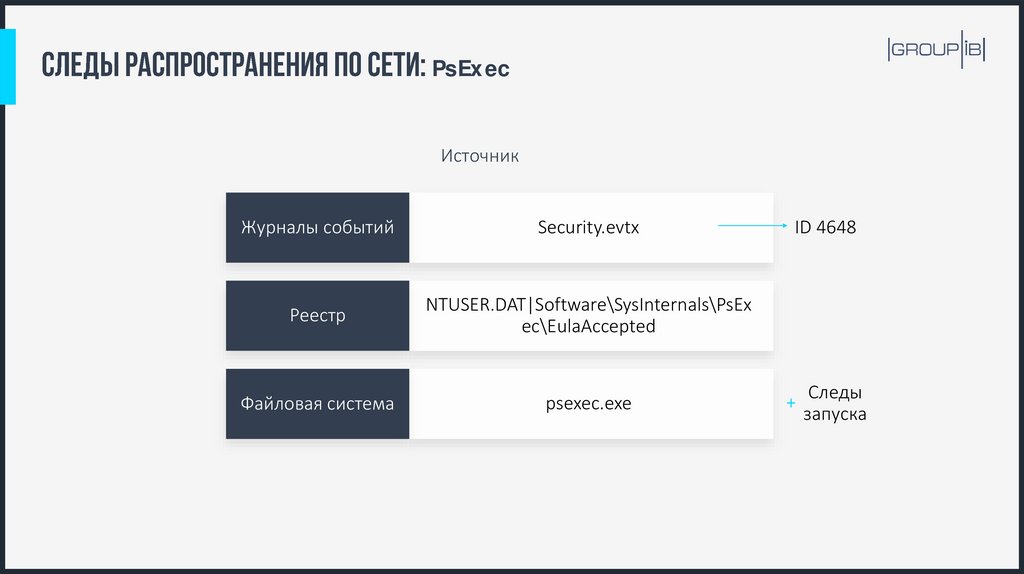

:97. Следы Распространения по сети: PsExec

PsExecИсточник

Журналы событий

Security.evtx

Реестр

NTUSER.DAT|Software\SysInternals\PsEx

ec\EulaAccepted

Файловая система

psexec.exe

ID 4648

+

Следы

запуска

98. Практика: Поиск следов PSEXEC на хосте-источнике

:PSEXEC

-

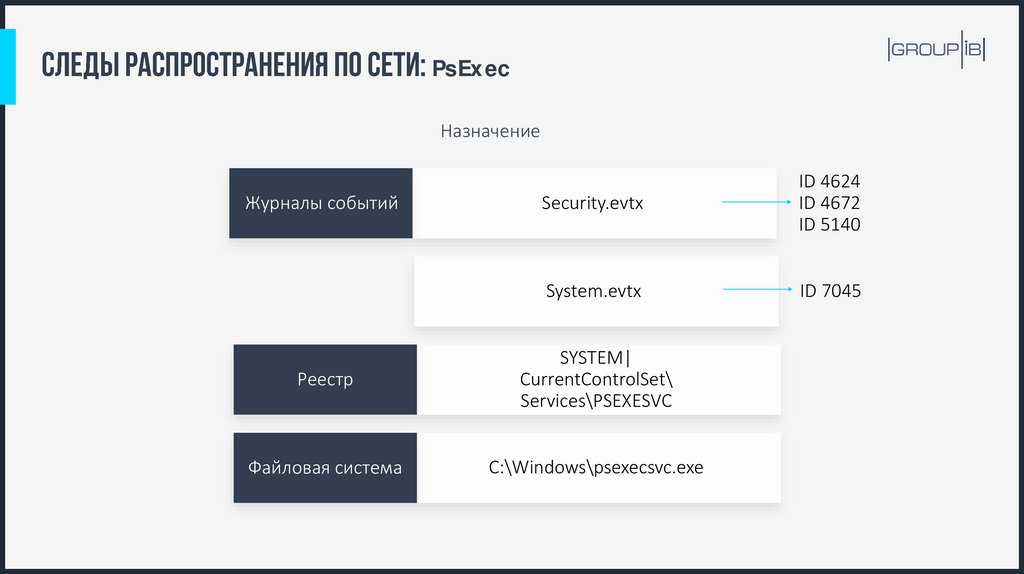

99. Следы Распространения по сети: PsExec

PsExecНазначение

Журналы событий

Security.evtx

ID 4624

ID 4672

ID 5140

System.evtx

ID 7045

Реестр

SYSTEM|

CurrentControlSet\

Services\PSEXESVC

Файловая система

С:\Windows\psexecsvc.exe

100. Практика: Поиск следов PSEXEC на хосте-Назначении

:PSEXEC

-

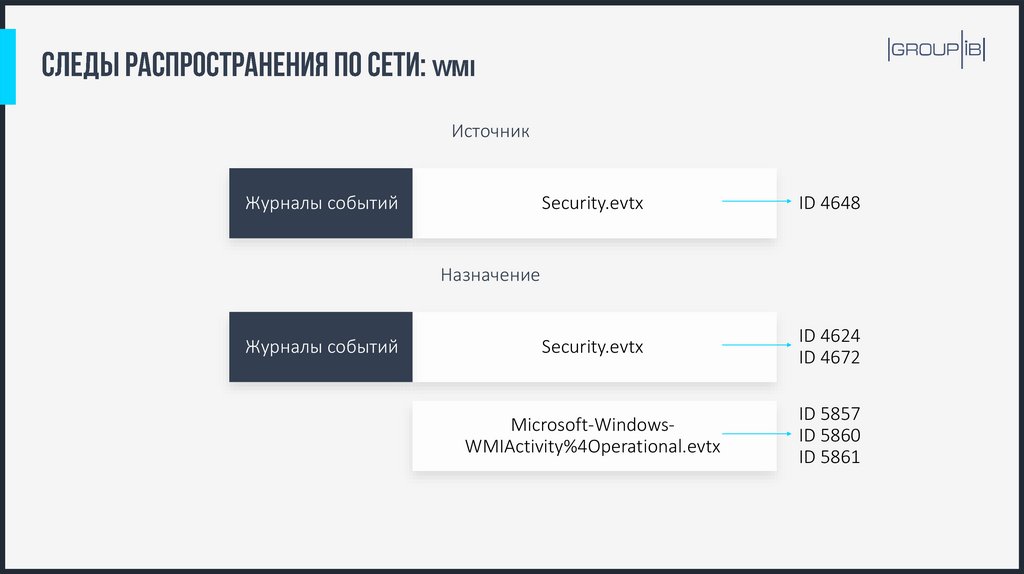

101. Следы Распространения по сети: WMI

WMIИсточник

Журналы событий

Security.evtx

ID 4648

Security.evtx

ID 4624

ID 4672

Microsoft-WindowsWMIActivity%4Operational.evtx

ID 5857

ID 5860

ID 5861

Назначение

Журналы событий

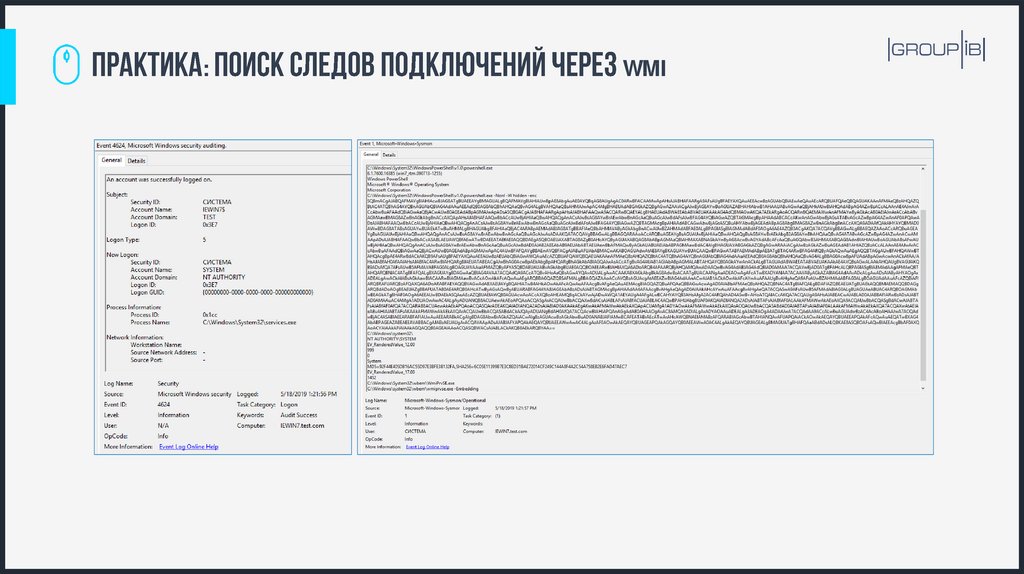

102. Практика: Поиск следов подключений через WMI

:WMI

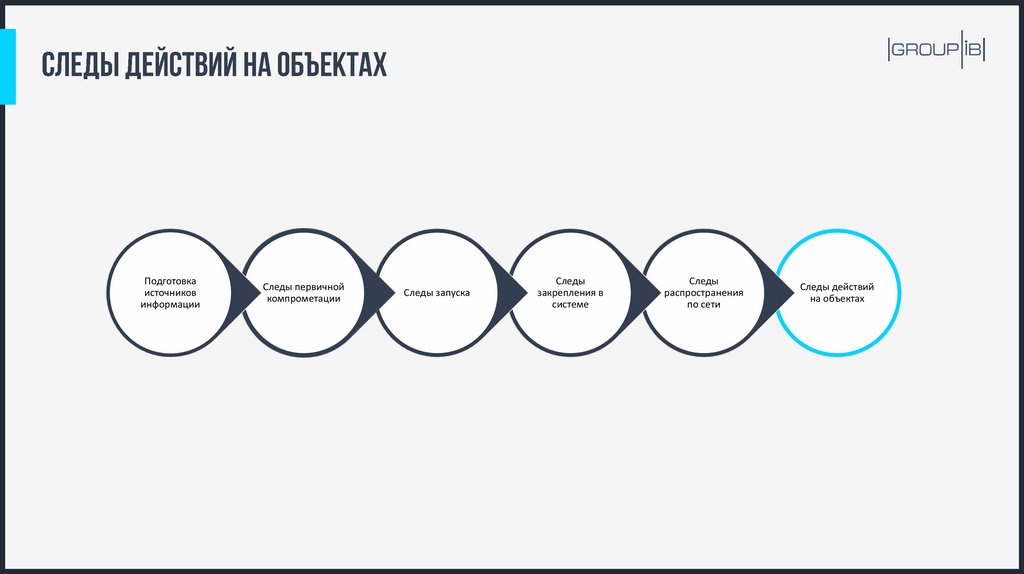

103. Следы Действий на объектах

Подготовкаисточников

информации

Следы первичной

компрометации

Следы запуска

Следы

закрепления в

системе

Следы

распространения

по сети

Следы действий

на объектах

104. Получение аутентификационных данных

Следы исполнения программ, позволяющих получить доступ каутентификационным данным

Следы создания файлов / доступа к файлам, содержащим

аутентификационные данные

Следы исполнения программ, предназначенных для перебора

паролей

105. Создание учетных записей

Следы создания профилей новых учетных записейСледы аутентификации с использованием новых учетных

записей

106. Сканирование сетевой инфраструктуры

Следы исполнения программ, позволяющих осуществлятьсканирование сетевой инфраструктуры

Следы создания файлов / доступа к файлам, содержащим

результаты сканирования

107. Инсталляция и использование Программ для удаленного управления

Следы создания / исполнения файлов, предназначенных дляинсталляции программ для удаленного управления

Следы запуска программ для удаленного управления

Анализ журналов программ для удаленного управления

108. Кража данных

Следы создания архивов с данными, имеющимися на целевойрабочей станции или сервере

Следы загрузки данных на веб-ресурсы

Следы копирования данных с помощью программ для

удаленного управления

109. Использование имеющегося программного обеспечения

Следы запуска программного обеспечения, имеющегося наскомпрометированных серверах или рабочих станциях

Создание / модификация файлов средствами имеющегося на

скомпрометированных хостах программного обеспечения

110. Загрузка дополнительного вредоносного / потенциально вредоносного программного обеспечения или его модулей

/Следы создания / исполнения вредоносного / потенциально

вредоносного программного обеспечения или его модулей

Следы загрузки вредоносного / потенциально вредоносного

программного обеспечения или его модулей

111.

NTUSER.DAT USRCLASS.DAT112.

MITRE ATT&CK113. О компании Group-IB

Group-IBGroup-IB — одна из ведущих

международных компаний

по предотвращению и расследованию

киберпреступлений и мошенничеств

с использованием высоких технологий

1000+

$300 млн

успешных расследований

по всему миру, 160 особо

сложных уголовных дел

возвращено клиентам Group-IB

благодаря нашей работе

О нас говорят:

Официальный партнёр

EUROPOL и INTERPOL

Рекомендована Организацией

по безопасности и сотрудничеству

в Европе (ОБСЕ)

Постоянный член Всемирного

экономического форума

Threat Intelligence от Group-IB –

в числе лучших мировых систем

по оценке Forrester и Gartner

Одна из 7 самых влиятельных

компаний в области кибербезопасности по версии Business

Insider

Лидер российского

рынка по исследованию

киберугроз

Интернет

Интернет