Похожие презентации:

Лабораторная работа №1 Введение в Цифровую криминалистику

1. Введение в цифровую криминалистику

Лабораторная работа №1. Анализ образадиска в Autopsy. Поиск и восстановление

удаленных файлов.

Цели и задачи:

1.

2.

3.

4.

5.

Научиться использовать Autopsy для криминалистического анализа образа

Понять для чего и как нужно проверять целостность файла по Hash?

Научиться находить удаленные файлы и восстанавливать их

Научиться выполнять простейший поиск нужного элемента по шаблону

Найти флаг

2. План занятия

Теория (ознакомиться со слайдами № 1-15):Что такое цифровая криминалистика?

Этапы цифрового расследования

ОБЯЗАТЕЛЬНО разобрать и понять слайд №12

Лабораторная работа (слайды №16-34)

1. Скачать Autopsy (https://kurl.ru/kLebC)

2. Скачать образ диска

3. Выполнить анализ файлов, изучить инструмент поиска и

восстановления удаленных файлов в соответствии с указанными

шагами (слайды №16-34)

Задание для самостоятельной работы №1

Слайд №35

Задание для самостоятельной работы №2

Слайд №36

3. Что такое цифровая криминалистика?

4. Определение

• Применение компьютерных наук и следственных процедур сюридической целью, включающее анализ цифровых

доказательств после

• получения соответствующих полномочий на поиск,

• проверки цепочки сохранности вещественных доказательств

при их поэтапной передаче (Evidence Transmittal Letter) с

помощью математики (хэш-функция),

• использование проверенных инструментов,

• повторяемость,

• отчетность,

• возможное выступление экспертов.

5. Определение цифровой криминалистики в соответствии с NIST*

Определение цифровой криминалистики в*

соответствии с NIST

Применение науки для

• идентификации,

• сбора,

• изучения и анализа данных при

• сохранении целостности информации и

• соблюдении цепочки сохранности вещественных

доказательств при их поэтапной передаче

* NIST - National Institute of Standards and Technology

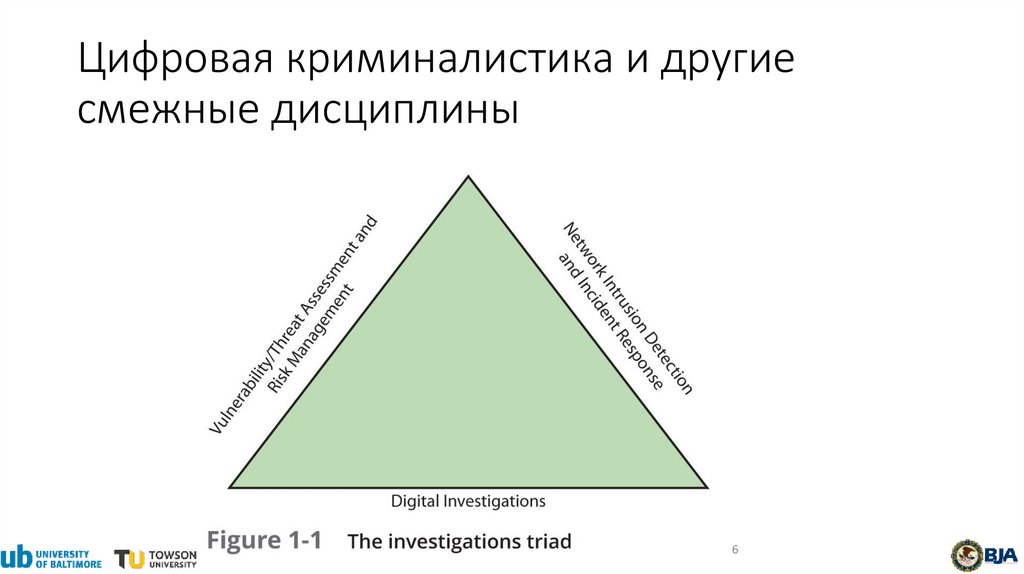

6. Цифровая криминалистика и другие смежные дисциплины

67. Виды цифровых расследований

• Расследования в государственном секторе• привлекать государственные органы, ответственные за уголовные

расследования и преследование

• Расследования в частном секторе

• нарушения политики

• домогательства по электронной почте, фальсификация данных,

дискриминация по полу и возрасту, растраты, саботаж и промышленный

шпионаж

8. Цифровая криминалистика в сравнении с восстановлением данных

• ЦК(DF) гарантирует, что восстановленные данные пригодны дляиспользования в качестве доказательств

• Часто не знают, содержат ли цифровые устройства улики.

9. Этапы цифрового расследования

10. Этапы

• Процедура сбора доказательств• Получение образа диска с доказательствами

• Анализ цифровых доказательств

• Подготовка окончательного отчета

• Обсуждение кейса

11. Процедура сбора доказательств

• Встретьтесь с ИТ-менеджером и проведите сним интервью

• Заполните форму доказательств, попросите

ИТ-менеджера подписать ее.

• Поместите улики в защищенный контейнер

• Отнесите улики в лабораторию

компьютерной криминалистики

• Заполните форму о хранении улик

• Закрепите улики, закрыв контейнер на замок

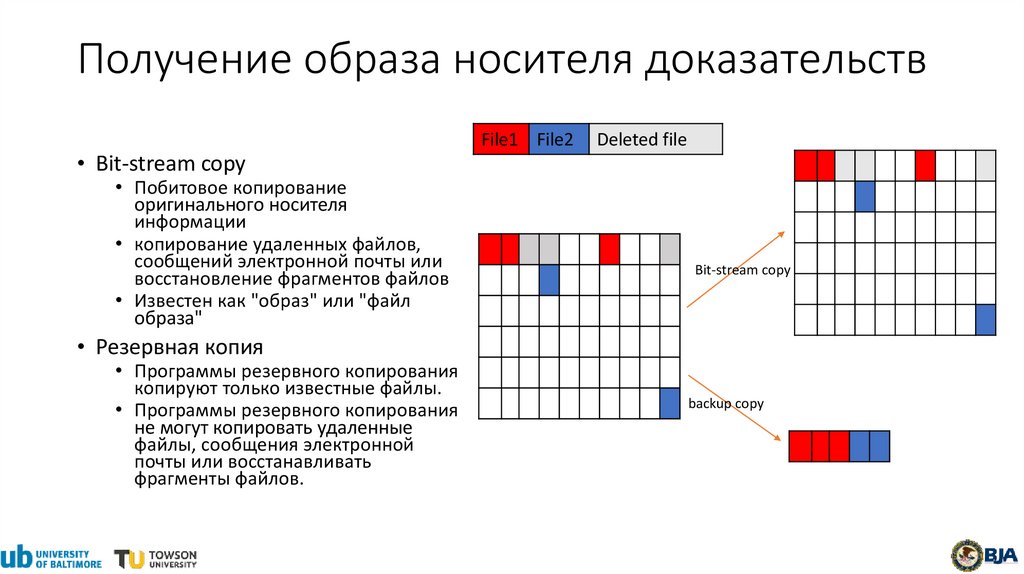

12. Получение образа носителя доказательств

• Bit-stream copy• Побитовое копирование

оригинального носителя

информации

• копирование удаленных файлов,

сообщений электронной почты или

восстановление фрагментов файлов

• Известен как "образ" или "файл

образа"

File1 File2

Deleted file

Bit-stream copy

• Резервная копия

• Программы резервного копирования

копируют только известные файлы.

• Программы резервного копирования

не могут копировать удаленные

файлы, сообщения электронной

почты или восстанавливать

фрагменты файлов.

backup copy

13. Анализ цифровых доказательств

• ОС, приложения, файл,журналы

• Удаленные файлы

• Фрагменты файлов

• Память

14. Подготовка итогового отчета

• Документирование вашей работы• Многократное использование цифровых доказательств

• Неопровержимые доказательства того, что подозреваемый

совершил или не совершил преступление или нарушил политику

компании

• Кто, что, когда, где, почему и как

• Регистрация доказательств (https://github.com/frankwxu/digital-forensicslab/tree/main/STIX_for_digital_forensics)

15. Разбор кейса

• Как бы вы могли улучшить свою работу в этом кейсе?• Ожидали ли вы тех результатов, которые получили? Развивалось

ли дело так, как вы не ожидали?

• Была ли документация детальной?

• Какую обратную связь вы получили от запрашивающего

источника?

• Обнаружили ли вы какие-либо новые проблемы? Если да, то

какие?

• Применяли ли вы новые техники во время работы над делом или

в ходе исследования?

16. Лаборатория Autopsy

17. Background

• Исследуйте USB-накопитель• Принадлежит Джорджу Монтгомери

• Предположим, что у нас есть образ файла

https://www.dropbox.com/s/nw23q14vzsykyup/Ch01InChap01.dd

• (from book Guide to Computer Forensics and Investigations. Sixth Edition)

• ПО

• Autopsy

• Задачи

• Восстановление файлов Word, изображений

• Поиск ключевых слов

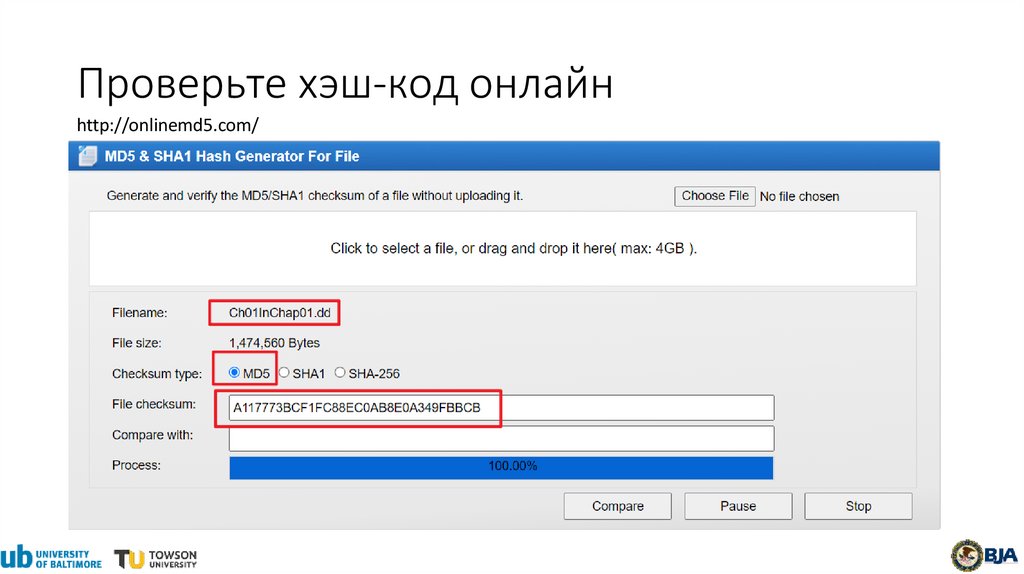

18. Проверьте хэш-код онлайн

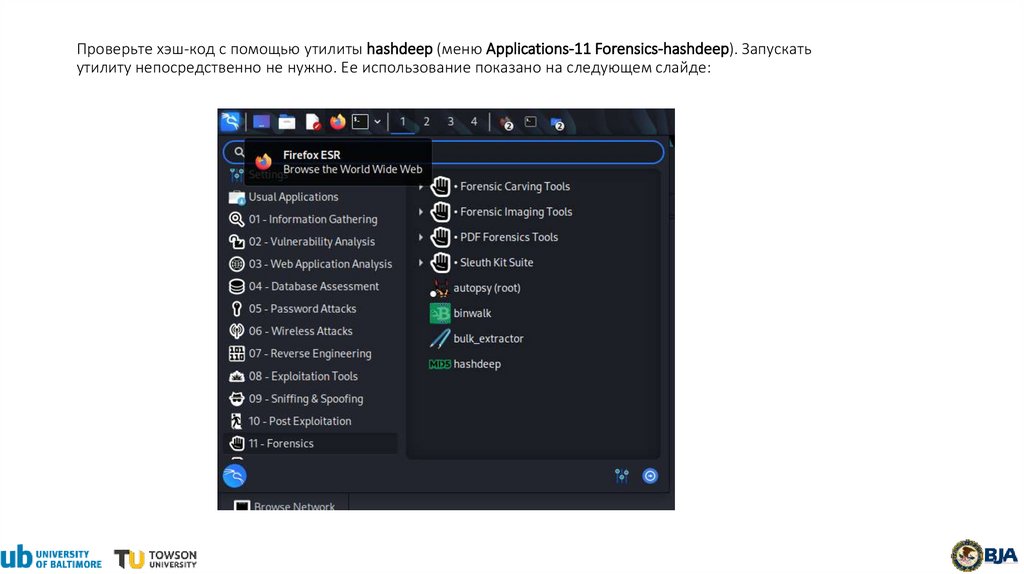

http://onlinemd5.com/19. Проверьте хэш-код с помощью утилиты hashdeep (меню Applications-11 Forensics-hashdeep). Запускать утилиту непосредственно не

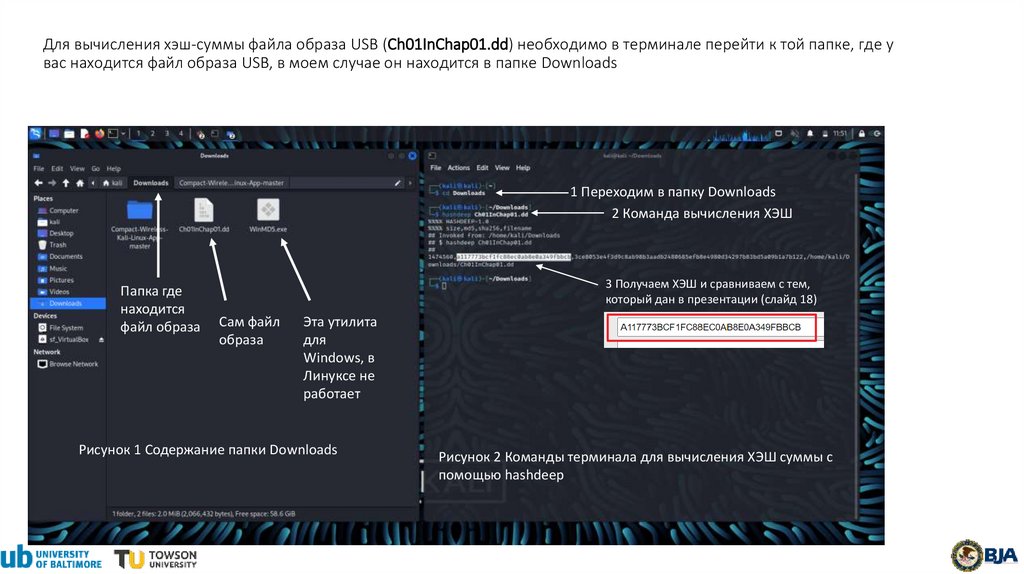

нужно. Ее использование показано на следующем слайде:20. Для вычисления хэш-суммы файла образа USB (Ch01InChap01.dd) необходимо в терминале перейти к той папке, где у вас находится

файл образа USB, в моем случае он находится в папке Downloads1 Переходим в папку Downloads

2 Команда вычисления ХЭШ

Папка где

находится

файл образа

3 Получаем ХЭШ и сравниваем с тем,

который дан в презентации (слайд 18)

Сам файл

образа

Эта утилита

для

Windows, в

Линуксе не

работает

Рисунок 1 Содержание папки Downloads

Рисунок 2 Команды терминала для вычисления ХЭШ суммы с

помощью hashdeep

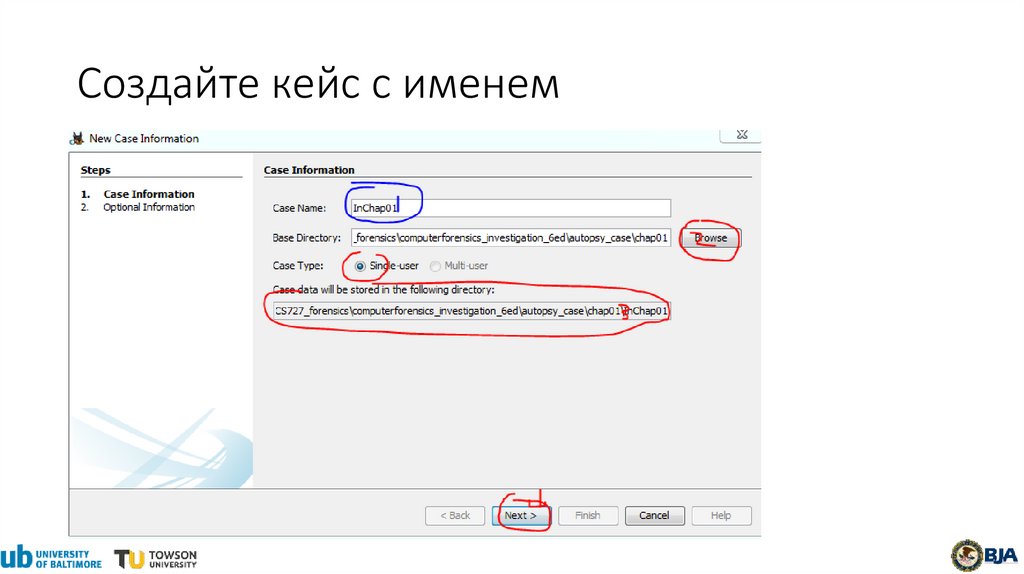

21. Создайте кейс с именем

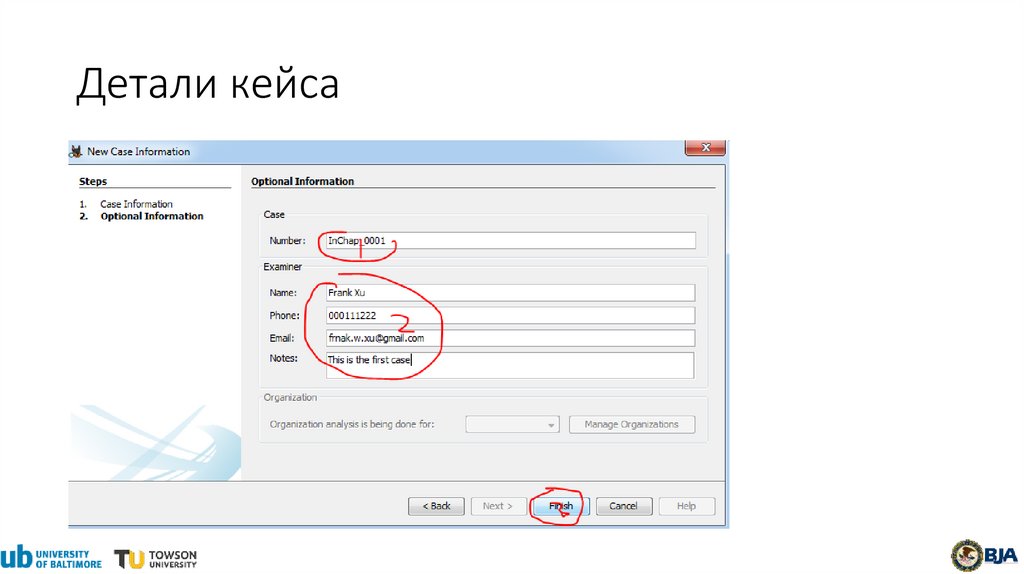

22. Детали кейса

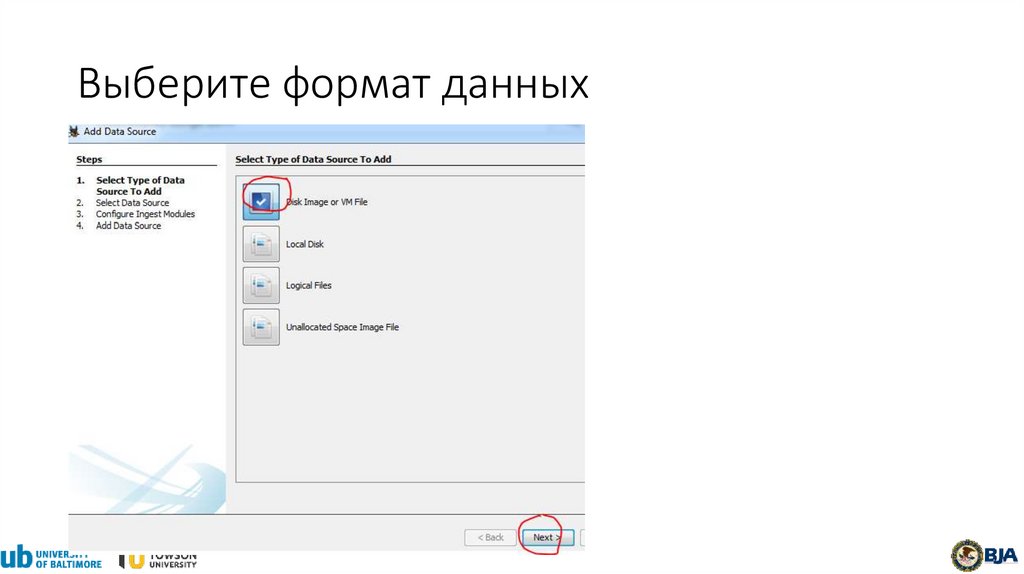

23. Выберите формат данных

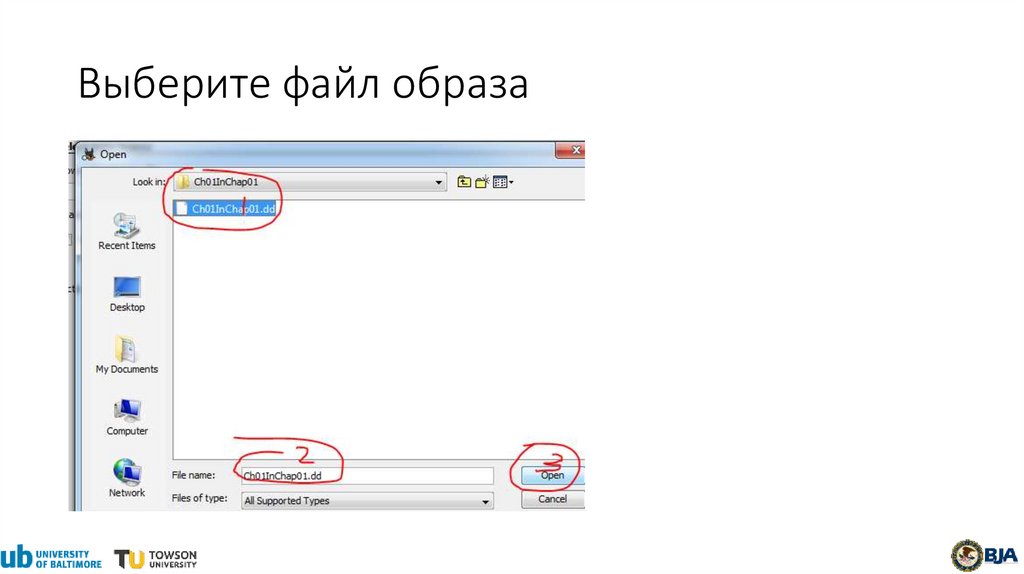

24. Выберите файл образа

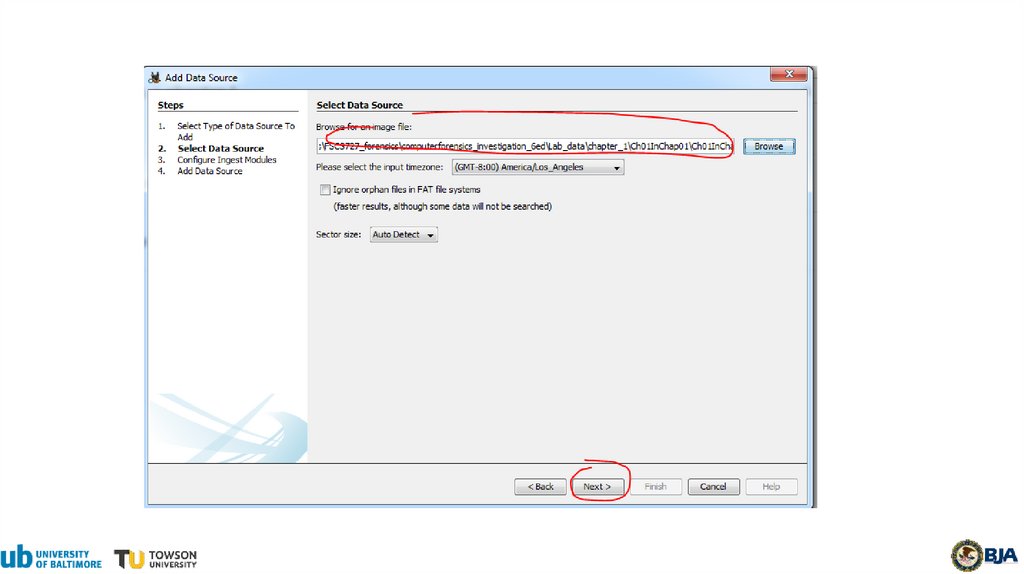

25.

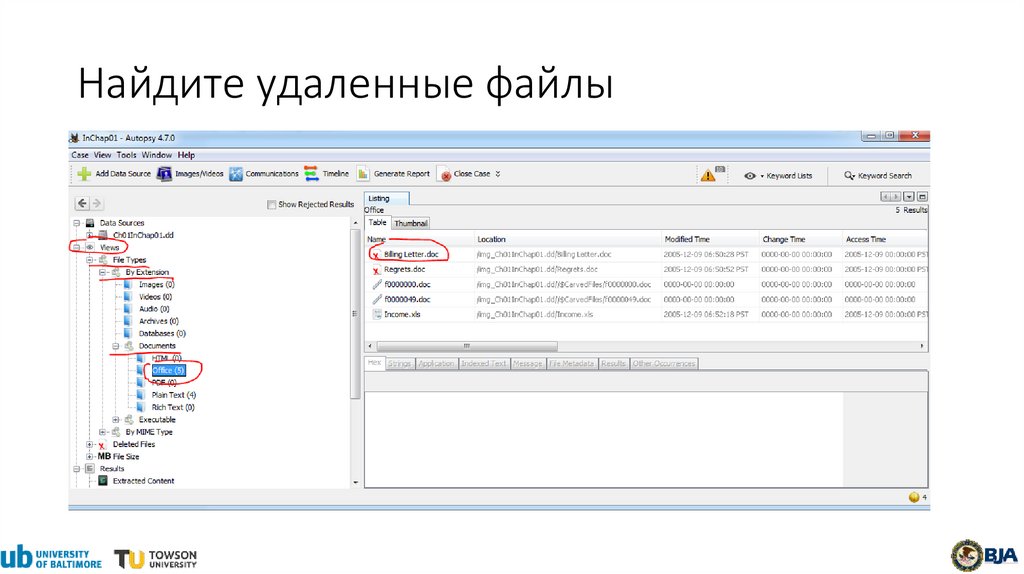

26. Найдите удаленные файлы

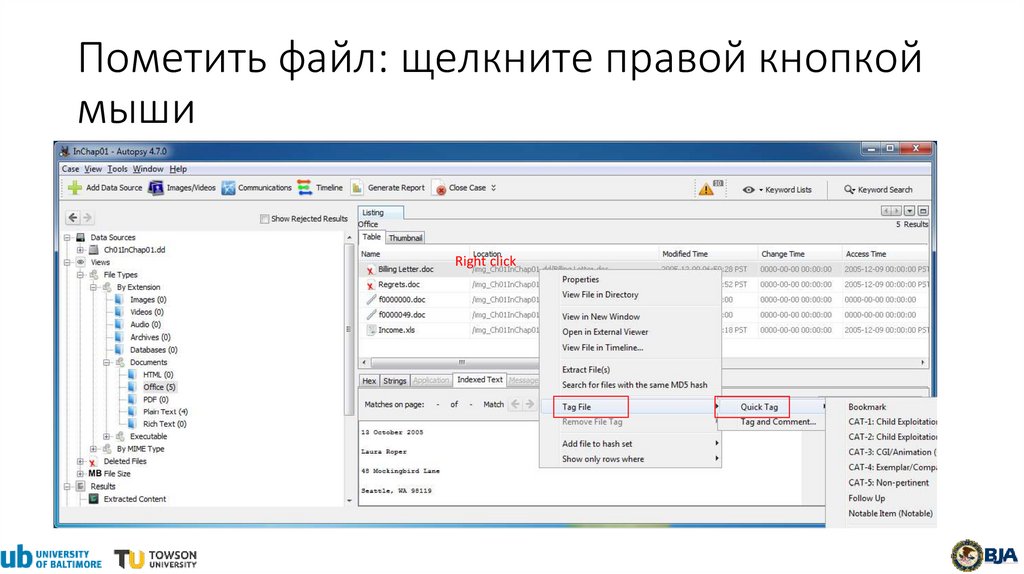

27. Пометить файл: щелкните правой кнопкой мыши

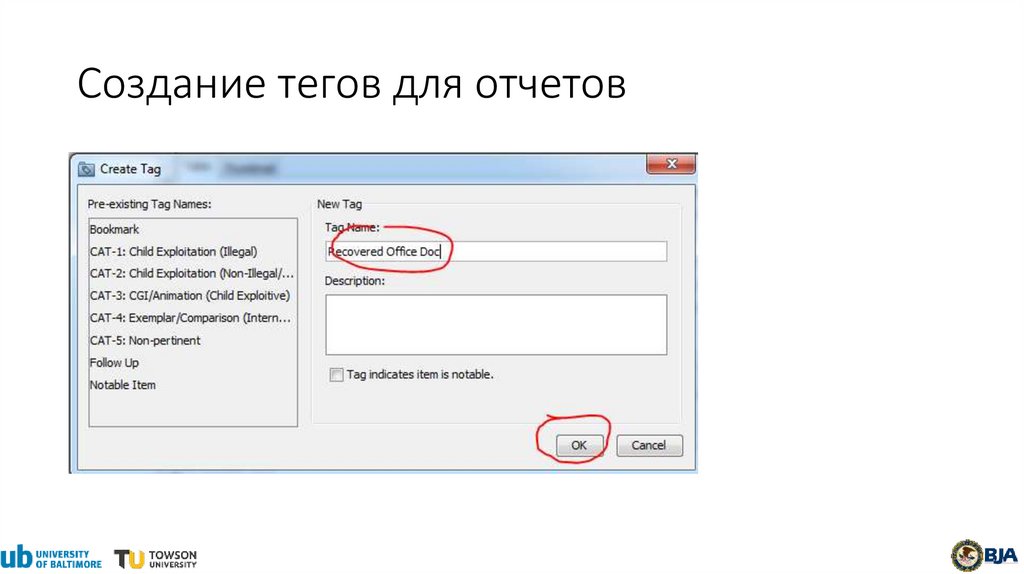

Right click28. Создание тегов для отчетов

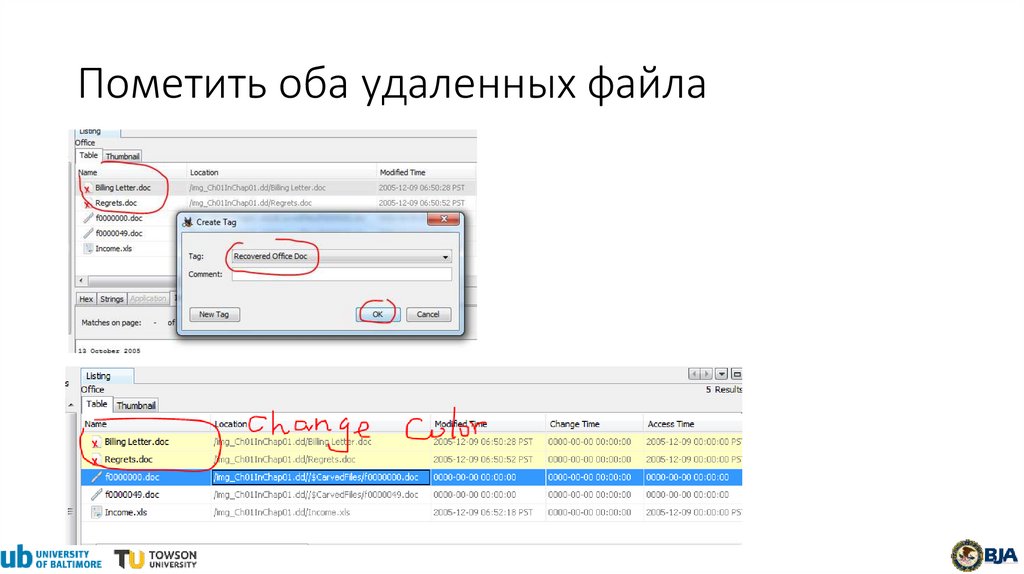

29. Пометить оба удаленных файла

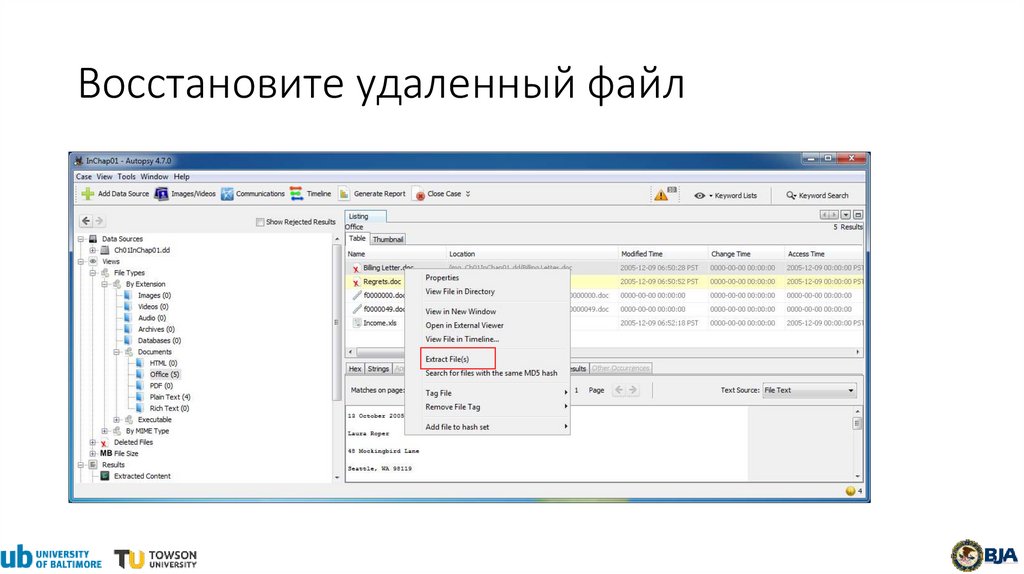

30. Восстановите удаленный файл

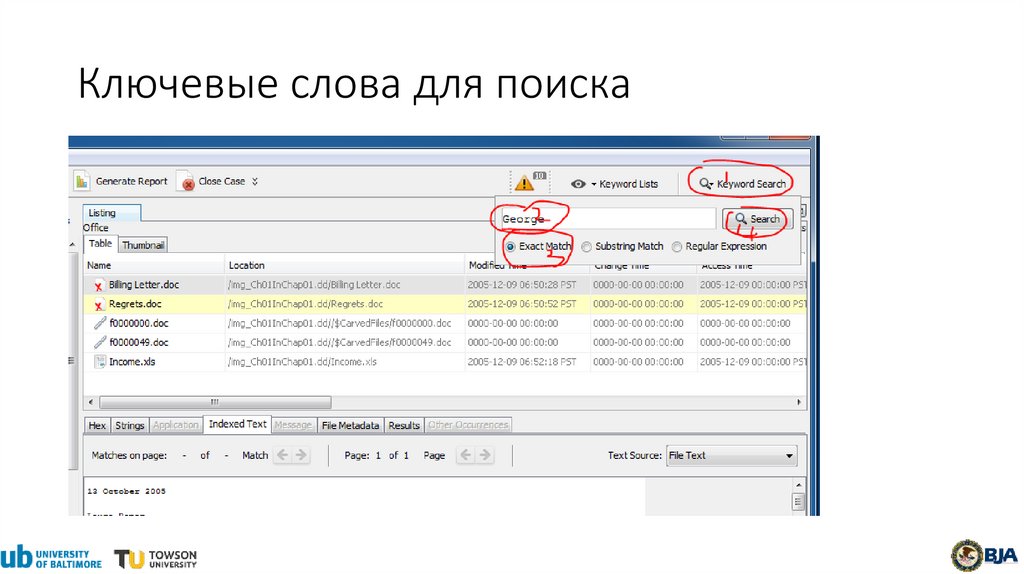

31. Ключевые слова для поиска

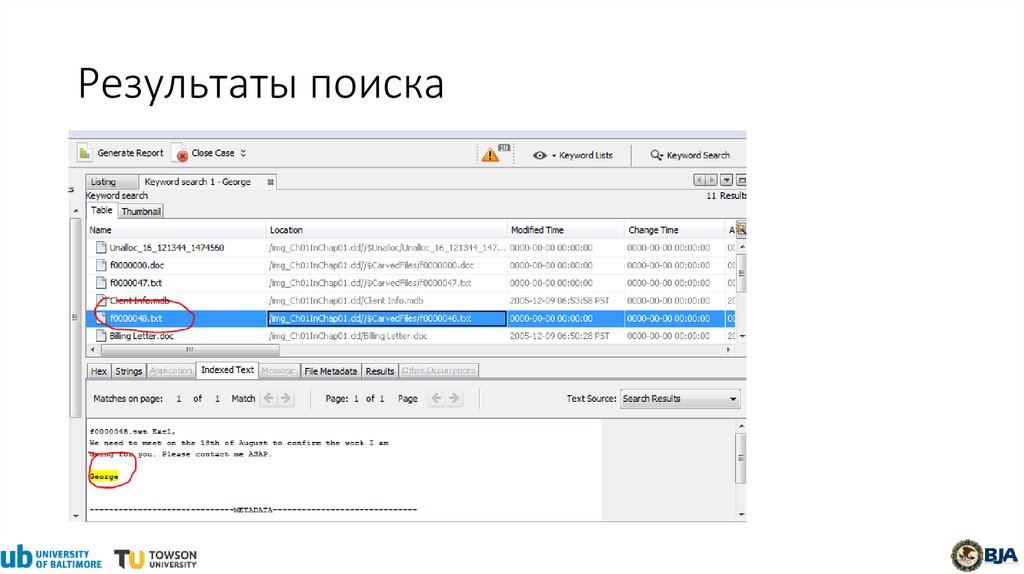

32. Результаты поиска

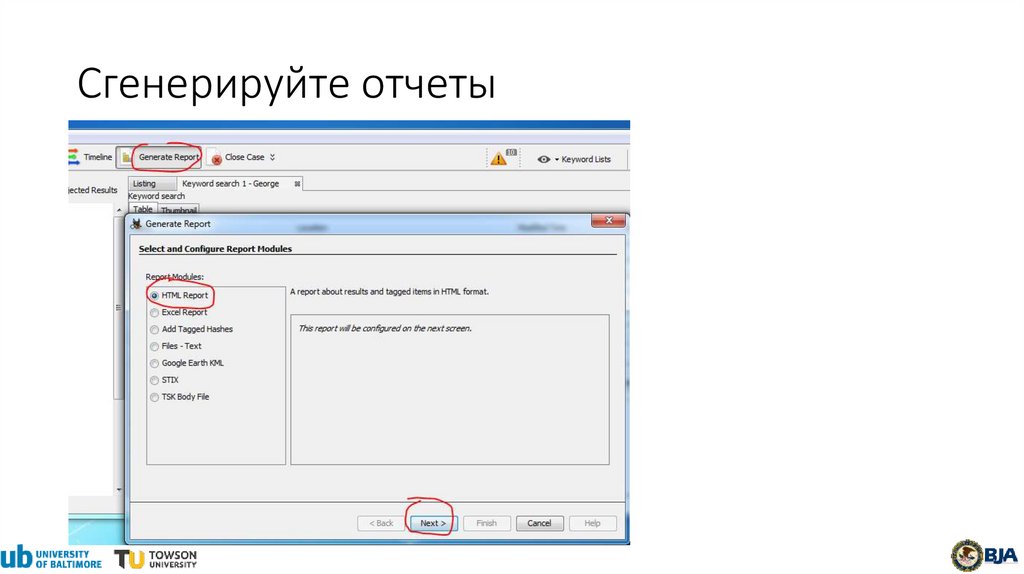

33. Сгенерируйте отчеты

34. Пример поиска Email [a-zA-Z0-9+_.-]+@[a-zA-Z0-9.-]+

[] Квадратные скобки означают соответствие одному элементуПример поиска Email [a-zA-Z0-9+_.-]+@[a-zA-Z0-9.-]+

35. Задания для самостоятельной работы 1: Найдите файлы, в которых могут встречаться следующие элементы

• Найдите все почтовые индексы с помощью регулярныхвыражений https://regex101.com/

• почтовый индекс (zip code) 90210

• почтовый индекс (zip code) 70313

• Поиск всех телефонных номеров с помощью регулярного

выражения

• номер телефона (123)3456789

• номер телефона 123-345-6789

• номер телефона 123456789

36. Задания для самостоятельной работы 2: Провести анализ образа диска

• Скачайте образ диска по ссылкеhttps://drive.google.com/drive/u/1/folders/1H1mdTalv4FTrsBuZ3lWy

79BQaIV39-cI или

• Проведите анализ файлов в Autopsy по типу файлов (документы

Office, изображения, архивы)

• Найдите удаленные файлы и ответьте на вопрос: Сколько

удаленных файлов в этом образе?

• Найдите IP-адрес DNS-сервера Linux

• Подсказка: можно найти по названию параметра «nameserver» и

вспомнить как называется файл конфигурации DNS-сервера Linux

• Найдите файл, в котором спрятан флаг в формате:

picoCTF{xxxxxxxxx}

![Пример поиска Email [a-zA-Z0-9+_.-]+@[a-zA-Z0-9.-]+ Пример поиска Email [a-zA-Z0-9+_.-]+@[a-zA-Z0-9.-]+](https://cf5.ppt-online.org/files5/slide/a/aLuETD6y4J3siMzq8FvgXj1hUcQK7S0AxdmbRt/slide-33.jpg)